CISSP! 我們的光榮時刻!

CISSP是我考過最有光榮感 ,也最有儀式性 的資安專業認證考試!不像其它認證機構以賺錢為出發點,對於考試的公平性及完整性採取睜一隻眼、閉一隻眼的態度,ISC2是我接觸過最嚴格執行各項考試規範及規則的機構。在ISC2所有會員及CISSP共同努力下,CISSP這個品牌與形象在全球業界受到極高的評價及認可!身為CISSP及WUSON的同學應該一起來維護這個得之不易的成果!

WUSON的考試策略很簡單,只有以下幾個重點:

系統思考、用對方法

互助共好、持續努力

水到渠成、光榮時刻

一起努力、一起成功!

知識只有行動才能產生力量!因此,既然在準備CISSP的過程中學習了ISC2的道德守則 、知識產權及合約條款等符合性(compliance)要求,我們接下來就應該盡最大的力量去實踐。例如:

持續學習、用力分享、協助伙伴一起成功,以促進專業。 分享文件時注意是否有版權宣告,並明確的取得著作權人的授權再分享。 遵守考試的保密條款,不討論、不分享、不收集實際考試的題目。

我們學習的背後都有一定的利益動機,如升官、加薪等。然而,我們的加薪與升官並不是因為學到了知識、拿到了證照,而是我們的行動創造了更多的價值(value)而加薪,以及因為承擔了更多的責任(accountability and responsibilities)而升官。

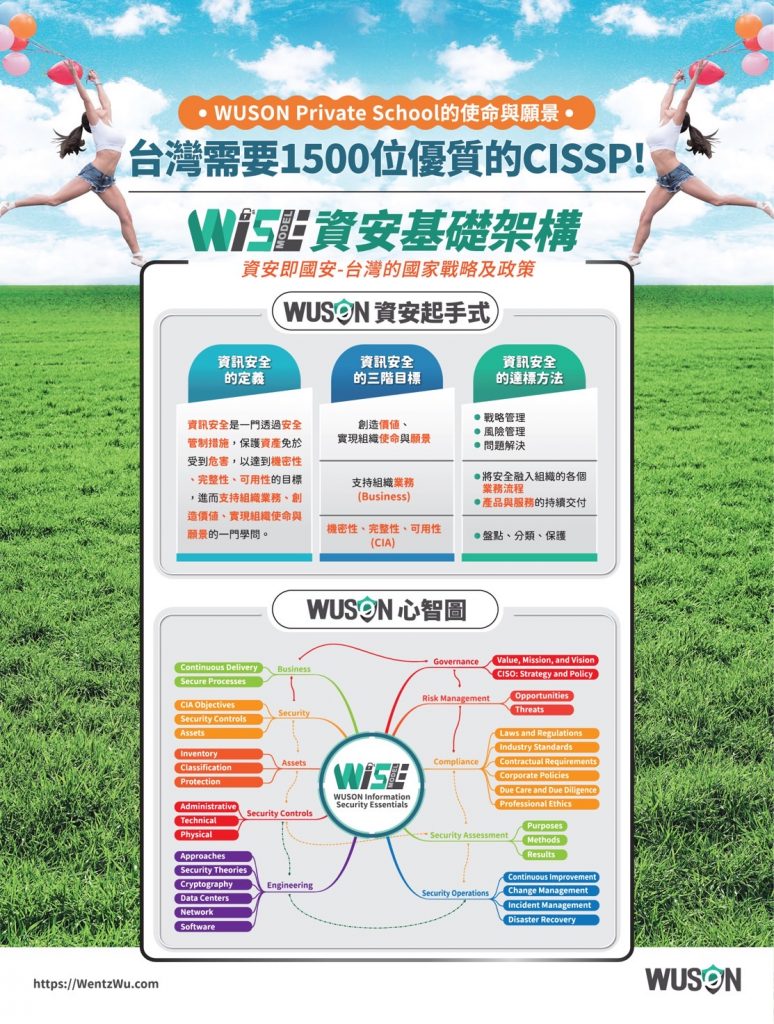

CISSP在這個資安的大時代將獲得前所未見的重視,成為CISSP將得到更多、更好的職涯機會、獲得更大的組織授權,以及承擔更多的責任。來WUSON上課,我們不只要光榮的 通過CISSP考試與取得證照,還要發揮更大的影響力、產生更多的貢獻、促進好的、向上的改變,共創美好的未來!

在CISSP之路,請大家務必認真看待以下ISC2的道德守則 ,並盡最大的力量去實踐它們!

Protect society, the common good, necessary public trust and confidence, and the infrastructure.

Act honorably, honestly, justly, responsibly, and legally.

Provide diligent and competent service to principals.

Advance and protect the profession.

VIDEO

[WUSON] 商業道德與決策 — 以我的接案經驗為例

改變世界,從我們每一個人自己作起!

CISSP! 我們的光榮時刻!

資料來源:https://wentzwu.medium.com/cissp-%E6%88%91%E5%80%91%E7%9A%84%E5%85%89%E6%A6%AE%E6%99%82%E5%88%BB-b3db21ecc755

PS:此文章經過作者同意刊登