在計算機取證中搜索妥協(IoC)的指示器,是網路或操作系統中觀察到的神器,它具有很高的可信度,表示電腦入侵。

典型 IOC 的指示類型是病毒簽名和 IP 位址、惡意軟體檔的 MD5 哈希,或殭屍網路命令和控制伺服器的網址或功能變數名稱。通過事件回應和計算機取證過程識別 IoC 後,它們可用於使用入侵檢測系統和防病毒軟體對未來的攻擊嘗試進行早期檢測。

資料來源:https://en.wikipedia.org/wiki/Indicator_of_compromise

妥協指標 (IOC) 是主機系統或網路可能受到入侵的法醫證據。這些人工製品使資訊安全 (InfoSec) 專業人員和系統管理員能夠檢測入侵企圖或其他惡意活動。安全研究人員使用IOC來更好地分析特定惡意軟體的技術和行為。IOC 還提供可在社區內共用的可操作的威脅情報,以進一步改進組織的事件回應和補救策略。

其中一些文物在系統中的事件日誌和時間戳條目以及其應用程式和服務上找到。InfoSec 專業人員和 IT/系統管理員還使用各種工具監控 IOC,以幫助減輕(如果不是防止)違規或攻擊。

以下是一些危害資訊安全專業人員和系統管理員注意的指標:

1.異常流量進出網路

2.系統中的未知檔、應用程式和流程

3.管理員或特權帳戶中的可疑活動

4.非正常活動,如在組織不與之開展業務的國家/地區的流量

5.可疑的登錄、訪問和其他網路活動,表明探測或暴力攻擊

6.公司文件中請求和讀取量異常激增

7.在異常常用埠中穿越的網路流量

8.篡改檔、功能變數名稱伺服器 (DNS) 和註冊表配置以及系統設置(包括行動裝置中的更改)的變化

9.大量的壓縮檔和數據無法解釋地發現在它們不應該的位置

資料來源:https://www.trendmicro.com/vinfo/us/security/definition/indicators-of-compromise

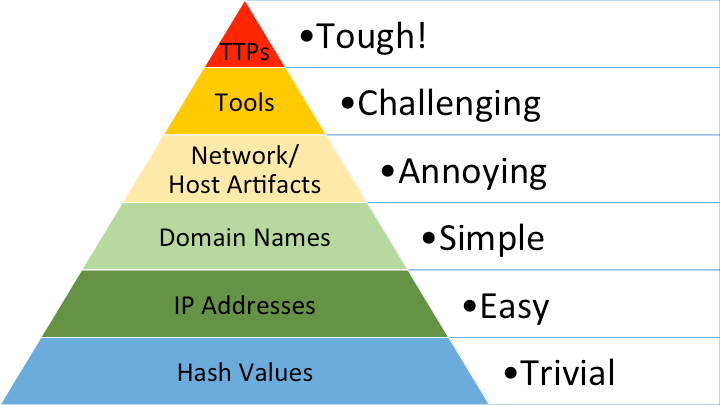

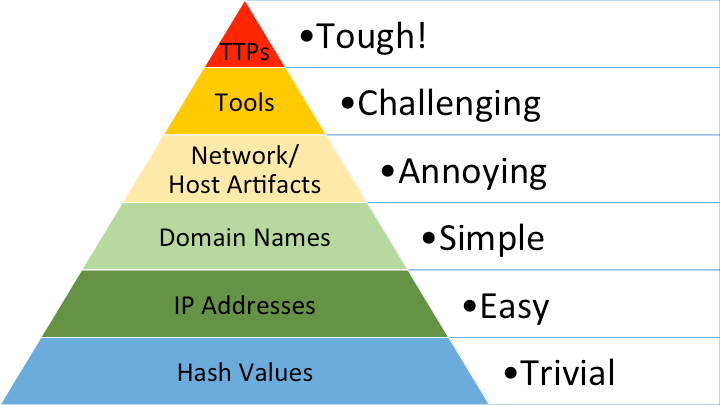

這個問題是根據痛苦金字塔設計的。它不是一個行業標準,但它提供了一個很好的基礎,以評估在威脅源中提供的妥協指標 (IOC)。

並非所有妥協指標(IOC)都是平等的。如果您被告知,受破壞的系統檔將產生特定的哈希值,它可能會產生較少的價值,因為它太瑣碎。相反,如果您被告知來自 someone.hackers.com(10.10.10.1)的攻擊可能包含系統檔,如果成功,可能會產生特定的哈希值。

參考

. 痛苦金字塔

. 仲裁協議指標的定義

. 威脅源還是威脅情報?(實際上,您同時需要兩者)

. 免費和開源威脅情報源

. SANA威脅源

. 威脅情報源:領先於攻擊者

. 威脅情報源:為什麼上下文是關鍵

. 妥協指標

. SolarWinds IoC連接到網絡資產:我們發現的結果

. LogRhythm-Labs / sunburst_iocs

資料來源: Wentz Wu QOTD-20200924

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文