****

****

-資料來源:https : //panoply.io/data-warehouse-guide/data-mart-vs-data-warehouse/

無SQL(NoSQL)

它意味著 NoSQL 支持多節點並行計算的鍵值存儲。鍵值、文檔、圖形存儲是一些最著名的 NoSQL 存儲。

不僅是 SQL(Not only SQL)

NoSQL(最初指“非 SQL”或“非關係”)資料庫提供了一種存儲和檢索資料的機制,該機制以關係資料庫中使用的表格關係以外的方式建模。

NoSQL 資料庫越來越多地用於大數據和實時 Web 應用程序。NoSQL 系統有時也被稱為“不僅僅是 SQL”,以強調它們可能支持類似 SQL 的查詢語言,或者在多語言持久架構中與 SQL 資料庫並存。

資料來源:維基百科

缺乏真正的 ACID 事務(Lack of True ACID Transaction)

大多數 NoSQL 存儲缺乏真正的 ACID 事務,儘管一些資料庫已將它們作為設計的核心。相反,大多數 NoSQL 資料庫提供了“最終一致性”的概念,其中資料庫更改“最終”(通常在幾毫秒內)傳播到所有節點,因此對資料的查詢可能不會立即返回更新的資料或可能導致讀取的資料不准確,一個稱為陳舊讀取的問題。此外,一些 NoSQL 系統可能會出現寫入丟失和其他形式的資料丟失。一些 NoSQL 系統提供了諸如預寫日誌之類的概念來避免資料丟失。對於跨多個資料庫的分佈式事務處理,資料一致性是一個更大的挑戰,對於 NoSQL 和關係資料庫來說都是困難的。

資料來源:維基百科

商業智能(Business Intelligence)

商業智能 (BI) 包括企業用於對商業信息進行資料分析的策略和技術。BI 技術提供業務運營的歷史、當前和預測視圖。商業智能技術的常見功能包括報告、在線分析處理、分析、資料挖掘、流程挖掘、複雜事件處理、業務績效管理、基準測試、文本挖掘、預測分析和規範分析。

資料來源:維基百科

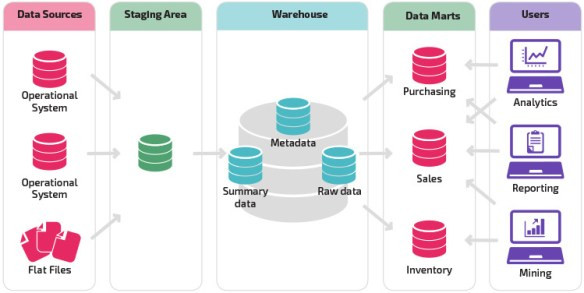

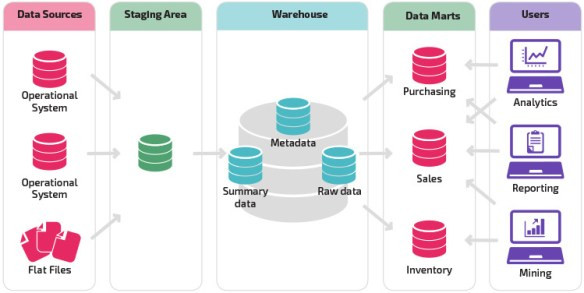

資料倉庫(Data Warehouse)

在計算中,資料倉庫(DW 或 DWH),也稱為企業資料倉庫 (EDW),是用於報告和資料分析的系統,被認為是商業智能的核心組件。DW 是來自一個或多個不同來源的集成資料的中央存儲庫。它們將當前和歷史資料存儲在一個地方,用於為整個企業的員工創建分析報告。

資料來源:維基百科

資料超市(Data Mart)

資料超市是資料倉庫的一種簡單形式,專注於單個主題(或功能區域),因此它們從有限數量的來源(如銷售、財務或營銷)中提取資料。

資料來源:維基百科

OLAP 和 OLTP

OLAP

在線分析處理 (OLAP) 的特點是交易量相對較低。查詢通常非常複雜並且涉及聚合。OLAP 資料庫將聚合的歷史資料存儲在多維模式(通常是星型模式)中。

資料來源:維基百科

OLTP

在線事務處理(OLTP)的特點是有大量短的在線事務(INSERT、UPDATE、DELETE)。OLTP 系統強調在多訪問環境中非常快速的查詢處理和維護資料完整性。

資料來源:維基百科

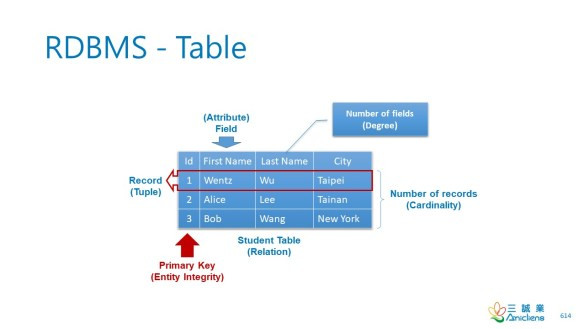

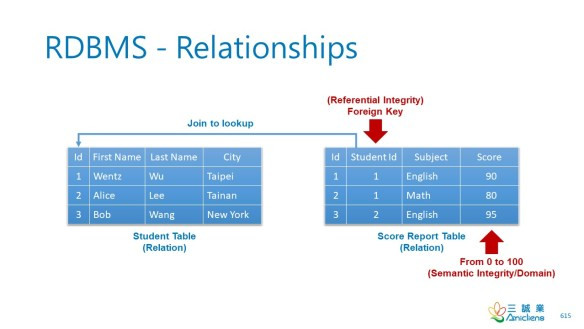

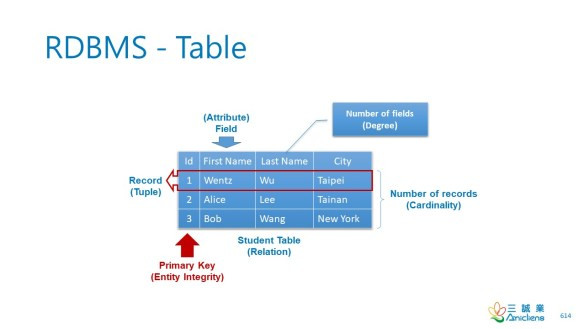

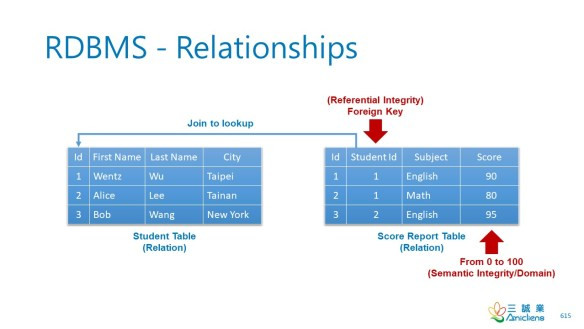

關係型資料庫管理系統(RDBMS)

關係資料庫是一種基於資料關係模型的數字資料庫,由 EF Codd 在 1970 年提出。用於維護關係資料庫的軟件系統是關係資料庫管理系統 (RDBMS)。許多關係資料庫系統可以選擇使用標準 SQL(結構化查詢語言)來查詢和維護資料庫。為了使資料庫管理系統 (DBMS) 高效準確地運行,它必須使用 ACID 事務。

資料來源:維基百科

概括

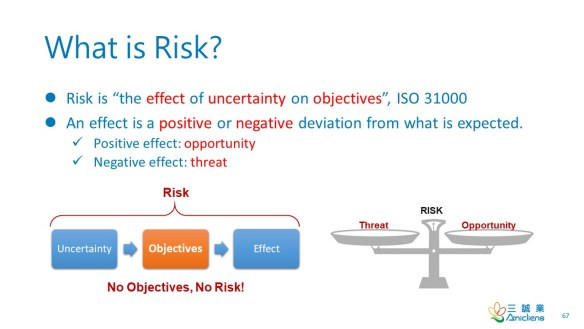

. 問題的主要思想是關於“交易量巨大”。交易最重要的因素是完整性。事務必須滿足ACID原則的要求。

. 如果採用非ACID交易解決方案,則無法保證客戶的訂單可靠。它可能缺失且未實現。可以接受嗎?我不這麼認為。

. 資料倉庫或資料集市中的資料用於分析,通常是只讀的。

. 關係資料庫支持 ACID 事務。它通常被歸類為在線事務處理 (OLTP) 系統。

. 所有四個選項都提供容錯以避免單點故障。

資料來源: Wentz Wu QOTD-20191013

****

****