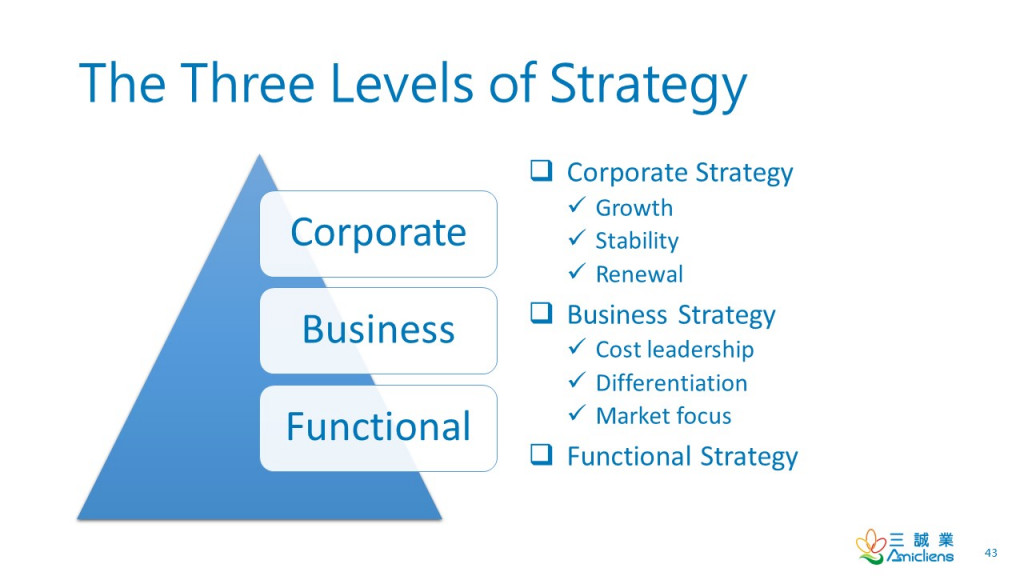

-戰略層次

通常,CEO 負責制定公司戰略或大戰略,董事會的意見和高級管理團隊的支持。

CISO 不是製定企業戰略的主要角色,而是與企業戰略保持一致以創造價值並實現組織願景和使命的信息安全戰略。此外,他還必須定位安全職能(部門),確定其組織、角色和職責,將安全融入組織流程,支持產品和服務的持續交付(所謂的“業務連續性”),並保護信息資產以加強安全。信息安全管理系統 (ISMS) 可確保有效地制定和實施安全策略。

CISO 的匯報路線因組織而異,各有利弊,但 CISO 向 CFO 或其他高級官員匯報並非不可能。

. CISO 向 CIO 報告的安排可能會導致利益衝突。

. CISO 向 CFO 報告的安排可能會花費更多時間來交流技術內容。

. CISO 向審計職能報告的安排將對其獨立性產生不利影響。

參考

. 什麼是安全功能

. 信息安全職能和職責

. 管理安全功能:診斷版本 1 摘要

. 企業安全

. 組織中安全管理的角色

. 如何組織您的安全團隊:網絡安全角色和職責的演變

. 萬豪-數據洩露

. ICO 因未能保證客戶個人數據安全而對萬豪國際進行罰款

. 什麼是企業戰略?

. 誰負責制定公司的戰略計劃?

. 如何制定企業戰略(CEO 分享最佳技巧和工具)

. 多元化公司的戰略規劃

. 如何評估企業戰略

資料來源: Wentz Wu QOTD-202104015

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文