會話是Internet通訊的重要組成部分,大部分都是基於Web的。會話劫持是通過利用活動的Web會話進行的Web攻擊。會話是兩個計算機系統之間進行通信的時間段。Web服務器需要身份驗證,因為通過網站進行的每個用戶通信都使用多個TCP / IP通道。

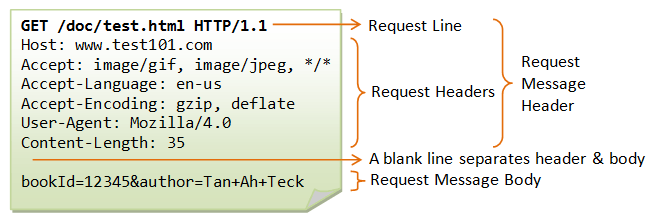

身份驗證的一種常見形式始終是使用用戶名和密碼,它們通常是預定義的。身份驗證成功後,Web服務器將會話令牌發送給用戶,然後將其存儲在啟用會話的用戶計算機中。會話ID可以作為cookie存儲在HTTP標頭或URL中。

會話劫持如何工作?

當入侵者通過劫持或竊取用於在大多數網站上維護會話的HTTP cookie來利用受到威脅的活動會話時,就會發生會話劫持。另一種方法是通過預測活動會話,以在未經檢測的情況下獲得對遠程Web服務器中信息的未授權訪問,因為入侵者使用了特定用戶的憑據。會話令牌或HTTP標頭可以通過多種方式進行洩露和操縱,包括:

- 會話嗅探:當Web服務器和用戶之間存在未加密的通信,並且會話ID以純文本形式發送時,嗅探可用於劫持會話。因此,如果入侵者正在監視網絡,則他或她可以獲取會話ID,然後他們可以使用該會話ID自動向Web服務器進行身份驗證。在監視網絡時,可以使用符合道德規範的黑客工具(例如Wireshark和Kismet)從網絡捕獲敏感數據包(例如會話ID)。

- 跨站點腳本(XSS):OWASP將跨站點腳本命名為十大Web應用程序安全風險之一。服務器可能容易受到跨站點腳本攻擊的攻擊,從而使攻擊者能夠從用戶端執行惡意代碼,從而收集會話信息。攻擊者可以鎖定受害者的瀏覽器為目標,並發送腳本化的JavaScript鏈接,該鏈接在用戶打開後會在瀏覽器劫持會話中運行惡意代碼。

會話劫持對策

使用安全的HTTP或SSL在用戶瀏覽器和Web服務器之間進行端到端加密,以防止未經授權訪問會話ID。VPN也可以用於加密所有內容,而不僅僅是使用個人VPN解決方案工具對網絡服務器的流量進行加密。

Web服務器可以生成長而隨機的會話cookie,從而減少了對手猜測或預測會話cookie可能是什麼的機會。

會話ID監視器還可以用於監視是否正在使用這些ID,並且可以使用諸如Blacksheep之類的實用程序將偽造的會話ID發送到網絡並監視入侵者是否正在嘗試使用該會話ID。

如果會話終止使用,應該自動註銷,並且應該要求客戶端使用其他會話ID重新進行身份驗證。另外,可以指示服務器從客戶端計算機中刪除會話cookie,以最大程度地減少會話cookie在網絡中暴露的時間。

如何成為一名道德黑客

成為一名合格的道德黑客(CEH)當然不是一件容易的事。本課程將使您沉浸在Hacker Mindset中,以便您能夠防禦將來的攻擊。在完成“道德認證黑客”培訓後,您將已掃描,測試,黑客攻擊並保護了自己的網絡和系統。有了這些知識,您就可以使組織放心,因為他們知道當今最大和最嚴峻的網絡犯罪分子的網絡更加安全。

資料來源:https://blog.eccouncil.org/what-is-session-hijacking-and-how-to-prevent-it/