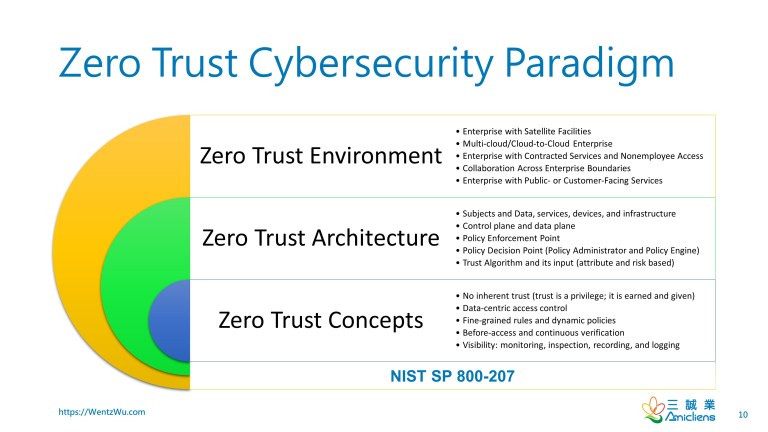

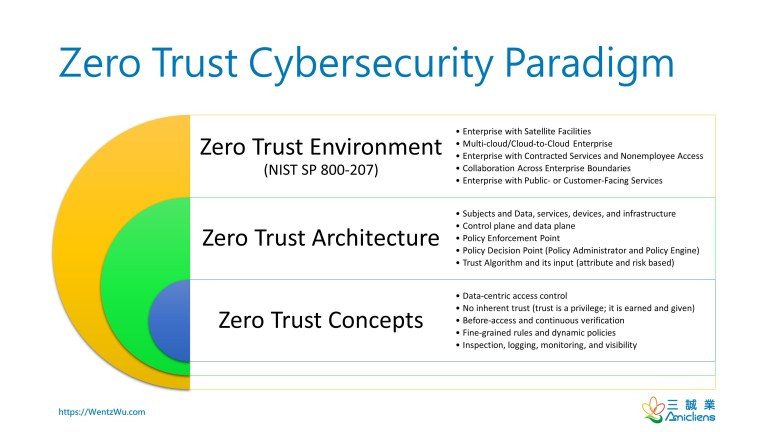

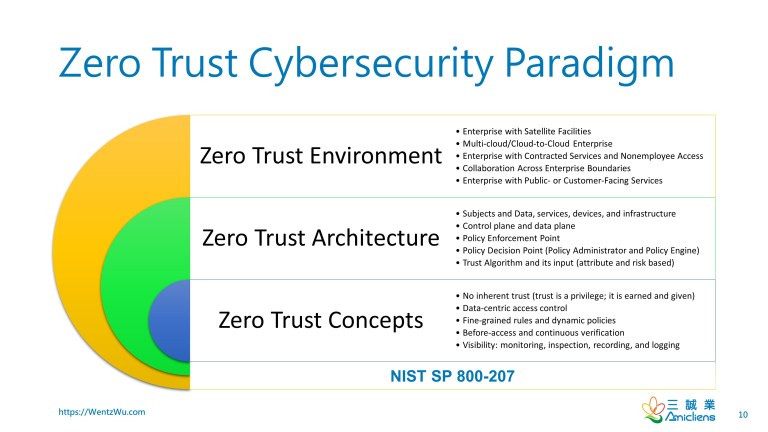

-零信任網路安全範式

EAP-TLS、EAP-TTLS 和 PEAP 是 WPA2 中使用的合法身份驗證協議。EAP-TLS 需要基於服務器和客戶端的證書進行相互身份驗證,並在三者中呈現最高的安全級別。EAP-TTLS 和 PEAP 支持相互認證,無需在客戶端安裝證書以減輕系統管理開銷。由於零信任強調驗證和細粒度訪問控制,因此 EAP-TLS 比 EAP-TTLS 或 PEAP 更適合。

EAP 傳輸層安全 (EAP Transport Layer Security :EAP-TLS)

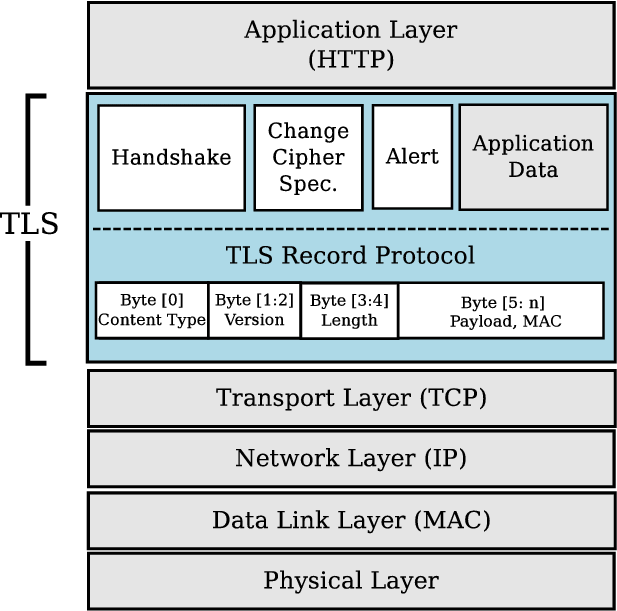

EAP 傳輸層安全 (EAP-TLS) 在 RFC 5216 中定義,是使用傳輸層安全 (TLS) 協議的 IETF 開放標準,並在無線供應商中得到很好的支持。EAP-TLS 是原始的標準無線局域網 EAP 身份驗證協議。

EAP-TLS 仍然被認為是最安全的 EAP 標準之一,儘管 TLS 僅在用戶了解有關虛假憑據的潛在警告時才提供強大的安全性,並且得到所有無線 LAN 硬件和軟件製造商的普遍支持。直到 2005 年 4 月,EAP-TLS 是唯一需要認證 WPA 或 WPA2 徽標的 EAP 類型供應商。

客戶端證書的要求,無論它多麼不受歡迎,都賦予了 EAP-TLS 其身份驗證強度,並說明了經典的便利性與安全性的權衡。使用客戶端證書,破解密碼不足以入侵啟用 EAP-TLS 的系統,因為入侵者仍然需要擁有客戶端證書;實際上,甚至不需要密碼,因為它僅用於加密客戶端證書以進行存儲。最高的安全性是客戶端證書的“私鑰”存放在智能卡中。

資料來源:維基百科

EAP 隧道傳輸層安全 (EAP Tunneled Transport Layer Security:EAP-TTLS)

EAP 隧道傳輸層安全 (EAP-TTLS) 是一種擴展 TLS 的 EAP 協議。它由 Funk Software 和 Certicom 共同開發,並得到了跨平台的廣泛支持。

客戶端可以但不必通過 CA 簽署的 PKI 證書向服務器進行身份驗證。這極大地簡化了設置過程,因為並非每個客戶端都需要證書。

資料來源:維基百科

受保護的可擴展身份驗證協議 (Protected Extensible Authentication Protocol:PEAP)

受保護的可擴展身份驗證協議,也稱為受保護的 EAP 或簡稱為 PEAP,是一種將 EAP 封裝在潛在加密和身份驗證的傳輸層安全 (TLS) 隧道中的協議。目的是糾正 EAP 中的缺陷;EAP 假設了一個受保護的通信通道,例如由物理安全提供的通道,因此沒有提供保護 EAP 對話的設施。

資料來源:維基百科

輕量級可擴展身份驗證協議 (Lightweight Extensible Authentication Protocol :LEAP)

Cisco LEAP 是 802.1X 在無線網路中使用的基於 EAP 的身份驗證協議。它支持相互認證並在遺留的破解 WEP 中工作。

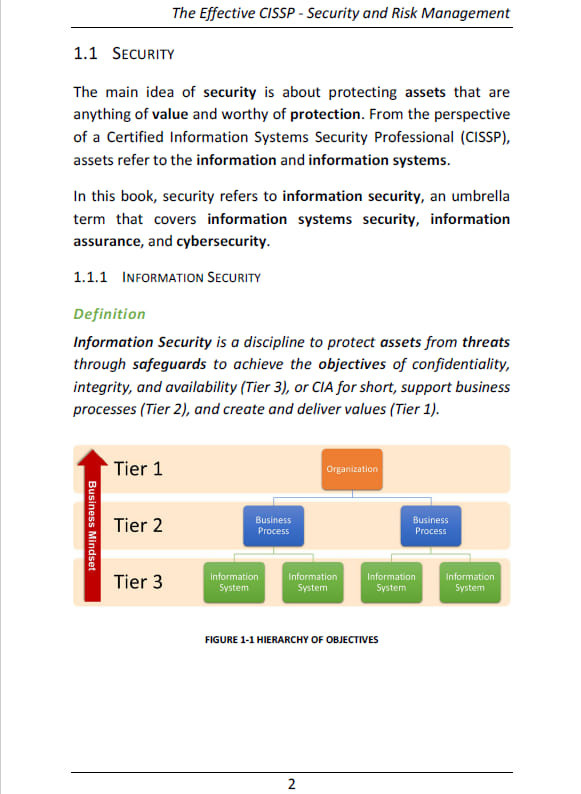

NIST:零信任原則(Tenets of Zero Trust)

- 所有數據源和計算服務都被視為資源。

- 無論網路位置如何,所有通信都是安全的。

- 按會話授予對單個企業資源的訪問權限。

- 對資源的訪問由動態策略決定——包括客戶端身份、應用程序/服務和請求資產的可觀察狀態——並且可能包括其他行為和環境屬性。

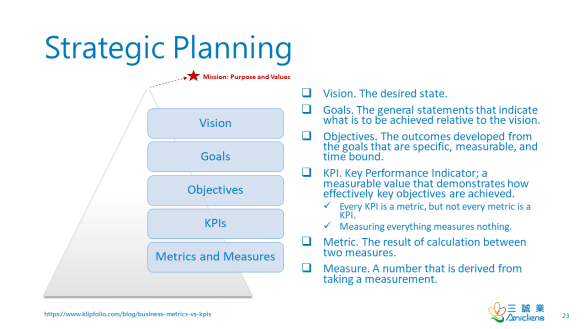

- 企業監控和衡量所有自有資產和相關資產的完整性和安全狀況。

- 所有資源認證和授權都是動態的,並且在允許訪問之前嚴格執行。

- 企業盡可能多地收集有關資產、網路基礎設施和通信的當前狀態的信息,並使用這些信息來改善其安全狀況。

NIST:網路的零信任視圖(A Zero Trust View of a Network)

- 整個企業專用網路不被視為隱式信任區域。

- 網路上的設備可能不由企業擁有或配置。

- 沒有資源是天生可信的。

- 並非所有企業資源都位於企業擁有的基礎架構上。

- 遠程企業主體和資產無法完全信任其本地網路連接。

- 在企業和非企業基礎設施之間移動的資產和工作流應該具有一致的安全策略和狀態。

參考

. WPA2-企業認證協議比較

. 了解更新的 WPA 和 WPA2 標準

. 轉向 WPA/WPA2-企業 Wi-Fi 加密

. 802.1X 概述和 EAP 類型

. 思科LEAP

資料來源: Wentz Wu QOTD-202104012

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文