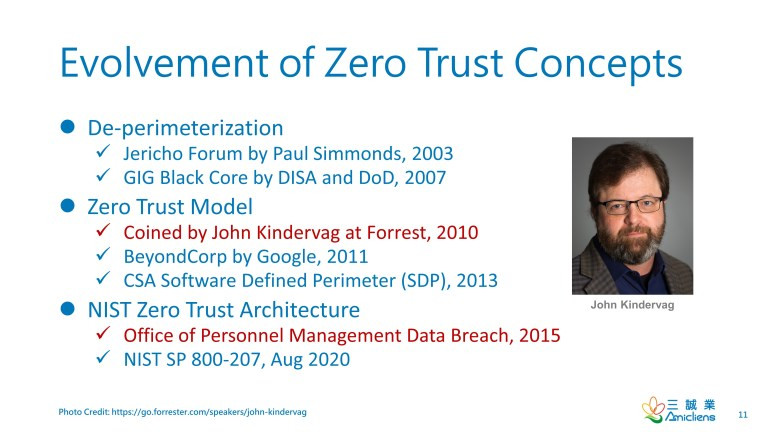

零信任的概念早在 2003 年就出現了,當時去邊界化、移除物理網絡位置盛行。許多組織開始實施類似的概念。NIST 於 2020 年 8 月發布了專刊 800-207,統一了各種觀點,介紹了零信任概念和環境,並提出了零信任架構。

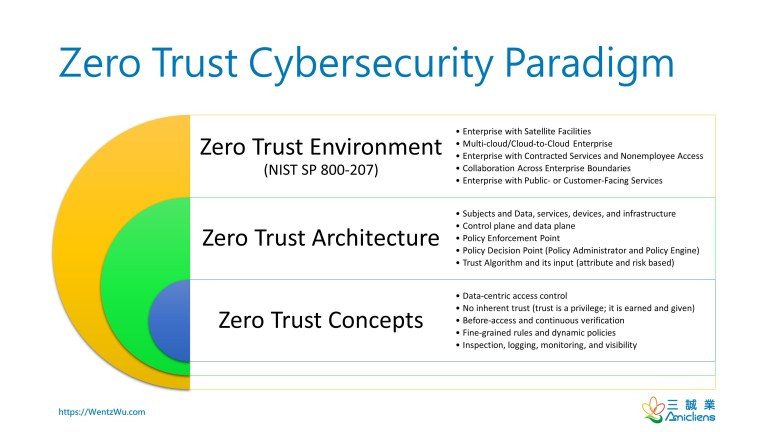

從不信任,始終驗證。零信任的基本概念是不依賴物理位置來隱式授權訪問(信任)。每次訪問都必須經過身份驗證、明確授權和記錄;數據流需要加密和記錄。應實施細粒度的動態機制來支持訪問控制。因此,我得出的結論是,零信任是一種用於訪問控製或訪問控制 2.0 的新網絡安全範式,具有以數據為中心、細粒度、動態和可見性的特點。

. 記帳和記錄網絡流量提供了可見性。

. 零信任與位置無關。使用 IPSec 加密 LAN 上的流量,就像 WAN 中發生的那樣。

. 端口敲門在端口級別應用身份驗證並支持動態策略。此外,我們還在應用程序級別使用網絡訪問控制(例如,802.1X)和用戶身份驗證。從不信任,始終驗證。

. 多層防火牆意味著安全性由物理網絡位置實施,例如外部、DMZ 和內部網絡。它不是零信任風格,它以數據或資產為中心,並使用邏輯邊界或軟件定義的邊界。

-零信任概念的演變

-零信任網絡安全範式

參考

. 零信任創建者談論實施、誤解、戰略

. 敲端口

資料來源: Wentz Wu QOTD-20210407

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文