-側信道攻擊

側信道攻擊(Side-channel attack)

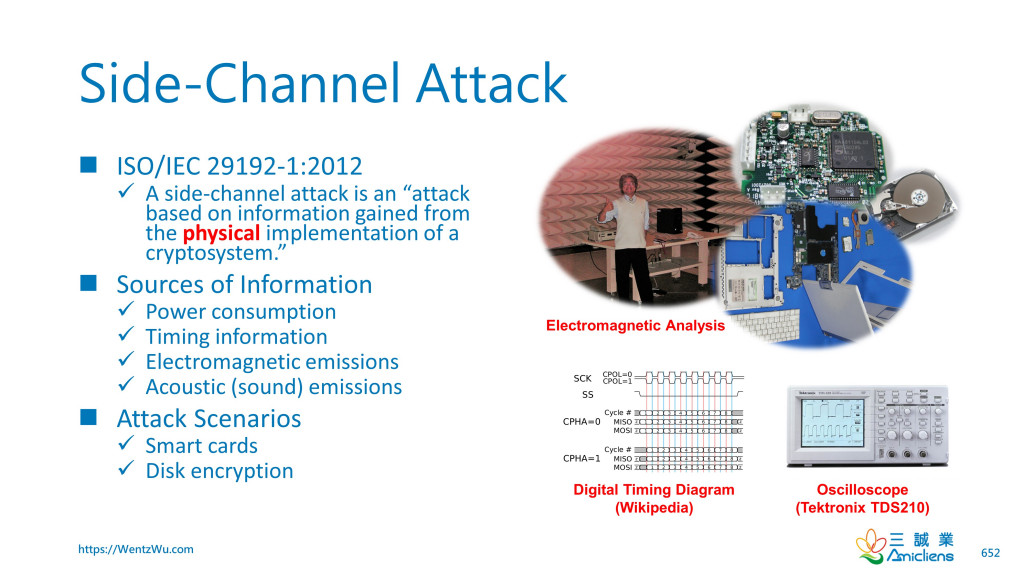

只需在設備或系統附近放置天線、磁探頭或其他傳感器,即可利用側信道。這允許攻擊者測量功耗、電壓波動或其他側信道,例如溫度或聲音。側信道攻擊可用於從智能卡等設備中提取密鑰。在現實世界中,這允許攻擊者加載或重置餘額並提取或重置設備 PIN。(半工程)

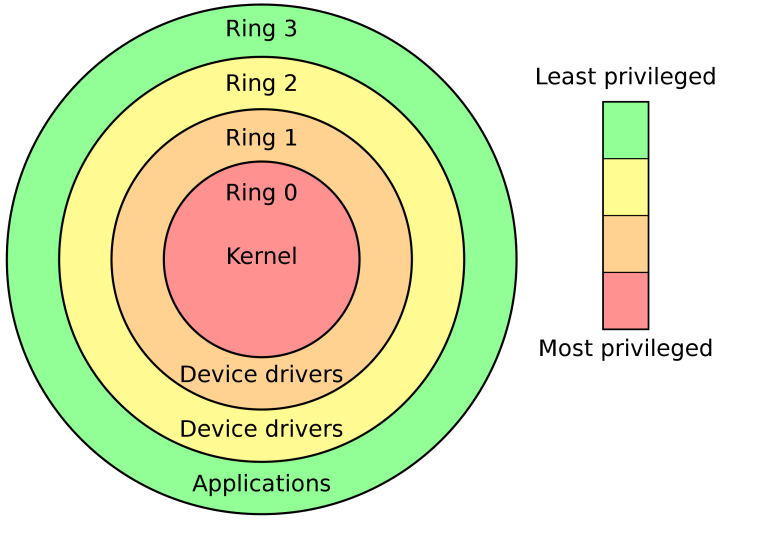

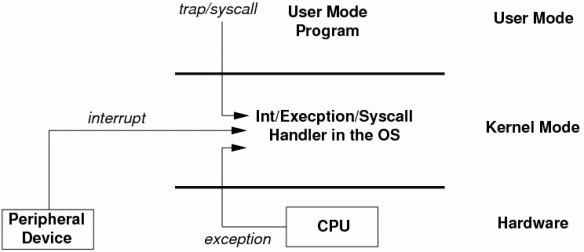

通過從物理密碼系統洩漏信息而啟用的攻擊。可以在側信道攻擊中利用的特徵包括時間、功耗以及電磁和聲發射。

來源:NIST 術語表

在 計算機安全中, 旁道攻擊 是基於從 計算機系統的實施中獲得的信息的任何攻擊 ,而不是實施算法本身的弱點(例如 密碼分析 和 軟體錯誤)。時間信息、功耗、 電磁 洩漏甚至 聲音 都可以提供額外的信息來源,可以加以利用。

資料來源:維基百科

內容可尋址內存 (CAM) 表溢出攻擊(Content addressable memory (CAM) table overflow attack)

當 CAM 表溢出時,交換集線器可能會降級為集線器以通過向所有端口發送幀來保持可用性。這會導致中間人惡意嗅探。

CAM 表溢出攻擊是針對網絡交換機執行的惡意行為,其中大量虛假 MAC 地址被發送到交換機。這種數據洪流導致交換機轉儲其 CAM 數據庫表中的有效地址,以試圖為虛假信息騰出空間。在這之後,交換機的默認行為是向所有端口廣播正常的私有消息。

資料來源:CbtNuggets

竊聽攻擊(Wiretapping Attack)

竊聽是對電話、電報、蜂窩、 傳真 或基於互聯網的通信進行的秘密電子監控 。

竊聽是通過在有問題的線路上放置一個非正式地稱為錯誤的監視設備或通過其他通信技術中的內置機制來實現的。

執法官員可以利用現場監控或錄音。數據包嗅探器——用於捕獲在網絡上傳輸的數據的程序——是一種常用的現代竊聽工具。各種其他工具,例如竊聽木馬,用於不同的應用程序。

資料來源:TechTarget

背負式攻擊(Piggyback attack)

一個 背馱式攻擊 是一種活化形式 竊聽 當攻擊者獲得通過活動的間隔訪問系統中的其他用戶的合法連接。它也被稱為“線間攻擊”或“背負式進入竊聽”。

在安全方面,捎帶指的是當某人與另一個被授權進入限制區域的人一起標記時,該術語 在此上下文中適用於 計算機網路。

資料來源:維基百科

參考

. 了解側信道攻擊

. ARP 和 CAM 表

. 背負式攻擊

. 保護圖片存檔和通信系統 (PACS):醫療保健行業的網絡安全

資料來源: Wentz Wu QOTD-20210811

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文