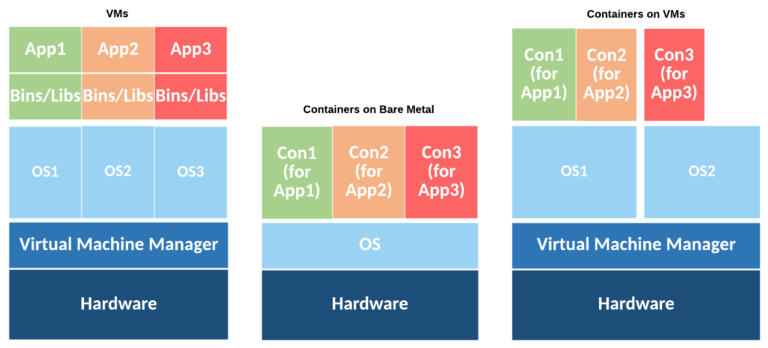

-虛擬機和容器部署(來源:NIST SP 800-190)

虛擬機器監視器(Hypervisor)

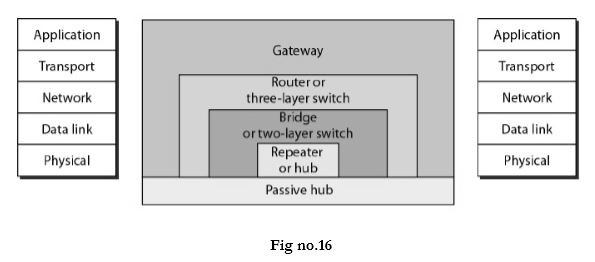

容器不需要管理程序來支持應用程序虛擬化。容器可以部署到裸機,無需虛擬機管理程序管理的虛擬機。虛擬機器監視器又名虛擬機監視器/管理器 (VMM),是“管理主機上的來賓操作系統並控制來賓操作系統和物理硬件之間的指令流的虛擬化組件。” ( NIST SP 800-125 )

隔離(Isolation)

虛擬機提供比容器更高級別的隔離。應用程序部署在共享相同主機操作系統內核的容器中,而部署在虛擬機上的應用程序被高度隔離,因此它們必須通過網絡進行通信。但是,容器中的應用程序比虛擬機中的應用程序具有更好的性能。

-操作系統和應用程序虛擬化(來源:NIST SP 800-190)

操作系統系列特定(OS-family Specific)

使用容器,多個應用程序共享同一個操作系統內核實例,但彼此隔離。操作系統內核是所謂的主機操作系統的一部分。主機操作系統位於容器下方,並為它們提供操作系統功能。容器是特定於操作系統系列的;Linux 主機只能運行為 Linux 構建的容器,Windows 主機只能運行 Windows 容器。此外,為一個操作系統系列構建的容器應該在該系列的任何最新操作系統上運行。

來源:NIST SP 800-190(應用程序容器安全指南)

軟體開發方法(Software Development Methodologies)

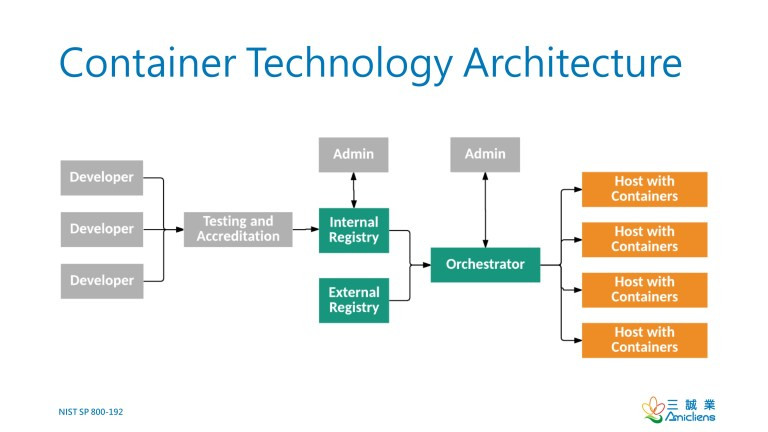

-容器技術架構(來源:NIST SP 800-190)

容器技術的引入可能會破壞組織內現有的文化和軟體開發方法。傳統的開發實踐、修補技術和系統升級過程可能無法直接應用於容器化環境,員工願意適應新模式很重要。應鼓勵員工採用本指南中介紹的在容器內安全構建和運行應用程序的推薦做法,並且組織應願意重新考慮現有程序以利用容器。應向參與軟體開發生命週期的任何人提供涵蓋技術和操作方法的教育和培訓。

-來源:NIST SP 800-190(應用程序容器安全指南)

參考

. Windows Containers 可以託管在 linux 上嗎?

資料來源: Wentz Wu QOTD-20210717

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文