感謝 志工朋友門及協會理監事們&秘書長&執行秘書,有你們讓2025年的會員大會才能成功順利完成落幕,有 唐理事長 方丈 及 英伸的帶領之下 讓資安社群更加茁壯

從事資訊工作二十多年,對資安極具熱情,在 Network Security, Endpoint Security, 及 Mobile Security 等資安領域有超過十年以 上的經驗。曾任職精誠資訊資安產品代理部門技術經理,負責 資安產品之技術支援與大型企業導入專案。此外,他也取得了 ISO 27001 主導稽核員證書及 Check Point 的 CCSA 與 CCSE 等防 火牆產品等專業證照。此外,平常除了喜歡透過ITHelp平台及個人部落格分享文章,亦常擔任社群活動主辦者及志工,連結資安同好聯誼及共好學習,並協助對於CISSP有興趣的同學與同好準備認證考試。

感謝 志工朋友門及協會理監事們&秘書長&執行秘書,有你們讓2025年的會員大會才能成功順利完成落幕,有 唐理事長 方丈 及 英伸的帶領之下 讓資安社群更加茁壯

七大授權機制重點:

其它書上提到的non-discretionary或lattice-based access control可以完全忽略.

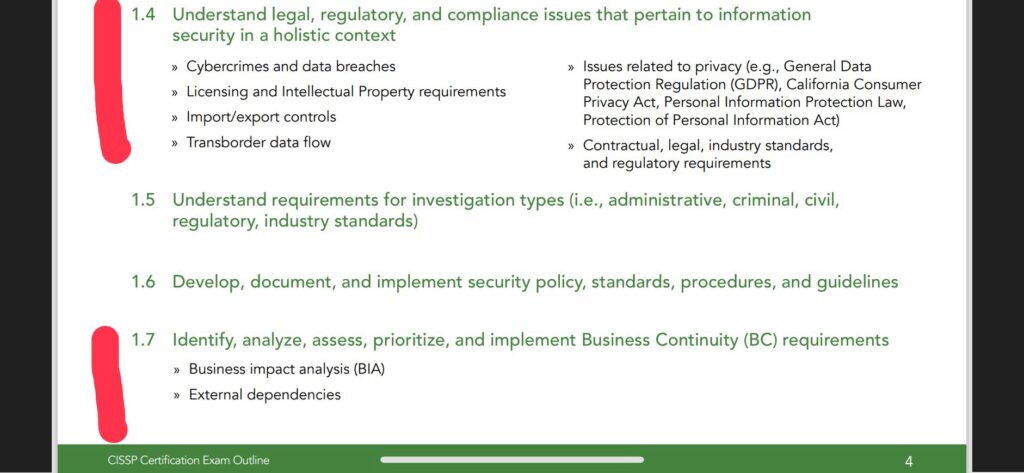

You are identifying business continuity requirements. Which one of the following should be identified first?

A. Critical business processes

B. High-impact informations systems

C. Products and services of interest

D. Competitors in the industry

您正在識別業務連續性需求。下列哪一項應先識別?

A. 關鍵業務流程

B. 高影響資訊系統

C. 相關的產品和服務

D. 同產業的競爭者

You have identified a couple of business continuity requirements and start to analyze them. Which one of the following is the most critical factor?

A. Criticality of business processes

B. Impact level of informations systems

C. Scope of products and services

D. Business continuity plan

您已識別了一些業務連續性需求,並開始對其進行分析。下列哪一項是最關鍵的因素?

A. 業務流程的關鍵性

B. 資訊系統的影響程度

C. 產品和服務的範圍

D. 業務連續性計畫

You are evaluating business continuity requirements. Which one of the following has the highest priority?

A. Enforcing confidentiality, integrity, and availability

B. Improving business efficiency

C. Lowering costs

D. Assuring operations

您正在評估業務連續性需求。以下哪一項優先順序最高?

A. 確保機密性、完整性和可用性

B. 提高業務效率

C. 降低成本

D. 確保營運

You are implementing solutions to meet business continuity requirements. Which one of the following should be done first?

A. Implementing alternative sites

B. Developing disaster recovery plan

C. Conducting tests and excersices

D. Detecting and handling incidents

您正在實施滿足業務連續性要求的解決方案。下列哪一項應該最先完成?

A. 實施備用站點

B. 制定災難復原計劃

C. 進行測試和演練

D. 偵測和處理事件

目錄遍歷(英文:Directory traversal),又名路徑遍歷(英文:Path traversal)是一種利用網站的安全驗證缺陷或用戶請求驗證缺陷(如傳遞特定字符串至文件應用程式接口)來列出伺服器目錄的漏洞利用方式。

此攻擊手段的目的是利用存在缺陷的應用程式來獲得目標文件系統上的非授權訪問權限。與利用程序漏洞的手段相比,這一手段缺乏安全性(因為程序運行邏輯正確)。

目錄遍歷在英文世界裡又名../ 攻擊(Dot dot slash attack)、目錄攀登(Directory climbing)及回溯(Backtracking)。其部分攻擊手段也可劃分為規範化攻擊(Canonicalization attack)。

資料來源:https://zh.wikipedia.org/zh-tw/%E7%9B%AE%E5%BD%95%E9%81%8D%E5%8E%86

價值是任何具有重要性、意義或用途的事物,可以定性或定量地衡量。

商業價值是組織或組織單位所創造的價值。

系統是「為實現一個或多個既定目的而組織起來的相互作用的元素的組合」。 (ISO/TS 14812:2022)

配置是「資訊處理系統資源的組織和互連方式」。 (ISO/IEC 20944-1:2013)

架構是描述主要元素及其關係、相互作用和邊界的產物。架構是一種精心設計的結構,注重主要元素。

結構是系統的自然形成或精心設計的形式,描述組成元素及其關係、相互作用和邊界。

設計是記錄在案的解決方案,是「設計過程的結果」(ISO/IEC/IEEE15288:2015),能夠滿足利害關係人的要求。設計過程通常從解決架構問題或所謂的「架構設計」開始。

基準是「作為變更基礎的一組或多個工作產品、專案或元素的已核准版本」。 (ISO 26262-1:2018)

註1:參閱 ISO 26262-8:2018,第 8 條。

註2:基線通常置於組態管理之下。

註3:基線是生命週期中透過變更管理流程進一步開發的基礎。

變化是「從當前狀態到未來狀態的轉變」。 (ACMP)

資料來源:https://wentzwu.com/2025/03/13/wuson-glossary/

PS:此文章經由作者同意進行翻譯

大家談SDLC時時常沒有釐清自己口中SDLC的S是指Software還是System! CISSP課程中所談的System預設用字情境(context)是指資訊系統(information system),而不是武器系統或其它系統。在WUSON的CISSP課程中,軟體(software)只是資訊系統的一部份(孔雀八根毛中的一根毛而已)。由於Software跟System指稱的標的物及範疇都不同,因此我們在談SDLC時一定要把自己口中的S先定義清楚,才能有效的溝通軟開發的觀念!

WUSON課程非常講究用字精準,以明確表達軟體開發的相關觀念。我們課程中的軟體工程所談的SDLC當然是指軟體的SDLC。以下是WUSON課程談SDLC所強調的重點,摘要如下:

資料來源:https://wentzwu.medium.com/wsuon%E7%9A%84sdlc-0123e8b2117b

PS:經作者同意轉載

系統工程(engineering)是發展系統作為解決方案(solution),以滿足利害關係人(stakeholder)之需求(requirement)的學問。系統(system)泛指為了達成特定目的而一起協調運作的元素總成。結構(structure)是指一個系統的組成元素以及這些元素之間的關係。結構可能是自然生成,也可以出自人為的精心設計。一個結構的主要元素及其關係若出自於人為精心設計則稱為架構(architecture)。所謂的設計(design)是指書面的解決方案。

發展系統作為一個滿足利害關係人需求的解決方案,必須先了解整體環境(contexts)並識別出利害關係人,並了解他們的需求,才能提出有效的解決方案。提出解決方案並予以文件化的過程就是設計的過程;設計過程產出的書面化的解決方案稱作設計。在【設計過程】必須考量安全性並提出相對應解決方案的原則叫作Security by desgin. 在【系統發展的生命週期】都必須考量安全性並提出相對應解決方案的原則叫作Security by default. 系統的組態都預設為安全級別,以便在系統部署時無須額外人力進行安全設定的原則稱為Security by deployment.

資料來源:https://wentzwu.medium.com/%E7%B3%BB%E7%B5%B1%E5%B7%A5%E7%A8%8B-engineering-dbde95255854

ps:經作者同意轉載