月份: 2021 年 5 月

“從概念上講,大多數人在日常生活中都採用了某種形式的威脅建模,甚至沒有意識到這一點。” (維基百科)勒索軟件攻擊的發生並不是因為該公司沒有進行威脅建模。相反,公司必須改進威脅建模過程。

此外,由於相關公司已經完成了調查,這意味著威脅建模已經到位並且正在進行中。勒索軟件攻擊已被識別、分析和確認。現在是評估消除問題的特定解決方案或減輕風險的對策的時候了。因此,無需提出將威脅建模作為主動性或解決方案的建議。

在這個問題中,攻擊者無需用戶交互即可在網絡中四處移動。結果,技術安全控制比諸如意識培訓的行政管理更有效。

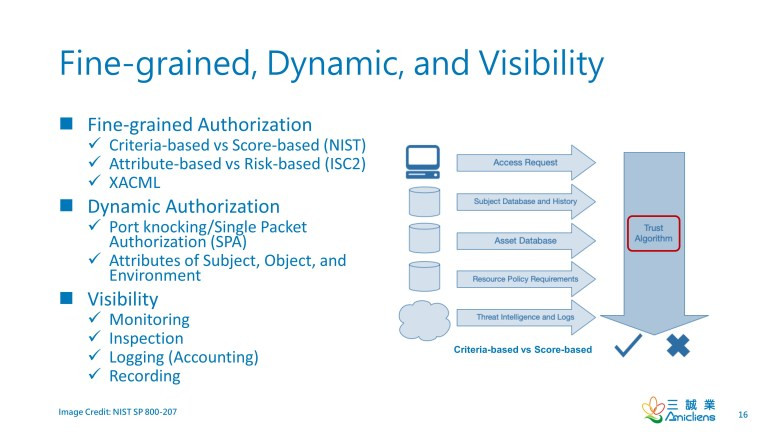

細粒度與粗粒度訪問控制(Fine-Grained vs. Coarse-Grained Access Control)

訪問控制可能不是防止勒索軟件攻擊再次發生的最終解決方案。但是,它是四個選項中最好的。

. 自主訪問控制 (DAC) 是一種粗粒度的訪問控制機制,而基於風險的訪問控制(基於標准或基於分數)是一種細粒度的訪問控制,通常依賴於基於屬性的訪問控制 (ABAC)。

. 基於風險的訪問控制是“零信任”的核心要素,可以有效緩解橫向移動和數據洩露。

-細粒度、動態和可見性

勒索軟件(Ransomware)

勒索軟件可以像需要用戶交互的病毒(特洛伊木馬)一樣被動運行,也可以像蠕蟲一樣主動傳播,無需用戶交互即可感染其他計算機(WannaCry)。

勒索軟件是一種來自密碼病毒學的惡意軟件,除非支付了贖金,否則就威脅要發布受害者的數據或永久阻止對其的訪問。”

勒索軟件攻擊通常是使用偽裝成合法文件的特洛伊木馬進行的,當它作為電子郵件附件到達時,用戶會被誘騙下載或打開。然而,一個引人注目的例子是 WannaCry 蠕蟲,它在沒有用戶交互的情況下自動在計算機之間傳播。

資料來源:維基百科

威脅建模(Threat Modeling)

本節介紹具體的定義和眾所周知的威脅建模方法。

. “威脅建模是一種風險評估形式,它對特定邏輯實體的攻擊和防禦方面進行建模,例如一段數據、一個應用程序、一個主機、一個系統或一個環境。” (NIST SP 800-154,草案)

. 在系統和軟件工程中,威脅建模是一種“系統的探索技術,以暴露任何可能以破壞、披露、修改數據或拒絕服務的形式對系統造成損害的情況或事件。” (ISO 24765:2017)

. 威脅建模是捕獲、組織和分析影響應用程序安全性的所有信息的過程。( OWASP )

. 威脅建模是“一種工程技術,可用於幫助您識別可能影響您的應用程序的威脅、攻擊、漏洞和對策。您可以使用威脅建模來塑造應用程序的設計、滿足公司的安全目標並降低風險。” (微軟)

“威脅模型本質上是影響應用程序安全性的所有信息的結構化表示。從本質上講,它是通過安全眼鏡查看應用程序及其環境的視圖。” (OWASP)

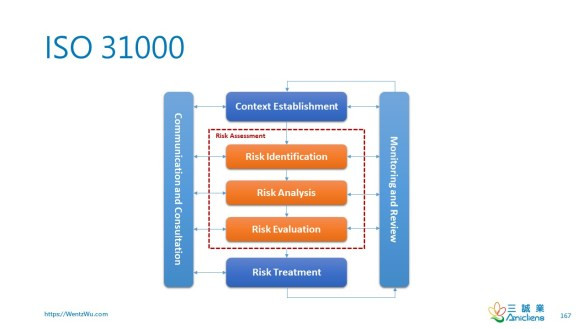

從 ISO 3100 的角度來看,威脅建模是系統和軟件工程背景下的一種“風險管理”形式。風險管理包括如下圖所示的活動:

-ISO 31000

NIST 以數據為中心的系統威脅建模

本出版物中介紹的以數據為中心的系統威脅建模方法有四個主要步驟:

- 識別和表徵感興趣的系統和數據;

- 識別並選擇要包含在模型中的攻擊向量;

- 表徵用於減輕攻擊向量的安全控制;和

- 分析威脅模型。

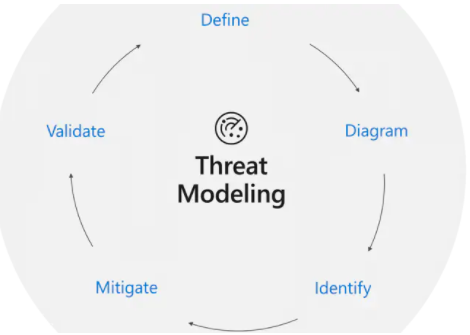

微軟威脅建模

威脅建模應該是您日常開發生命週期的一部分,使您能夠逐步完善您的威脅模型並進一步降低風險。有五個主要的威脅建模步驟:

- 定義安全要求。

- 創建應用程序圖。

- 識別威脅。

- 減輕威脅。

- 驗證威脅已得到緩解。

-圖片來源:微軟

參考

. 勒索軟體

. NIST SP 800-154(草稿):數據中心系統威脅建模指南

. 微軟威脅建模

. OWASP 威脅建模備忘單

. OWASP 威脅建模

. 粗粒度與細粒度訪問控制——第一部分

. 粗粒度和細粒度授權

. 適應風險的訪問控制(RAdAC)

資料來源: Wentz Wu QOTD-20210322

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-圖片來源:gunther.verheyen

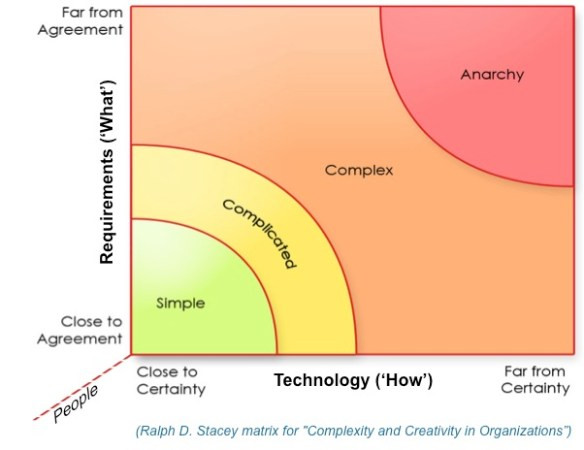

業務人員更了解監管要求和市場,因此IT和安全功能都應與業務需求保持一致,“系統應在經過全面測試後提交認證。”

. 監管機構通常會頒布特定的合規要求和 C&A 流程。瀑布是計劃驅動的,適用於有特定要求的項目,目前仍被廣泛採用。項目生命週期決策可以基於眾所周知的 Stacey 矩陣做出,如上圖所示。

. 此外,敏捷不是靈丹妙藥;它適合具有高度不確定性或複雜性的上下文。由於 IT 團隊遵循了通常涉及增量開發(價值)和持續交付(自動化)的敏捷方法,但這不起作用並導致 CEO 辭職。因此,應該實施瀑布來解決問題。

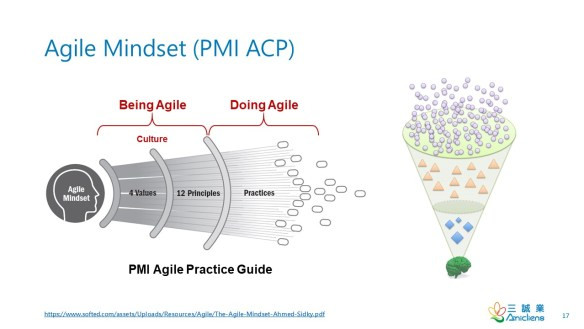

-敏捷心態 (PMI ACP)

敏捷(Agile)

敏捷是一種由一組價值觀、原則和實踐組成的思維方式。它強調交付可工作的軟件/價值(在Scrum 中也稱為“增量” )、人員協作和風險適應。

. 增量開發是敏捷的一部分。它指的是頻繁發布以交付價值和適應風險。

. 持續交付是敏捷中的一種常見做法,它意味著軟件開發的“自動化”工作流程以加速工作軟件的交付。

. “迭代”和“增量”是敏捷交付工作軟件(價值)的關鍵概念。敏捷開發是迭代開發和增量開發的結合。

參考

. 敏捷軟件開發宣言

. 為採用 Scrum 鋪平道路:(2)產品人員

. CISSP 實踐問題 – 20201119

. CISSP 實踐問題 – 20201228

. CISSP 實踐問題 – 20200423

資料來源: Wentz Wu QOTD-20210321

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

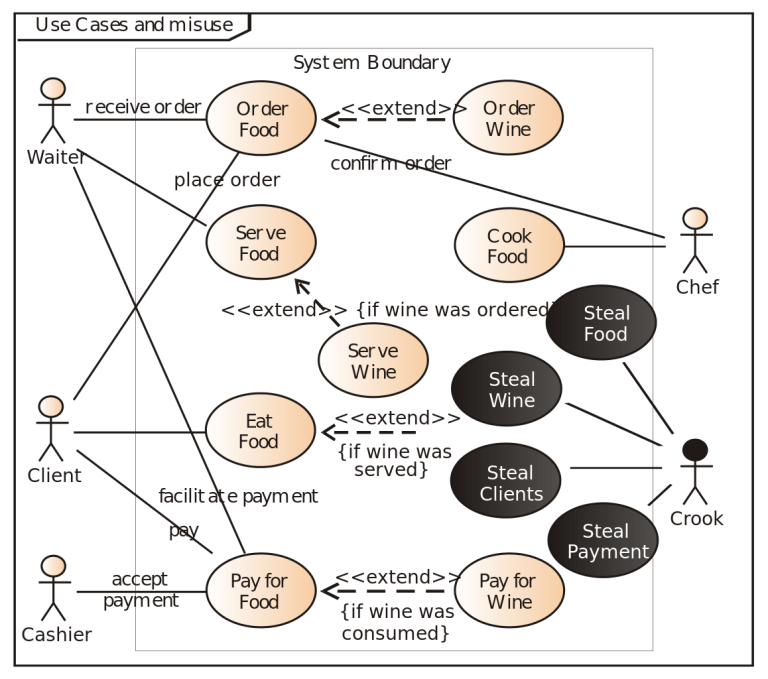

-用例和濫用案例(來源:https://en.wikipedia.org/wiki/Misuse_case)

用例(Use Case)

用例描述了一個或多個場景,這些場景表示參與者(用戶,代理,系統或實體)如何與系統交互。用例最適合傳達功能需求或從用戶角度出發。用例可以用結構文本或圖表表示。用例的標題可以以Subject + Verb的模式編寫,例如,客戶下訂單。

濫用案例(Misuse Case)

相反,濫用案例通常從惡意或無意的用戶的角度記錄對功能的威脅。當用戶使用功能時,開發人員會構建功能。用例或濫用案例通常不會記錄開發人員的構建過程或工作。

人非聖賢孰能。開發人員構建帶有錯誤的API並不少見。開發人員可能會為了系統監視目的而創建一個錯誤的API,但沒有一個濫用案例,這描述了參與者與系統進行交互的步驟(事件和響應),這是有風險的。

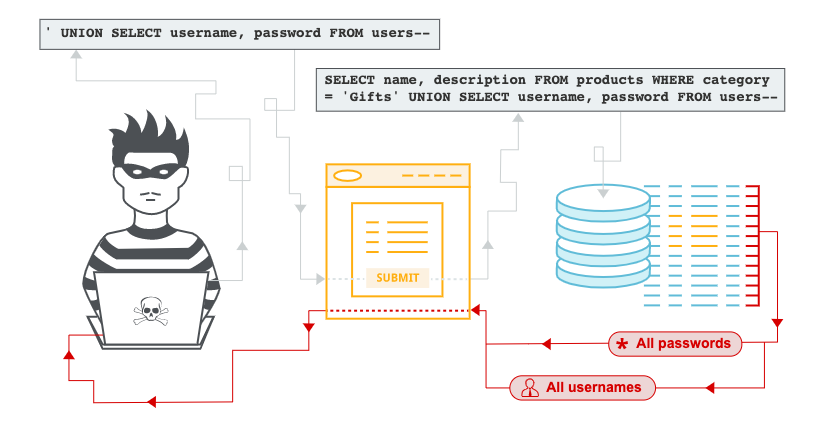

SQL注入(SQL Injection)

黑客在登錄表單中鍵入SQL表達式是一種典型的濫用情況。

-SQL注入(來源:PortSwigger)

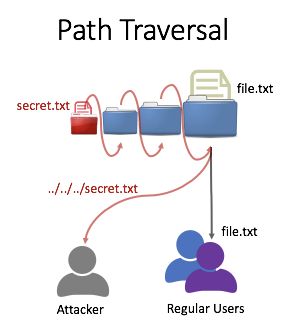

路徑/目錄遍歷(Path/Directory Traversal)

路徑/目錄遍歷作為攻擊非常依賴於相對路徑。這是一個漏洞或指示器,會導致濫用案例,即用戶使用相對路徑在資源之間導航。

-資料來源:Paul Ionescu

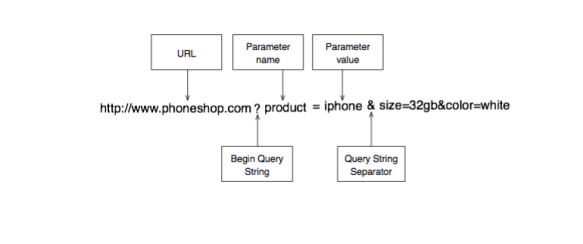

Web參數篡改/操縱(Web Parameter Tampering/Manipulation)

允許客戶通過輸入URL進入產品列表的特定頁面,這是一個糟糕的設計。如果用戶輸入了無效的頁碼怎麼辦?說-1或65535。

-什麼是網址?

參考

. 目錄遍歷

. 遠程文件路徑遍歷攻擊帶來樂趣和收益

. 攻擊克

. TRC技術講座:目錄遍歷攻擊與防禦–第1部分

. Unix文件結構

. 什麼是網址?

. Web參數篡改

資料來源: Wentz Wu QOTD-20210319

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

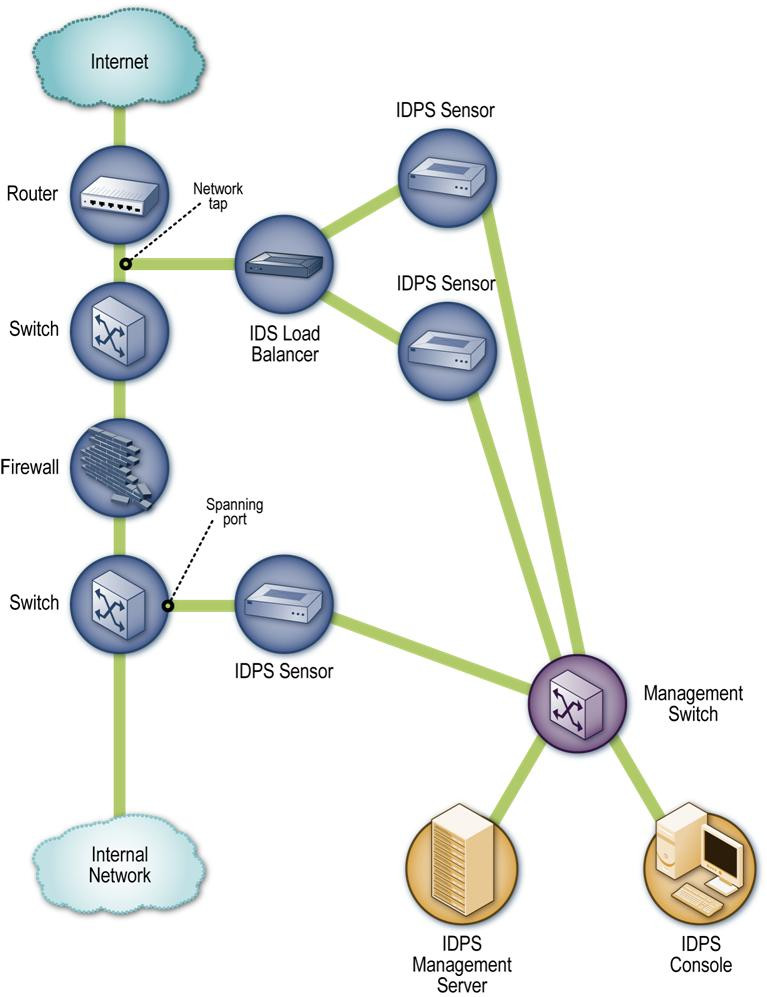

一個基於主機的IDS可以監視並通過安裝加密的網絡通信中分析活性劑在端點上。一個基於網絡的IDS,依靠傳感器被動嗅探流量,因為加密的活動通常是保護不能夠做到端到端的。

NIST SP 800-94引入了四個IDS部署參考模型:

. 基於主機

. 基於網絡

. 網絡行為分析(NBA)

. 無線的

基於網絡的IDS可以在線或被動(通過網絡竊聽或嗅探)在防火牆之前進行加固和部署。但是,更常見的是將其部署在更安全的環境中的防火牆後面。

具有網絡行為分析(NBA)功能的(基於網絡的)IDS監視通過網關的流量以及通過交換機集線器跨內部網絡的流量。

-基於被動網絡的IDPS傳感器架構示例(來源:NIST SP 800-94)

資料來源: Wentz Wu QOTD-20210317

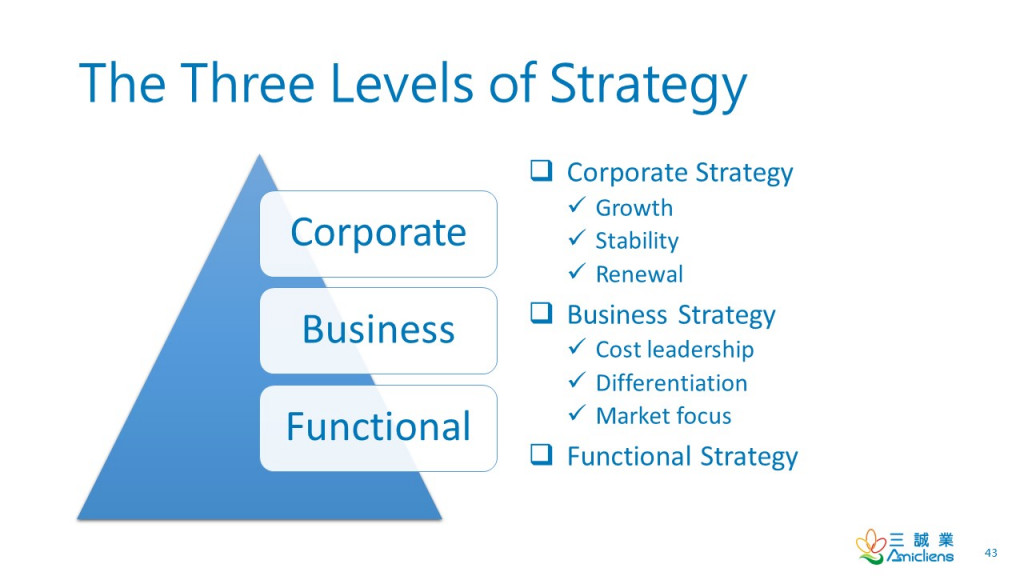

我在這篇文章中介紹戰略管理。我的書《有效的CISSP:安全和風險管理》中有詳細信息。 政策(Policy)代表管理意圖。一旦制定或製定了戰略,就會發布策略來指導戰略的執行/實施。

-戰略水平

戰略(Strategy)

戰略是一個流行詞。每個人都使用它,但可能不會使用具有一致定義的它。一般而言,戰略是一項計劃(plan), 旨在實現源自組織使命和願景的長期(long-term)或總體(overall) 目標。可以由不同級別的經理在公司,業務或職能級別上進行開發。

. 計劃 實現長期或總體 目標 (ISO 9000:2015)

. 計劃 完成 組織的任務 並實現 組織的願景 (ISO 21001:2018)

. 組織的總體 發展計劃,描述了 在組織未來活動中有效使用 資源以支持組織的

事項注1:涉及設定 目標 和提出 行動計劃 (ISO / IEC / IEEE 24765:2017)

. 組織 實現其 目標的方法 (ISO 30400:2016)

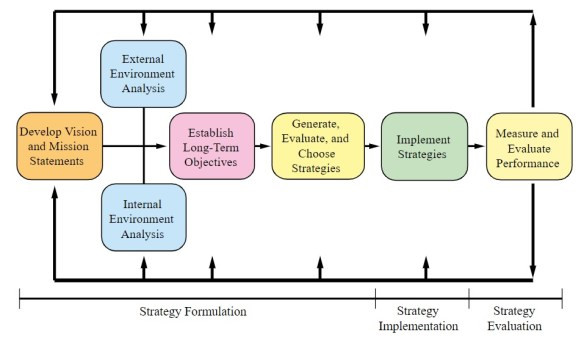

戰略管理(Strategic Management)

戰略管理是公司治理的關鍵要素,包括三個階段:戰略制定/制定(戰略思維,內部和內部分析,差距分析),戰略實施/執行以及戰略評估。

-大衛的戰略管理流程模型

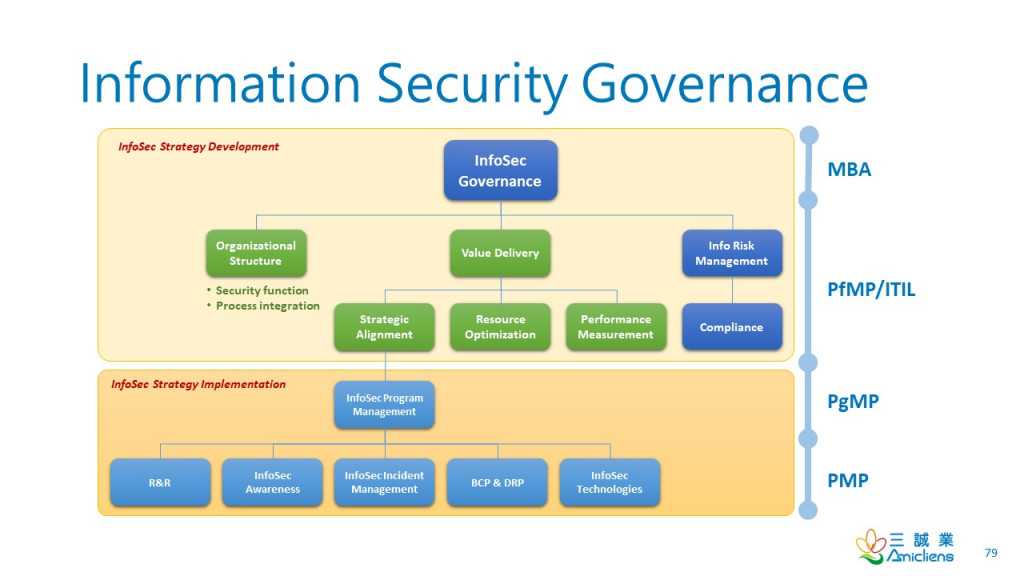

-資訊安全治理

策略制定(Strategy Formulation)

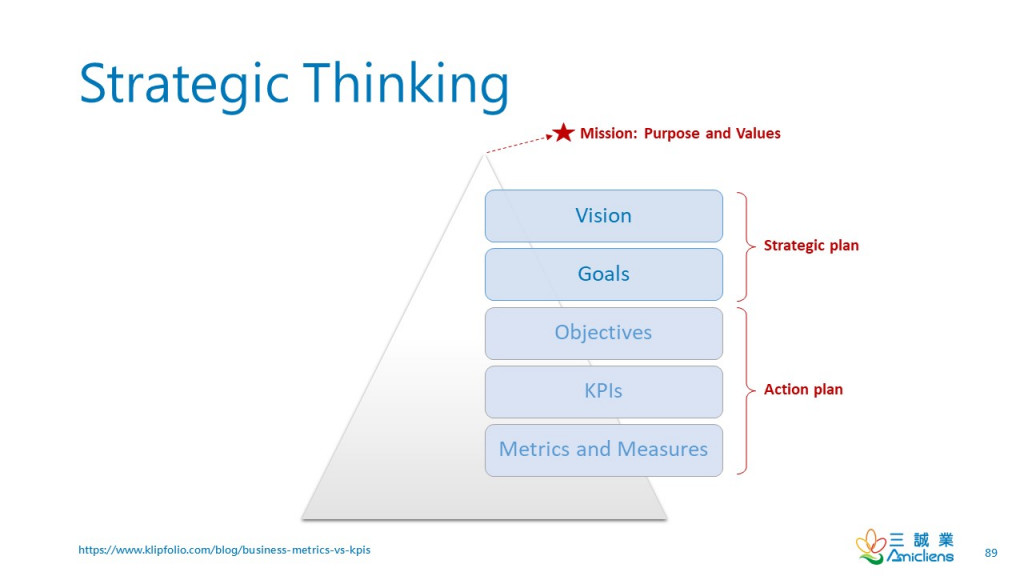

戰略思維(STRATEGIC THINKING)

戰略制定通常始於對組織使命和願景進行戰略思考,從而塑造了組織的長期和整體性質。戰略目標是從使命和願景中得出的。戰略思維有助於定義所需的狀態。

-戰略思維

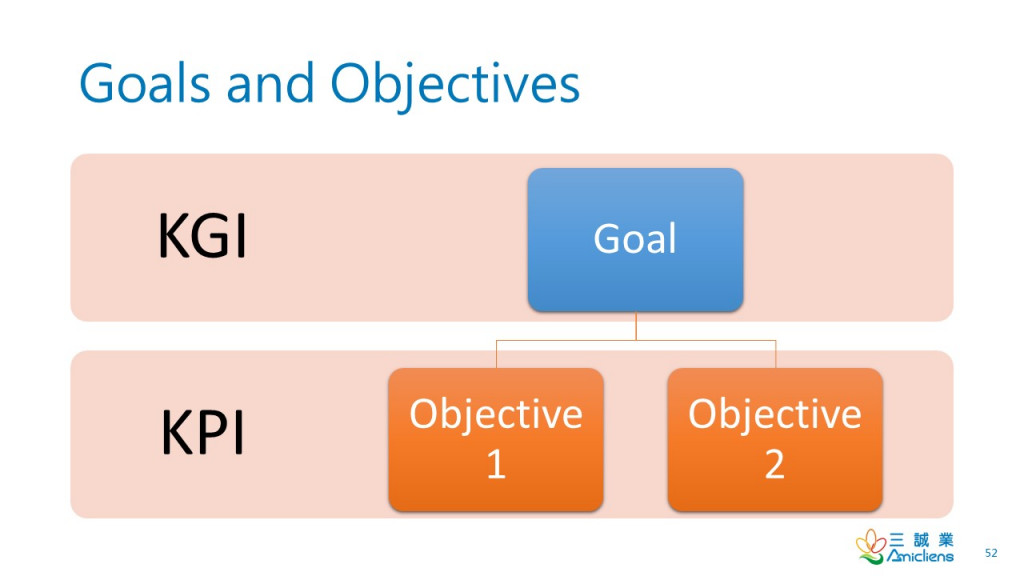

-目標,策略和風險

-目標與目的

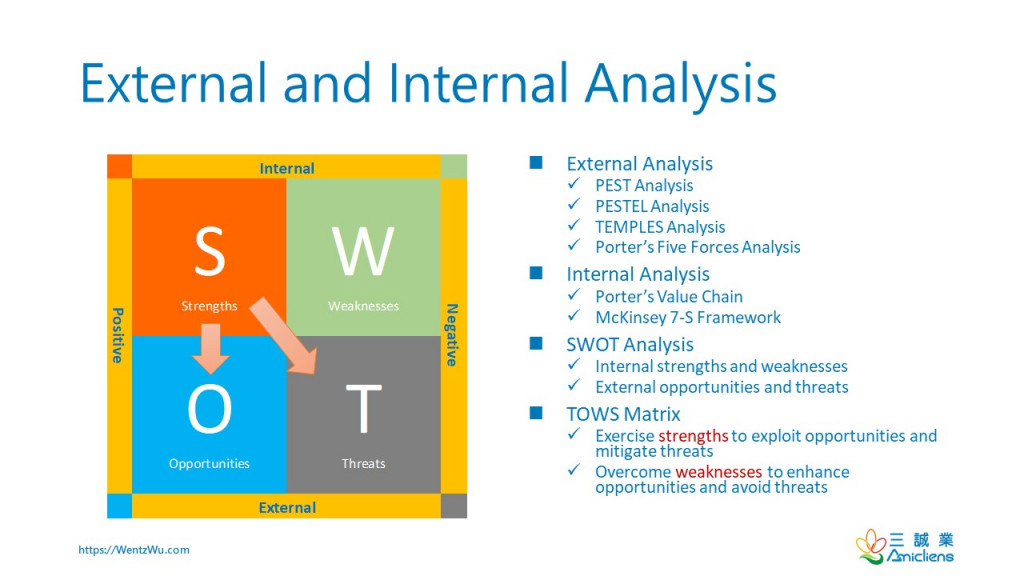

外部和內部分析(EXTERNAL AND INTERNAL ANALYSIS)

通常進行外部和內部分析,以掃描宏觀和微觀環境和行業,尋找機遇和威脅,確定利益相關者,了解他們的需求和要求,確定約束條件和資源,等等。SWOT分析是用於內部和外部分析的最著名的工具之一。它有助於確定當前狀態,並可能有助於達到所需狀態。

-外部和內部分析

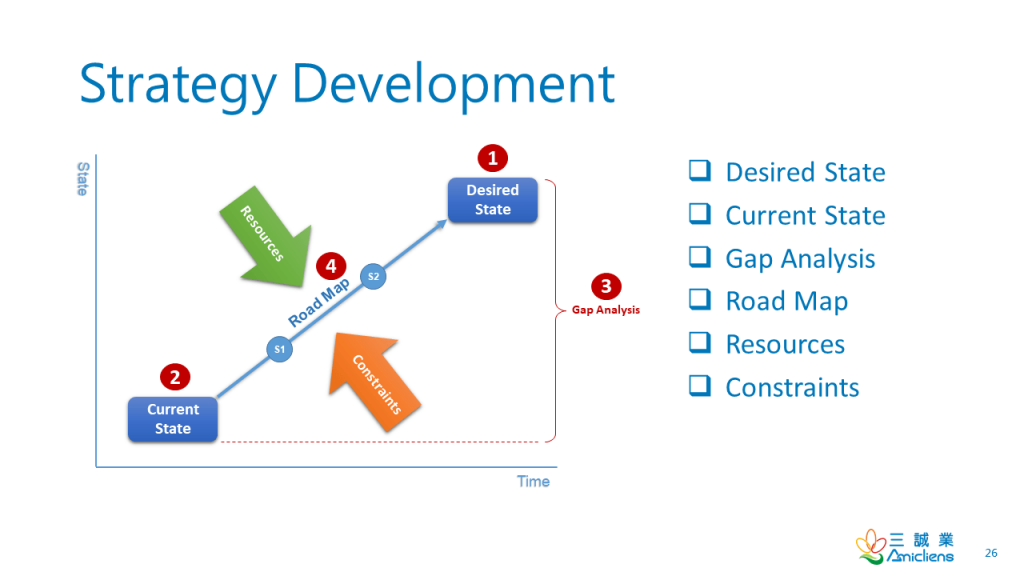

差異分析(GAP ANALYSIS)

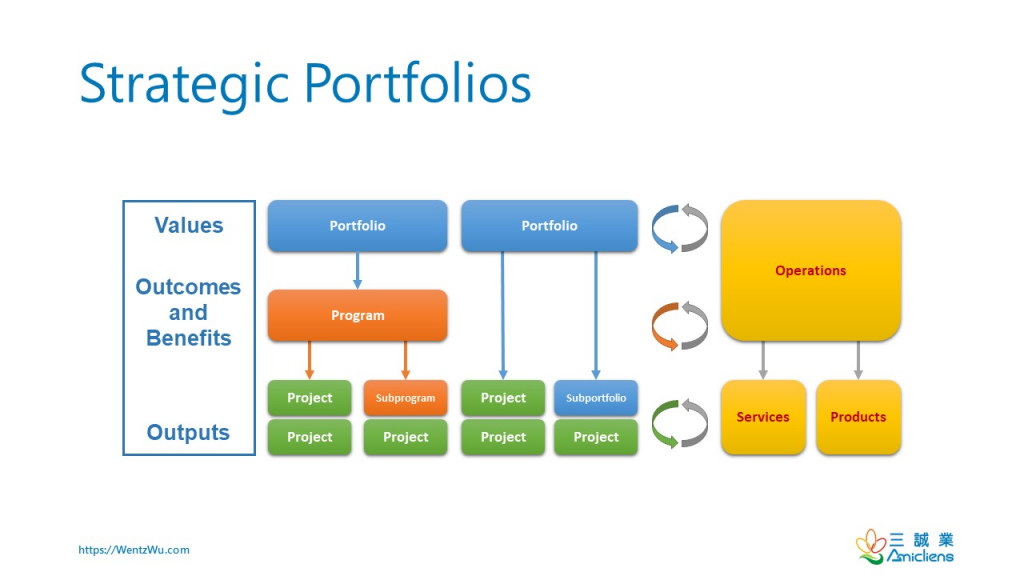

確定期望狀態和當前狀態之間的間隙意味著已經確定了期望狀態和當前狀態。一旦發現差距,便會定義一個具有里程碑和舉措的路線圖,以從當前狀態過渡到所需狀態。策略可以表示為計劃的組合。商業案例根據成本和收益以及其他可行性維度評估一項計劃。如果業務案例獲得批准,則該計劃將變成一個項目。通過投資回報率評估的投資組合可以包含一個或多個程序或項目。

-戰略發展

-戰略投資組合

戰略實施/執行(Strategy Implementation/Execution)

-戰略,計劃,產品和項目 -專案生命週期(來源:PMBOK)

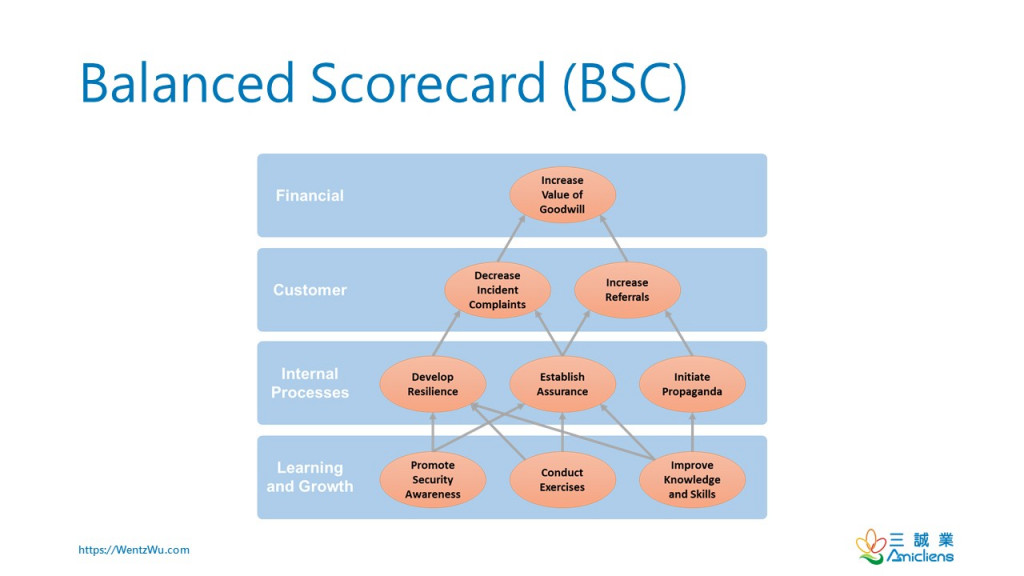

策略評估Strategy Evaluation (績效評估Performance Measurement)

-平衡計分卡(BSC)

參考

. 什麼是“策略”?

. 戰略管理與戰略規劃過程

. 麥肯錫7-S框架

. TOWS分析:綜合指南

資料來源: Wentz Wu QOTD-20210520

Wentz Wu:

建議的答案是A.

差距分析表示”未來狀態”及”現有狀態”的分析都已完成. 因此進行差距分析之前, 必須先進行戰略思考, 內外部環境分析, 才能釐清使命及願景, 以及確立戰略目標, 這就是未來狀態. 另外, 內部外部境境也是了解現有狀態, 了解環境的變化(如PEST), 了解產業的競爭, 了解組織內部(value chane或麥肯鍚的7S模型)等. 之後才會進行差距分析, 然後訂出由現在走向未來的路線圖.

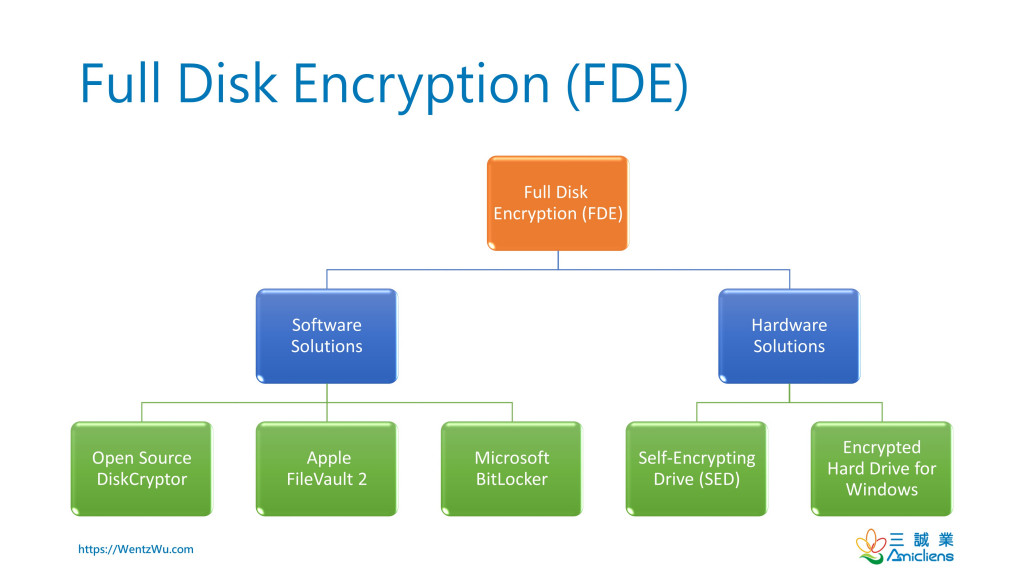

全磁碟加密(FDE)可以是保護靜態數據的軟件或硬件解決方案。基於硬件的全磁碟加密通常稱為自加密驅動器(SED),通常符合OPAL(例如Windows的加密硬盤驅動器)和由Trusted Computing Group(TCG)開發的企業標準。“內置在驅動器中或驅動器機箱中的基於硬件的加密對用戶來說是透明的。除啟動身份驗證外,該驅動器的運行方式與任何驅動器相同,並且不會降低性能。與磁碟加密軟件不同,它沒有復雜性或性能開銷,因為所有加密對於操作系統和主機計算機處理器都是不可見的。” (維基百科)

身份驗證和機密性(Authentication and Confidentiality)

SED通過鎖定驅動器和加密數據來增強安全性。開機時需要使用身份驗證密鑰(AK)來解鎖驅動器(解密DEK),然後數據加密密鑰(DEK)解密數據。SED不會將DEK存儲在可信平台模塊(TPM)中,該平台通常以母板或芯片集組件的形式實現。

數據加密密鑰(Data Encryption Key:DEK)

. 用於加密和解密數據。

. 由驅動器生成,並且永不離開驅動器(未存儲在TPM上)。

. 如果更改或擦除,則無法解密以前的現有數據。

可信平台模塊(Trusted Platform Module)

以下是維基百科的摘錄:

可信平台模塊(TPM,也稱為ISO / IEC 11889)是安全密碼處理器的國際標準,安全密碼處理器是一種專用微控制器,旨在通過集成的密碼密鑰來保護硬件。

TPM 2.0實現有五種不同類型:

. 離散TPM是專用芯片,它們在自己的防篡改半導體封裝中實現TPM功能。從理論上講,它們是TPM的最安全的類型,因為與在軟件中實現的例程相比,在硬件中實現的例程應該對錯誤(需要澄清)有更強的抵抗力,並且它們的軟件包必須具有一定的抗篡改性。

. 集成的TPM是另一個芯片的一部分。當他們使用抵抗軟件錯誤的硬件時,不需要實現防篡改功能。英特爾已在其某些芯片組中集成了TPM。

. 固件TPM是基於固件(例如UEFI)的解決方案,可在CPU的受信任執行環境中運行。英特爾,AMD和高通已實施固件TPM。

. 虛擬機管理程序TPM是由虛擬機管理程序提供並依賴於虛擬機TPM,它們處於隔離的執行環境中,該環境對於虛擬機內部運行的軟件是隱藏的,以從虛擬機中的軟件中保護其代碼。它們可以提供與固件TPM相當的安全級別。

. 軟件TPM是TPM的軟件仿真器,其運行方式與操作系統中常規程序獲得的保護一樣多。它們完全取決於運行的環境,因此它們提供的安全性沒有普通執行環境所能提供的安全高,並且容易受到滲透到普通執行環境中的自身軟件漏洞和攻擊的影響。 ]它們對於開發目的很有用。

參考

. 基於硬件的全磁碟加密

. 蛋白石存儲規範

. SSD的數據安全性功能

. TCG設置驅動器加密標準

. 您的自加密驅動器(SED)多合一指南

. TCG存儲安全子系統類:蛋白石

. 符合TCG / Opal 2.0標準的自加密驅動器(SED)

. FDE的基本原理:比較頂級的全磁碟加密產品

. 加密硬盤驅動器(符合TCG OPAL和IEEE 1667的自加密硬盤驅動器)

. 自加密驅動器

. SSD加密漏洞和TPM

. 與TPM集成的Opal SSD

. 可信平台模塊–調查

. 實現信任的硬件根源:可信平台模塊已成時代

. TPM 2.0快速教程

. 企業自加密驅動器

. 企業SED演示

資料來源: Wentz Wu QOTD-20210316

密碼驗證協議(PAP)發送未加密的密碼。它比EAP-MD5和CHAP(都使用MD5)弱。因此,在三種身份驗證協議中最不可能使用PAP。

可擴展身份驗證協議(EAP)是在其上開發基於EAP的身份驗證協議的身份驗證框架。

可擴展身份驗證協議(EAP)是網絡和Internet連接中經常使用的身份驗證框架。它在RFC 3748中定義,使RFC 2284過時,並由RFC 5247更新。EAP是用於提供對EAP方法生成的材料和參數的傳輸和使用的身份驗證框架。RFC定義了許多方法,並且存在許多特定於供應商的方法和新建議。EAP不是有線協議;相反,它僅定義來自界面和格式的信息。每個使用EAP的協議都定義了一種將用戶EAP消息封裝在該協議的消息中的方法。

EAP被廣泛使用。例如,在IEEE 802.11(WiFi)中,WPA和WPA2標準已採用IEEE 802.1X(具有各種EAP類型)作為規範認證機制。

資料來源:維基百科

參考

. 可擴展認證協議

資料來源: Wentz Wu QOTD-20210315

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

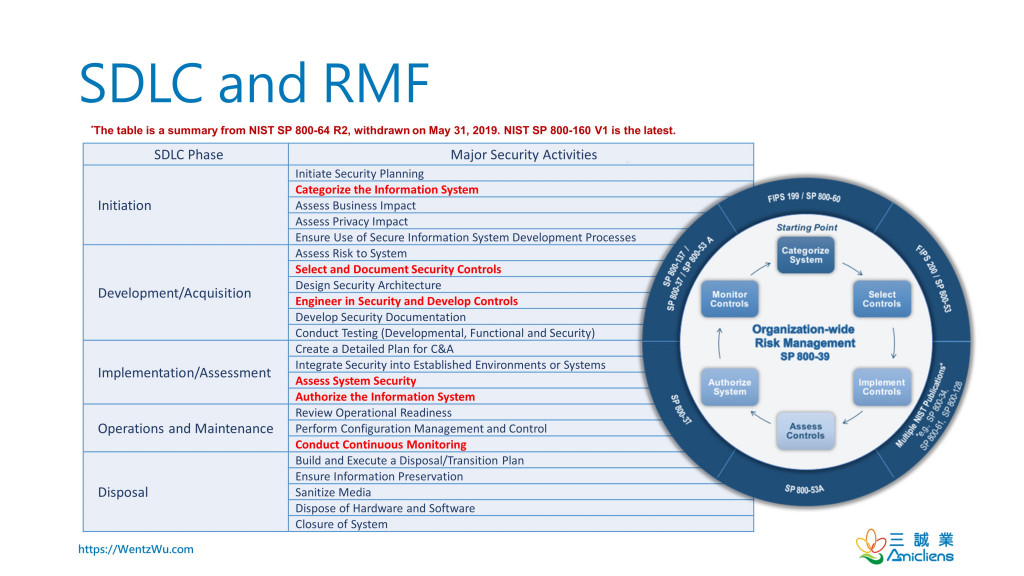

-NIST SDLC和RMF

在啟動項目後進行系統分類;這意味著已經開發了一個業務案例,並且已選擇,接受,批准了替代方案並變成了項目。

安全控制的實施取決於安全措施或安全控制的確定。安全控制框架(SCM),例如NIST SP 800-53,提供了安全控制的初始範圍,然後可以對其進行定製或修改。範圍界定和剪裁是NIST RMF中“選擇控件”步驟的核心概念,其次是“實施控件”步驟。

應用緊急補丁修復高優先級漏洞意味著該系統有權運行。但是,系統分類是在系統開發生命週期(SDLC)的初始階段進行的。

範圍界定是指檢查基準安全控制並僅選擇適用於您要保護的IT系統的那些控制。例如,如果系統不允許任何兩個人同時登錄,則無需應用並發會話控件。

斯圖爾特(James M.)。CISSP(ISC)2認證的信息系統安全專業人士正式學習指南。威利。

資料來源: Wentz Wu QOTD-20210308

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

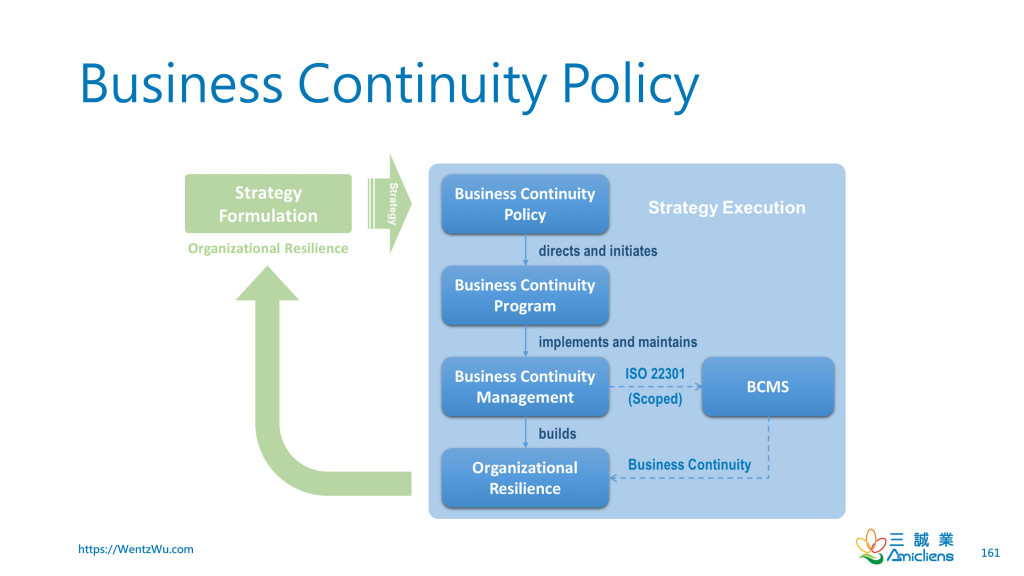

-業務連續性政策

高級管理人員通過制定戰略計劃或戰略來實現組織的使命和願景,並通過政策指導戰略的實施。戰略通常包括項目組合,計劃和項目的集合。有許多類型的策略,例如,程序策略,特定於問題的策略,特定於系統的策略等。程序策略指導程序的執行。

我的書《有效的CISSP:安全和風險管理》詳細介紹了戰略管理。

政策

. 政策是指“組織的最高管理層正式表達的意圖和方向”。(ISO 21401:2018)

. 策略是反映特定管理目的的“與特定目的相關的一組規則”(ISO 19101-2:2018)。

. 政策是“在一定範圍內對人們活動的目標,規則,做法或法規的聲明。” (NISTIR 4734)

資料來源: Wentz Wu QOTD-20210310

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文