不要再說零信任(Zero Trust)是永不信任(Never Trust)了!如果永不信任,那就網路線拔掉作實體隔體(air-gapped),或者放棄使用網路,回歸人工作業就好了!因為沒有信心(confidence)與信任(trust)的世界是無法運作的!

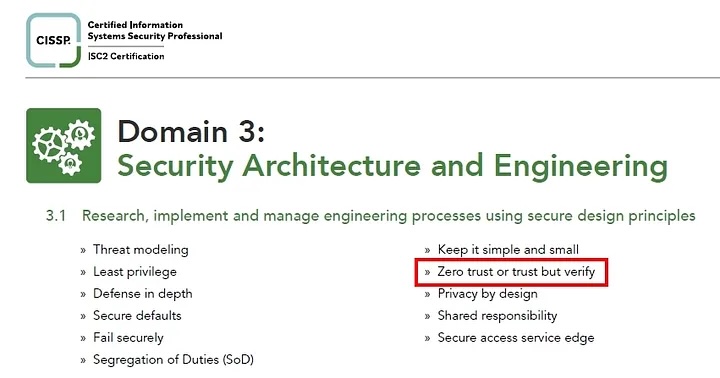

Zero Trust不是永不信任(Never Trust)或不可/禁止信任(No Trust),相反的,零信任強調信任,只是信任要從零開始累積,也就是Trust but verify。簡單的說,就是不要因為網路位置而輕易的信任一個實體(entity)的行為,而是要經過層層的驗證來建立信心與累積信任!

在WUSON的CISSP課程,我們把零信任(Zero Trust)定義為存取控制2.0 (Access Control 2.0), 也就是【以資料為中心,畫定虛擬邊界,進行更細膩/細顆粒、更動態、更透明的存取控制】。那什麼是Access Control 1.0呢? Access Control 1.0的主要內涵是強調【主體(Subject)使用客體(Object)的行為必須受到3A的管制】。這邊的3A是指驗證身份(Authentication)、檢查授權(Authorization)與記錄行為(Accounting)。

零信任的主要的重點不是把3A作到【更細膩、更動態、更透明】而已,因為【把3A升級再優化】只是【次要】的重點。零信任最主要、最重要的重點或改變,在於放棄以網路位置為中心的繼承式信任(inherent trust),改成在【以資料為中心,畫定虛擬邊界】所形成的安全區域(security domain),進行【更細膩、更動態、更透明】的存取控制。這種強調以零為基礎(zero-based)、經過層層驗證所累積而來的信任才是零信任的核心精神!

簡單的說,【從零開始累積信任】是Zero Trust的【目的】,而【更細膩、更動態、更透明的存取控制】則是Zero Trust的【手段】。有人(含CISSP考試大綱)說Zero Trust是Trust but verify!我覺得這真的是直指核心,是Zero Trust的最佳註解!因此,不要再說零信任是永不信任了!換一種說法,把Zero Trust的觀念改成【信任從零開始】,所以要【驗證、驗證、再驗證!】,也就是不斷的內驗、外確 (Verify and Validate, 簡稱V&V)!

最後,資安作到最後只剩下信心(confidence)與信任(trust),而我們大多數人都需要獲得資訊安全的保證(assurance)!針對人員、流程、產品與服務,以及組織不斷的V&V,才能建立信心與累積信任!擁有自信、口碑及公正的背書,才能消除疑慮、提升信心,達到保證的效果!

常聽到大家提到零信任時, 總是跟【永不信任】畫上等號而深感憂心!當大家如火如荼的在推動所課的【零信任】時,卻無法把自己口中的零信任解釋, 甚至定義清楚,怎麼可能作好溝通及推動零信任呢!?

除了在WUSON的CISSP課程談這個問題, 今天我也把自己的看法寫成這篇文章. 如果大家也認同的話, 歡迎大家自由分享喔!

資料來源:https://wentzwu.medium.com/%E4%B8%8D%E8%A6%81%E5%86%8D%E8%AA%AA%E9%9B%B6%E4%BF%A1%E4%BB%BB%E6%98%AF%E6%B0%B8%E4%B8%8D%E4%BF%A1%E4%BB%BB%E4%BA%86-b1113503c777

PS:經作者同意轉載