分類: CISSP

CISSP(Certified Information Systems Security Professional)相關知識

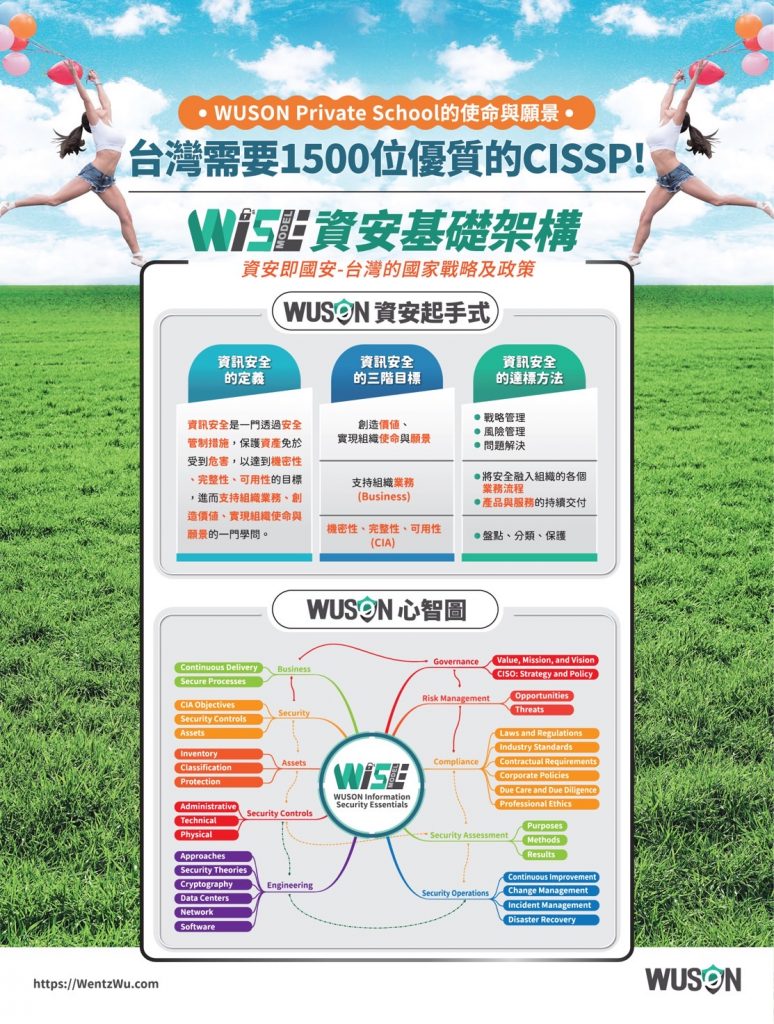

我將網路安全概念以及以下定義組織到思維導圖中:

“資訊安全是一門通過安全控制保護資產免受威脅的學科,以實現機密性、完整性和可用性 (CIA)、支持業務、創造價值並實現組織使命和願景。”

定義和思維導圖統稱為WISE模型。希望它對您的 CISSP 之旅有所幫助!

附言。我交替使用“資訊安全”和“網絡錄安全”,儘管總統網路安全政策、CISM 和許多其他來源可能會以不同的方式對待它們。我所說的“資訊安全”是廣義的資產安全。

資料來源:https://wentzwu.com/2023/08/14/wise-model-mind-map-v2-7-2/

PS:經過作者同意轉意此文章

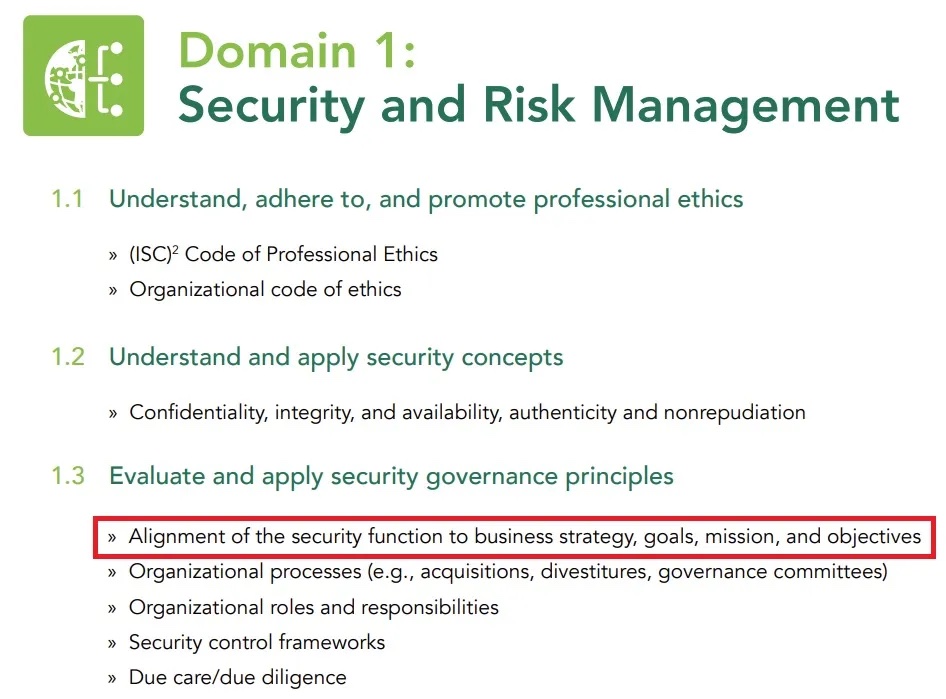

安全功能不是業務功能的孤島。正如CISSP 考試大綱所述,如上所示,資訊安全策略應與其他業務職能部門協作,並與業務和組織的使命、目標和戰略保持一致。

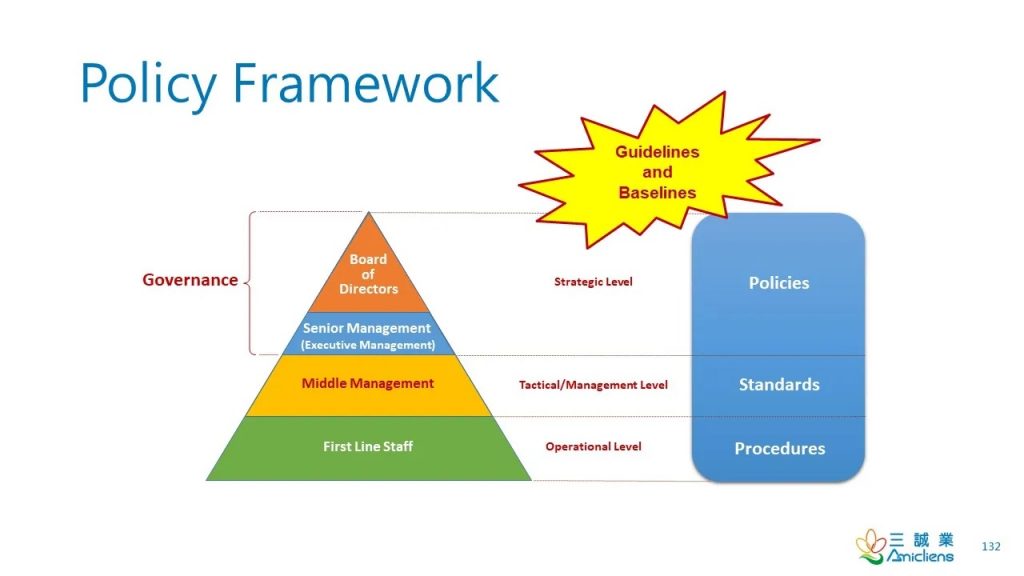

資訊安全計劃策略指導資訊安全策略的實施或執行。制定標準、程序和指南是為了支持政策。基線是遵守標準的手段。

資料來源: Wentz Wu QOTD-20220101

My Blog: https://choson.lifenet.com.tw/

PS:此文章經作者同意翻譯轉載

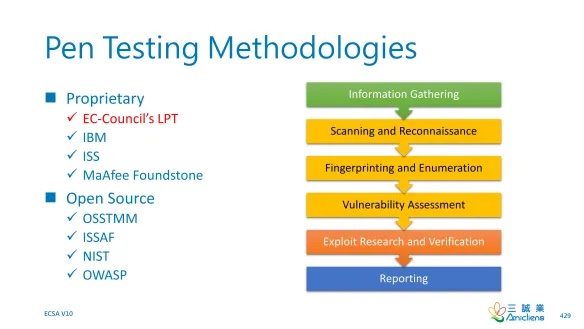

這個問題旨在指出滲透測試方法有多種,並且滲透測試人員使用的術語或行話可能不一致。然而,以下條款通常被接受:

. 指紋識別是一種識別主機或服務的技術。例如,生存時間 (TTL)、標頭或橫幅等信息可以確定操作系統、服務或守護程序名稱和版本以及其他信息。

. 端口掃描是一種確定哪些 TCP 或 UDP 端口打開或關閉的技術。

列舉

滲透測試人員通常在收集信息/情報、掃描 IP、確定設備和操作系統的類型、掃描端口並發現可用服務後,列舉主機上的服務提供的資源。

根據InfoSec Institute 的說法,枚舉用於收集以下內容:

. 用戶名、組名

. 主機名

. 網絡共享和服務

. IP表和路由表

. 服務設置和審核配置

. 應用程序和橫幅

. SNMP 和 DNS 詳細信息

偵察

然而,偵察(Reconnaissance),簡稱Recon,是一個常用但沒有一致定義的術語。大多數滲透測試人員可能會同意這種情況發生在滲透測試的早期階段。有些人可能將其等同於 OSINT,有些人可能將其視為一個階段,而不是一種技術,而另一些人可能將其視為方法的組合。

. 偵察情報。這是一種從開源收集信息或情報的更為被動的方法,稱為 OSINT(開源情報)。

. 偵察目標信息。有些人可能會採取更積極的方法通過與評估目標互動來收集信息來進行偵察。鑑於此,可以使用指紋識別技術。

參考

. 滲透測試階段的完整指南

. 什麼是枚舉?[2021 年更新]

. 第 2 階段 – 列舉:查找攻擊向量

. 安全測試——列舉

. 網路安全指紋技術和操作系統網路指紋工具

資料來源: Wentz Wu QOTD-20210201

My Blog: https://choson.lifenet.com.tw/

PS:此文章經過作者同意而翻譯

【安全】的概念要從【保護】的角度談起。因此,談安全的概念必須思考四個議題:

為什麼要保護?因為有風險。

人類有慾望、願景、目標,但卻有影響目標達成的不確定因素(風險)存在。

保護什麼東西?資產 。

資產是有價值且值得保護的東西。要實現目標必須投入資源,這些資源都是我們覺得重要、有意義或有用的東西(即有價值東西,也就是資產)。

如何保護?安全控制措施(security controls)。

從風險管理的角度,當們作了風險評鑑(識別、分析、評估)後,下個步驟就是進行風險處置。在資安,安全控制措施則是風險處置的具體手段。

保護到什麼程度或達成什麼目標?資安有三階目標。

除了最基礎的CIA,還要能支持組織業務、創造價值,實現組織的使命與願景。

因此,【資訊安全】從字面意義來看,就是指【保護資訊】。同理,【國家安全】就是在談【保護國家】。但保護資訊若只談保護【資訊】本身將不夠全面,必須將處理資料/資訊的相關元素考慮進來,也就是從【資訊系統】的角度來思考資訊安全的議題;這也就是為什麼CISSP的全名是Certified 【Information Systems】 Security Professional. 然而,當代的安全議題,除了從資訊升級到資訊系統,更納入了OT, IoT, Infrastructure等資產,進而升級到【資產】安全;這也是為什麼CISSP的Domain 2的標題叫作Asset Security的原因。

也就是說,我們中文的【資安】一詞,全稱是【資訊安全】,若只從字面意義來看,其範圍就只有保護資訊本身;其它如網路安全、電腦安全…. 大概都可以用【保護】的概念去思考。若從CISSP的全名去看【資訊安全】,也就是從資訊系統(孔雀八根毛)的角度去看,它的範圍會更全面。但若我們從CISSP的Domain 2或實務的觀點去看資安,它探討的則是資產安全的議題。

結論:我們中文的【資訊安全】或【資安】一詞,其實是一個簡約的說法,它並不是真的只討論如何保護資料,而是將【範圍】擴大到資產,以及將【目標與定位】升級到業務及組織的層級,也就是由傳統的CIA目標,升級到三階目標:亦即支持組織業務、創造價值,實現組織的使命與願景。

資料來源:https://medium.com/the-effective-cissp/%E9%87%8D%E6%96%B0%E8%AA%8D%E8%AD%98%E8%B3%87%E8%A8%8A%E5%AE%89%E5%85%A8-33bdc11fcf6b

PS:經作者同意轉載此文章

CISSP是我考過最有光榮感,也最有儀式性的資安專業認證考試!不像其它認證機構以賺錢為出發點,對於考試的公平性及完整性採取睜一隻眼、閉一隻眼的態度,ISC2是我接觸過最嚴格執行各項考試規範及規則的機構。在ISC2所有會員及CISSP共同努力下,CISSP這個品牌與形象在全球業界受到極高的評價及認可!身為CISSP及WUSON的同學應該一起來維護這個得之不易的成果!

WUSON的考試策略很簡單,只有以下幾個重點:

- 系統思考、用對方法

- 互助共好、持續努力

- 水到渠成、光榮時刻

- 一起努力、一起成功!

知識只有行動才能產生力量!因此,既然在準備CISSP的過程中學習了ISC2的道德守則、知識產權及合約條款等符合性(compliance)要求,我們接下來就應該盡最大的力量去實踐。例如:

- 持續學習、用力分享、協助伙伴一起成功,以促進專業。

- 分享文件時注意是否有版權宣告,並明確的取得著作權人的授權再分享。

- 遵守考試的保密條款,不討論、不分享、不收集實際考試的題目。

我們學習的背後都有一定的利益動機,如升官、加薪等。然而,我們的加薪與升官並不是因為學到了知識、拿到了證照,而是我們的行動創造了更多的價值(value)而加薪,以及因為承擔了更多的責任(accountability and responsibilities)而升官。

CISSP在這個資安的大時代將獲得前所未見的重視,成為CISSP將得到更多、更好的職涯機會、獲得更大的組織授權,以及承擔更多的責任。來WUSON上課,我們不只要光榮的通過CISSP考試與取得證照,還要發揮更大的影響力、產生更多的貢獻、促進好的、向上的改變,共創美好的未來!

在CISSP之路,請大家務必認真看待以下ISC2的道德守則,並盡最大的力量去實踐它們!

- Protect society, the common good, necessary public trust and confidence, and the infrastructure.

- Act honorably, honestly, justly, responsibly, and legally.

- Provide diligent and competent service to principals.

- Advance and protect the profession.

[WUSON] 商業道德與決策 — 以我的接案經驗為例

改變世界,從我們每一個人自己作起!

讓我們一起成為CISSP! 一起迎接這個人生第二次大學聯考的光榮時刻!

一起為我們國家的資安、美好的家園,以及共同的美好未來而努力!

資料來源:https://wentzwu.medium.com/cissp-%E6%88%91%E5%80%91%E7%9A%84%E5%85%89%E6%A6%AE%E6%99%82%E5%88%BB-b3db21ecc755

PS:此文章經過作者同意刊登

PS:此資料經由作者同意刊登

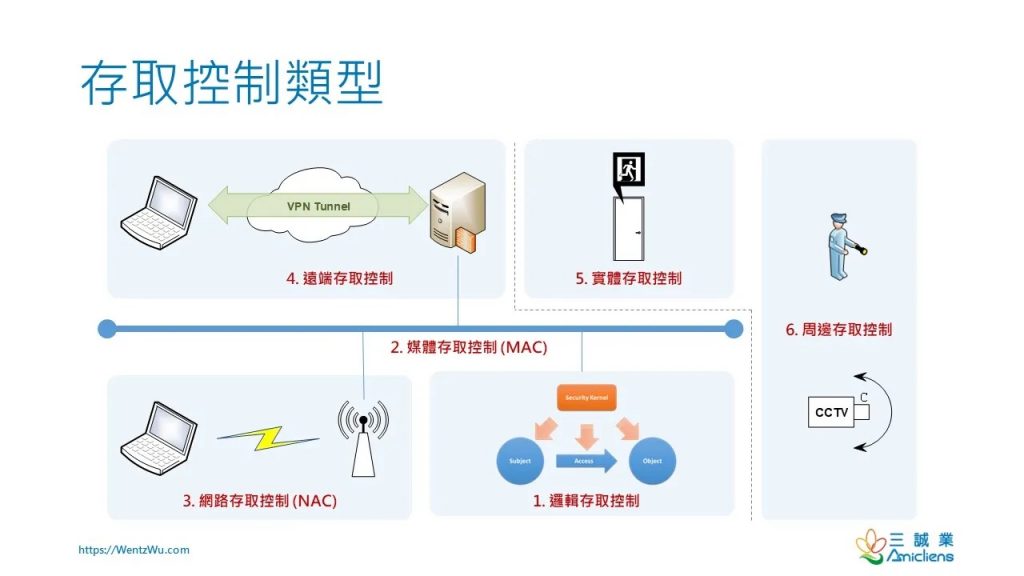

- 存取(access)即使用(use),因此有誰用什麼東西的概念。主動方(主詞)叫主體(subject),被用的資源是被動方(受詞),稱為客體(object)。

- 主體存取客體的整個過稱必須受到管制(control),不能為所欲為,因此才有存取控制的議題。

- 上圖展示了存取控制的不同情境(contexts)或類型。例如:網路線如何使用、網路如何連接(區域及遠端)、電腦上的程式如何存取資源、進出建物的門禁,以及園區周邊的管制等。

- WUSON的CISSP課程介紹Domain 5時,主要鎖定在電腦系統上的存取控制,也就是所謂的技術類或邏輯類的存取控制。

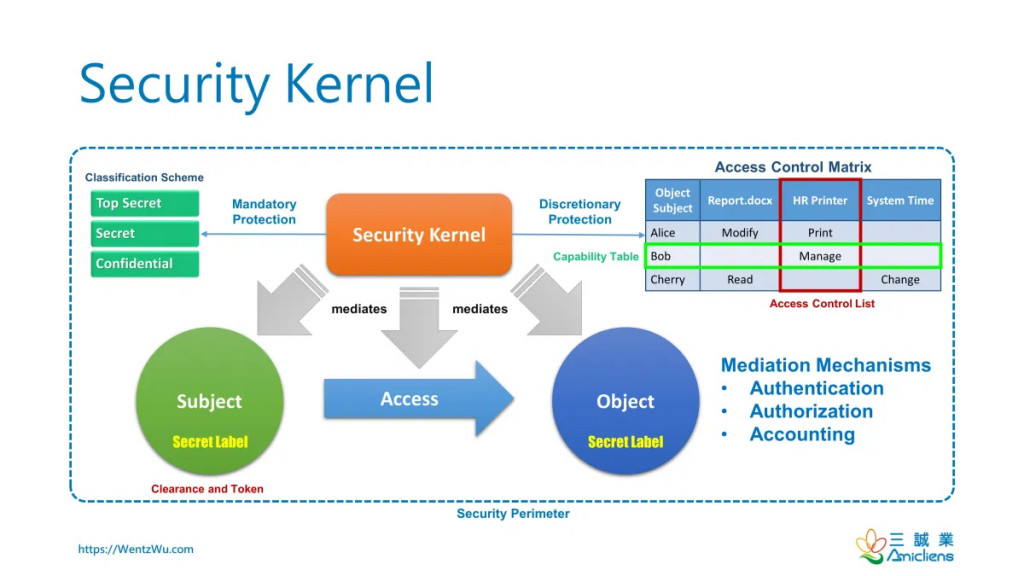

定義

電腦系統上的存取控制是指:

主體對於客體的存取行為,必須受到安全核心(Security Kernel)的3A管制。

3A是指驗證身份(Authentication)、檢查授權(Authorization)與記錄行為(Accounting)。然而要進行3A管制必須先有身份(idenity)才行。因此,存取控制的口訣為 I+3A。

安全核心是美國國防部橘皮書(TCSEC)的用語,一般人比較不會用這個名詞。簡單的說,安全核心是一台電腦系統中,負責存取控制的元件。值得注意的是,安全核心是一個軟體、韌體及硬體總成的概念,不是單指軟體、韌體或硬體。以下是NIST對於安全核心的定義:

Hardware, firmware, and software elements of a trusted computing base implementing the reference monitor concept. Security kernel must mediate all accesses, be protected from modification, and be verifiable as correct.

基本用語

- 身份只是用來唯一識別(uniquely identity)一個實體(entity)的屬性(attribute)。

- 實體是指實際存在且可以唯一識別的個體。一個實體通常擁有多個屬性,並且具備一或多個身份。

- 屬性是用來描述實體特色或性質的資料項目。

- 帳號(account)是代表實體的技術手段,因此帳號與實體密不可分。

- 身份用來唯一識別實體,因此管理身份就是管理實體。然而不論身份管理或實體管理,實務上都是透過帳號管理來實現。

身份管理 (Identity Management)

- 帳號管理從技術的角度來看,就是進行帳號的新增、查詢、修改及刪除(CRUD)等動作。

- 專門存放帳號的資料庫稱作目錄(directory)。

- 服務(service)即程式,負責管理目錄的程式就程為目錄服務。

- 儲存在目錄的帳號可以用X.500的表示法來表達它儲存的位置。

- 程式可以透過LDAP來要對目錄進行CRUD等動作。

- 提供目錄服務的Server也可稱為身份提供者(IdP, Identity Provider)。

零信任

WUSON CISSP的課程將零信任(Zero Trust)定位為Access Control 2.0, 也就是:

以資料為中心劃定虛擬邊界,進行更細膩/粒、更動態、更透明的存取控制。

資料來源:https://wentzwu.medium.com/%E5%AD%98%E5%8F%96%E6%8E%A7%E5%88%B6%E7%9A%84-%E5%9F%BA%E6%9C%AC%E7%94%A8%E8%AA%9E-cf9f94d29f28

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-安全核心

在自主訪問模型 (DAC) 中,數據所有者負責保護委託數據、對其進行分類,並根據需要知道和最小權限原則做出授權決策。

數據保管人負責執行數據所有者做出的授權決定。受信任的計算機系統將授權保存在稱為訪問控制矩陣 (ACM) 的數據結構中。Take-Grant保護模型是操縱ACM的理論之一。

可信計算機系統中的安全核心強制執行訪問控制(身份驗證、授權和記帳)。符合 TCSEC C 部門標準的可信計算機系統支持 DAC,而符合 B 部門標準的可信計算機系統支持 MAC。DAC 系統基於身份並依賴於 ACM。它不會引用對象的安全許可或對象的標籤。

資料來源: Wentz Wu QOTD-20211107

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

此文章來至Wentzwu網站QOTD 20111106,文章如下:

-CIA 和 DAD(圖片來源:Thor Pedersen)

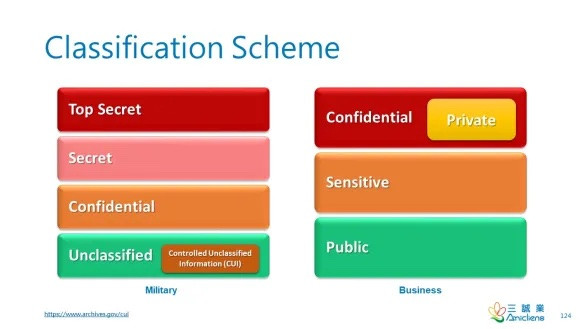

資產分類通常根據商業價值確定資產的重要性或優先級,可以從機密性、完整性、可用性、購買/歷史成本、收入損失、機會成本等方面進行評估。分類方案是關鍵工具對資產進行分類。在資產被正確分類後,安全控制的範圍和定制。

這個問題中提到的分類方案(機密性、私人性、敏感性和公共性)是以機密性為中心的,並且在私營部門中普遍使用。鑑於分類方案,洩露機密性的信息是主要關注點。

-分類方案

資料來源: Wentz Wu QOTD-20211106

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文