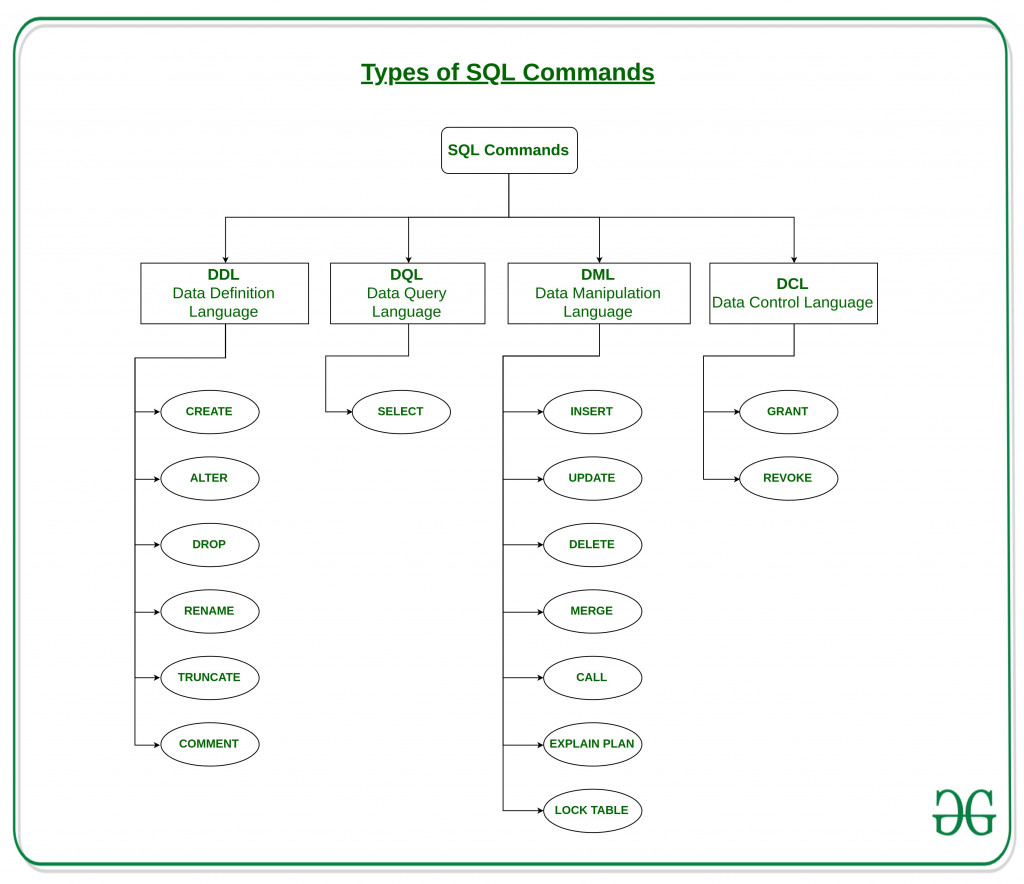

這個問題描述了常見的SQL注入場景,該場景採用了像1 = 1這樣的所謂“身份方程式”。攻擊者可以輸入SQL表達式來利用開發不良的後端程序的漏洞。SELECT是數據操作語言(DML)的關鍵字,是身份驗證過程中最常用的一種。

反射跨站點腳本(XSS)是XSS攻擊的一種類型,但它不會從網絡服務器下載惡意代碼/ javascript,而是提交HTTP請求,其中URL包含惡意代碼,然後該惡意代碼又被擺回到瀏覽器中。XSS通常使用惡意JavaScript,而不是SQL語句。

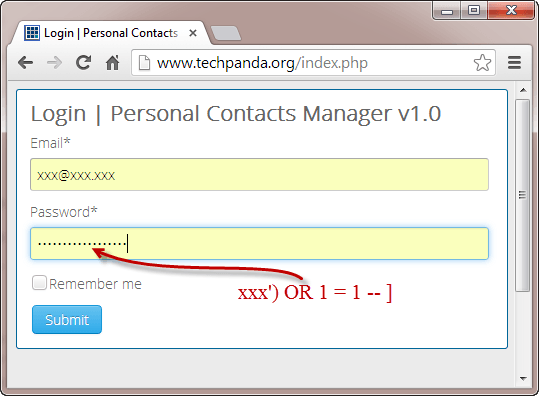

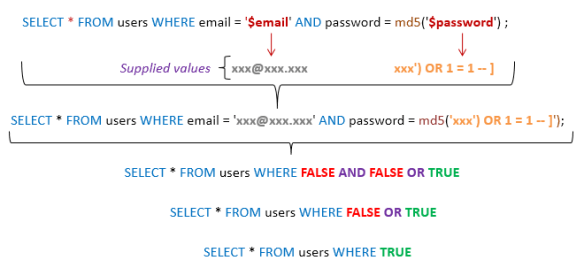

身份方程式作為SQL表達式

-攻擊者將身份方程式輸入為SQL表達式(來源:Guru99)

後端程序開發欠佳

-後端程序開發不完善(來源:Guru99)

SQL命令的類型

-SQL命令的類型(來源:geeksforgeeks)

參考

. 反映的XSS

. SQL注入教程:學習示例

資料來源: Wentz Wu QOTD-20210306

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文