構架(Frameworks)

-NIST網絡安全框架(NIST Cybersecurity Framework)

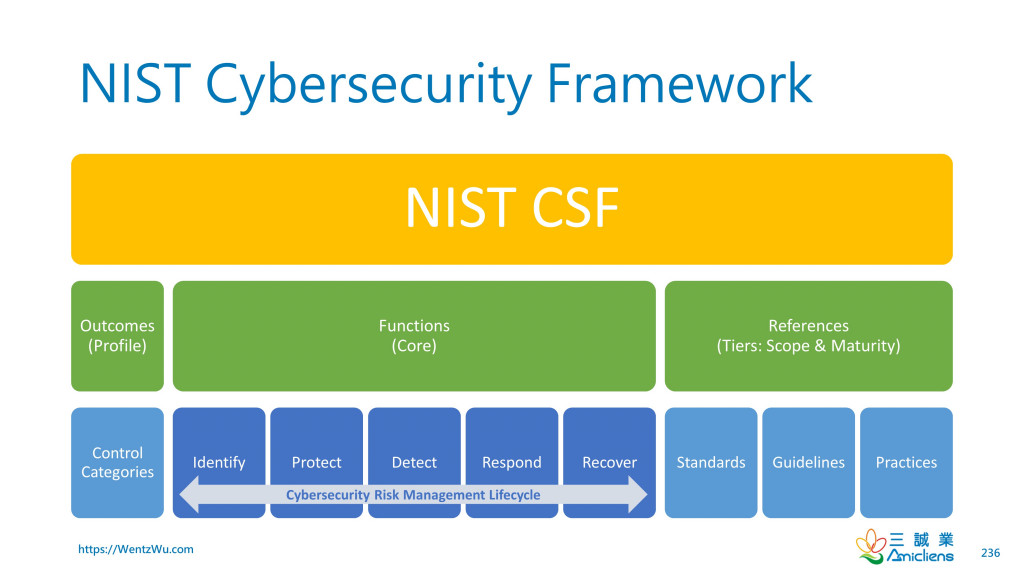

. NIST網絡安全框架(CSF)

. 認識到美國的國家和經濟安全取決於關鍵基礎設施的可靠功能,總統於2013年2月發布了第13636號行政命

令,“改善關鍵基礎設施網絡安全”。

. 該命令指示NIST與利益相關者合作,根據現有標準,指南和做法,開發一個自願框架,以減少關鍵基礎設施

的網絡風險。2014年的《網絡安全增強法》加強了NIST的EO 13636角色。

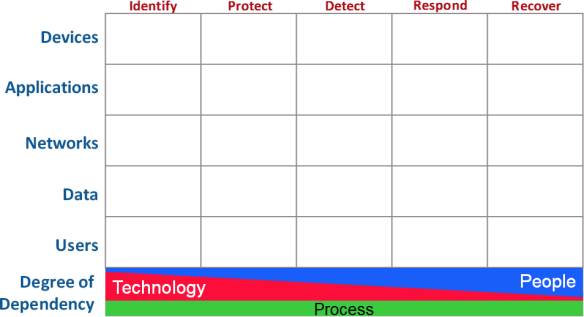

. OWASP網絡防禦矩陣

. 網絡防禦矩陣通過邏輯結構幫助我們了解我們需要組織的內容,因此,當我們進入安全供應商市場時,我們可

以快速識別出哪些產品可以解決哪些問題,並可以了解給定產品的核心功能是什麼。

. 儘管最初創建了網絡防禦矩陣來幫助組織安全技術,但仍發現了許多其他用例來幫助構建,管理和運行安全程

序。

. 網絡防禦矩陣的基本構建始於兩個維度。

. 第一維度捕獲的5操作功能的的NIST網絡安全框架:鑑別,保護,檢測,響應,和恢復。

. 第二個維度捕獲了我們嘗試確保的五個資產類別:設備,應用程序,網絡,數據和用戶。

-網絡防禦矩陣(來源:OWASP)

成熟度模型(Maturity Models)

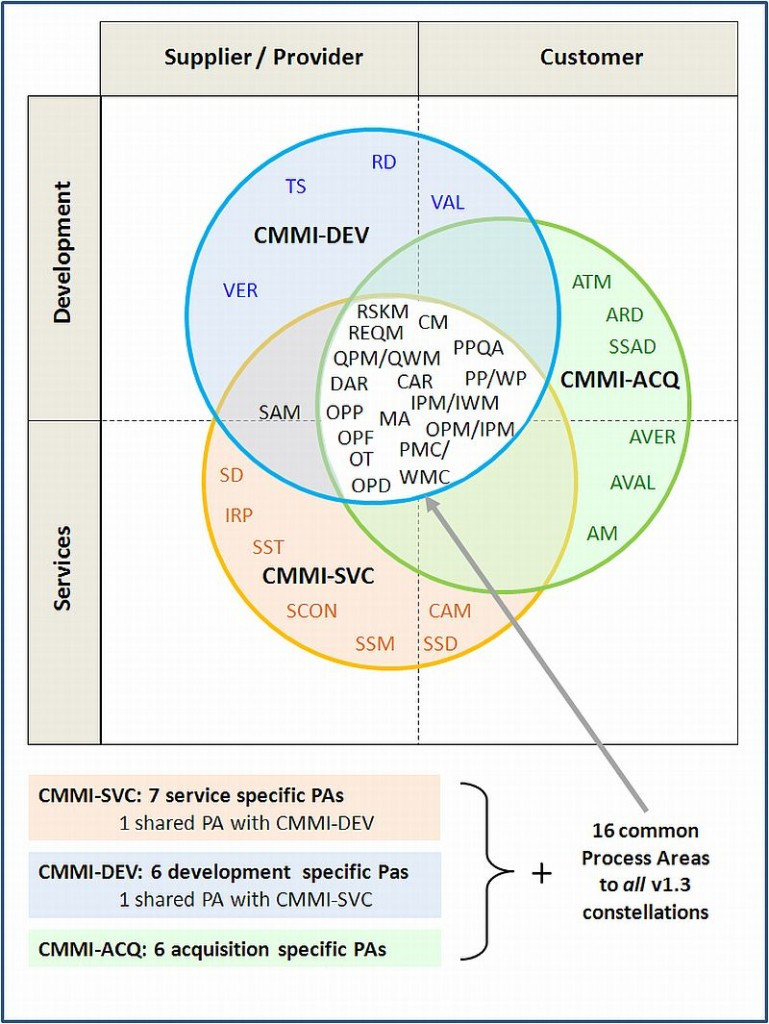

. ISACA能力成熟度模型集成(CMMI)

. 它是由ISACA的子公司CMMI Institute管理的,由卡內基梅隆大學(CMU)開發。

. 許多美國政府合同都要求這樣做,尤其是在軟件開發中。

. 2016年3月,CMMI研究所被ISACA收購。

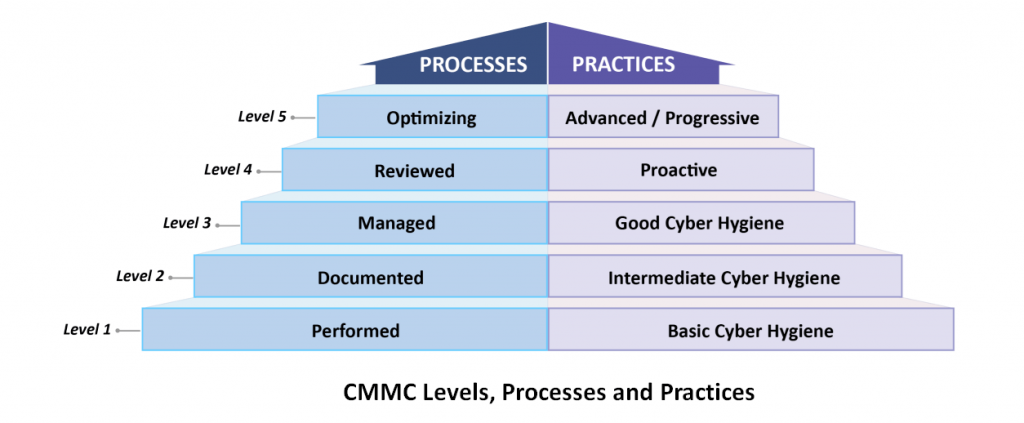

. 網絡安全成熟度模型認證(CMMC)

. 國防部負責收購和維持事務的副秘書長辦公室(OUSD(A&S))認識到,安全是收購的基礎,不應與安全,

日程和績效一起進行交易。

. 美國國防部致力於與國防工業基地(DIB)部門合作,以加強對供應鏈中受控非機密信息(CUI)的保護。

. ISO / IEC 21827,系統安全工程—能力成熟度模型(SSE-CMM)

. ISO / IEC 21827:2008描述了組織的安全工程過程的基本特徵,這些特徵必須存在以確保良好的安全工

程。

. ISO / IEC 21827:2008沒有規定特定的過程或順序,而是記錄了行業中普遍觀察到的實踐。

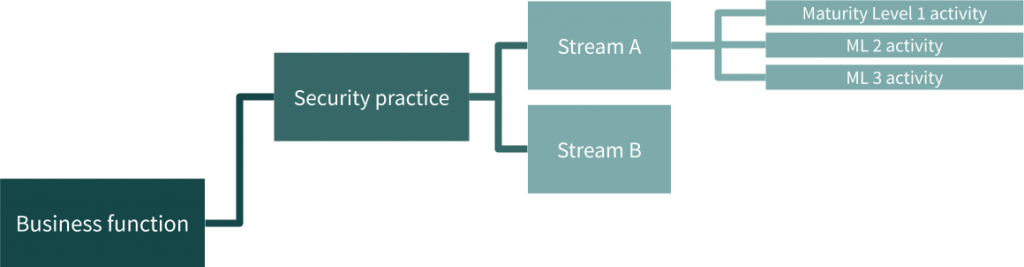

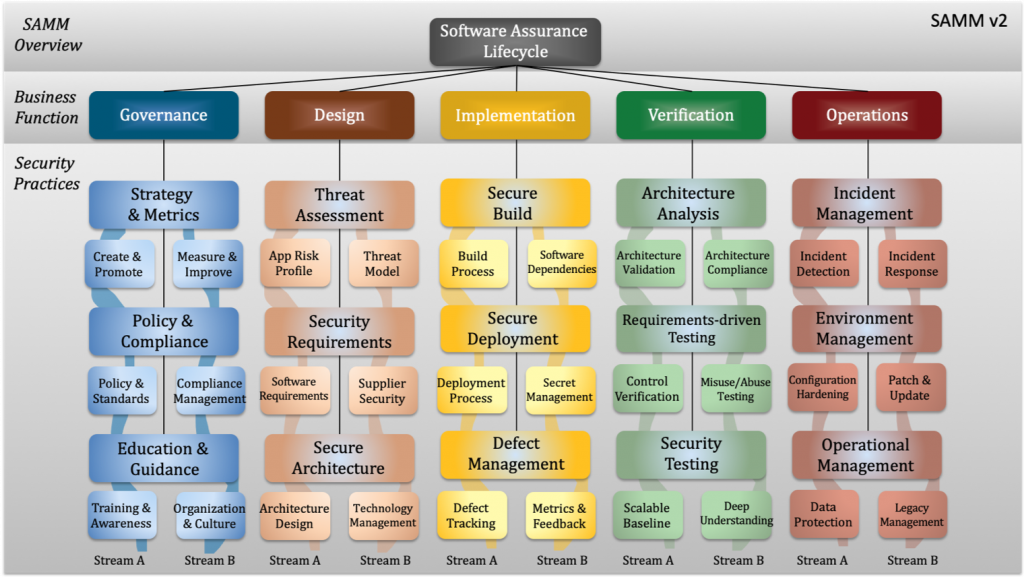

. OWASP軟件保障成熟度模型(SAMM)

. 我們的使命是為您提供一種有效且可衡量的方法,以分析和改善安全的開發生命週期。

. SAMM支持完整的軟件生命週期,並且與技術和過程無關。我們建立了SAMM,使其本質上具有發展性和風險驅

動性,因為沒有一種適用於所有組織的方法。

. 軟件保障成熟度模型(SAMM)是一個開放框架,可幫助組織製定和實施針對組織所面臨的特定風險量身定制

的軟件安全策略。

. RIMS風險成熟度模型

. RIMS風險成熟度模型(RMM)既是企業風險管理的最佳實踐框架,又是針對風險專業人員的免費在線評估工

具。

. RMM允許您評估ERM計劃的實力,並根據結果制定改進計劃。

-CMMI星座(來源:https : //www.plays-in-business.com)

-SAMM概述(來源:https : //owaspsamm.org)

-CMMC級別,流程和實踐(來源:AWS)

參考

. 了解網絡安全成熟度模型認證(CMMC)

. 如何規劃網絡安全成熟度模型認證(CMMC)

. CMMC模型v1.0

資料來源: Wentz Wu 網站

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文