零信任

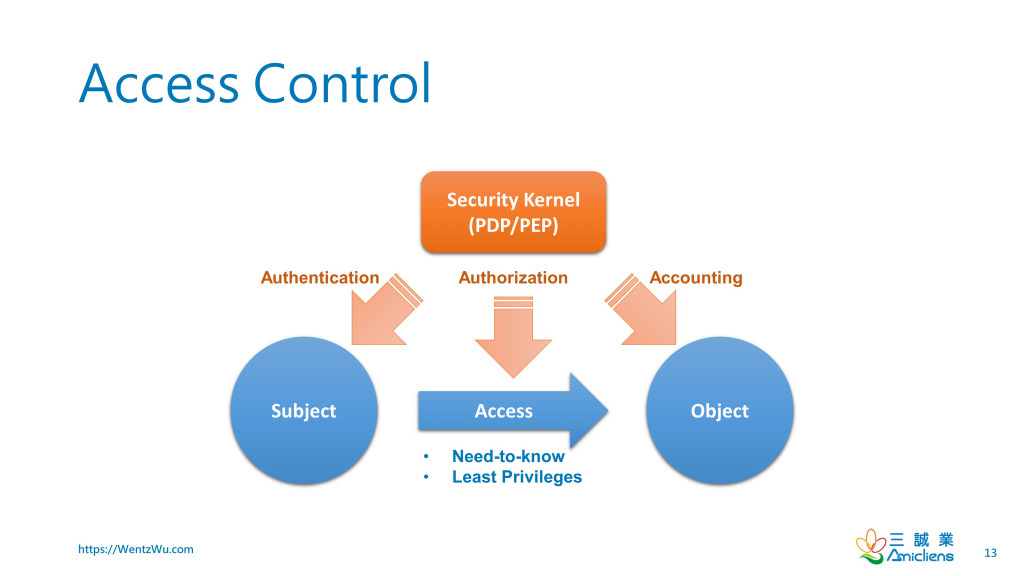

零信任是一種用於訪問控制的網絡安全範例,具有以數據為中心,細粒度,動態且具有可見性的特徵。

. 取消邊界刪除會刪除物理網絡邊界。

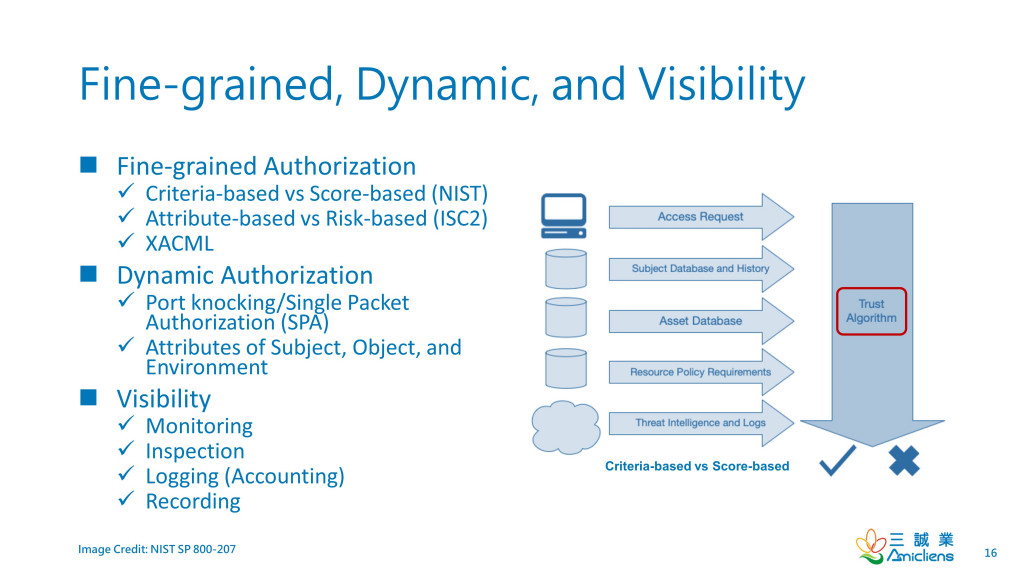

. XACML提供細粒度的訪問控制,例如基於風險或基於屬性的訪問控制。

. 完全調解強制執行每個請求的驗證,無論請求來自內部還是外部網絡。

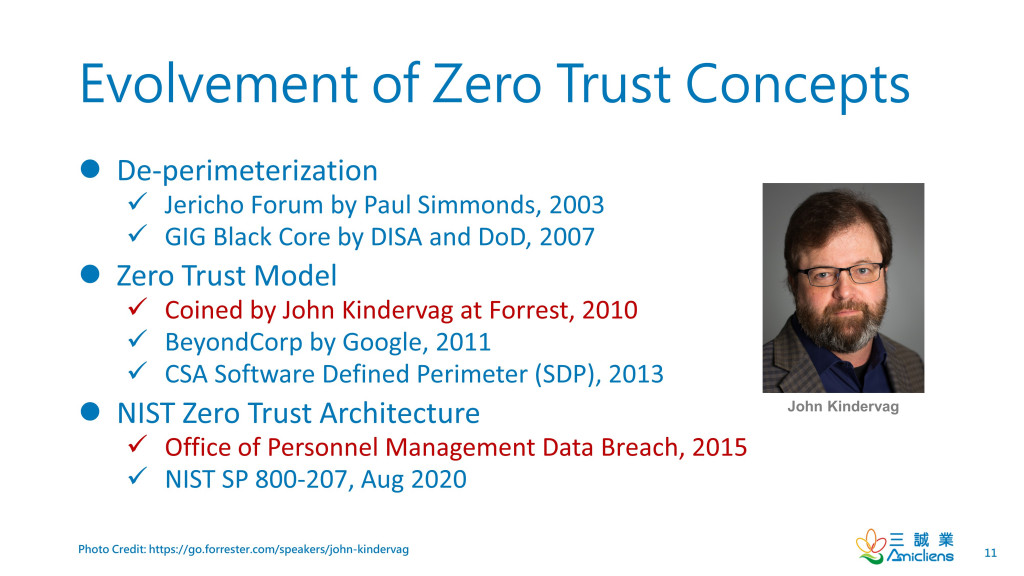

零信任概念的演變

零信任的概念可以追溯到早在2003年的Jericho論壇中就討論的反邊界化概念。反邊界化提倡了消除對物理網絡分段的依賴以確保網絡安全的想法。通常認為,受防火牆保護的內部網絡比外部網絡更安全,因此內部網絡中實施的安全控制較少。但是,去周邊化並不意味著根本就不存在周邊。它可以減少對物理邊界的依賴,但是虛擬,軟件或細粒度的邏輯邊界都可以發揮作用。例如,國防信息系統局(DISA)於2007年左右推出的全球信息網格(GIG)黑芯網絡計劃引入了軟件定義的邊界(SDP)。

Forrest的John Kindervag在2010年創造了“零信任”一詞,很好地融合了這些想法。然後,雲安全聯盟(CSA)會基於GIG SDP促進和擴大對零信任的認識和採用。Google和許多大型科技公司和組織也開始了他們的零信任計劃。

由於2015年人事管理辦公室數據洩露,零信任引起了美國國會的注意。NIST隨後開始草擬零信任架構指南SP 800-207,該指南於2020年8月最終確定。

-零信任概念的演變

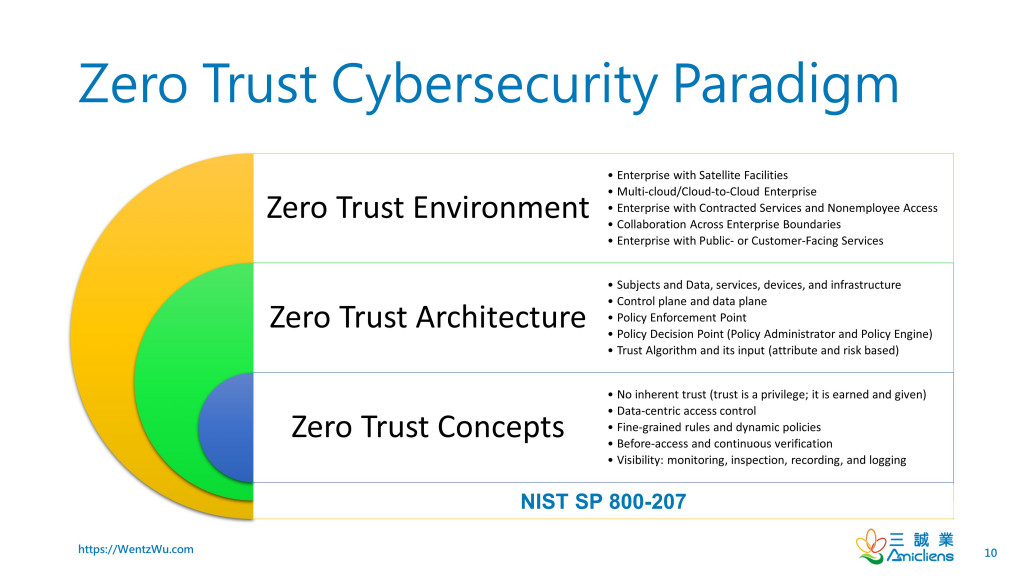

-零信任網絡安全範例

零信任作為訪問控制2.0

-零信任作為訪問控制2.0

-訪問控制

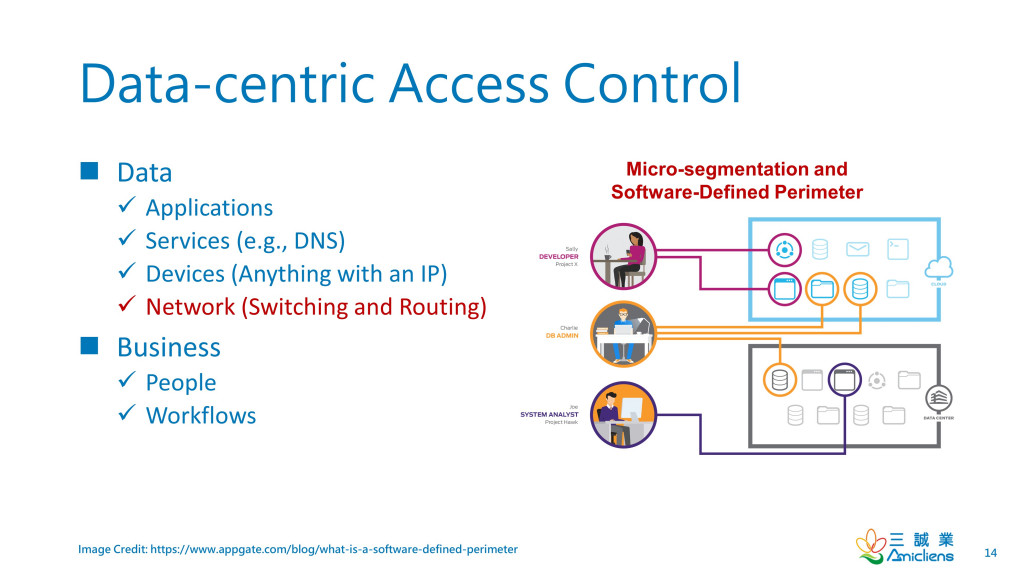

-以數據為中心的訪問控制

-細粒度,動態和可見性

參考

. 零信任即訪問控制2.0

. InfoSec台灣2020

. 什麼是零信任?

. 零信任架構(ZTA)

資料來源: Wentz Wu QOTD-20210228

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文