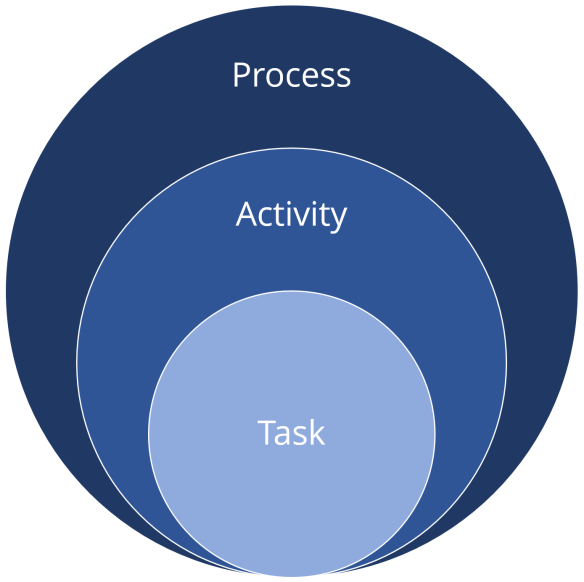

企業開展業務是為了提供價值,或者說業務就是為了提供價值。影響價值交付的常見因素有人員、流程、技術等。提供價值的流程通常稱為業務流程。業務連續性概念背後的基本想法是在發生破壞性事件或災難時,在有限的企業資源範圍內恢復關鍵業務流程。

根據上述陳述,我們可以總結出一些要點:

資訊科技 (IT) 是業務連續性最關鍵的因素之一。

業務連續性規劃的範圍包括關鍵業務流程和底層資訊系統。

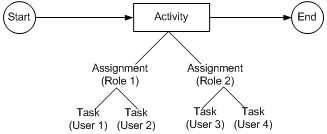

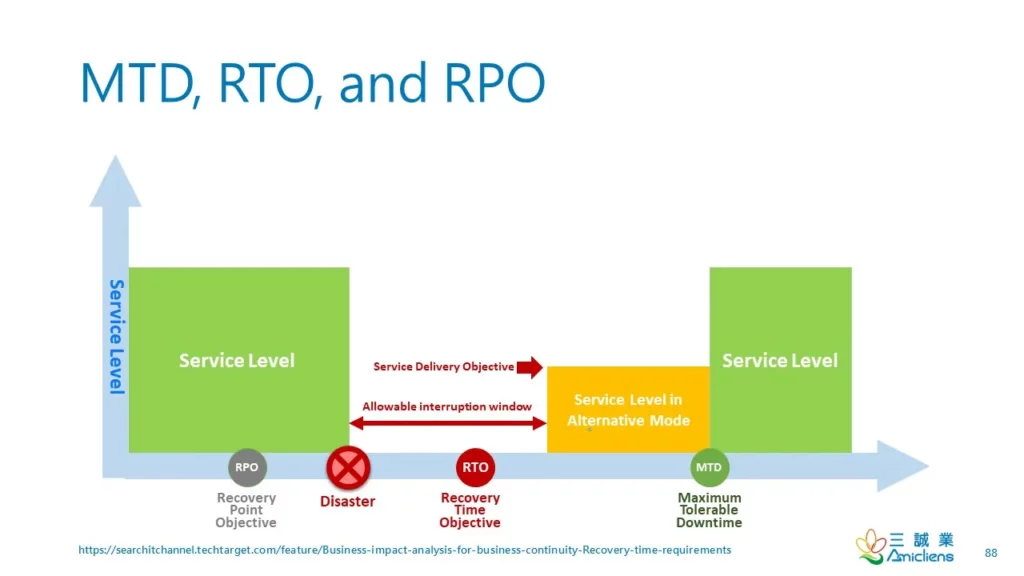

業務人員首先識別或確定關鍵業務流程,然後由 IT 人員識別或確定底層資訊系統。業務流程的關鍵性是透過最大可容忍停機時間(MTD)來評估;2 小時 MTD 的流程顯然比 2 天 MTD 的流程重要得多。

資訊系統應由IT人員依業務人員指定的業務需求並與IT人員協商進行復原;具體來說,復原時間目標 (RTO) 和復原點目標 (RPO)。

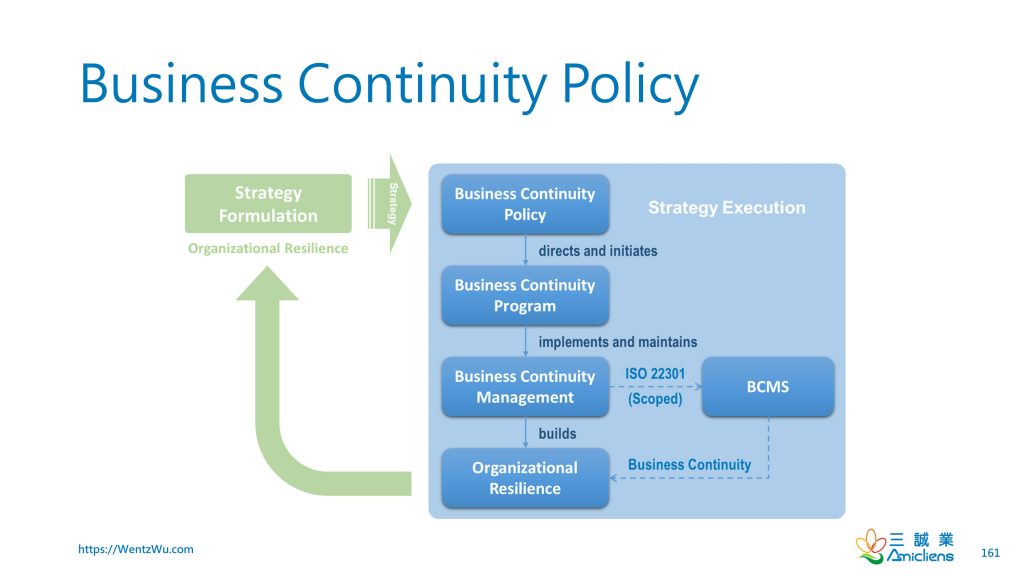

業務人員和 IT 人員共同努力實現業務連續性的目標。作為主計劃的業務連續性計劃 (BCP) 是業務連續性計劃的輸出,通常包括由 IT 人員準備的作為子計劃的災難復原計劃 (DRP)。

在確定關鍵業務流程之前,IT 人員進行任何災難復原規劃都是無效的,更不用說在替代站點(例如鏡像站點、熱站點、熱站點或程式碼站點)上做出決策。

業務影響分析 (BIA) 的本質是識別關鍵業務流程以及災難時的影響。業務流程的 MTD 是 BIA 最重要的產出。RTO和RPO是指導DRP的目標;它們都源自 MTD,並由業務人員和 IT 人員協商確定。換句話說,RTO和RPO是IT對業務滿足MTD要求的承諾。

那麼,業務連續性規劃流程和 CISO 的角色又如何呢?它們因企業而異。CISO 作為協調員或推動者來推動 BIA 流程的情況並不少見。這再次強調了 CISO R&R 的重要性。

資料來源: Wentz Wu QOTD-20211104

PS:經過作者(Wemtz Wu)同意翻譯刊登