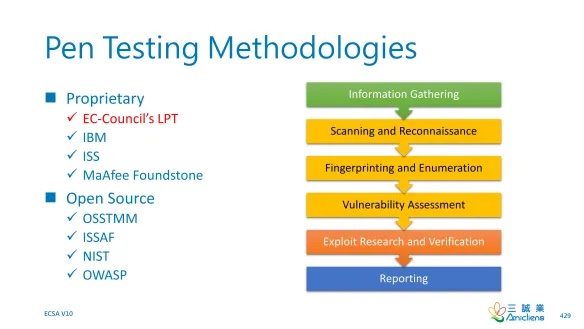

這個問題旨在指出滲透測試方法有多種,並且滲透測試人員使用的術語或行話可能不一致。然而,以下條款通常被接受:

. 指紋識別是一種識別主機或服務的技術。例如,生存時間 (TTL)、標頭或橫幅等信息可以確定操作系統、服務或守護程序名稱和版本以及其他信息。

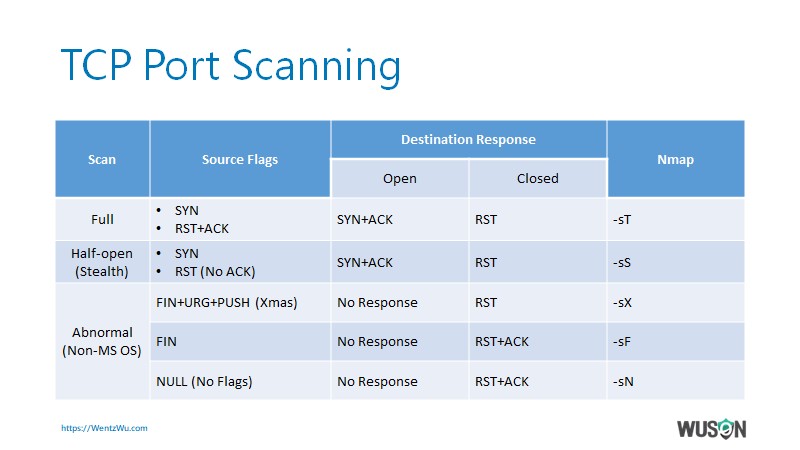

. 端口掃描是一種確定哪些 TCP 或 UDP 端口打開或關閉的技術。

列舉

滲透測試人員通常在收集信息/情報、掃描 IP、確定設備和操作系統的類型、掃描端口並發現可用服務後,列舉主機上的服務提供的資源。

根據InfoSec Institute 的說法,枚舉用於收集以下內容:

. 用戶名、組名

. 主機名

. 網絡共享和服務

. IP表和路由表

. 服務設置和審核配置

. 應用程序和橫幅

. SNMP 和 DNS 詳細信息

偵察

然而,偵察(Reconnaissance),簡稱Recon,是一個常用但沒有一致定義的術語。大多數滲透測試人員可能會同意這種情況發生在滲透測試的早期階段。有些人可能將其等同於 OSINT,有些人可能將其視為一個階段,而不是一種技術,而另一些人可能將其視為方法的組合。

. 偵察情報。這是一種從開源收集信息或情報的更為被動的方法,稱為 OSINT(開源情報)。

. 偵察目標信息。有些人可能會採取更積極的方法通過與評估目標互動來收集信息來進行偵察。鑑於此,可以使用指紋識別技術。

參考

. 滲透測試階段的完整指南

. 什麼是枚舉?[2021 年更新]

. 第 2 階段 – 列舉:查找攻擊向量

. 安全測試——列舉

. 網路安全指紋技術和操作系統網路指紋工具

資料來源: Wentz Wu QOTD-20210201

My Blog: https://choson.lifenet.com.tw/

PS:此文章經過作者同意而翻譯