目標與管理

目標始於渴望(desire)以及對末來的想像(vision),是對於想要的成果(desired outcome)的具體描述(statement)。目標可以拆解成具有上、下位關係的大目標(goal)與小目標(objective);換句話說,目標是有階層的。大目標是上位目標,通常範圍較大、時間較長;小目標是下位目標,範圍較小,時間也愈短。目標的設定必須符合SMART原則,也就是很具體(specific)、可衡量(measurable)、作得到(achievable)、玩真的(realistic),而且有時間限制(time-bound);其中頭尾最重要,也就是具體與時間。具體的目標就容易衡量,綁定時間的目標才不會拖延(procrastination),才會採取行動(執行)往目標前進。執行的階段產出稱為績效(performance);換句話說,執行的績效就是可衡量的結果。

管理(management)是達成目標的一套有系統的方法;業界最常用的方法是PDCA (Plan-Do-Check-Act),即規劃、執行、查核與行動(改善)。有效的(effective)管理必須能達成目標,規劃(planning)的首要工作就是確定目標(goal setting),規劃的結果就是產出計畫書(plan),以指導活動的執行。計畫書由高階概念開始發展,再逐步發展配套的細部計畫。高階的計畫書又常稱為戰略計畫(strategic plan)或簡稱戰略(strategy);細部的計畫也常被稱為行動計畫(action plan或paln of action)或戰術(tactical plan或tactic)。空有計畫不足以達標,因為有許多影響目標達成的不確定因素存在;這些影響目標達成的不確定因素我們稱之為風險(risk)。

目標管理是運用系統化方法來達成目標的學問,至少包含了三個議題:戰略管理(strategy management)、風險管理(risk management)及問題解決(problem-solving)。

充分與必要

事件(event)的發生有一定的條件與前提,以及因果關係(cause and effect)。好的事情發生,我們會探討成功因素(success factors);面對壞的事情,我們會追究根本原因(root cause)。然而,實務世界很難找到一組成功因素(充分, sufficient)可獲致必然成功的結果。也就是說,分析成功的個案、探究關鍵成功因素(CSF, critical success factor),並且仿效成功個案可以增加成功的機會,但並不一定能獲得同樣的成功。相反的,有些事情則是可預期的必然結果。例如,取得CISSP資格的一定要(必要, necessary)通過CISSP考試;換句話說,沒有CISSP資格的人,我們可以確信他一定沒有通過CISSP考試。

實體與帳號

根據Google字典,實體(entity)是實際存在且可以維一識別的獨立個體 (a thing with distinct and independent existence)。一個實體的特質(quality)、特性(property)、特徵(characteristic)或特色(feature)等的描述稱為屬性(attribute)。用來唯一識別一個實體的屬性則稱為身份(Identity)。台灣是一個政治實體(在政治上實際存在的個體),但我們有許多不同的身份,例如:國名叫中華民國、參加奧運會則是叫中華台北、在WTO則叫作臺澎金馬個別關稅領域。台灣的正名運動,就是讓我們有一個一致、明確、可唯一識別的國家身份。在資訊或資安領域,所有軟硬體相關的東西(其至是使用者),都可以抽象地稱之為實體;UEBA (User and Entity Behavior Analysis)就是針對使用者與使用者以外的所有實體(東西)來進行分析,以察覺及偵測異常並強化安全性。帳號(account)則是為了方便管理實體的技術手段。

個體與系統

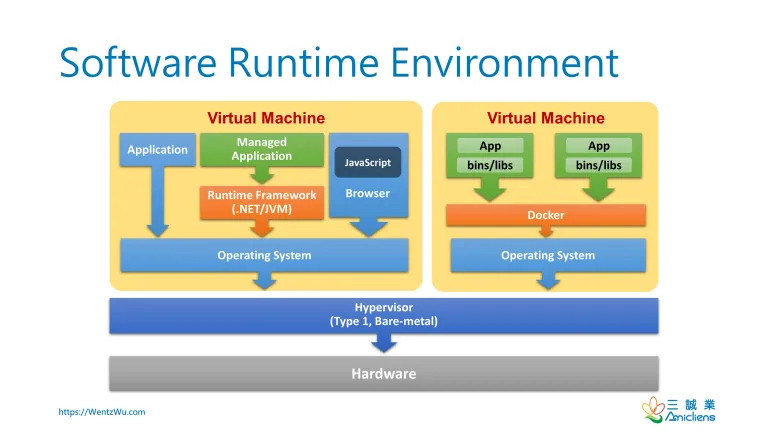

系統(system)是指為了達成特定目的而一起協同運作的一群元素的統稱。相對於系統強調整體,組成該系統的元素則是個體。不論是整體的系統或是個體的元素,它們都可稱為實體,都有唯一識別的身份。一個系統的組要元素及其關係我們稱之為架構(architecture);例如:企業架構、系統架構、網路架構、軟體架構、資料架構或觀念架構等。資訊系統是指將資料(data)進行處理,並轉換為有用的資訊(information)的系統;其常見的組成元素有資料、電腦系統、作業系統、應用軟體、網路、資料中心、人,以及業務流程等。

工程與專案

工程(engineering)的本質是作東西(acquire and develop),當作解決方案(solution)來解決利害關係人(stakeholder)的問題(problem)及滿足他們的需求(expectations, needs, and requirements);也就是運用專業知識把一個東西從無到有作出來,讓它上線、使用它、維運它,一直到它除役的整個生命週期都必須考慮到利害關係人的需求。系統安全工程特別強調發展一套系統必須在整個系統發展生命週期(SDLC, system development life cycle)的每一個階段的每一個活動,都必須考慮到利害關係人的安全需求(安全性)。一個系統的發展不可能一開始就鉅細靡遺,而是從主要的元素及其關係(架構)開始設計。所謂的設計(design)是指書面的解決方案。因此,一個安全的系統必須從生命週期(life cycle)及架構(architecture)的角度來思考安全性,也就是時間都安全、處處都安全的概念。

所有的工程案都是專案(project)。也就是透過一次性的專案投資(investment),來創造持續性(persistent)的價值(value)。所謂的專案都有開始、有結束、有產出,而且產出必須在範圍內(scope)、時間內(schedule)、成本內(cost),且兼顧品質(quality)。一個組織要作工程除了必須具備良好的專案管理能力外(又稱為技術管理能力),還必須具備卓越的技術能力;此外,面對眾多的工程案,一個組織必須具備的跨專案的資源管理能力(也稱為組織的專案致能能力),以及合約(取得及供應)管理能力(也稱為協議能力)。

References

資料來源:https://coaches.wuson.org/wuson_glossary/

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文