開門見山先說結論:風險因子(Risk Factor)就是指構成一個風險的基本組成元素。

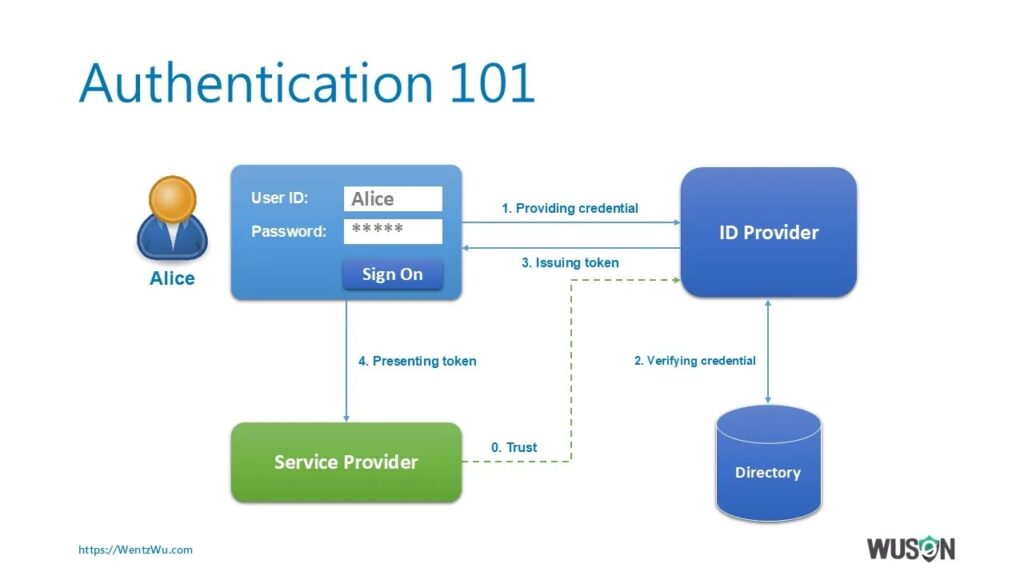

因子(Factor)就是組成元素,也常被稱為因素。在資安領域除了風險因子,我們也常提到多因子驗證(Multi-Factor Authentication)。在身份驗證的過程,使用者除了輸入自己的帳號或使用者名稱(學名叫作身份, ID或Identity),還要輸入密碼(學名叫作信物,Authenticator)。所謂的信物是指用來證明自己身份的東西,它有不同的類型,而密碼只是成本最低、最方便,也是最常被使用的一種信物而已。信物通常是記在腦中(Something You Know)、握在手中(Something You Have)或長在身上(Something You Are)。若身份驗證(Authentication)過程使用了二種以上的信物類型(Authentication Factor),就可稱之為多因子驗證(MFA)。

在數學上,所有的整數都是由質數(Prime Number)組成,例如:18 = 2 x 3² ,透過質因數分解(Prime Factorization或Factoring)我們可以看出18是由2跟3二個質因數(Prime Factor)組成,因此中國把Prime Number翻譯成【素數】更能反應出Factor是組成元素的本質。RSA的非對稱式加密技術的原理就是利用了連電腦都難以分解一個超大數值的數學問題(Factoring Problem)。例如:我們可以透過質因數分解輕易地把18轉換為18 = 2 x 3² 這個恆等式(Algebraic Identities),但要分解188,951,534,532,423,434,6547,547這樣大的數值就算是用電腦都要跑相當久才能成功。

從多因子驗證(Multi-Factor Authentication)及質因數(Prime Factor)理解了因子(Factor)的概念後,要了解風險因子(Risk Factor)的概念就很簡單了。根據ISO 31000的定義,風險是不確定性對目標所造成的影響(effect of uncertain on objectives),從這個定義來看,風險由三個因子(元素或要素)所組成,也就是:

風險=目標+不確定性+影響

Risk = Objectives + Uncertainty + Effect

不過因為風險的影響來自於各種不確定的事件或因素,所以我們把中譯略作調整,也就是把Uncertainty譯為不確定因素,並且把目標放在第一位,以及強調不確定因素成真才會帶來影響。最後的中文翻譯為:

風險是影響目標達成的不確定因素。

分治法(Divide-and-Conquer)是我們實務上處理複雜問題的常用手法,換句話說,這就是一種離散分化、各個擊破的作法。當我們要了解一個風險多大或多小,只要將風險拆解就可看到{目標,不確定性,影響}這三個組成元素(風險因子),當我們愈確信A風險比B風險還可能發生,而且A風險發生時所帶來的影響比B風險高時,我們就可以說A風險比B風險大。風險的大小的學名稱之為曝險(Risk Exposure)。

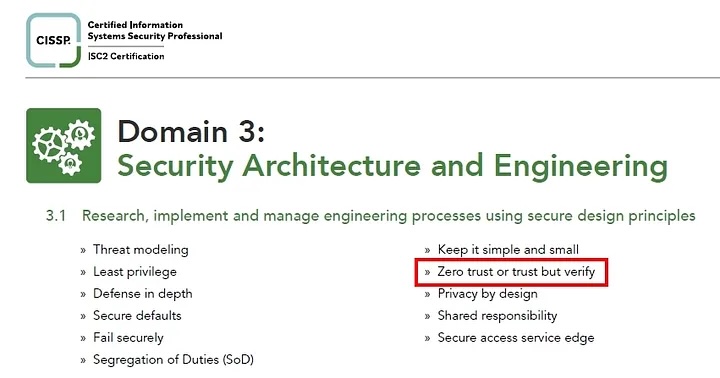

最後,風險帶來的影響不總是壞的,它也會有好的一面,塞翁失馬焉知非福就是這個道理。在WUSON的CISSP課程談風險管理,主要是基於ISO 31000的觀念,強調風險帶來的影響總是有好有壞,帶來負面影響的風險可視為威脅(Threat),而帶來正面影響的風險則可稱之為機會(Opportunity)。

ISO 31000的風險觀念也提醒我們人生總是福禍相倚,所以居安思危、常想一二就格外的重要!

資料來源: https://wentzwu.medium.com/%E4%BD%95%E8%AC%82%E9%A2%A8%E9%9A%AA%E5%9B%A0%E5%AD%90-risk-factor-189ec4ae2284

PS:此文章經作者同意轉載