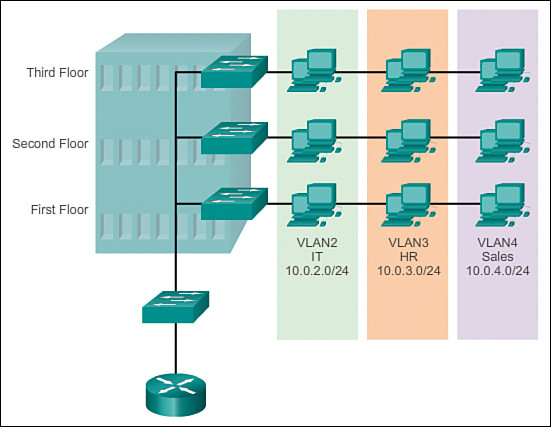

虛擬區域網路 (VLAN)

-VLAN 組(來源:Cisco Press)

虛擬 LAN (VLAN) 是在數據鏈路層(OSI 第 2 層)的計算機網絡中劃分和隔離的任何廣播域。

資料來源:維基百科

目前的VLAN數量有限,為4094,無法滿足數據中心或雲計算的需求,具有基於租戶隔離網絡的共同特點。例如,Azure 或 AWS 的客戶遠多於 4094。

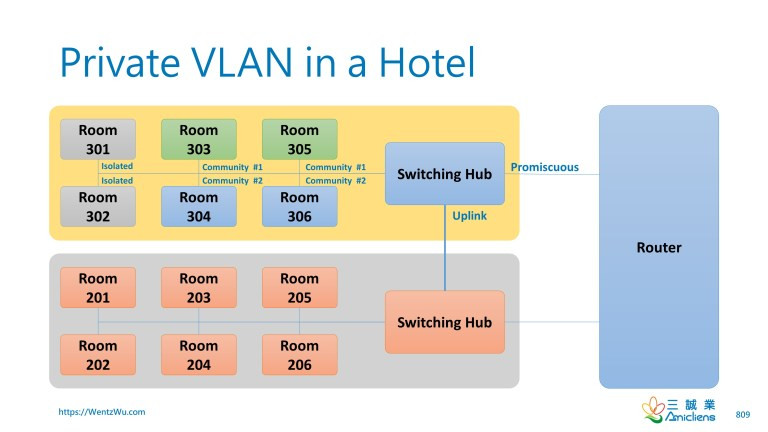

私有VLAN

-酒店專用 VLAN

專用 VLAN,也稱為端口隔離,是計算機網絡中的一種技術,其中 VLAN 包含受限制的交換機端口,因此它們只能與給定的上行鏈路進行通信。受限端口稱為專用端口。每個專用 VLAN 通常包含許多專用端口和一個上行鏈路。上行鏈路通常是連接到路由器、防火牆、服務器、提供商網絡或類似中央資源的端口(或鏈路聚合組)。

專用 VLAN 的典型應用是酒店或乙太網到家庭網絡,其中每個房間或公寓都有一個用於 Internet 訪問的端口。

資料來源:維基百科

VXLAN 問題陳述(VXLAN Problem Statement)

VXLAN (RFC 7348) 就是為了解決這個問題而設計的。VXLAN 問題陳述突出了以下問題:

- 生成樹(Spanning Tree)和 VLAN 範圍施加的限制

- 多租戶環境(Multi-tenant)

- ToR(架頂式)交換機的表尺寸不足

它還寫道:“VXLAN(虛擬可擴展區域網路)解決了在多租戶環境中存在虛擬機的情況下第 2 層和第 3 層數據中心網絡基礎設施的上述要求。”

VXLAN 作為覆蓋網絡(VXLAN as Overlay Network)

VXLAN 將傳統的 VLAN 幀封裝為 IP 負載或 MAC-over-IP,以支持主幹交換機和葉交換機之間的通信。所述葉脊架構採用葉片開關和主幹交換機組成的兩層的網絡拓撲。

覆蓋和底層網絡(Overlay and Underlay Networks)

底層網絡 或所謂的 物理網絡 ,傳統協議在其中發揮作用。底層網絡是物理基礎設施,在其上構建覆蓋網絡。它是負責跨網絡傳輸數據包的底層網絡。

底層協議:BGP、OSPF、IS-IS、EIGRP

一個 覆蓋網絡 是一個 虛擬的網絡 被路由在底層網絡基礎設施之上,路由決定將發生在軟件的幫助。

覆蓋協議:VXLAN、NVGRE、GRE、OTV、OMP、mVPN

覆蓋網絡是一種使用軟件創建網絡抽象層的方法,可用於在物理網絡之上運行多個獨立的、離散的虛擬化網絡層,通常提供新的應用程序或安全優勢。

來源:Underlay Network 和 Overlay Network

攻擊向量(Attack Vector)

VXLAN 是一個 MAC-over-IP 覆蓋網絡,它繼承了第 2 層和第 3 層攻擊向量,因此它擴展了第 2 層網絡的攻擊向量。

傳統上, 第 2 層網絡 只能被惡意端點從“內部”攻擊——要么:

. 通過不當訪問 LAN 和窺探流量,

. 通過注入欺騙性數據包來“接管”另一個 MAC 地址,或

. 通過氾濫並導致拒絕服務。

用於傳送第 2 層流量的 MAC-over-IP 機制顯著擴展了此攻擊面。 這可能是由於流氓將自己注入網絡而發生的:

. 通過 訂閱一個或多個 承載 VXLAN 網段廣播流量的多播組,以及

. 通過將 MAC-over-UDP 幀發送 到傳輸網絡以注入虛假流量,可能是為了劫持 MAC 地址。

本文檔不包含針對此類攻擊的具體措施,而是依賴於 IP 之上的其他傳統機制。相反,本節概述了 VXLAN 環境中一些可能的安全方法。

. 通過限制在 VXLAN 環境中部署和管理虛擬機/網關的人員的管理和管理範圍,可以減輕流氓端點的傳統第 2 層攻擊。此外,此類管理措施可能會通過 802.1X 之類的方案得到加強,以對單個端點進行准入控制。此外,使用基於 UDP 的 VXLAN 封裝可以在物理交換機中配置和使用基於 5 元組的 ACL(訪問控制列表)功能。

. 可以使用 IPsec 等傳統安全機制保護 IP 網絡上的隧道流量,這些機制對 VXLAN 流量進行身份驗證和可選加密。當然,這需要與授權端點的身份驗證基礎設施相結合,以獲取和分發憑據。

. VXLAN 覆蓋網絡是在現有 LAN 基礎設施上指定和運行的。為確保 VXLAN 端點及其 VTEP 在 LAN 上獲得授權,建議為 VXLAN 流量指定一個 VLAN,服務器/VTEP 通過此 VLAN 發送 VXLAN 流量以提供安全措施。

. 此外,VXLAN 需要在這些覆蓋網絡中正確映射 VNI 和 VM 成員資格。期望使用現有安全方法完成此映射並將其傳送到 VTEP 和網關上的管理實體。

來源:RFC 7348

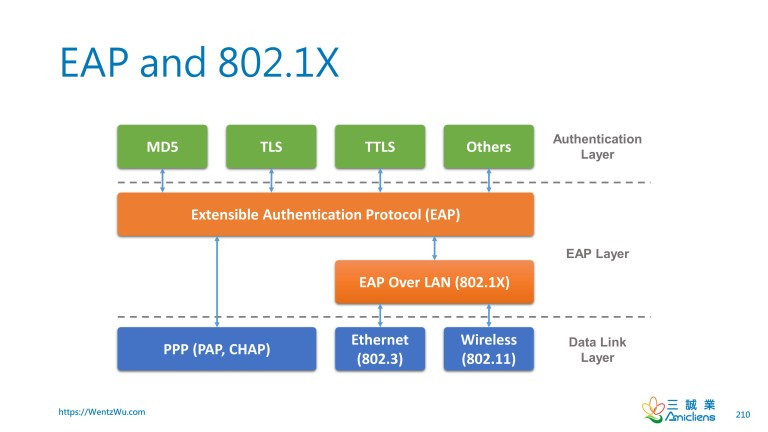

區域網路上的 EAP(EAP over LAN)

-EAP 和 802.1X

IEEE 802.1X 是基於端口的網絡訪問控制 (PNAC) 的 IEEE 標準。它是 IEEE 802.1 網絡協議組的一部分。它為希望連接到 LAN 或 WLAN 的設備提供身份驗證機制。

IEEE 802.1X 定義了基於 IEEE 802.11 的可擴展身份驗證協議 (EAP) 的封裝,稱為“EAP over LAN”或 EAPOL。EAPOL 最初是為 802.1X-2001 中的 IEEE 802.3 以太網設計的,但在 802.1X-2001 中被闡明以適合其他 IEEE 802 LAN 技術,例如 IEEE 802.11 無線和光纖分佈式數據接口(ANSI X3T9.5/X3T12 和 ISO 9314) . 在 802.1X-2010 中,EAPOL 也經過修改以與 IEEE 802.1AE(“MACsec”)和 IEEE 802.1AR(安全設備身份,DevID)一起使用,以支持內部 LAN 段上的服務識別和可選的點對點加密。

資料來源:維基百科

參考

. 虛擬可擴展區域網路 (VXLAN):在第 3 層網絡上覆蓋虛擬化第 2 層網絡的框架 (RFC 7348)

. 虛擬可擴展 LAN(維基百科)

. 什麼是 VXLAN?(Juniper)

. 底層網絡和覆蓋網絡

. 網絡工程師對虛擬可擴展區域網路 (VXLAN) 的看法

. TOR、EOR 和 MOR 是什麼意思?

. 數據中心架構中流行的 ToR 和 ToR 交換機

. 虛擬區域網路 | 第 1 部分 – VxLAN 的工作原理 (YouTube)

. VXLAN 介紹 (YouTube)

. SD-WAN 的基礎知識

. 私有VLAN

. 虛擬可擴展區域網路

. RFC 7348:虛擬可擴展區域網路 (VXLAN):在第 3 層網絡上覆蓋虛擬化第 2 層網絡的框架

資料來源: Wentz Wu QOTD-20210804

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文