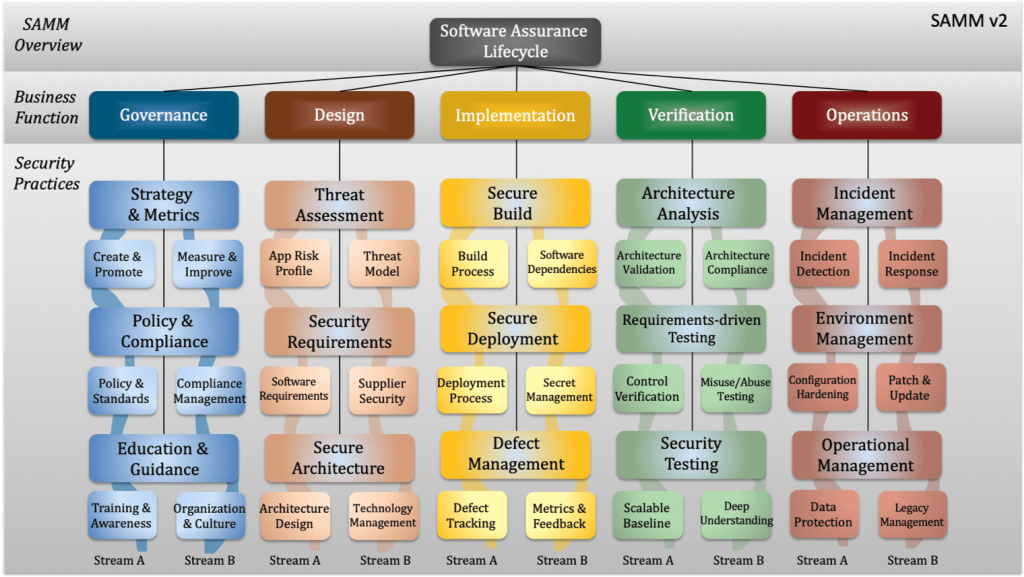

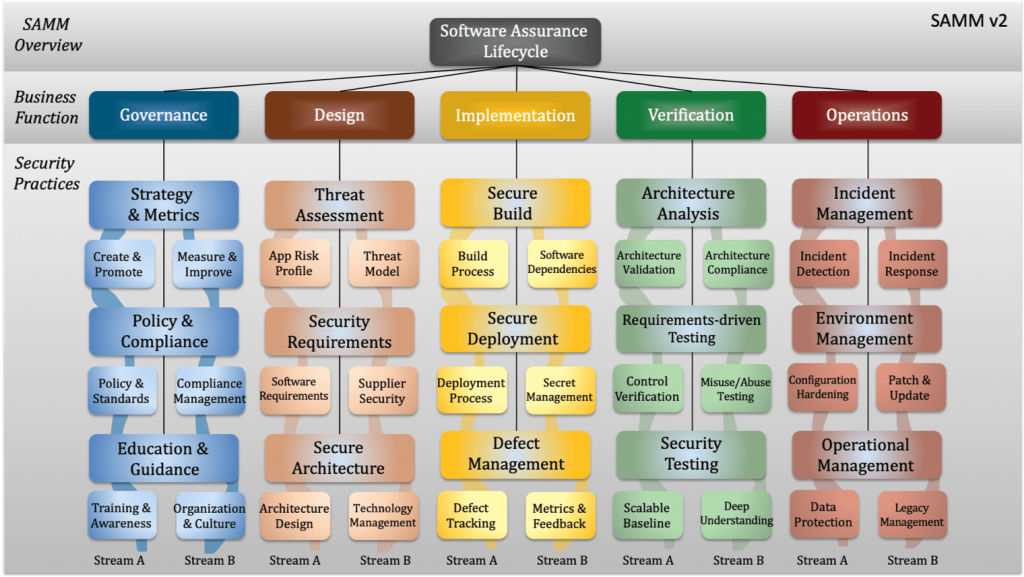

-SAMM 概述(來源:https : //owaspsamm.org)

軟體保障成熟度模型(SAMM)是一個 OWASP 專案,一個規範模型和一個開放框架,使用簡單、定義完整且可衡量。SAMM 2.0 包含五個業務功能(治理、設計、實施、驗證和操作),它們主要遵循邏輯順序或映射到通用軟體開發生命週期。每個業務功能都有通過兩個流連接的三個安全實踐,將它們組織成一個層次結構以進行性能測量。換句話說,每個安全實踐的活動屬於流 A 或流 B。安全實踐的成熟度級別,作為軟體保證目標,可以分為三個級別。

[Stream B] 確定教育和指導的安全擁護者,成熟度級別 1

“確定安全冠軍”是安全實踐、教育和指導的 Stream B 活動,處於成熟度級別 1。它帶來了安全在開發組織中的基本嵌入的好處。以下摘自OWASP SAMM v2.0 – 核心模型文檔:

. 實施一個計劃,其中每個軟體開發團隊都有一名成員被視為“安全冠軍”,他是資訊安全和開發人員之間的聯絡人。

. 根據團隊的規模和結構,“安全冠軍”可能是軟體開發人員、測試人員或產品經理。

. “安全冠軍”每周有固定的小時數用於資訊安全相關活動。他們定期參加簡報會,以提高對不同安全學科的認識和專業知識。

. “安全冠軍”接受了額外的培訓,以幫助培養這些軟體安全主題專家的角色。出於文化原因,您可能需要自定義創建和支持“安全冠軍”的方式。

. 該職位的目標是提高應用程序安全和合規性的有效性和效率,並加強各個團隊與資訊安全之間的關係。為實現這些目標,“安全冠軍”協助研究、驗證和確定與安全和合規性相關的軟體缺陷的優先級。他們參與所有風險評估、威脅評估和架構審查,通過使應用程序架構更具彈性並減少攻擊威脅面來幫助確定修復安全缺陷的機會。

. 除了協助資訊安全之外,“安全冠軍”還為專案團隊定期審查所有與安全相關的問題,以便每個人都了解問題以及任何當前和未來的補救工作。通過讓整個開發團隊參與進來,這些評論被用來幫助集思廣益解決更複雜的問題。

評估問題

您是否為每個開發團隊確定了一名安全冠軍?

– 否

– 是,對於某些團隊

– 是,對於至少一半的團隊

– 是,對於大多數或所有團隊

質量標準

– 安全冠軍接受適當的培訓

– 應用程序安全和開發團隊會定期收到安全冠軍的簡報安全計劃和修復的總體狀態

——安全冠軍在添加到應用程序積壓之前審查外部測試的結果

[Stream A] 定制安全培訓、教育和指導@成熟度級別 2

安全冠軍就 SDLC 各個階段的安全主題進行培訓。他們接受與開發人員和測試人員相同的培訓,但也了解威脅建模和安全設計,以及可以集成到構建環境中的安全工具和技術。

[Stream B] 建立安全社區,教育和指導@成熟度級別 3

圍繞角色和職責形成社區,並使來自不同團隊和業務部門的開發人員和工程師能夠自由交流並從彼此的專業知識中受益。鼓勵參與,建立一個計劃來提升那些幫助最多的人成為思想領袖,並讓管理層認可他們。除了提高應用程序安全性之外,該平台還可以根據他們的專業知識和幫助他人的意願幫助確定安全軟體卓越中心的未來成員或“安全冠軍”。

[Stream B] 標準化和擴展威脅建模,威脅評估@成熟度級別 2

培訓您的架構師、安全擁護者和其他利益相關者如何進行實際威脅建模。威脅建模需要理解、清晰的劇本和模板、特定於組織的示例和經驗,這些都很難實現自動化。

[Stream B] 建立滲透測試流程,Security Testing @ Maturity Level 2

滲透測試案例包括用於檢查業務邏輯健全性的特定於應用程序的測試,以及用於檢查設計和實現的常見漏洞測試。一旦指定,精通安全的質量保證或開發人員就可以執行安全測試用例。中央軟體安全組監控專案團隊安全測試用例的首次執行,以協助和指導團隊安全冠軍。

[Stream B] 建立持續的、可擴展的安全驗證,安全測試@成熟度級別 3

安全冠軍和中央安全軟體小組在開發過程中不斷審查自動和手動安全測試的結果,將這些結果作為開發團隊安全意識培訓的一部分。整合整體劇本中的經驗教訓,以改進作為組織發展一部分的安全測試。如果有未解決的發現仍然是發布的可接受風險,利益相關者和開發經理應共同製定解決這些問題的具體時間表。

參考

. OWASP SAMM 2.0

資料來源: Wentz Wu QOTD-202107014

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文