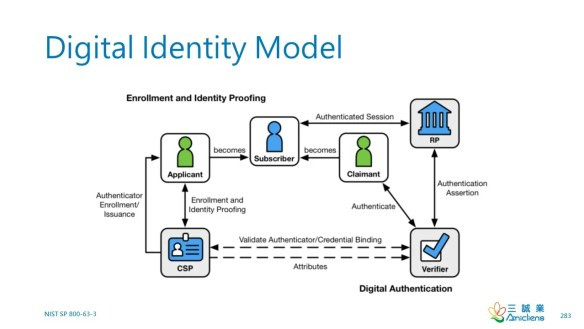

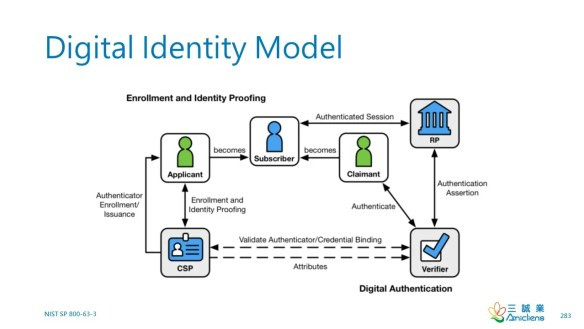

-數字身份模型(來源:NIST SP 800 63-3)

“秘密”是用於驗證主體身份的最關鍵元素。一個認證是秘密的載體,例如,密碼,在你的大腦記憶(你知道的),私有密鑰儲存在令牌設備(你有什麼),或生物識別嵌入在你的身體(你是)。

生物識別(您的身份)不足以構成秘密,因為它可能會暴露給公眾。例如,您的自拍可能會讓您容易受到黑客的攻擊。NIST SP 800-63 系列指南“僅允許在與物理身份驗證器強綁定時使用生物識別技術進行身份驗證。”

用於基於知識的身份驗證的認知密碼是您知道的一種形式,但它們也不是秘密。顧名思義,它們就是知識。

基於位置的身份驗證(您所在的某個地方)不是身份驗證因素。

以下是 NIST SP 800-63-3 的摘錄:

身份驗證系統的經典範例將三個因素確定為身份驗證的基石:

• 您知道的東西(例如,密碼)。

• 您擁有的東西(例如,ID 徽章或加密密鑰)。

• 您的身份(例如,指紋或其他生物特徵數據)。

MFA是指使用以上因素中的一種以上。

身份驗證系統的強度在很大程度上取決於系統所包含的因素的數量——採用的因素越多,身份驗證系統就越強大。就這些準則而言,使用兩個因素足以滿足最高的安全要求。

如第 5.1 節所述,RP 或驗證者可以使用其他類型的信息(例如位置數據或設備身份)來評估所聲明身份中的風險,但它們不被視為身份驗證因素。

在數字認證申請人擁有和控制的一個或多個鑑定人已註冊與CSP和用於證明申請人的身份。身份驗證器包含索賠人可以用來證明他或她是有效訂戶的秘密,索賠人通過證明他或她擁有和控制一個或多個身份驗證器來對網路上的系統或應用程序進行身份驗證。

在本卷中,身份驗證器始終包含一個秘密。一些經典的身份驗證因素並不直接適用於數字身份驗證。例如,物理駕駛執照是您擁有的東西,並且在向人類(例如保安人員)進行身份驗證時可能很有用,但它本身並不是數字身份驗證的身份驗證器。

歸類為您所知的身份驗證因素也不一定是秘密。 基於知識的身份驗證,其中提示申請人回答可能只有申請人知道的問題,也不構成數字身份驗證可接受的秘密。一個生物特徵也並不能構成一個秘密。因此,這些指南僅允許在與物理身份驗證器強綁定時使用生物識別技術進行身份驗證。

來源:NIST SP 800-63-3

參考

. NIST SP 800-63-3

. 你的自拍可能會讓你容易受到黑客攻擊

. 化妝和假手指——領先於網絡騙子

. 照片中隱藏的指紋

資料來源: Wentz Wu QOTD-20210825

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文