-圖片來源:CSA

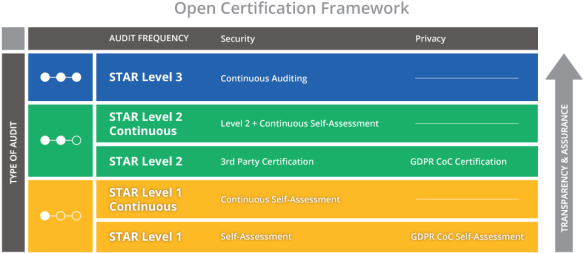

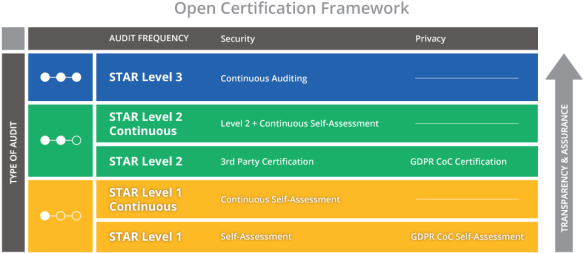

在雲安全聯盟(CSA)劃分安全,信任和保證註冊(STAR)計劃分為三個層次:

- CSA STAR 1 級:自我評估

- CSA STAR 2 級:第三方認證

. CSA STAR Attestation是 CSA 和 AICPA 之間的一項合作,旨在為 CPA 提供指南,以使用 AICPA

(信任服務原則,AT 101)和 CSA 雲控制矩陣中的標准進行 SOC 2 參與。

. 該CSA STAR認證是一種安全的嚴格的第三方獨立評估雲服務提供商。

- CSA STAR 3 級:全雲保障和透明度

雲安全聯盟是一個非營利組織,其使命是“促進最佳實踐的使用以在雲計算中提供安全保證,並提供有關雲計算使用的教育,以幫助保護所有其他形式的計算。”

CSA 的安全、信任和保證註冊計劃 (CSA STAR) 旨在通過自我評估、第三方審計和持續監控的三步計劃幫助客戶評估和選擇雲服務提供商。

資料來源:谷歌

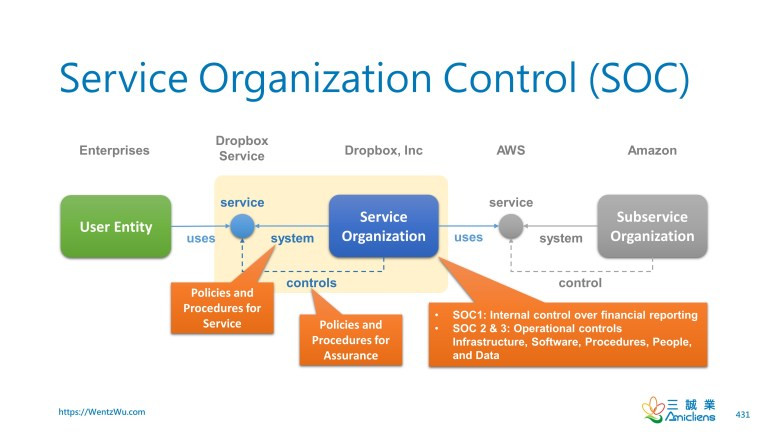

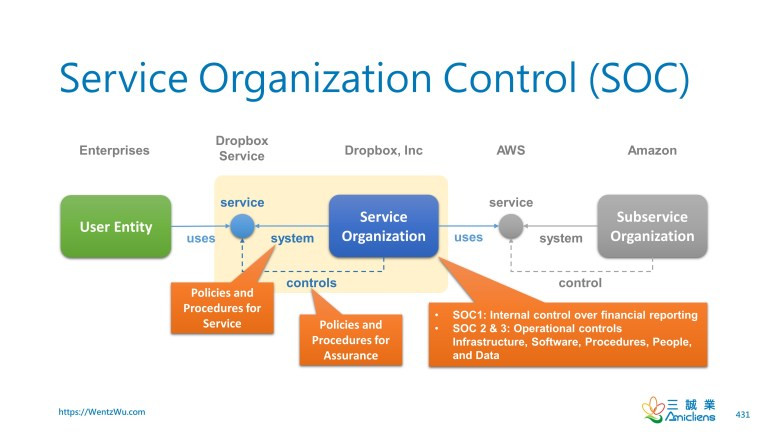

系統和組織控制 (System and Organization Controls:SOC)

根據 AICPA,“系統和組織控制 (SOC) 是 CPA 可能提供的一套服務產品,與服務組織的系統級控製或其他組織的實體級控制有關。” (AICPA)

SOC 3 指的是“服務組織的系統和組織控制 (SOC):一般使用報告的信任服務標準”。SOC 3 報告旨在滿足用戶的需求,這些用戶需要對服務組織中與安全性、可用性、處理完整性機密性或隱私相關的控制措施進行保證,但不具備有效利用SOC 2® 報告。因為它們是通用報告,所以可以免費分發 SOC 3® 報告。(美國註冊會計師協會:SOC3)

-服務組織控制 (SOC)

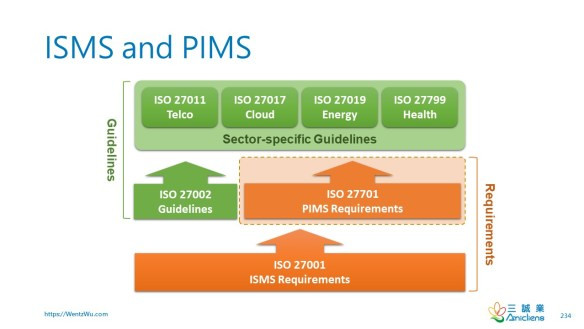

ISO/IEC 27001:2013

“ISO/IEC 27001:2013 規定了在組織範圍內建立、實施、維護和持續改進信息安全管理體系的要求。它還包括根據組織的需要對信息安全風險進行評估和處理的要求。ISO/IEC 27001:2013 中規定的要求是通用的,旨在適用於所有組織,無論其類型、規模或性質如何。” ( ISO )

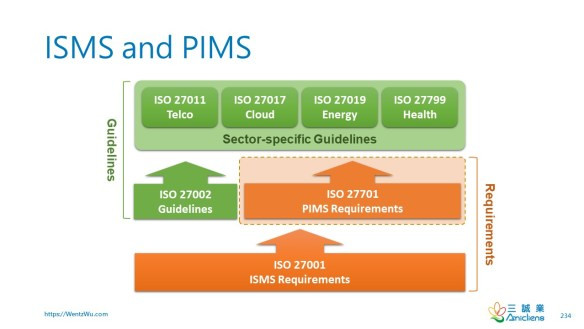

-ISMS 和 PIMS

自我評估和 NIST CSF(Self-assessment and NIST CSF)

基於自我評估的自我聲明似乎很愚蠢。但是,它是一種合法手段,並且確實提供了一定程度或低程度的保證。而且,這是一種普遍的做法。NIST網絡安全框架 (CSF)是一個自願性框架,由總統行政命令 (EO) 13636 於 2013 年 2 月發起,改進關鍵基礎設施網絡安全。到目前為止,還沒有評估 NIST CSF 合規性的認證計劃,因此使用它是合理的自我評估和自我聲明。

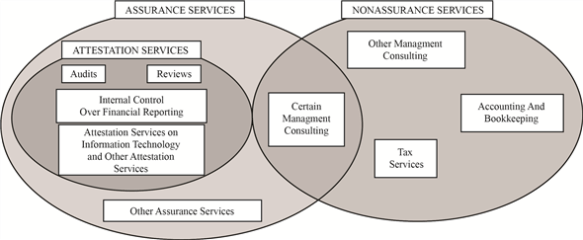

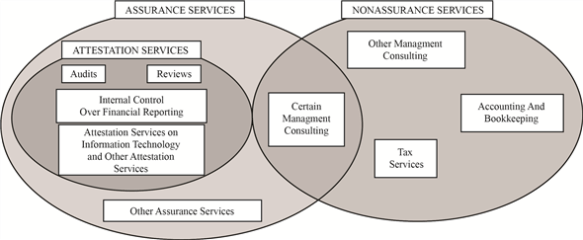

-保證、證明和審計(圖片來源:CheggStudy)

什麼是保證?(What is Assurance?)

對於安全工程,“保證”被定義為系統安全需求得到滿足的置信度。…通過審查通過開發、部署和操作期間的評估過程和活動以及通過使用 IT 系統獲得的經驗獲得的保證證據,可以實現信心。任何可以通過產生證明 IT 系統屬性的正確性、有效性和質量的證據來減少不確定性的活動,都有助於確定安全保證。

資料來源:哈里斯·哈米多維奇

保證服務(Assurance Services)

國際會計師聯合會 (IFAC) 對鑑證業務的定義:

從業者旨在獲得充分、適當的證據

以表達旨在提高除責任方以外的預期用戶對主題信息的信心程度的一種參與。

保證方法(Asurance Methods)

保證方法根據其技術和生命週期重點產生特定類型的保證。針對給定焦點的一些更廣為人知的保證方法包括:

ISO/IEC 21827——保證專注於質量和開發過程

開發者的血統——保證專注於品牌;認識到一個公司生產的優質交付(基於歷史關係或數據)

保證專注於保險,以製造商承諾糾正可交付成果

供應商聲明中的缺陷為支持——保證專注於自我聲明

專業認證和許可——保證專注於人員的專業知識和知識

ISO / T18905.1-2002信息技術軟件產品評價第1部分:總體概述為保證,注重交付的直接評估

ISO / IEC27001——保障重點安全管理

資料來源:哈里斯·哈米多維奇

參考

. CSA STAR 級別

. 安全、信任和保證註冊 (STAR)

. CSA STAR 認證

. 雲安全聯盟 (CSA) STAR 認證

. CSA之星

. 誰可以執行 SOC 2 審核?

. IT安全保障的基本概念

. 了解認證、鑑證和審計在註冊會計師行業中的含義

. 什麼是保證和證明第一部分

. 審計和保證

資料來源: Wentz Wu QOTD-20210324

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文