-數位簽章

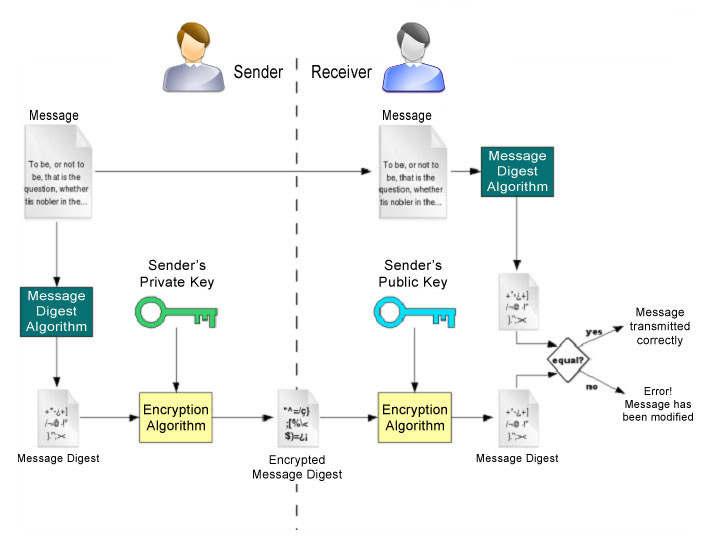

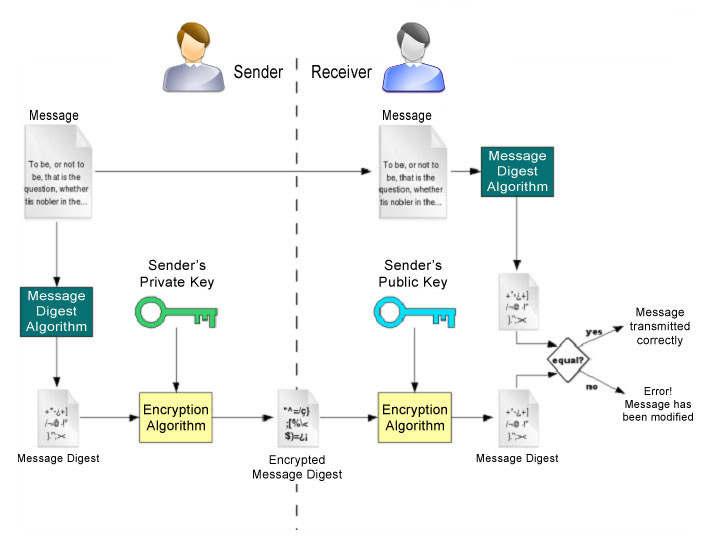

使用您的私鑰加密代碼的指紋或對代碼進行散列並使用您的私鑰加密結果是生成數字簽名的 改寫 。

. 使用 SHA 生成合約的消息驗證碼,確保數據來源的真實性。

. Bob 的公鑰加密的合約摘要不是 Alice 的數字簽名。

. 使用 Diffie-Hellman 同意的密鑰生成合同摘要的密文是一種干擾。Diffie-Hellman 用於密鑰協商/交換而不是加密。

數位簽章可確保不可否認性、數據完整性和真實性。從技術上講,數位簽章只不過是由主體的私鑰簽章的對象的哈希值。

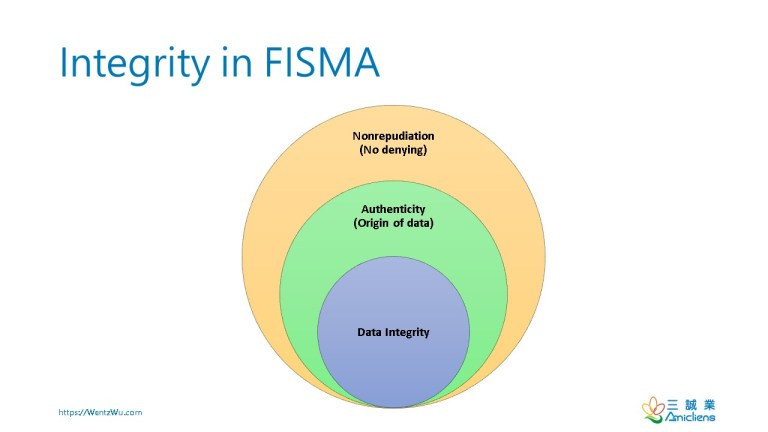

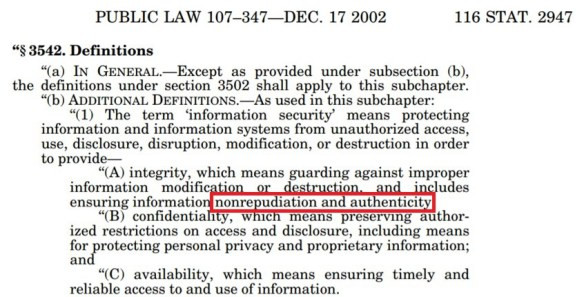

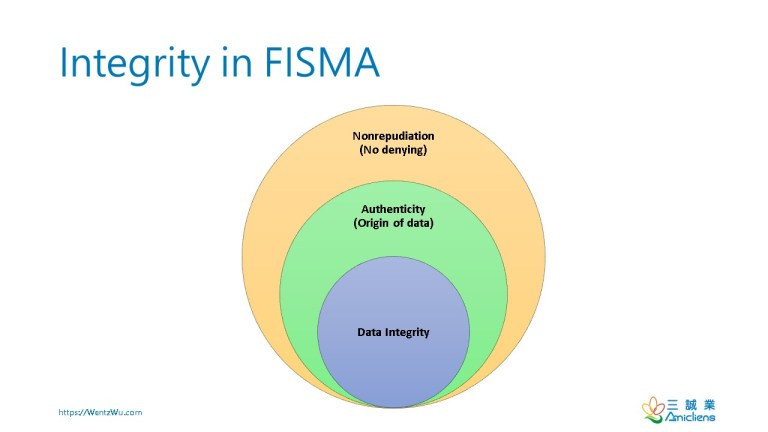

-FISMA的完整性

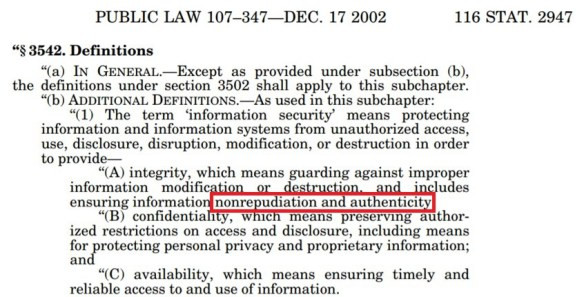

-FISMA CIA

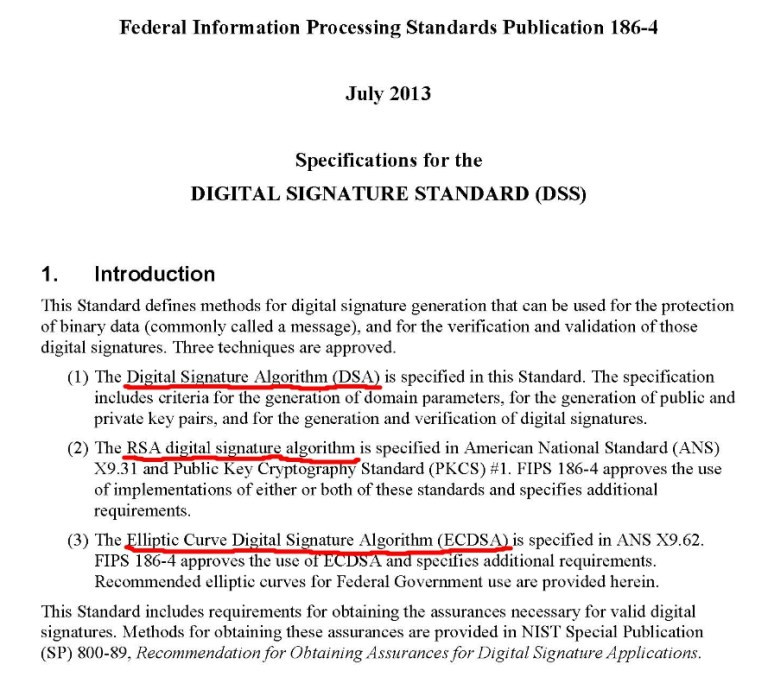

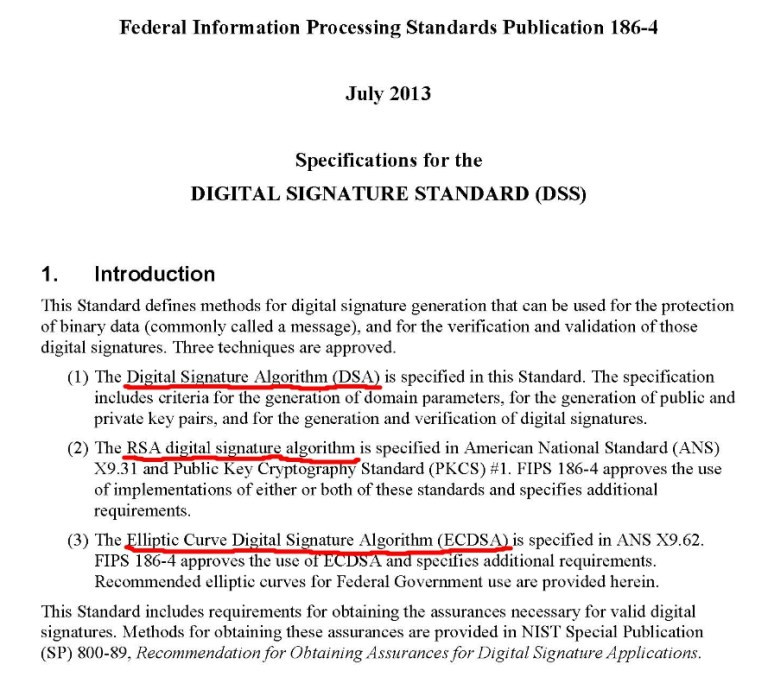

FIPS 186-4 批准了三種技術:DSA、RSA DSA 和 ECDSA,如下圖所示:

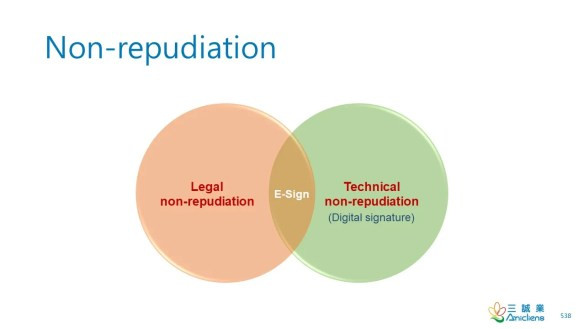

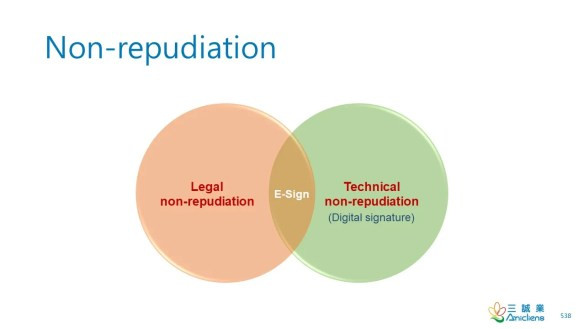

不可否認性(Non-repudiation)

. 不可否認性具有技術和法律意義。 技術不可否認 可以通過數位簽章實現,而 法律不可否認 是具有法律約束力的。

. 具有法律約束力的數位簽章是電子簽章的一種形式。但是,並非所有數位簽章都具有法律約束力。

參考

. 不可否認性

. CISSP 實踐問題 – 20210320

. CISSP 實踐問題 – 20210705

資料來源: Wentz Wu QOTD-20210917

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文