橢圓曲線數字簽名算法 (ECDSA) 是FIPS 186-4批准的合法數字簽名算法。這意味著 ECDSA 在技術上足夠強大並且具有法律約束力。

本標准定義了數字簽名生成方法,可用於保護二進制數據(通常稱為消息),以及驗證和確認這些數字簽名。批准了三種技術。

(1)本標準規定了數字簽名算法(DSA)。該規範包括域參數的生成、公鑰和私鑰對的生成以及數字簽名的生成和驗證的標準。

(2) RSA數字簽名算法在美國國家標準 (ANS) X9.31 和公鑰密碼學標準 (PKCS) #1 中指定。FIPS 186-4 批准使用這些標準中的一個或兩個的實現,並指定附加要求。

(3)橢圓曲線數字簽名算法 (ECDSA)在 ANS X9.62 中指定。FIPS 186-4 批准使用 ECDSA 並指定附加要求。此處提供了供聯邦政府使用的推薦橢圓曲線。

ECDSA 密鑰對由私鑰d 和與特定 ECDSA 域參數集相關聯的公鑰Q 組成;d、Q 和域參數在數學上相互關聯。私鑰通常使用一段時間(即cryptoperiod);只要使用關聯私鑰生成的數字簽名需要驗證(即,公鑰可以在關聯私鑰的加密期之後繼續使用),就可以繼續使用公鑰。有關進一步指導,請參閱 SP 800-57。

ECDSA 密鑰只能用於 ECDSA 數字簽名的生成和驗證。

來源:FIPS 186-4

使用密鑰對的非對稱加密(Asymmetric Encryption Using Key Pairs)

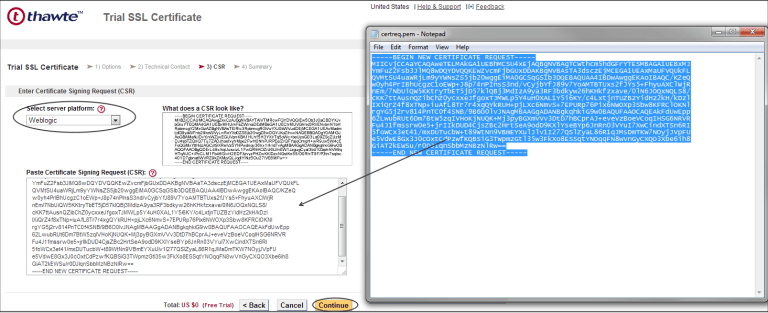

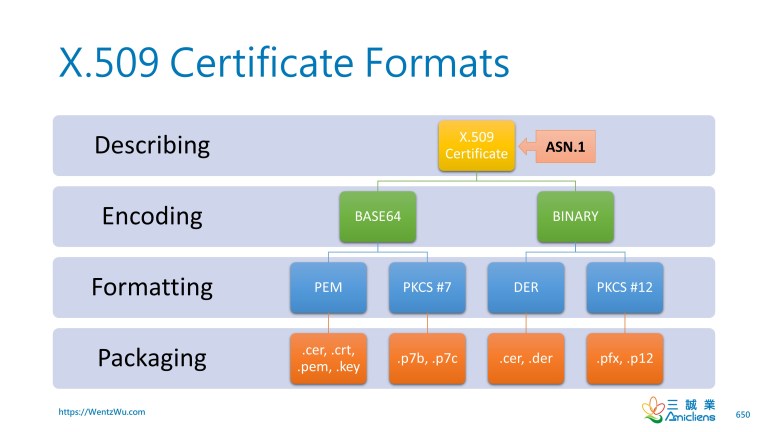

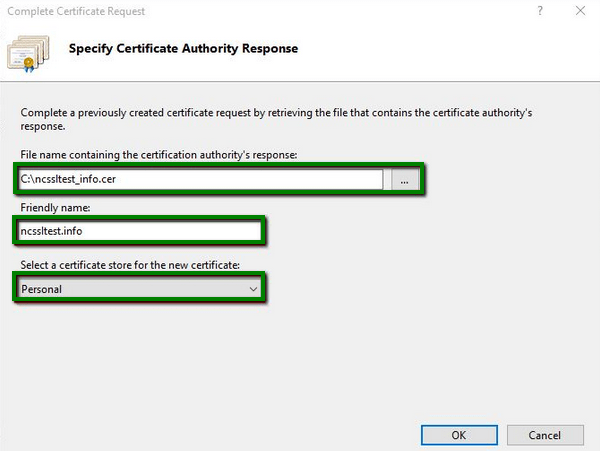

非對稱加密中使用的密鑰對中的私鑰或公鑰只是一個二進制位序列。給定一個公鑰,你永遠不知道它屬於誰。封裝在由受信任的證書頒發機構簽署的數字證書中的公鑰可以。封裝在由受信任的證書頒發機構簽署的數字證書中的公鑰可以。因此,單獨的公鑰不能用於身份驗證和不可否認性。

IPsec 和不可否認性(IPsec and Non-repudiation)

. 不可否認包從技術角度來看是遠離的不可抵賴性的消息從法律的角度。

. 在早期,Cisco 和 RFC 1826 聲明 IPsec 支持不可否認性。但是,隨後的 RFC(RFC 2403 和 RFC 4302)顛覆了這一點:

RFC 1826 不可否認性(RFC 1826 for Non-repudiation)

認證頭是一種為 IP 數據報提供強完整性和認證的機制。它還可能提供不可否認性,具體取決於使用哪種加密算法以及如何執行密鑰。例如,使用非對稱數字簽名算法(如 RSA)可以提供不可否認性。( RFC 1826 )

但是,RFC 2403 和 RFC 4302 顛覆了 AH 提供不可否認性的說法。

用於身份驗證的 RFC 2402(RFC 2402 for Authentication)

IP 認證頭 (AH) 用於為 IP 數據報提供無連接完整性和 數據源認證(以下簡稱“認證”),並提供防止重放的保護。 (RFC 2402 )

RFC 4302 完整性(RFC 4302 for Integrity)

IP 認證頭 (AH) 用於 為 IP 數據報(以下簡稱“完整性”)提供無連接完整性和 數據源認證,並提供防止重放的保護。( RFC 4302 )

有關詳細信息,請參閱IPsec 和不可否認性。

參考

. 酒店評分

. RSA(密碼系統)

. 不可否認性

. IPsec 和不可否認性

資料來源: Wentz Wu QOTD-20210409

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文