資料來源:https://mile.cloud/zh/resources/blog/vpc-introduction-network-setting-subnet_533

分類: CISSP

CISSP(Certified Information Systems Security Professional)相關知識

自2024/04/15正式推出的新版CISSPC中文CAT考試,將中文CISSP考試的門檻推到了另一個高點!主要原因如下:

改成題目更少的CAT考試,也就是由原先的250題減至125~175題(到五月時會再進一步降到100~150題)。這代表每一題都必須放入更多的知識點,形成必須融會貫通的情境題。這樣的考法對觀念通的同學是大利多,但對於未能掌握觀念架構、讀書方法,以及單打獨鬥的同學會是重大挑戰。

中文版限定只能每季的最後一個月考,這其實是在限制中文考生的上場考試頻率及進行人數的總量管制。從我個人的角度來看,這樣的舉措某種程度代表著ISC2對於中文考生的不信任,也覺得這樣作的目的主要是打擊考試的作弊行為(如討論題目及考古題等)。透過縮減上場考試的人數與限制3個月才能考一次,這樣就能減少題目外洩的數量。而且3個月後題庫翻新之後,再搭配CAT考試來對付硬背考題的作弊者,才能維持住CISSP考試的完整性及公平性。在此同時也要呼籲大家務必要發揮資安專業人員應有的風範、遵守考試規定,光榮考試、光榮摘金!

從上述中文版CISSP考試的變革,大家就可以看出中文版CISSP的門檻提升了多少!(我直覺認為至少比以前高出50%以上)因此,如果沒有足夠的決心及實際的行動及付出,以及不管是抱團取暖也好、互助共好也好,只靠單打獨鬥要通過考試的機會是愈來愈小!對於WUSON的同學來說,在這麼多教練的無私付出及大力協助下,若大家還無法拿出決心好好拼一番,說實在的,要考過CISSP真的是會有N倍的挑戰!

最後,對我而言,CISSP不只是一個考試,而是一個磨錬心智的過程。學習想望美好的未來(visioning),學習如何領導、溝通、協作及有效執行;學習看見資安的時代意義,以及時代賦予我們的使命,從個人去發揮正面的影響力,讓我們的社群、產業與國家社會可以更好!

以上心得跟大家分享!希望大家能把準備CISSP當成是一個資安陸戰隊員的特訓過程(資安天堂路),在經歷層層痛苦的考驗後光榮摘金,得到最大的快樂與成就感!

台灣需要1500位CISSP!

讓我們一起努力!一起成功喔!

資料來源:https://wentzwu.medium.com/cissp%E6%96%B0%E7%89%88%E4%B8%AD%E6%96%87%E7%89%88cat%E8%80%83%E8%A9%A6-62a89f2eceb9

PS:經作者同意轉載

組織(organization)由人(person)組成。它跟自然人(natural person)一樣也可以成為法律實體(legal entity)或所謂的法人,具有法律身份(identity)、享有法律上的權力與義務。組織內的人被賦予責任(responsibilities)與權力(authorities),透過彼此的協作讓組織運作(operations),來達成組織的目標。能代表組織作出決策的人在ISO的標準中稱為高階管理層(top management),在WUSON的課程中則稱為治理(governance)階層或經營高層。

經營高層對組織行為及發展方向的期待稱為管理意圖(management intent)。文件化的管理意圖就代表組織的政策(policy)。政策除了展現經營高層的管理意圖,通常會對組織人員提出要求(requirement) — 一種可衡量、文件化、強制性的需要(need)或期待(expectation)。這些強制性的政策要求或指示,通常會配套的發展出相關的標準(standard)、規則(rule)、作業程序(procedure)、參考指引(guideline),或提供指導正確行為或有效決策的原則(principle)等。政策、標準與程序這些文件在ISO 標準中常被稱為三階文件,若再加上記錄與表單則稱為四階文件。

資訊安全政策必須被充分揭露及有效溝通,讓組織的人員都能了解經營高層對於資訊安全的要求與期待。透過標準及程序的制定,讓人員都能依照制度的規範來進行決策與行動。無法白紙黑字或三言二語寫清楚的規範,可以透過指引來提供給更多的資訊、參考資料,或行事與決策原則,以賦能(empower)員工與催生當責(accountability)文化。

參考資料

資料來源:https://wentzwu.medium.com/%E7%B5%84%E7%B9%94%E6%94%BF%E7%AD%96%E8%88%87%E5%8E%9F%E5%89%87-82fb4cc1c296

PS:經作者同意轉載

企業開展業務是為了提供價值,或者說業務就是為了提供價值。影響價值交付的常見因素有人員、流程、技術等。提供價值的流程通常稱為業務流程。業務連續性概念背後的基本想法是在發生破壞性事件或災難時,在有限的企業資源範圍內恢復關鍵業務流程。

根據上述陳述,我們可以總結出一些要點:

資訊科技 (IT) 是業務連續性最關鍵的因素之一。

業務連續性規劃的範圍包括關鍵業務流程和底層資訊系統。

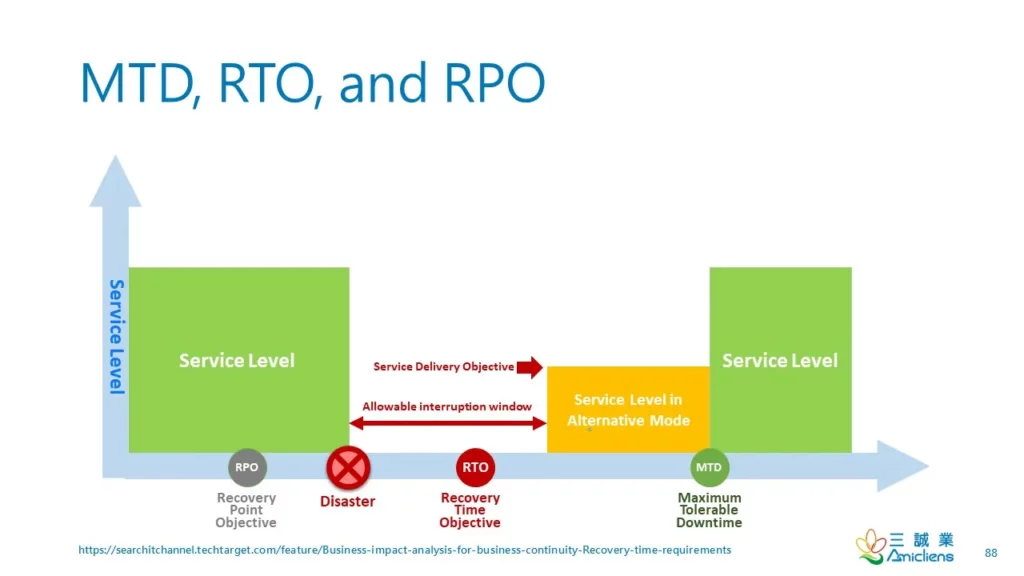

業務人員首先識別或確定關鍵業務流程,然後由 IT 人員識別或確定底層資訊系統。業務流程的關鍵性是透過最大可容忍停機時間(MTD)來評估;2 小時 MTD 的流程顯然比 2 天 MTD 的流程重要得多。

資訊系統應由IT人員依業務人員指定的業務需求並與IT人員協商進行復原;具體來說,復原時間目標 (RTO) 和復原點目標 (RPO)。

業務人員和 IT 人員共同努力實現業務連續性的目標。作為主計劃的業務連續性計劃 (BCP) 是業務連續性計劃的輸出,通常包括由 IT 人員準備的作為子計劃的災難復原計劃 (DRP)。

在確定關鍵業務流程之前,IT 人員進行任何災難復原規劃都是無效的,更不用說在替代站點(例如鏡像站點、熱站點、熱站點或程式碼站點)上做出決策。

業務影響分析 (BIA) 的本質是識別關鍵業務流程以及災難時的影響。業務流程的 MTD 是 BIA 最重要的產出。RTO和RPO是指導DRP的目標;它們都源自 MTD,並由業務人員和 IT 人員協商確定。換句話說,RTO和RPO是IT對業務滿足MTD要求的承諾。

那麼,業務連續性規劃流程和 CISO 的角色又如何呢?它們因企業而異。CISO 作為協調員或推動者來推動 BIA 流程的情況並不少見。這再次強調了 CISO R&R 的重要性。

資料來源: Wentz Wu QOTD-20211104

PS:經過作者(Wemtz Wu)同意翻譯刊登

常見商業術語

發表於 2024 年 1 月 4 日

來源:THEIIO

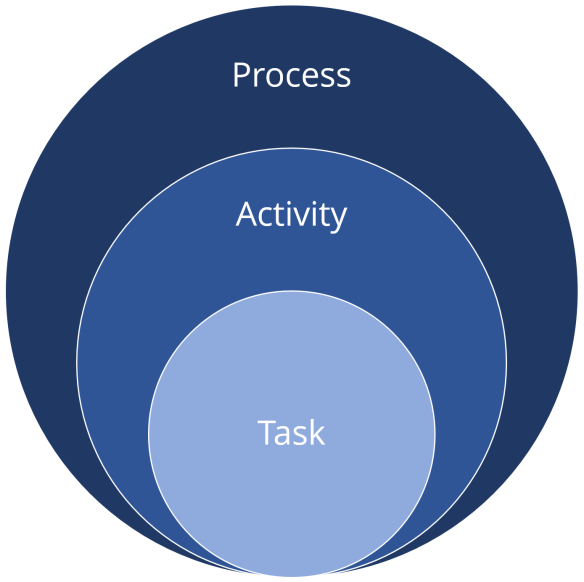

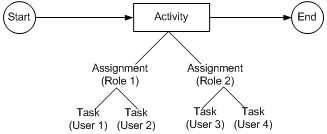

企業是一個能夠執行各種功能的實體,這些功能透過將傳入的事物轉換為傳出的結果來交付產品和服務來增加價值。 業務功能由一個或多個流程組成,這些流程可以分解為較小的活動和任務。 活動可以指派給角色級別,任務可以指派給個人級別。

來源:PTC

個人依照標準作業程序 (SOP) 逐步採取行動來完成任務。 營運一詞意味著企業運用其執行業務功能組合的能力,以持續提供產品和服務。

參考

.什麼是任務、活動、流程?

.將活動作為任務分配給用戶

.業務能力

.業務能力定義和範例

.能力與業務功能:相同的差別嗎?

.您如何區分業務功能和能力?

.業務職能與業務能力

.業務功能、服務與能力:簡短指南

.什麼是業務功能? | 業務功能的範例和定義

資料來源:https://wentzwu.com/2024/01/04/common-business-terminologies/

ps:經作者同意翻譯張貼此文章

WUSON是一個CISSP課程的品牌,也是一個註冊商標,但很少人知道WUSON。即使聽過WUSON,對它的印象也多半僅止於Google搜尋常出現、是一個教CISSP的補習班,或者是一個摘金率很高的補習班。但其實WUSON不是補習班,而是一個私塾班。我們自詡不只是在教考試,而是志在發展與建立一套能讓國際採用的資安觀念架構(WISE Model)、分享學習方法與知識、傳播良善的價值觀、建立專家網絡與互助共好的平台,並為發展台灣所需的資安種子人員/安全冠軍(Security Champions)而努力!期待能為我們的產業、社會、國家,乃至國際社會作出貢獻!

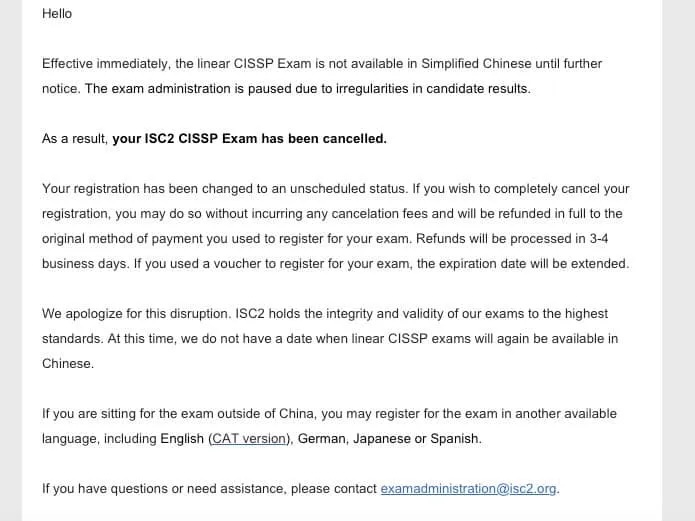

CISSP也不只是一個考試,而是一個資安的專家資格及榮譽的象徵!ISC2是目前維持證照制度最用心的單位,是一隻真的會咬人的老虎!過去中國、韓國及台灣等亞洲地區的考生,普遍都有收集考古題或洩題的陋習,這完全違背美國(其實是普世)對於誠實正直(integrity)及榮譽(honor)的價值觀!昨天ISC2暫時取消簡體中文的考試,如果不是系統失誤,就是簡體中文的考區出現了異常,因此採取了斷然的措施。這就是ISC2的鐵腕風格,這樣的斷然措施不是第一次,我相信也不會是最後一次。

WUSON的CISSP課程每班【最多】只有九位同學!為了達到最佳的學習效果,建議即將開課的同學:

課前預習:第一天上課前先把資安定義背起來(最好是整個資安起手式都記起來)。 每次上課前都先把WUSON的講義先翻閱過(看看有那些主題、圖片或不懂的英文單字即可。

課中學習:把重點放在課程的"觀念架構"及聽懂上課的主要觀念及掌握讀書方法即可,不用急著抄筆記。

課後複習:準時完成課後評鑑及適度的複習。

跟上腳步:開課後週一至週五每天晚上會進行daily scrum及sprint review,請大家保持【持續而穩定】的學習節奏。

互助共好:與同學及教練盡可能保持良好互動,讓在WUSON學習資安及準備考試的過程,也能成為一個創造機會與延續友誼的善緣!

光榮考試:資安即國安!資安人員在未來是連結國家安全的重要力量之一,誠實正直(integrity)格外重要! 因此,請大家務必要遵循ISC2的道德守則,尤其是與考生最相關的考試規定,千萬不要收集考古題、討論上場考試所遇到的真實題目。

台灣需要1500位CISSP!想要改變環境,需要從我們自己作起!

讓我們一起從WUSON啟程!一起努力!一起成功喔!

資料來源:https://wentzwu.medium.com/wuson%E7%9A%84cissp%E8%AA%B2%E7%A8%8B%E8%88%87%E5%83%B9%E5%80%BC%E8%A7%80-f5904fb7ce0a

PS:經作者同意轉載

保證(assurance): 消除疑慮、提升信心的過程. 常用的方法有: 自我宣告、見證、能力驗證或產品檢驗。

安全職能:組織處理安全事務的能力,通常與資安部門與人員在組織內的定位、角色與職責有關。因此會討論到資安專職及專責單位及人員的問題, 以及資安主管的位階問題.

我將網路安全概念以及以下定義組織到思維導圖中:

“資訊安全是一門通過安全控制保護資產免受威脅的學科,以實現機密性、完整性和可用性 (CIA)、支持業務、創造價值並實現組織使命和願景。”

定義和思維導圖統稱為WISE模型。希望它對您的 CISSP 之旅有所幫助!

附言。我交替使用“資訊安全”和“網絡錄安全”,儘管總統網路安全政策、CISM 和許多其他來源可能會以不同的方式對待它們。我所說的“資訊安全”是廣義的資產安全。

資料來源:https://wentzwu.com/2023/08/14/wise-model-mind-map-v2-7-2/

PS:經過作者同意轉意此文章