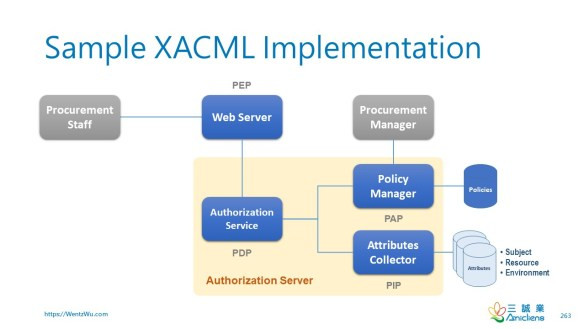

-示例 XACML 實現

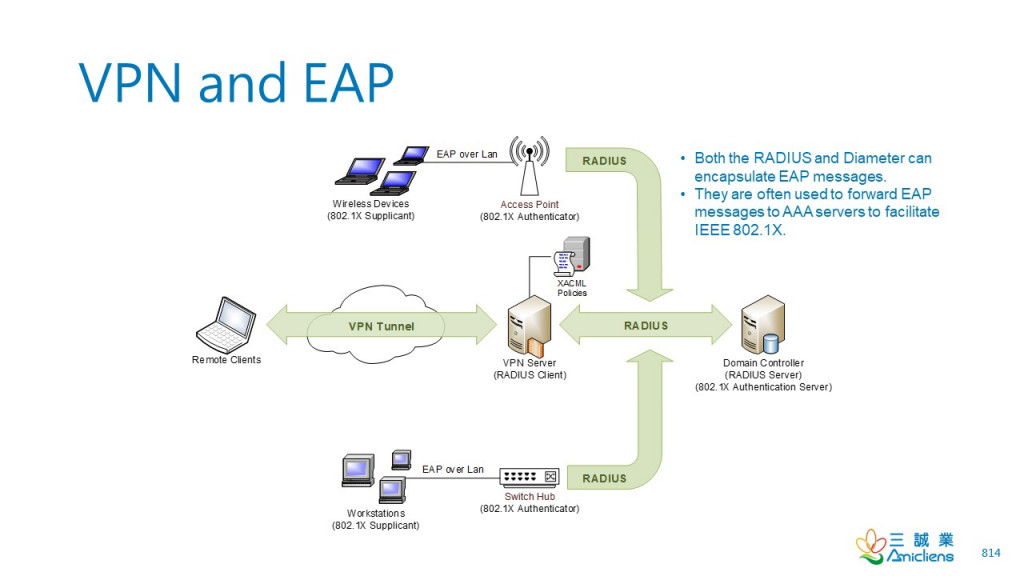

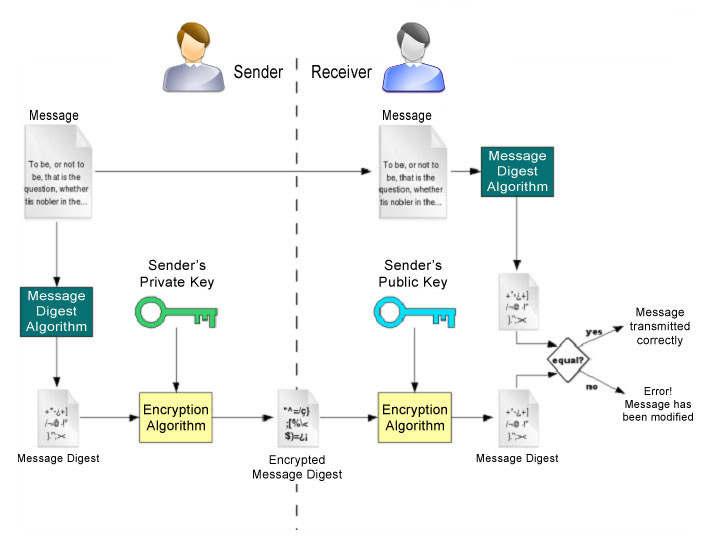

XACML主要用於授權而不是身份驗證。可以實施 PKI 以支持相互身份驗證。802.1X,又名 EAP over LAN,是一種基於 EAP 的網路存取控制標準。HTTP Basic Authentication 是一種純文本的身份驗證方案;但是,它可以受到 TLS/SSL 的保護。

XACML 代表“可擴展存取控制標記語言”。該標准定義了一種聲明性的細粒度、基於屬性的存取控制策略語言、一種體系結構和一個處理模型,描述瞭如何根據策略中定義的規則來評估存取請求。

作為已發布的標準規範,XACML 的目標之一是促進多個供應商的存取控制實現之間的通用術語和互操作性。XACML 主要是基於屬性的存取控制系統 (ABAC),也稱為基於策略的存取控制 (PBAC) 系統,其中與用戶或操作或資源相關聯的屬性(數據位)被輸入到決定是否給定用戶可以以特定方式存取給定資源。基於角色的存取控制 (RBAC) 也可以在 XACML 中實現,作為 ABAC 的專門化。

XACML 模型支持並鼓勵將執行 (PEP) 與決策 (PDP) 與授權的管理/定義 (PAP) 分離。當訪問決策在應用程序中硬編碼(或基於本地機器用戶 ID 和存取控制列表 (ACL))時,當管理策略發生變化時很難更新決策標準,並且很難實現對應用程序的可見性或審計授權到位。當客戶端與存取決策分離時,授權策略可以即時更新並立即影響所有客戶端。

資料來源:維基百科

資料來源: Wentz Wu QOTD-20211010

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文