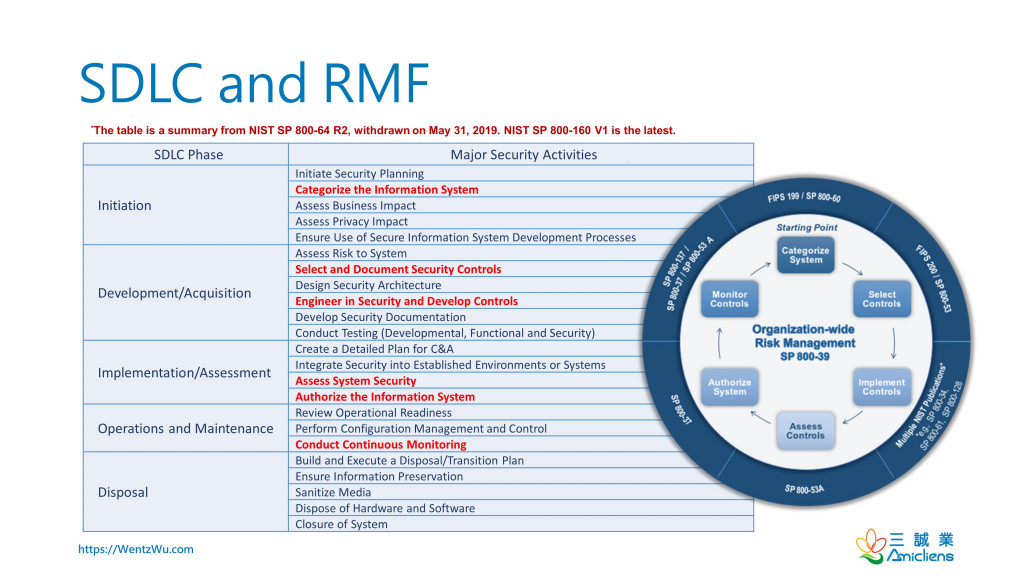

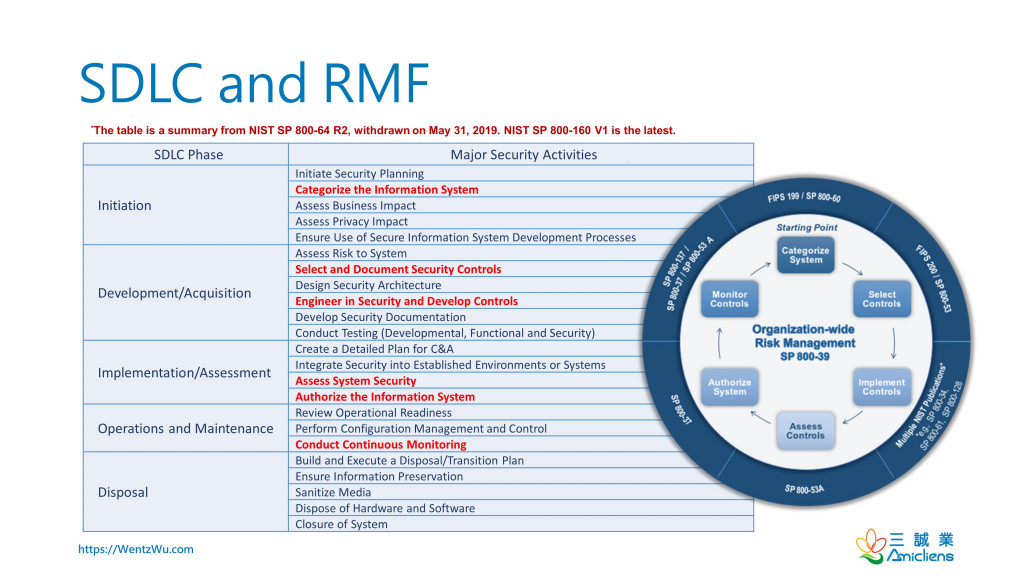

-NIST SDLC 和 RMF

NIST RMF 的第一步,Categorize System,通過評估系統處理的資訊類型的高水位來確定係統的影響級別,以便根據系統特定的要求選擇和定製或修改一組基線控制,作為風險評估的結果。

資訊安全政策是關鍵和高水平的。它沒有直接定制安全控制的詳細或特定要求。

資料來源: Wentz Wu QOTD-20210908

-NIST SDLC 和 RMF

NIST RMF 的第一步,Categorize System,通過評估系統處理的資訊類型的高水位來確定係統的影響級別,以便根據系統特定的要求選擇和定製或修改一組基線控制,作為風險評估的結果。

資訊安全政策是關鍵和高水平的。它沒有直接定制安全控制的詳細或特定要求。

資料來源: Wentz Wu QOTD-20210908

(ISC)² 道德準則僅適用於 (ISC)² 會員。垃圾郵件發送者的身份不明或匿名,這些垃圾郵件發送者不請自來,吹捧代理考生在 CISSP 考試中作弊。換句話說,他們不一定是 (ISC)² 成員。作為 CISSP,只有在您確定垃圾郵件發送者是 (ISC)² 成員的情況下,您才能向 (ISC)² 提交投訴,說明違反了道德規範的規範。

所有獲得 (ISC)² 認證的信息安全專業人員都承認,此類認證是一項必須獲得和維護的特權。為了支持這一原則,所有 (ISC)² 成員都必須承諾完全支持本道德準則(“準則”)。(ISC)² 成員故意或故意違反本準則的任何條款將受到同行評審小組的製裁,這可能會導致認證被撤銷。(ISC)² 會員有義務在發現 (ISC)² 會員違反本準則的任何行為後遵守道德投訴程序。不這樣做可能會被視為違反Canon IV 的準則。

資料來源: (ISC)²

參考

. (ISC)² 道德準則

. Hack-Back:邁向網絡自衛的法律框架

. 回擊利弊:反擊前您需要了解的內容

資料來源: Wentz Wu QOTD-20210907

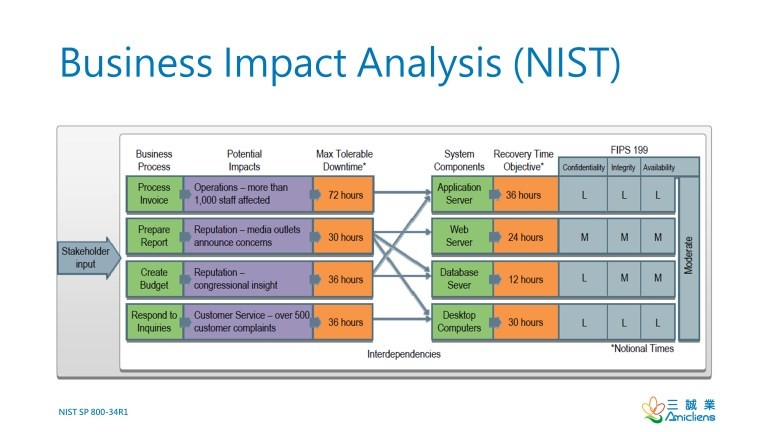

-業務影響分析 (NIST)

支持產品或服務交付的業務流程通常取決於一個或多個資源。作為約束的業務流程的最大可容忍停機時間由業務人員決定,這推動了依賴資源恢復目標的設置。

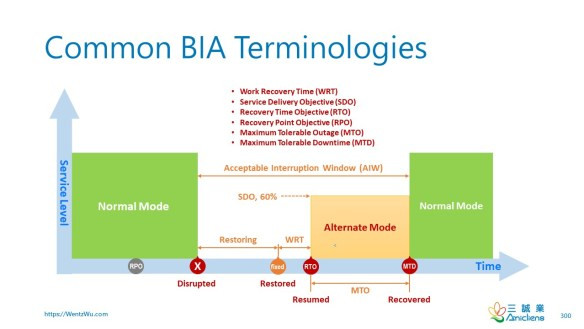

-常見的 BIA 術語

資料來源: Wentz Wu QOTD-20210906

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

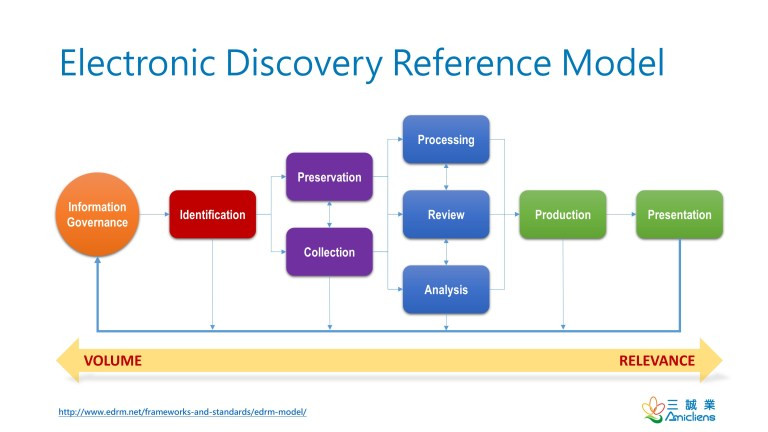

-電子發現參考模型

證據開示,在英美法關係法域中,是訴訟中的一種預審程序,當事人通過民事訴訟法,可以通過詢問、請求等開示手段從對方或多方取得證據用於製作文件、要求承認和作證。可以使用傳票從非當事人那裡獲得發現。當證據開示請求遭到反對時,請求方可以通過提出強制開示請求的動議來尋求法院的協助。

資料來源:維基百科

重要記錄(Vital Records)

重要記錄是政府當局保存的生活事件記錄,包括出生證、結婚證(或結婚證明)、分居協議、離婚證或離婚證和死亡證。在某些司法管轄區,重要記錄還可能包括民事結合或家庭夥伴關係的記錄。

請注意,只有生活事件的含義僅限於政府;本文中記錄管理的含義適用於政府和非政府組織。

資料來源:重要記錄

參考

. 重要記錄

. 發現(法)

. 什麼是 EDRM(電子發現參考模型)?

. 什麼是信息治理參考模型 (IGRM)?

資料來源: Wentz Wu QOTD-20210905

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

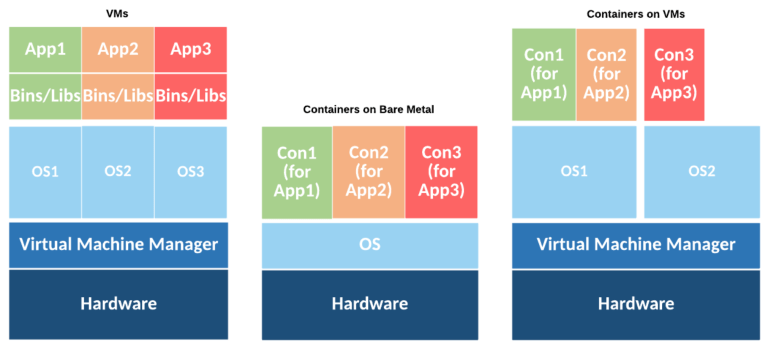

-虛擬機和容器部署(來源:NIST SP 800-190)

虛擬機器監視器(Hypervisor)是虛擬機管理器,如上圖所示。來賓 VM 託管一個單獨的操作系統實例,而容器與其他容器共享操作系統內核。

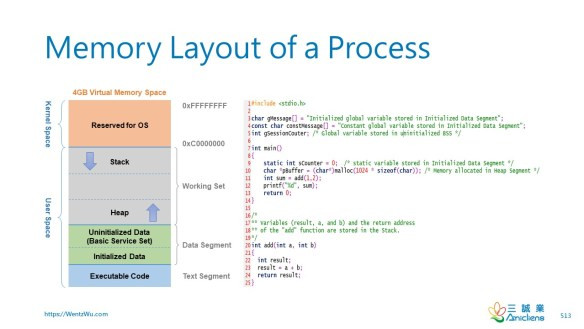

內存邊界(Memory bounds)是一種常見的操作系統內存管理機製或計算機語言結構,用於限制進程的內存訪問。

-進程的內存佈局(Memory Layout of a Process)

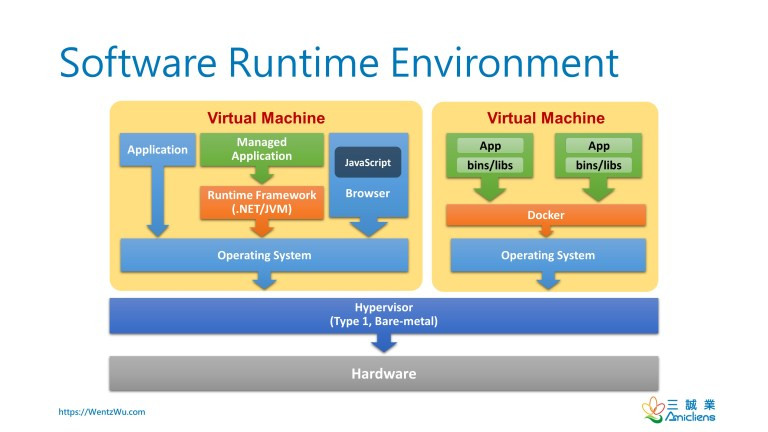

解釋器( interpreter)可以被視為限制腳本行為的沙箱(sandbox)。例如,瀏覽器(browser)是解釋器作為 JavaScript 沙箱的一個很好的例子。

-軟體運行環境

資料來源: Wentz Wu QOTD-20210903

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

以下是 NIST SP 800-82 R2 的摘要:

控制系統用於許多不同的工業部門和關鍵基礎設施,包括製造、分銷和運輸。

工業控制系統(ICS)是包含幾種類型的控制系統,包括一個通用術語,監督控制和數據採集(SCADA)系統,分佈式控制系統(DCS) ,和其他控制系統的配置,例如可編程邏輯控制器(PLC)常常在工業部門和關鍵基礎設施中發現。

ICS 用於控制地理上分散的資產,通常分散在數千平方公里的範圍內,包括分配系統,例如配水和廢水收集系統、農業灌溉系統、石油和天然氣管道、電網和鐵路運輸系統。

典型的 ICS 包含大量控制迴路、人機界面以及遠程診斷和維護工具,這些工具是使用分層網路架構上的一系列網絡協議構建的。

SCADA 系統用於控制分散的資產,其中集中式數據採集與控制同等重要。

DCS 用於控制同一地理位置內的生產系統。

參考

. NIST SP 800-82 R2

. ENISA ICS SCADA

. OT、ICS、SCADA 和 DCS 之間有什麼區別?

. ICS/SCADA 網絡安全

資料來源: Wentz Wu QOTD-20210901

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

概要

NanoCore 遠程訪問木馬 (RAT) 於 2013 年首次在地下論壇上出售時被發現。該惡意軟件具有多種功能,例如鍵盤記錄器、密碼竊取器,可以遠程將數據傳遞給惡意軟件操作員。它還能夠篡改和查看來自網絡攝像頭的鏡頭、屏幕鎖定、下載和盜竊文件等。

當前的 NanoCore RAT 正在通過利用社會工程的惡意垃圾郵件活動傳播,其中電子郵件包含虛假的銀行付款收據和報價請求。這些電子郵件還包含帶有 .img 或 .iso 擴展名的惡意附件。磁盤映像文件使用 .img 和 .iso 文件來存儲磁盤或光盤的原始轉儲。另一個版本的 NanoCore 也在利用特製 ZIP 文件的網絡釣魚活動中分發,該 ZIP 文件旨在繞過安全電子郵件網關。某些版本的 PowerArchiver、WinRar 和較舊的 7-Zip 可以提取惡意 ZIP 文件。被盜信息被發送到惡意軟件攻擊者的命令和控制 (C&C) 服務器。

此 RAT 收集以下數據並將其發送到其服務器:

樣本垃圾郵件 – 銀行付款收據附件垃圾郵件

MITRE ATT & CK 矩陣

資料來源:https://success.trendmicro.com/tw/solution/1122912-nanocore-malware-information

蠕蟲可以主動利用網路服務漏洞或被動使用群發郵件來傳播自身。但是,只有當用戶執行附加到電子郵件的惡意代碼時,它才會變為活動狀態。

. 病毒不會自我複制;它可以被操作系統(例如編譯病毒)或應用程序(例如巨集病毒)加載和執行。

. “惡意移動代碼是具有惡意意圖的軟體,從遠程主機傳輸到本地主機,然後在本地主機上執行,通常沒有用戶的明確指令。惡意移動代碼的流行語言包括 Java、ActiveX、JavaScript 和 VBScript。” (NIST SP 800-83 R1)

惡意移動代碼不涉及移動應用程序,並且在沒有用戶明確指示的情況下穿越移動設備。

. 特洛伊木馬不會自我複制。這是一個自成一體的程式,似乎是良性的,但實際上有一個隱藏的惡意目的。

參考

. NIST SP 800-83 R1

資料來源: Wentz Wu QOTD-20210831

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

以下是 NIST SP 800-204B 的摘錄:

可以通過配置身份驗證和存取控制策略來實施對微服務的細粒度存取控制。這些策略在服務網格的控制平面中定義,映射到低級配置,並推送到構成服務網格數據平面的邊車代理(sidecar proxies)中。

授權策略,就像它們的身份驗證對應物一樣,可以在服務級別和最終用戶級別指定。此外,授權策略是基於存取控制模型的構造來表達的,並且可能會根據應用程序和企業級指令的性質而有所不同。此外,存取控制數據的位置可能因企業中的身份和存取管理基礎設施而異。這些變化導致以下變量:

● 兩個授權級別——服務級別和最終用戶級別

● 用於表達授權策略的存取控制模型

● 存取控制數據在集中或外部授權服務器中的位置或作為頭數據攜帶

服務網格中支持的存取控制使用抽象來分組一個或多個策略組件(在第 4.5.1 節中描述),用於指定服務級別或最終用戶級別的授權策略。由於基於微服務的應用程序被實現為 API(例如,表現層狀態轉換(REST)ful API),使用鍵/值對描述的授權策略組件將具有與 API 相關的屬性,包括相關的網絡協議。授權策略的類型有:

● 服務級授權策略

● 最終用戶級授權策略

● 基於模型的授權策略

參考

. NIST SP 800-204B

資料來源: Wentz Wu QOTD-20210830

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

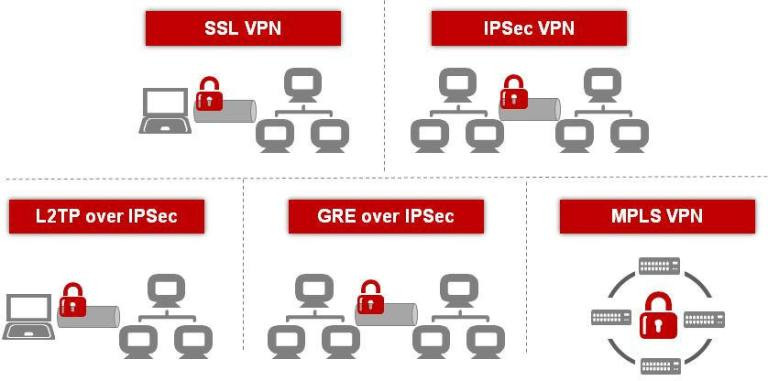

-VPN 訪問(來源:ActForNet)

VPN 是一種通過隧道連接節點的虛擬網路。L2F、PPTP 和 L2TP 是早期的隧道協議。通過 VPN 隧道傳輸的數據通常由安全協議加密,例如 SSL/TLS、IPsec、SSH、MPPE。

L2F 不提供加密。PPTP 使用 MPPE(Microsoft 點對點加密)加密數據。L2TP 本身建立隧道但不加密數據;它通常通過 IPsec 強制保密。

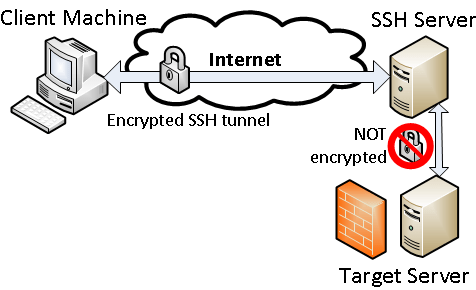

“Secure Shell (SSH)是一種加密網路協議,用於在不安全的網路上安全地運行網路服務。” (維基百科)它可用於建立 SSH VPN 或與其他隧道協議一起使用。

-SSH隧道

參考

. NIST SP 800-77 R1

. NIST SP 800-113

. 如何使用 SSH 配置端口轉發

. 如何找到SSH隧道

資料來源: Wentz Wu QOTD-20210827

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文