“從概念上講,大多數人在日常生活中都採用了某種形式的威脅建模,甚至沒有意識到這一點。” (維基百科)勒索軟件攻擊的發生並不是因為該公司沒有進行威脅建模。相反,公司必須改進威脅建模過程。

此外,由於相關公司已經完成了調查,這意味著威脅建模已經到位並且正在進行中。勒索軟件攻擊已被識別、分析和確認。現在是評估消除問題的特定解決方案或減輕風險的對策的時候了。因此,無需提出將威脅建模作為主動性或解決方案的建議。

在這個問題中,攻擊者無需用戶交互即可在網絡中四處移動。結果,技術安全控制比諸如意識培訓的行政管理更有效。

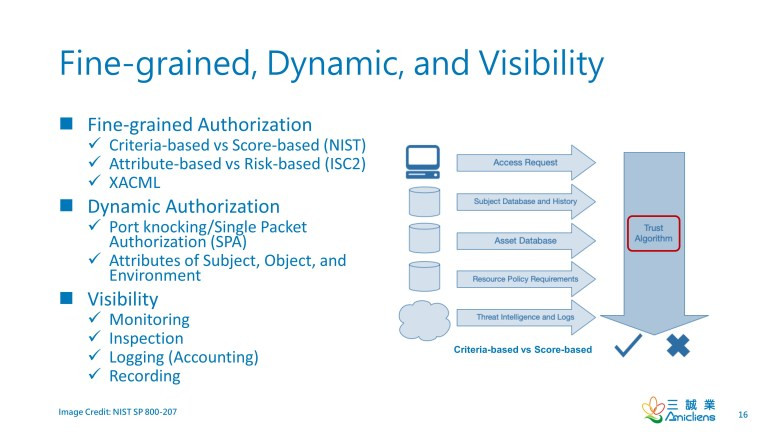

細粒度與粗粒度訪問控制(Fine-Grained vs. Coarse-Grained Access Control)

訪問控制可能不是防止勒索軟件攻擊再次發生的最終解決方案。但是,它是四個選項中最好的。

. 自主訪問控制 (DAC) 是一種粗粒度的訪問控制機制,而基於風險的訪問控制(基於標准或基於分數)是一種細粒度的訪問控制,通常依賴於基於屬性的訪問控制 (ABAC)。

. 基於風險的訪問控制是“零信任”的核心要素,可以有效緩解橫向移動和數據洩露。

-細粒度、動態和可見性

勒索軟件(Ransomware)

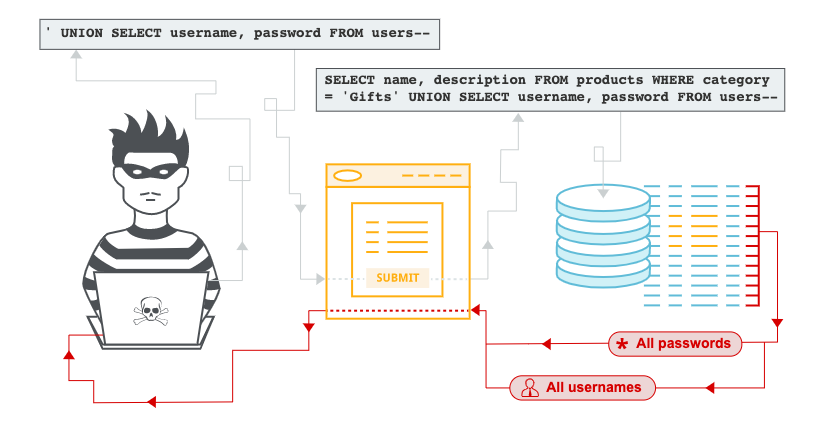

勒索軟件可以像需要用戶交互的病毒(特洛伊木馬)一樣被動運行,也可以像蠕蟲一樣主動傳播,無需用戶交互即可感染其他計算機(WannaCry)。

勒索軟件是一種來自密碼病毒學的惡意軟件,除非支付了贖金,否則就威脅要發布受害者的數據或永久阻止對其的訪問。”

勒索軟件攻擊通常是使用偽裝成合法文件的特洛伊木馬進行的,當它作為電子郵件附件到達時,用戶會被誘騙下載或打開。然而,一個引人注目的例子是 WannaCry 蠕蟲,它在沒有用戶交互的情況下自動在計算機之間傳播。

資料來源:維基百科

威脅建模(Threat Modeling)

本節介紹具體的定義和眾所周知的威脅建模方法。

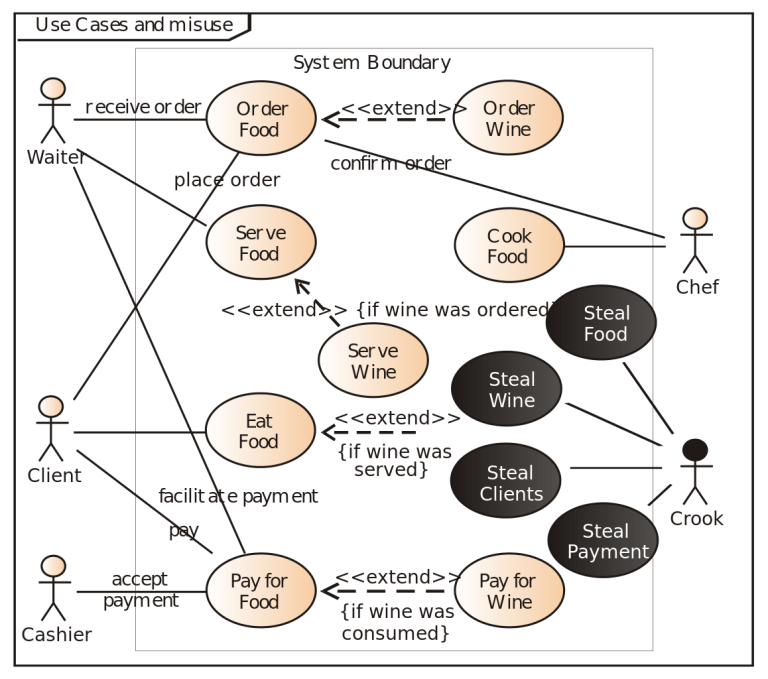

. “威脅建模是一種風險評估形式,它對特定邏輯實體的攻擊和防禦方面進行建模,例如一段數據、一個應用程序、一個主機、一個系統或一個環境。” (NIST SP 800-154,草案)

. 在系統和軟件工程中,威脅建模是一種“系統的探索技術,以暴露任何可能以破壞、披露、修改數據或拒絕服務的形式對系統造成損害的情況或事件。” (ISO 24765:2017)

. 威脅建模是捕獲、組織和分析影響應用程序安全性的所有信息的過程。( OWASP )

. 威脅建模是“一種工程技術,可用於幫助您識別可能影響您的應用程序的威脅、攻擊、漏洞和對策。您可以使用威脅建模來塑造應用程序的設計、滿足公司的安全目標並降低風險。” (微軟)

“威脅模型本質上是影響應用程序安全性的所有信息的結構化表示。從本質上講,它是通過安全眼鏡查看應用程序及其環境的視圖。” (OWASP)

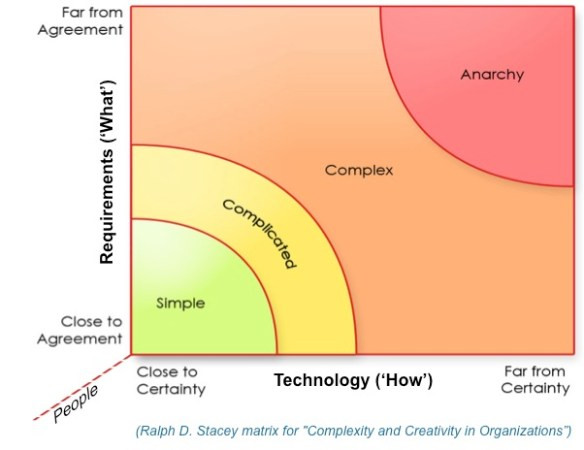

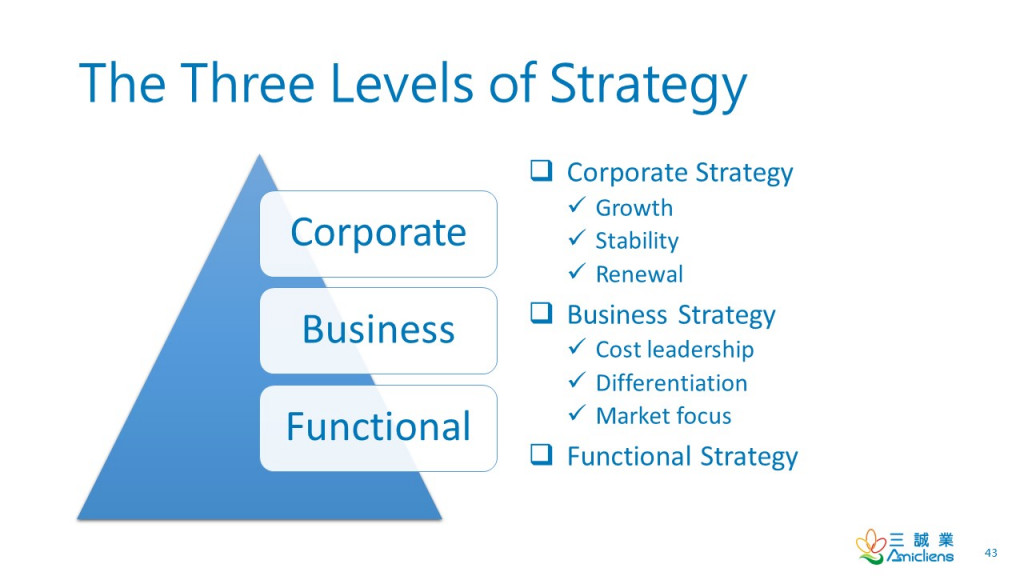

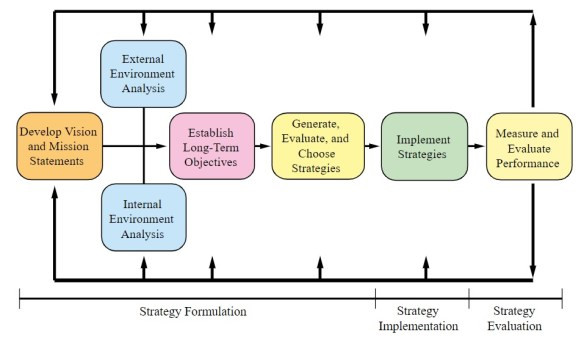

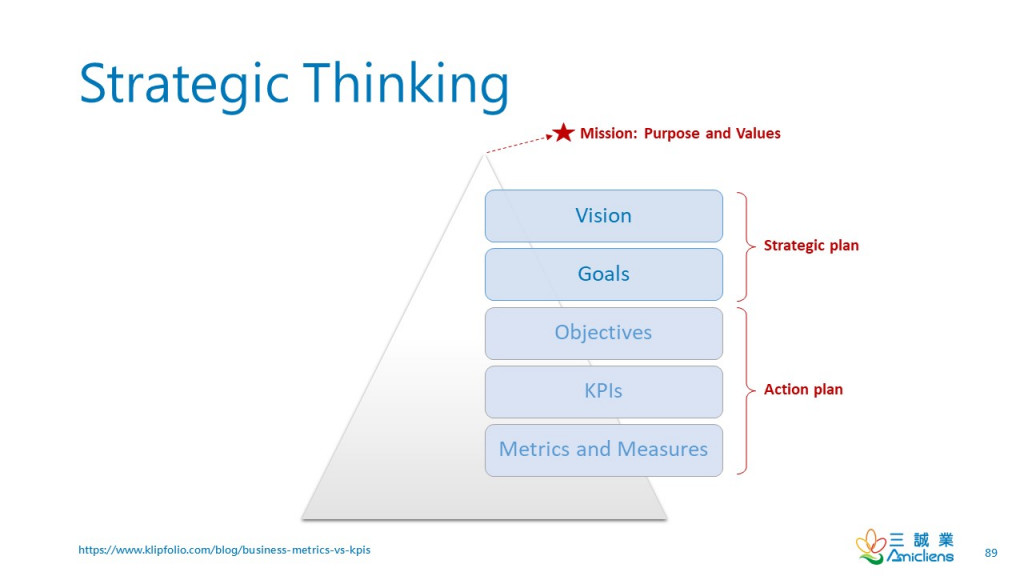

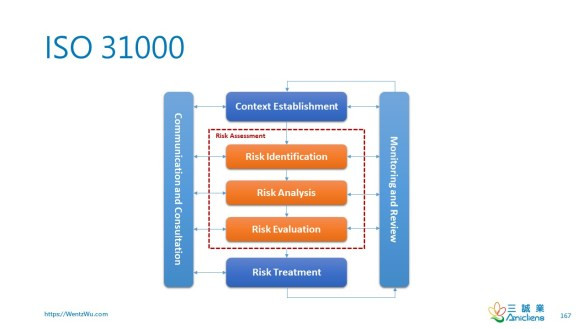

從 ISO 3100 的角度來看,威脅建模是系統和軟件工程背景下的一種“風險管理”形式。風險管理包括如下圖所示的活動:

-ISO 31000

NIST 以數據為中心的系統威脅建模

本出版物中介紹的以數據為中心的系統威脅建模方法有四個主要步驟:

- 識別和表徵感興趣的系統和數據;

- 識別並選擇要包含在模型中的攻擊向量;

- 表徵用於減輕攻擊向量的安全控制;和

- 分析威脅模型。

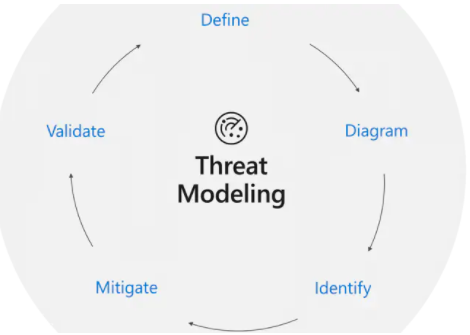

微軟威脅建模

威脅建模應該是您日常開發生命週期的一部分,使您能夠逐步完善您的威脅模型並進一步降低風險。有五個主要的威脅建模步驟:

- 定義安全要求。

- 創建應用程序圖。

- 識別威脅。

- 減輕威脅。

- 驗證威脅已得到緩解。

-圖片來源:微軟

參考

. 勒索軟體

. NIST SP 800-154(草稿):數據中心系統威脅建模指南

. 微軟威脅建模

. OWASP 威脅建模備忘單

. OWASP 威脅建模

. 粗粒度與細粒度訪問控制——第一部分

. 粗粒度和細粒度授權

. 適應風險的訪問控制(RAdAC)

資料來源: Wentz Wu QOTD-20210322

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文