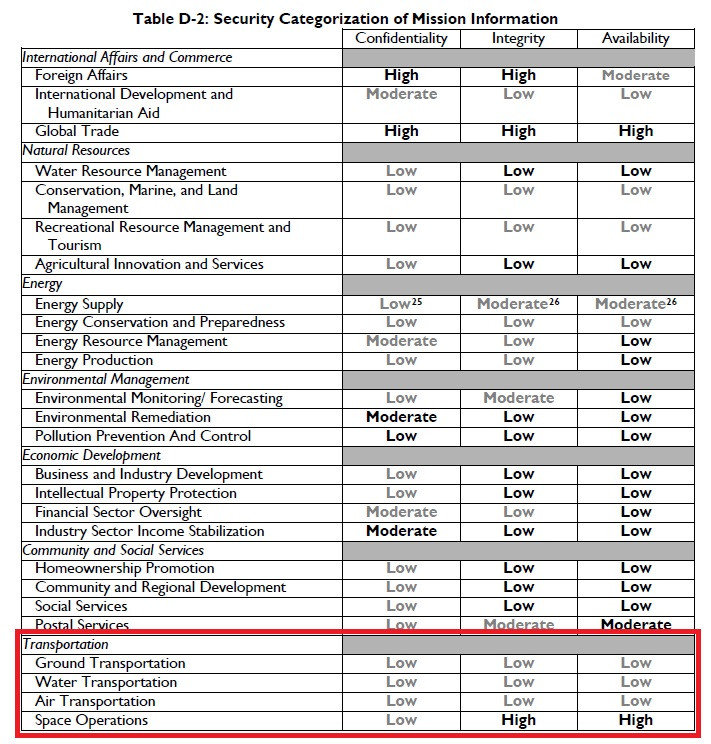

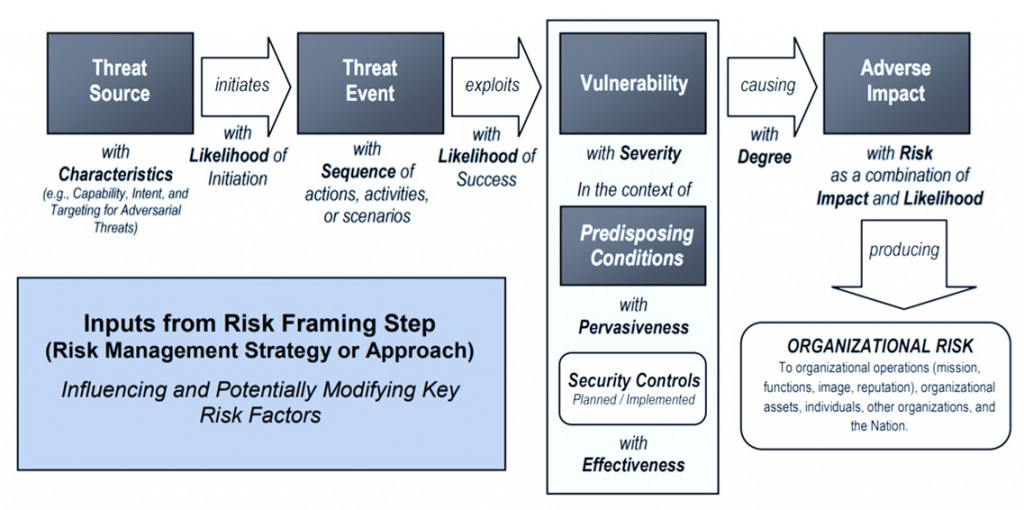

-具有關鍵風險因素的通用風險模型(NIST SP 800-30 R1)

關鍵風險因素(Key Risk Factors)

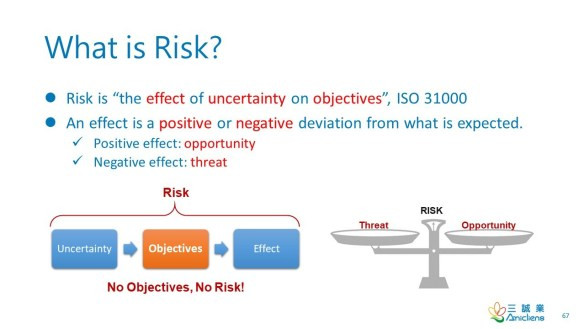

風險(Risk)

風險是威脅事件發生的可能性(likelihood)以及事件發生時潛在不利影響(impact)的函數。

可能性(LIKEIHOOD)

在評估可能性,組織檢查的漏洞是威脅事件可以利用,也是使命/業務功能的敏感性,為其中沒有安全控件或安全控制的可行的實現存在的事件(例如,由於函數依賴,尤其是外部依賴性)。

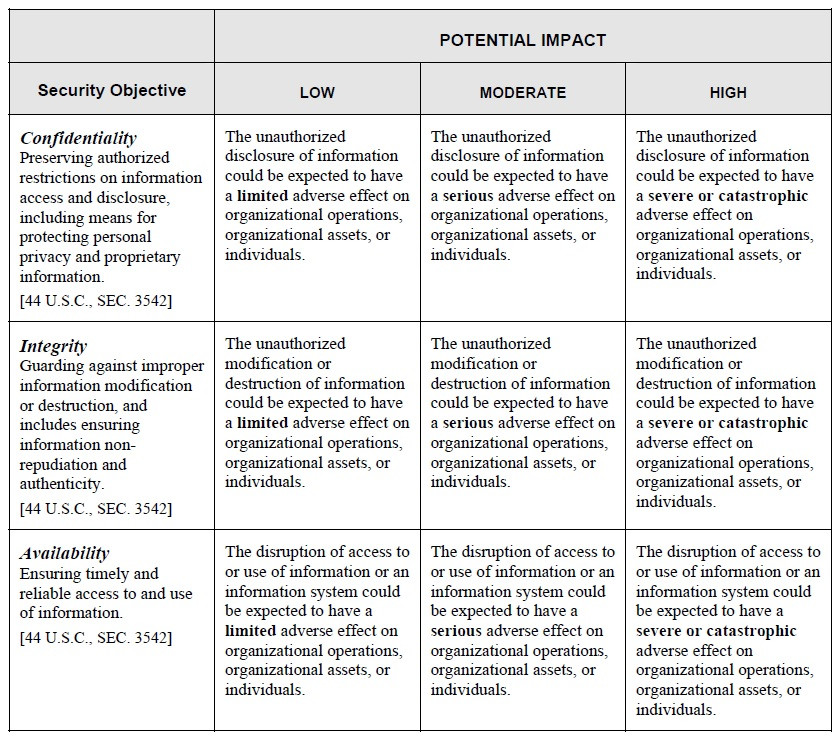

影響(IMPACT)

威脅事件的影響程度是指由於未經授權披露信息,未經授權修改信息,未經授權破壞信息,或丟失信息或信息系統可用性而可能導致的危害程度。

風險模型(Risk Model)

風險模型(Risk Model)在識別威脅事件的詳細程度和復雜程度上有所不同。當威脅事件被高度明確地識別後,就可以對威脅情景進行建模,開發和分析。

威脅(Threat)

任何情況或事件(circumstance or event)都可能通過信息系統通過未經授權的訪問,破壞,披露,修改信息等對信息系統,組織資產,個人,其他組織或國家產生不利影響的 組織活動(包括使命,職能,形像或聲譽)和/或拒絕服務。威脅事件(Threat events )是由威脅來源(threat sources.)引起的。

威脅來源(Threat Source)

旨在有意利用漏洞或可能偶然觸發漏洞的情況和方法的意圖和方法。威脅代理(threat agent.)的同義詞。

威脅演員(THREAT ACTOR)

構成威脅的個人或團體。

威脅事件(Threat Event)

可能導致不良後果或影響的事件或情況。

脆弱性(Vulnerability)

應用程序,系統,設備或服務的錯誤,缺陷,弱點或暴露,可能導致機密性,完整性或可用性失敗

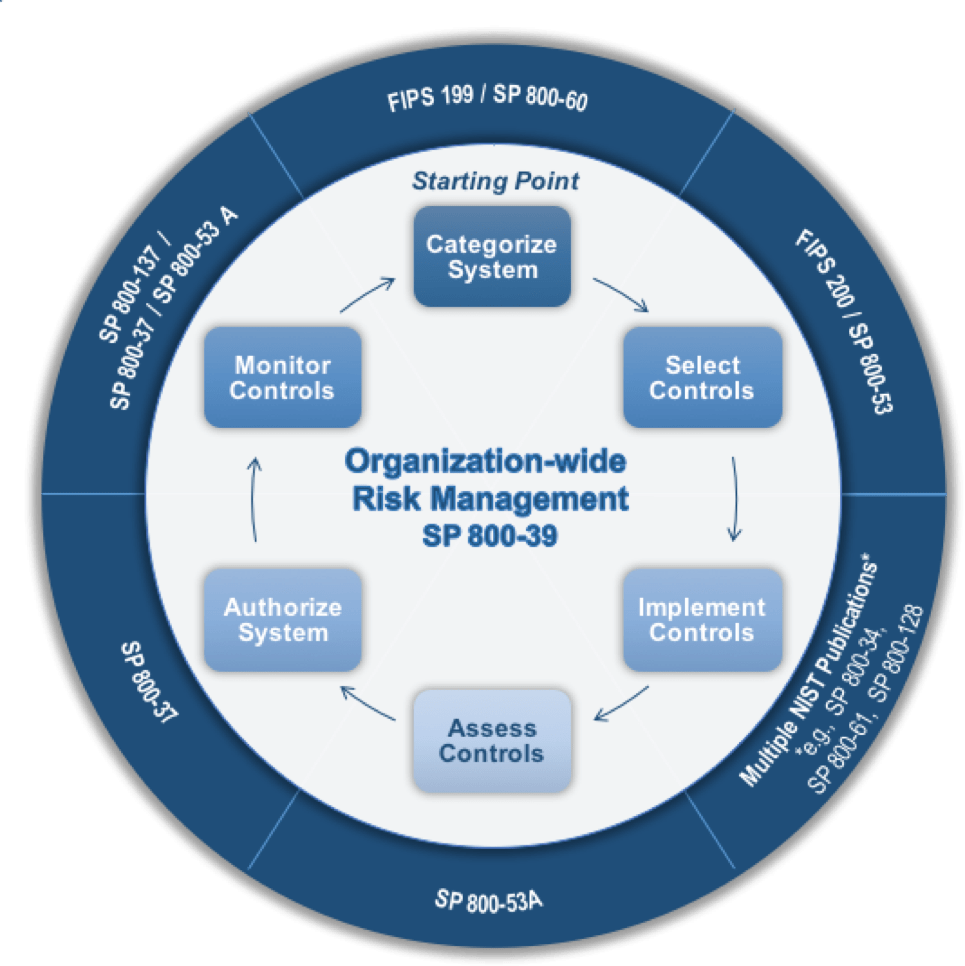

NIST特殊出版物800-39提供了有關風險管理層次結構中所有三個級別的漏洞以及如果威脅利用此類漏洞可能發生的潛在不利影響的指南。

威脅場景(THREAT SCENARIO)

通常,風險是一系列威脅事件的結果,每個威脅事件都利用一個或多個漏洞。組織定義威脅情景,以描述由威脅源引起的事件如何造成或造成傷害。威脅情景的開發在分析上很有用,因為除非並且直到利用了其他漏洞,否則某些漏洞可能不會受到利用。

威脅情景講述了一個故事,因此對於風險交流和分析都非常有用。

預處置條件(Predisposing Condition)

預處置條件是組織,任務或業務流程,企業體系結構,信息系統或運營環境中存在的條件,該條件會影響(即增加或減少)威脅事件一旦引發就導致不利後果的可能性。對組織運營和資產,個人,其他組織或國家產生影響。

預處置的概念也與術語易感性或暴露有關。如果威脅無法利用漏洞來造成不利影響,則組織不會受到風險(或承受風險)的影響。例如,不使用數據庫管理系統的組織不容易受到SQL注入的威脅,因此不容易受到這種風險的影響。

資料來源

. NIST CSRC詞彙表

. NIST SP 800-30 R1

需要知道(Need-to-know)

授權的官方信息持有人做出的決定,即預期的接收者需要訪問特定的官方信息才能執行公務。

最低特權(Least privilege)

一種安全原則,將授權人員的訪問權限(例如,程序執行權限,文件修改權限)限制為執行其工作所需的最低限度。

職責分離(Separation of Duty :SOD)

一種安全原則,將關鍵職能劃分給不同的工作人員,以確保沒有人擁有足夠的信息或訪問特權來進行破壞性欺詐。

雙重控制(Dual control)

使用兩個或多個單獨的實體(通常是個人)共同運行以保護敏感功能或信息的過程。沒有一個實體能夠訪問或使用這些材料,例如,加密密鑰。

拆分知識(Split knowledge)

將加密密鑰分為n個密鑰組件的過程,每個組件都不提供原始密鑰的知識。隨後可以組合這些組件以重新創建原始的加密密鑰。如果需要了解k個(其中k小於或等於n個)組成部分的知識來構造原始密鑰,則任何k – 1個密鑰組成部分的知識都不會提供有關原始密鑰的信息,但可能會提供其長度。注意,在本建議書中,拆分知識並不旨在涵蓋關鍵份額,例如門限或多方簽名中使用的份額。

取證(Forensics)

以保持數據完整性的方式收集、保留和分析計算機相關數據以用於調查目的的做法。

資料來源: Wentz Wu網站

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文