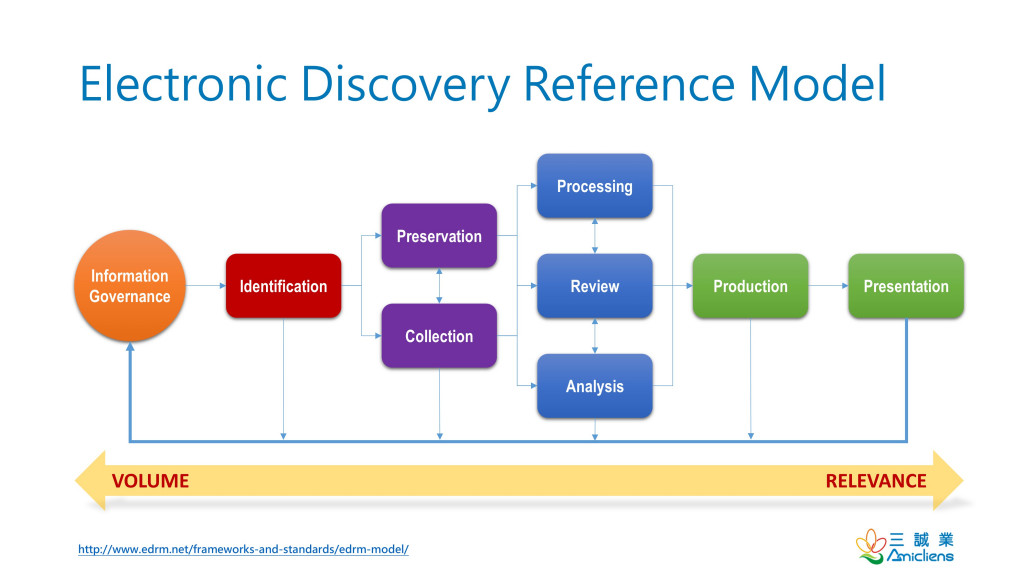

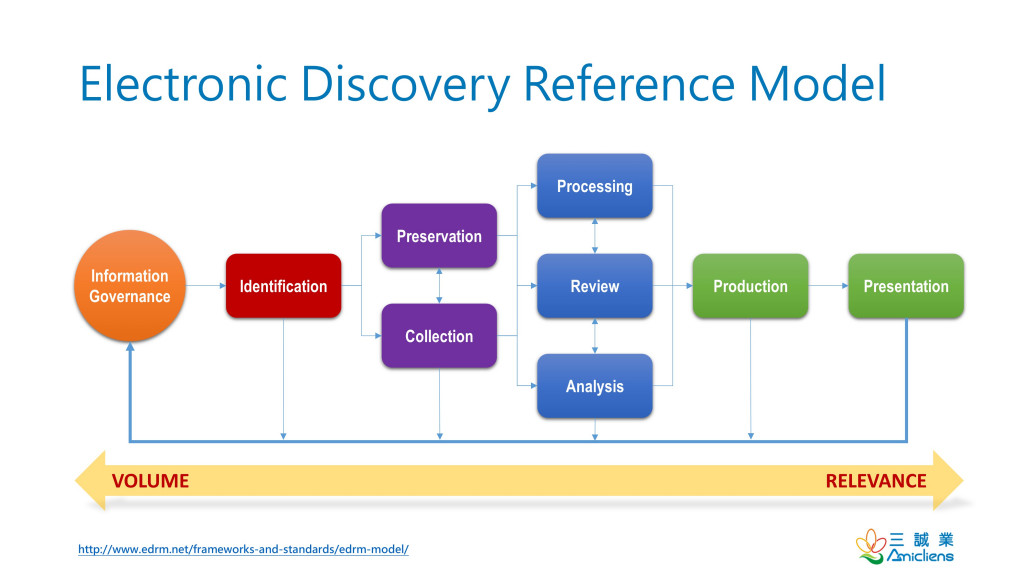

-電子發現參考模型

證人(Witnesses )和證據(evidence)決定了司法結果。及時的電子發現行動將收集證據,而健全的數據治理將確定證據是否可以接受。

. 行政調查是指對員工所謂的不當行為的內部調查。(《法律內幕》)此事件可能需要多種形式的調查,例如民事,刑事和行政調查。

. 黑客組織可能會進行現場調查,觀察,垃圾箱潛水,尾隨航行等。遵守CPTED(通過環境設計預防犯罪)原則可能有助於設施和人身安全。

審判(Trial)

經過數週或數月的準備,檢察官已準備好完成其工作中最重要的部分:審判。審判是一個結構化的過程,將案件的事實提交陪審團,由陪審團決定被告是否有罪。

庭審過程中,檢察官使用證人和證據向陪審團證明被告犯罪。以律師為代表的被告人還使用證人和證據講述了他的故事。

在審判中,法官(審判的公正人)決定向陪審團提供哪些證據。法官類似於比賽中的裁判,他們不是在一側或另一側進行比賽,而是要確保整個過程都公平進行。

資料來源:美國司法部

發現(Discovery)

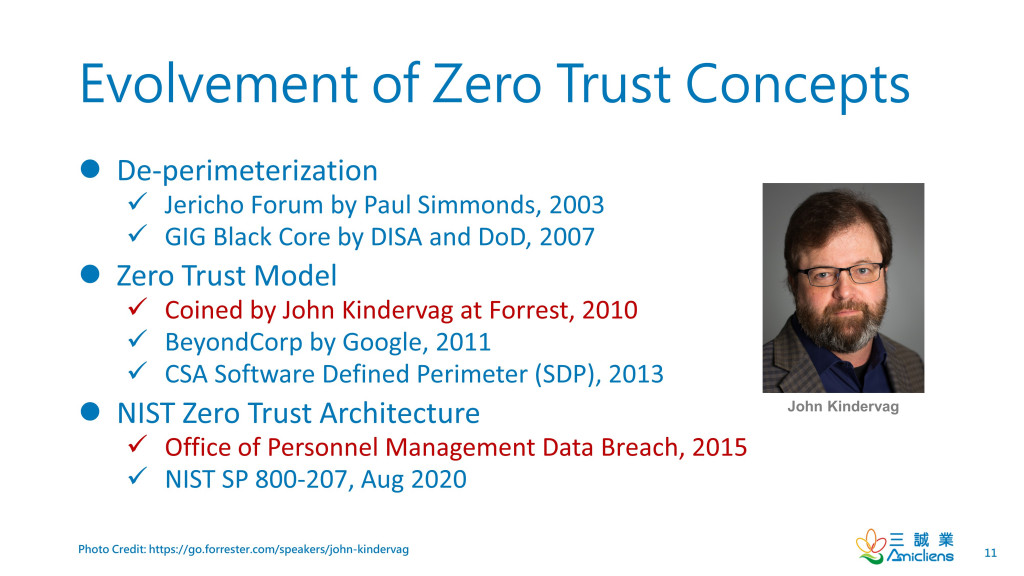

“發現”是一個法律術語,指的是查找和披露可能構成訴訟證據的任何信息的預審手段。及時的電子發現是指採取法律行動,要求對手生產和提交以電子格式存儲的信息。您的對手還可能進行電子發現以要求您提供證據。

“即使不經意間也未能公開證據是犯罪,如果可以證明該組織未能故意公開證據,則處罰會更高。” (本州馬里索夫)電子發現參考模型可幫助組織與電子發現要求保持一致。

以下是常見的發現手段:

- 要求詢問質詢

- 要求出示文件和物品

- 入學要求

- 存款

發現 是 訴訟的預審階段,在這一階段中,每一方通過民事訴訟規則 ,通過從對方和其他方獲得證據的方式,通過包括請求訊問答复,請求詢問在內的發現設備 ,來調查案件的事實。 用於文件和物品的生產,要求入場和交存。

資料來源: HG.org

為了獲得對手擁有的信息,或者即使在其他地方也可以從對手那裡獲得的信息,也很容易從對手那裡獲得,一方可以宣誓面談另一方,這稱為證言;提出書面問題,稱為審訊;要求出示文件或其他物理證據;要求另一方進行身體檢查;並要求另一方承認與訴訟有關的事實真相。

資料來源: Feinman,Jay M.。Law 101(p。120)。牛津大學出版社。Kindle版。

停止銷毀通知,認股權證和傳票(Cease Destruction Notice, Warrant, and Subpoena)

在法律領域,術語“發現”是查找和披露可能構成證據的任何信息的概念。發現可以用於收集刑事或民事訴訟的證據。例如,當一個組織收到來自監管機構/執法實體的授權書或傳票以披露與X有關的任何信息時,或者當該組織收到原告的通知,稱該組織正在被起訴X時,該組織必須依法進行,仔細檢查所有數據,找到與X有關的材料,然後將其交付給代理商/原告。即使不經意間也沒有公開證據是犯罪,如果可以證明該組織沒有故意公開證據,則處罰會更高。

電子調查的過程甚至在調查/訴訟開始之前就已經開始;一旦組織收到通知,表示正在調查或提起訴訟(即在收到逮捕令或傳票之前),則組織必須開始進行電子發現的準備工作。該通知稱為許多事項:停止銷毀通知,記錄保留通知,訴訟保留通知,合法保留,以及類似的字詞。通知組織後,它必須停止組織中的所有數據銷毀活動。這包括法規,內部政策或其他法律規定的所有數據銷毀要求。在美國,在起訴/訴訟期間,由國會決定的聯邦證據規則將取代所有其他指示,並且該組織無法銷毀任何數據。銷毀被視為證據的數據或被認為是證據的數據被稱為“誹謗”,也屬於犯罪行為。

資料來源:馬里索,本。如何通過INFOSEC考試:通過SSCP,CISSP,CCSP,CISA,CISM,Security +和CCSK的指南(第31-32頁)。調整不良的作品。Kindle版。

電子發現(Electronic discovery)

電子發現或“電子發現”是指發現以電子格式存儲的信息(通常稱為電子存儲信息或ESI)。

證據(Evidence)

“可接納性”的概念

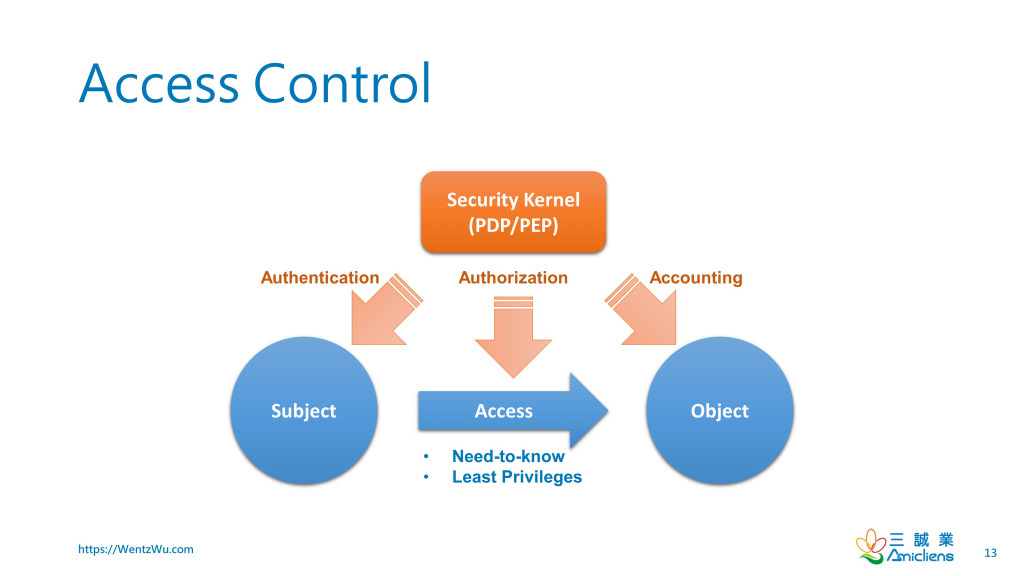

可接受的證據應具有相關性,實質性和能力。

基本上,如果要在法庭上接納證據,則證據必須是相關的,重要的和有能力的。要被認為是相關的,它必須具有某種合理的趨勢來幫助證明或反對某些事實。它不必確定事實,但是至少它必須傾向於增加或減少某些事實的可能性。

一旦被認定為相關證據,事實發現者(法官或陪審團)將確定適當的權重以提供特定的證據。如果提供給定的證據來證明案件中有爭議的事實,則該證據被認為是重要的。如果證據符合某些傳統的可靠性概念,則被認為是“有能力的”。法院正在通過使與證據權重有關的問題逐步減少證據的勝任力規則。

資料來源:湯森路透

舉證責任(BURDEN OF PROOF)

說服力的標準不盡相同,從 大量的證據(只有足夠的證據來彌補這一平衡)到 無可置疑的證據(例如美國刑事法院)。

資料來源: 維基百科

參考

. 法律證據

. 調查類型

. 什麼是民事案件中的發現?

. 證據:“可接納性”的概念

. 美國律師»司法101

. 發現請求和懇求準備

資料來源: Wentz Wu QOTD-20210226