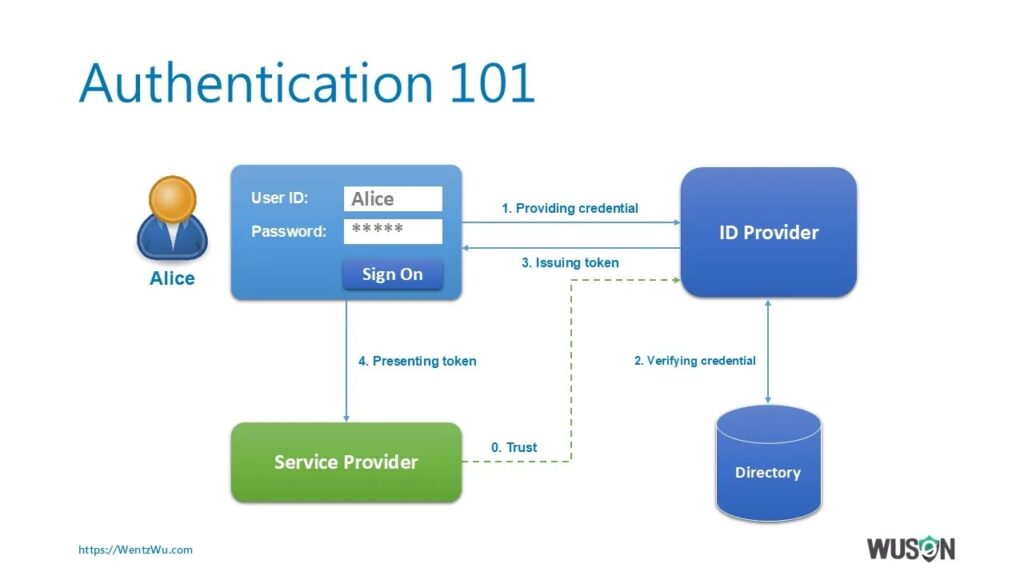

任何事物如果存在於世界上,無論其形式如何——抽象概念或物理事物——並且具有將其與其他事物區分開來的身份(或簡稱ID),則被稱為實體。簡而言之,每個實體都有一個身分或簡稱 ID。例如,使用者、電腦、裝置、應用程式、服務、網路等都是實體,因為它們都具有唯一標識它們的身分。實體的固有特徵稱為屬性。身分是一個實體的屬性或屬性的組合,用於將一個實體與其他實體區分開來。能夠發起或回應操作的實體是安全主體,而不能發起或回應操作的實體是資源。發起動作的主動方稱為主體,而回應主動方或資源的被動方稱為客體。

實體或安全性主體將帳戶儲存在目錄(帳戶資料庫)中。帳戶是代表實體的技術手段;目錄中帳戶的欄位代表實體的屬性。 ID提供者是一個實體,它保存和管理目錄、回應查詢、透過身份驗證器驗證主體的身份,並透過令牌或票證提供斷言或聲明,以確保有關實體的陳述是真實的。在 Microsoft 的 Active Directory 中,出於效能或管理目的,目錄可以分為一個或多個實體分割區或邏輯網域。儲存帳戶資料庫的機器是網域控制器,網域控制站上管理目錄的服務稱為目錄服務。

身份驗證基於身份驗證器的保密性以及對 ID 提供者頒發的令牌和票據的信任;這 是 ID 提供者透過一個或多個身份驗證器透過搜尋帳戶並將資料與目錄進行比較來驗證實體身分的過程。身分驗證過程中的主體是主動向 ID 提供者表明其身分的實體; 主體顯示其身分的過程稱為身分認同。但是,當 ID 提供者搜尋目錄並找到代表實體的帳戶時,也稱為識別。身份驗證器是用來證明實體身分的秘密。身份驗證器分為三種類型,也稱為身份驗證因素:您知道的東西、您擁有的東西和您是什麼。

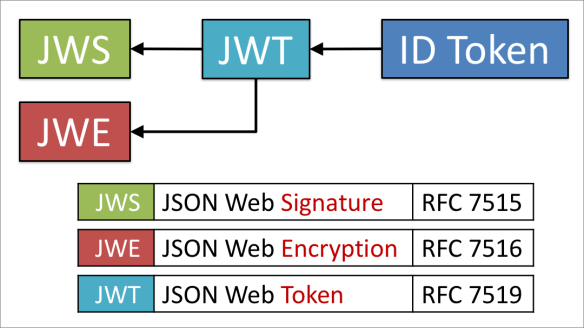

多重身份驗證 (MFA)是指使用兩種或多種身份驗證器類型的身份驗證過程。主體的身份及其驗證器的組合統稱為憑證。斷言或聲明是關於實體的始終正確的聲明,由 ID 提供者在驗證實體的身份後發出。在 SAML 或 OIDC 中,斷言或聲明是以 XML 或 JSON 表示的屬性和值對或鍵值對。代幣和票據是傳達斷言或主張的技術或物理手段。

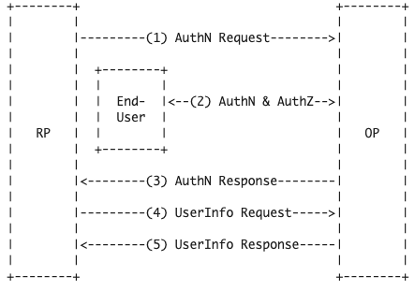

單一登入(SSO)是一種系統功能,使用者只需登入一次,即可根據商定的協議和令牌或票證的格式存取各個系統的資源。 SAML 和 OIDC 是基於聯合的 SSO 中常用的協定。聯合是共享通用協議以促進 SSO 功能的系統的集合。

資料來源:https://wentzwu.com/2024/08/08/authentication-101/

ps:經作者同意翻譯並轉載

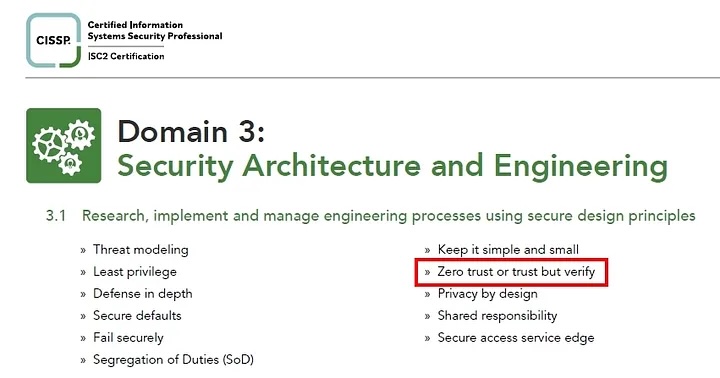

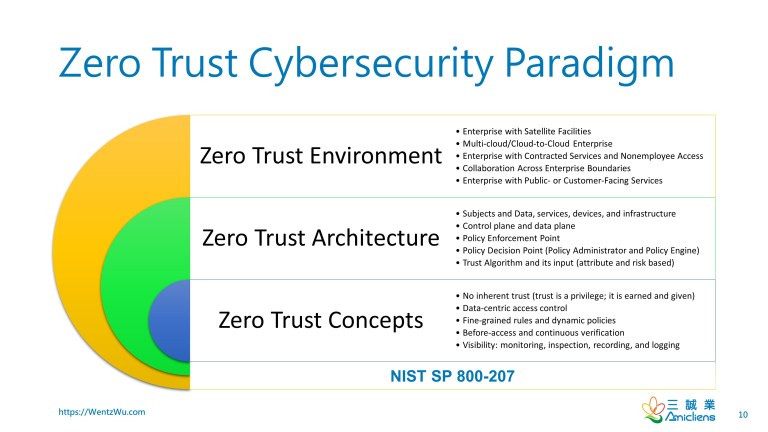

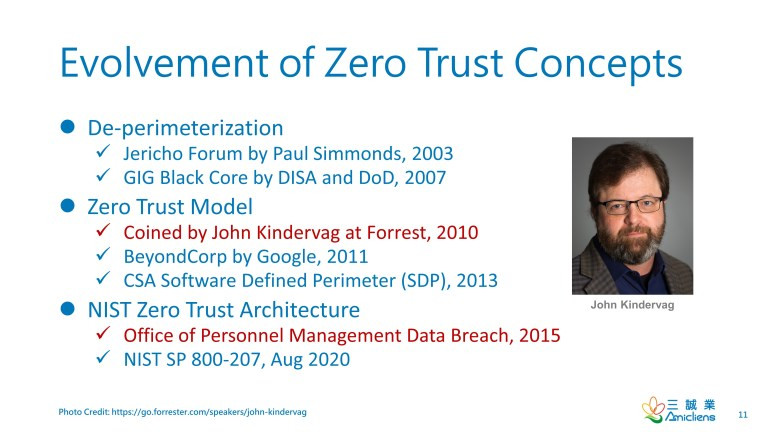

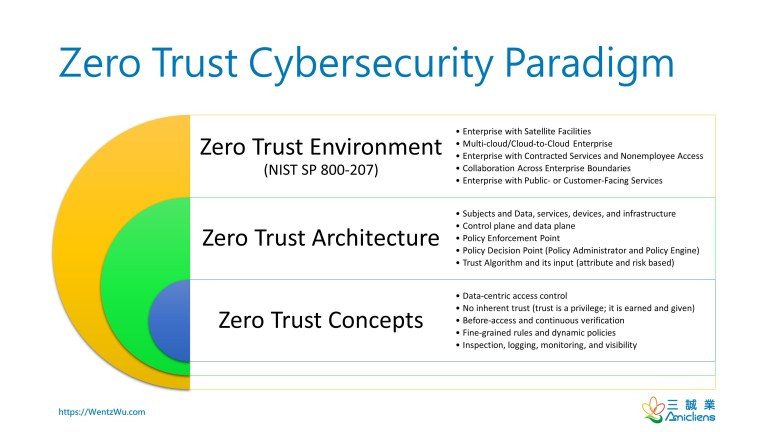

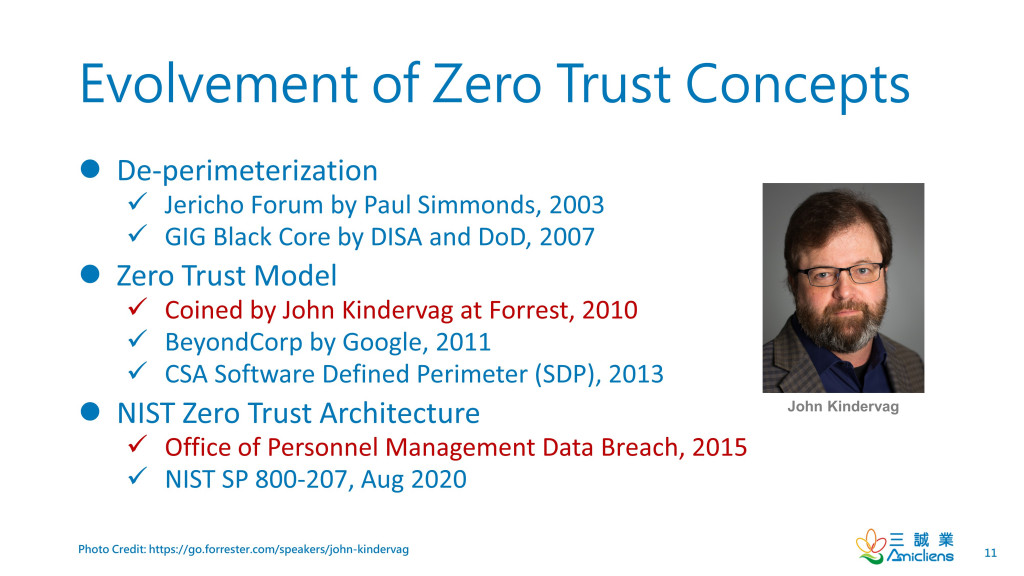

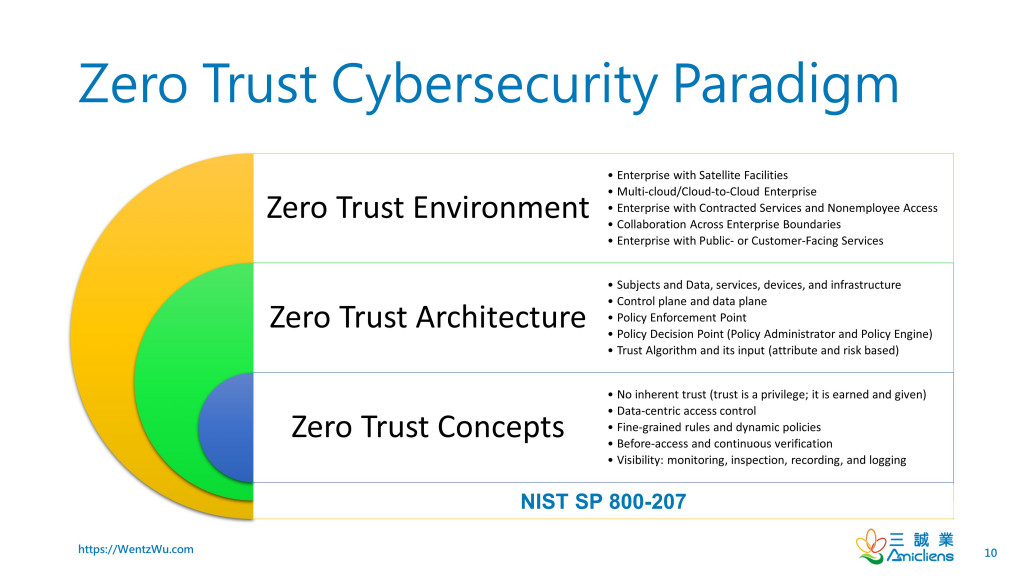

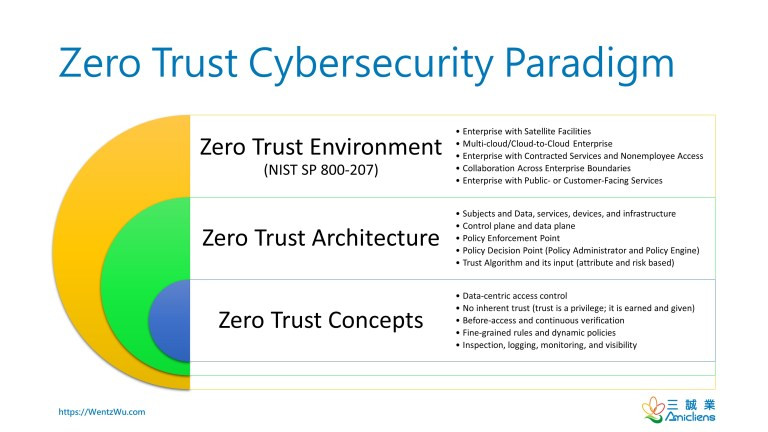

不要再說零信任(Zero Trust)是永不信任(Never Trust)了!如果永不信任,那就網路線拔掉作實體隔體(air-gapped),或者放棄使用網路,回歸人工作業就好了!因為沒有信心(confidence)與信任(trust)的世界是無法運作的!

Zero Trust不是永不信任(Never Trust)或不可/禁止信任(No Trust),相反的,零信任強調信任,只是信任要從零開始累積,也就是Trust but verify。簡單的說,就是不要因為網路位置而輕易的信任一個實體(entity)的行為,而是要經過層層的驗證來建立信心與累積信任!

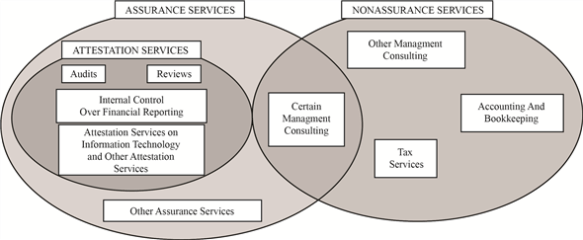

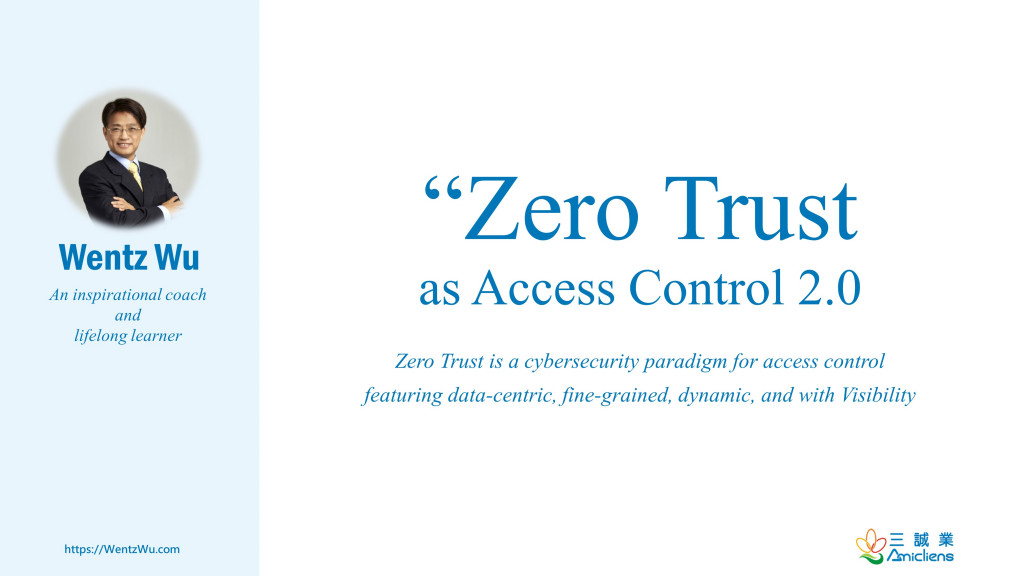

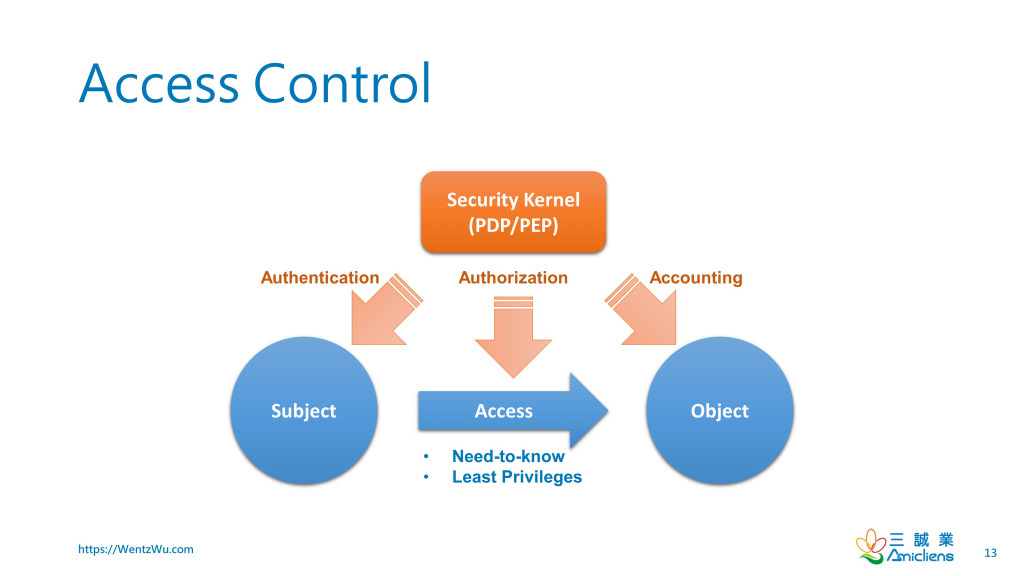

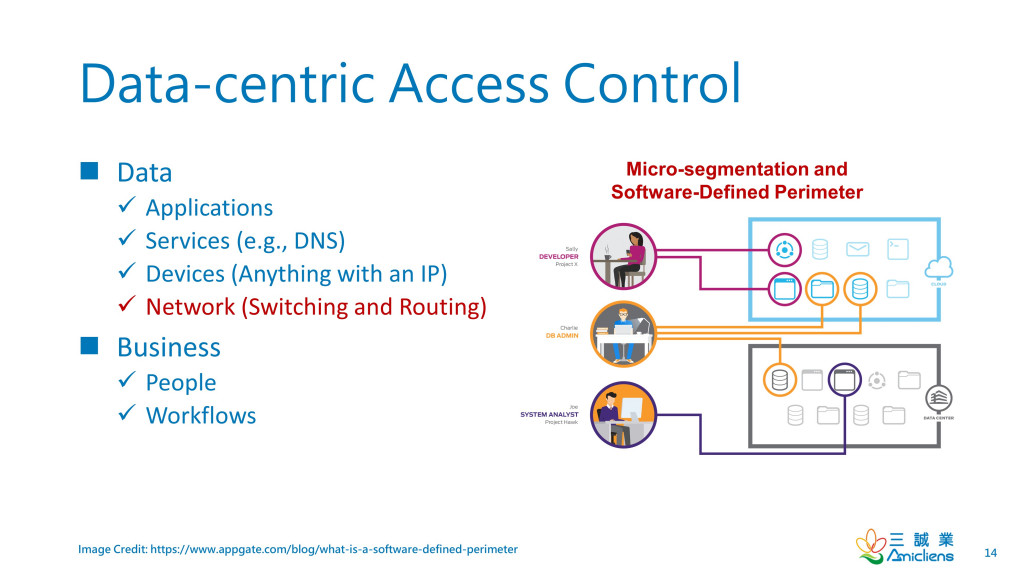

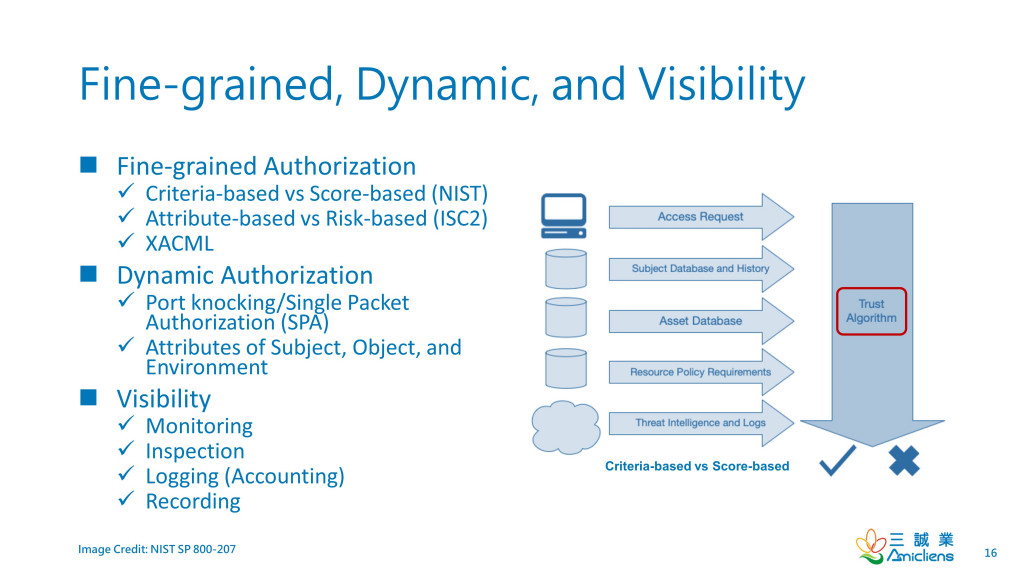

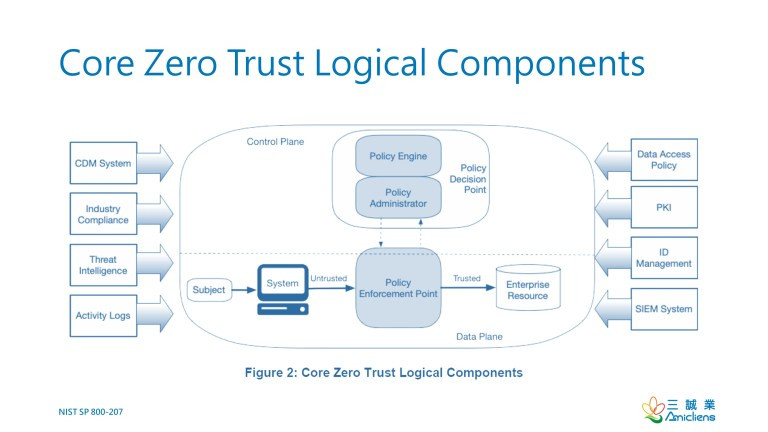

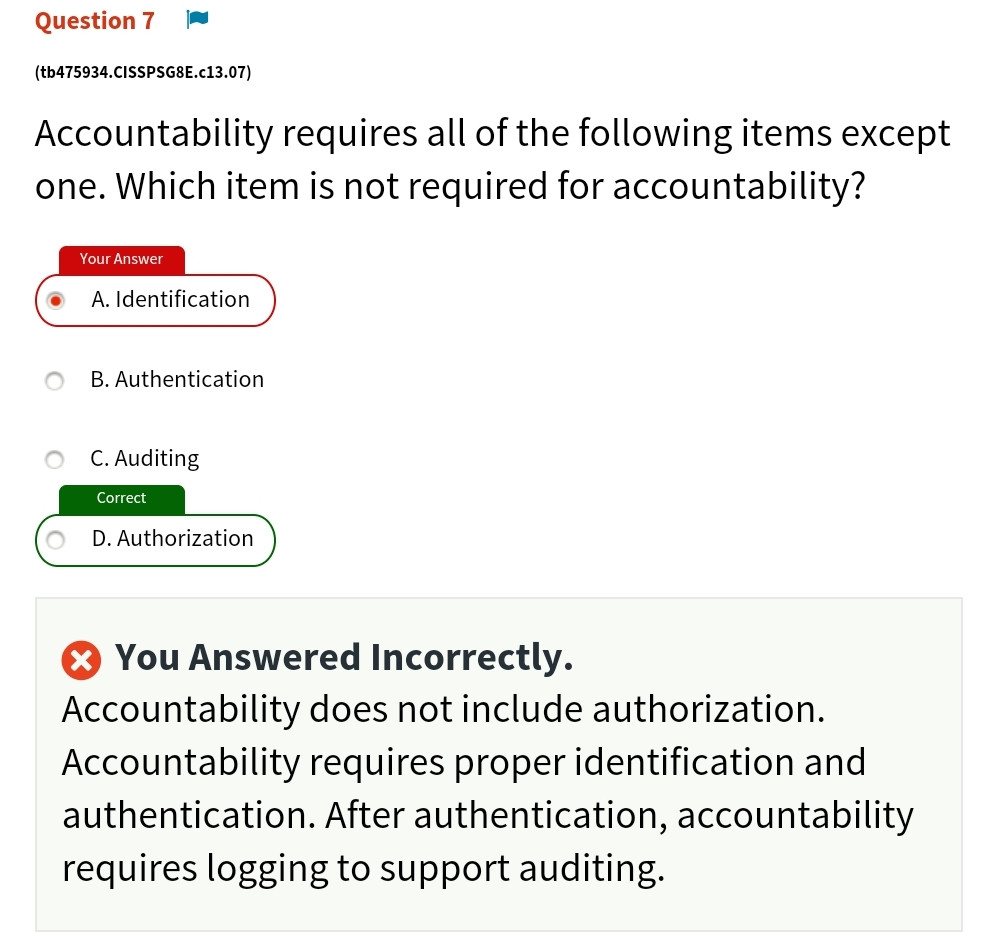

在WUSON的CISSP課程,我們把零信任(Zero Trust)定義為存取控制2.0 (Access Control 2.0), 也就是【以資料為中心,畫定虛擬邊界,進行更細膩/細顆粒、更動態、更透明的存取控制】。那什麼是Access Control 1.0呢? Access Control 1.0的主要內涵是強調【主體(Subject)使用客體(Object)的行為必須受到3A的管制】。這邊的3A是指驗證身份(Authentication)、檢查授權(Authorization)與記錄行為(Accounting)。

零信任的主要的重點不是把3A作到【更細膩、更動態、更透明】而已,因為【把3A升級再優化】只是【次要】的重點。零信任最主要、最重要的重點或改變,在於放棄以網路位置為中心的繼承式信任(inherent trust),改成在【以資料為中心,畫定虛擬邊界】所形成的安全區域(security domain),進行【更細膩、更動態、更透明】的存取控制。這種強調以零為基礎(zero-based)、經過層層驗證所累積而來的信任才是零信任的核心精神!

簡單的說,【從零開始累積信任】是Zero Trust的【目的】,而【更細膩、更動態、更透明的存取控制】則是Zero Trust的【手段】。有人(含CISSP考試大綱)說Zero Trust是Trust but verify!我覺得這真的是直指核心,是Zero Trust的最佳註解!因此,不要再說零信任是永不信任了!換一種說法,把Zero Trust的觀念改成【信任從零開始】,所以要【驗證、驗證、再驗證!】,也就是不斷的內驗、外確 (Verify and Validate, 簡稱V&V)!

最後,資安作到最後只剩下信心(confidence)與信任(trust),而我們大多數人都需要獲得資訊安全的保證(assurance)!針對人員、流程、產品與服務,以及組織不斷的V&V,才能建立信心與累積信任!擁有自信、口碑及公正的背書,才能消除疑慮、提升信心,達到保證的效果!

常聽到大家提到零信任時, 總是跟【永不信任】畫上等號而深感憂心!當大家如火如荼的在推動所課的【零信任】時,卻無法把自己口中的零信任解釋, 甚至定義清楚,怎麼可能作好溝通及推動零信任呢!?

除了在WUSON的CISSP課程談這個問題, 今天我也把自己的看法寫成這篇文章. 如果大家也認同的話, 歡迎大家自由分享喔!

資料來源:https://wentzwu.medium.com/%E4%B8%8D%E8%A6%81%E5%86%8D%E8%AA%AA%E9%9B%B6%E4%BF%A1%E4%BB%BB%E6%98%AF%E6%B0%B8%E4%B8%8D%E4%BF%A1%E4%BB%BB%E4%BA%86-b1113503c777

PS:經作者同意轉載

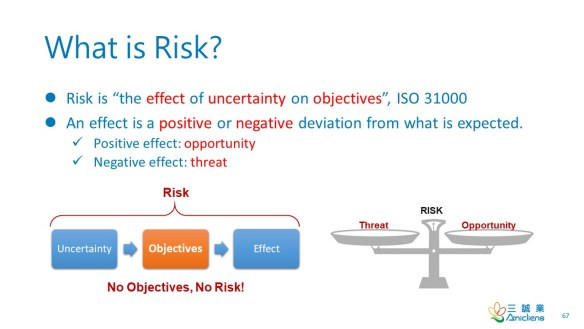

開門見山先說結論:風險因子(Risk Factor)就是指構成一個風險的基本組成元素。

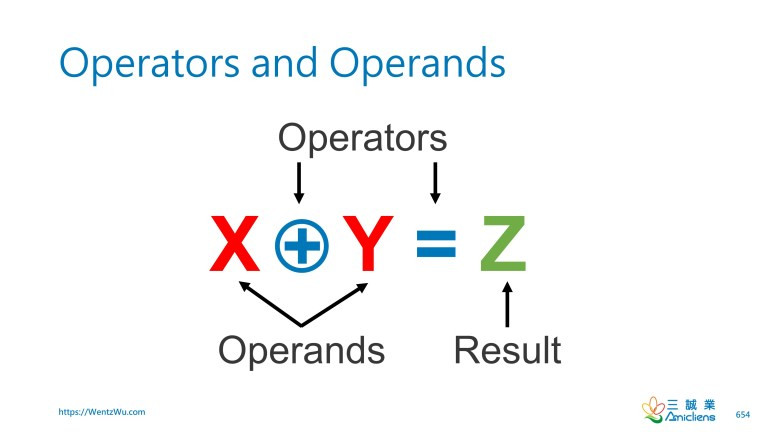

因子(Factor)就是組成元素,也常被稱為因素。在資安領域除了風險因子,我們也常提到多因子驗證(Multi-Factor Authentication)。在身份驗證的過程,使用者除了輸入自己的帳號或使用者名稱(學名叫作身份, ID或Identity),還要輸入密碼(學名叫作信物,Authenticator)。所謂的信物是指用來證明自己身份的東西,它有不同的類型,而密碼只是成本最低、最方便,也是最常被使用的一種信物而已。信物通常是記在腦中(Something You Know)、握在手中(Something You Have)或長在身上(Something You Are)。若身份驗證(Authentication)過程使用了二種以上的信物類型(Authentication Factor),就可稱之為多因子驗證(MFA)。

在數學上,所有的整數都是由質數(Prime Number)組成,例如:18 = 2 x 3² ,透過質因數分解(Prime Factorization或Factoring)我們可以看出18是由2跟3二個質因數(Prime Factor)組成,因此中國把Prime Number翻譯成【素數】更能反應出Factor是組成元素的本質。RSA的非對稱式加密技術的原理就是利用了連電腦都難以分解一個超大數值的數學問題(Factoring Problem)。例如:我們可以透過質因數分解輕易地把18轉換為18 = 2 x 3² 這個恆等式(Algebraic Identities),但要分解188,951,534,532,423,434,6547,547這樣大的數值就算是用電腦都要跑相當久才能成功。

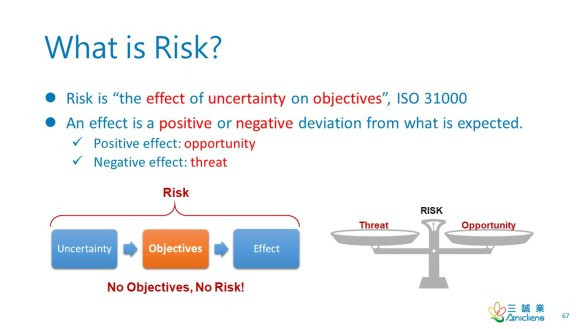

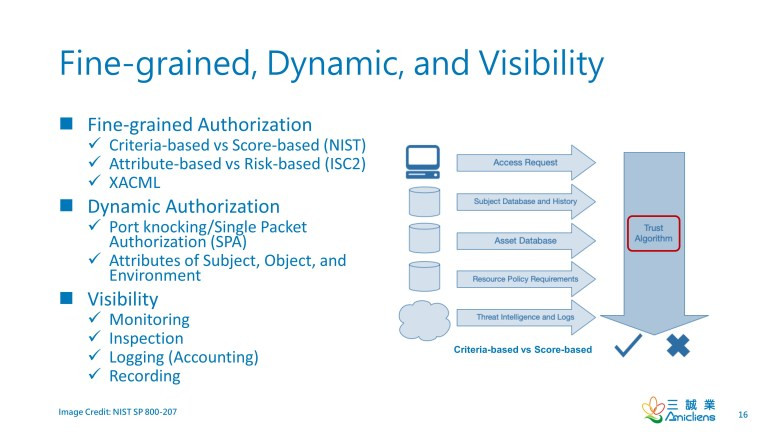

從多因子驗證(Multi-Factor Authentication)及質因數(Prime Factor)理解了因子(Factor)的概念後,要了解風險因子(Risk Factor)的概念就很簡單了。根據ISO 31000的定義,風險是不確定性對目標所造成的影響(effect of uncertain on objectives),從這個定義來看,風險由三個因子(元素或要素)所組成,也就是:

風險=目標+不確定性+影響

Risk = Objectives + Uncertainty + Effect

不過因為風險的影響來自於各種不確定的事件或因素,所以我們把中譯略作調整,也就是把Uncertainty譯為不確定因素,並且把目標放在第一位,以及強調不確定因素成真才會帶來影響。最後的中文翻譯為:

風險是影響目標達成的不確定因素。

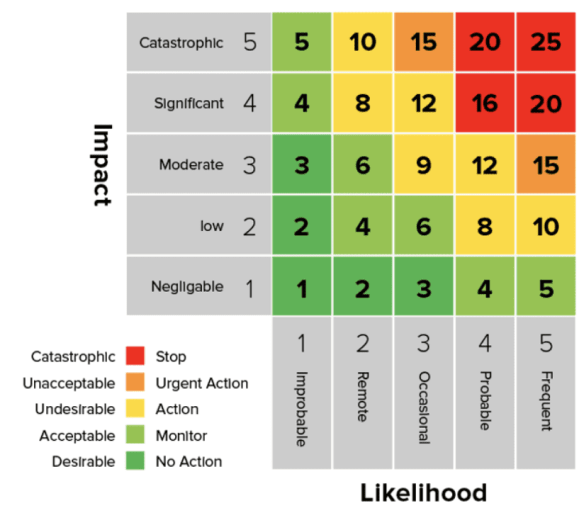

分治法(Divide-and-Conquer)是我們實務上處理複雜問題的常用手法,換句話說,這就是一種離散分化、各個擊破的作法。當我們要了解一個風險多大或多小,只要將風險拆解就可看到{目標,不確定性,影響}這三個組成元素(風險因子),當我們愈確信A風險比B風險還可能發生,而且A風險發生時所帶來的影響比B風險高時,我們就可以說A風險比B風險大。風險的大小的學名稱之為曝險(Risk Exposure)。

最後,風險帶來的影響不總是壞的,它也會有好的一面,塞翁失馬焉知非福就是這個道理。在WUSON的CISSP課程談風險管理,主要是基於ISO 31000的觀念,強調風險帶來的影響總是有好有壞,帶來負面影響的風險可視為威脅(Threat),而帶來正面影響的風險則可稱之為機會(Opportunity)。

ISO 31000的風險觀念也提醒我們人生總是福禍相倚,所以居安思危、常想一二就格外的重要!

資料來源: https://wentzwu.medium.com/%E4%BD%95%E8%AC%82%E9%A2%A8%E9%9A%AA%E5%9B%A0%E5%AD%90-risk-factor-189ec4ae2284

PS:此文章經作者同意轉載

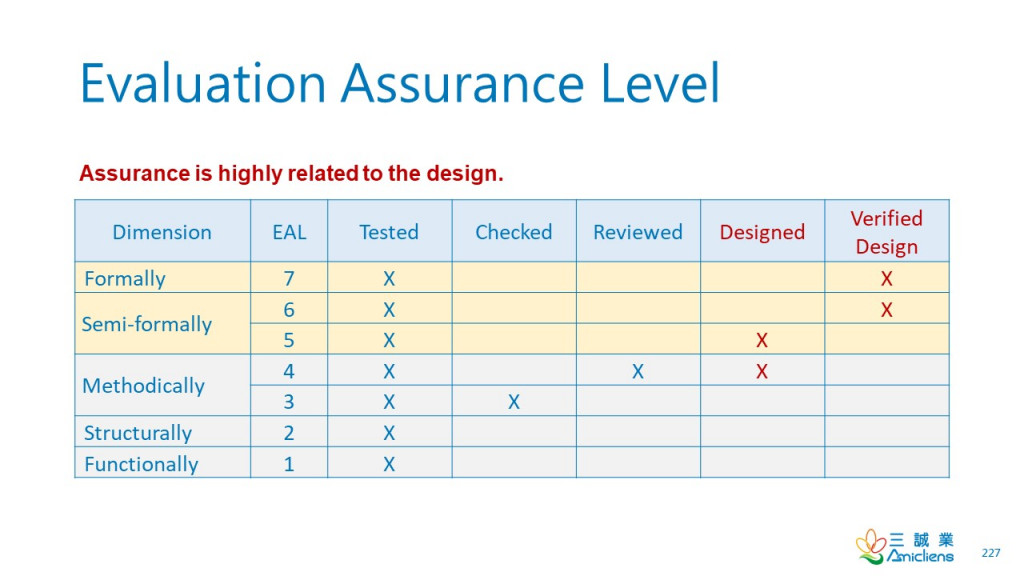

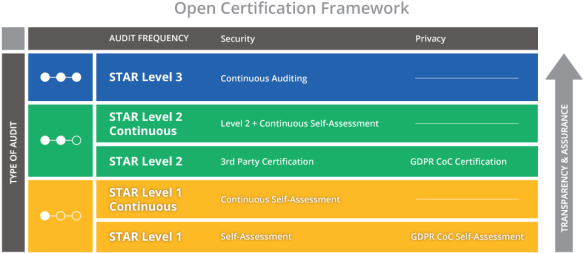

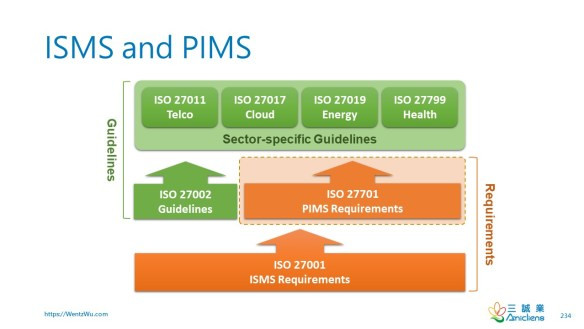

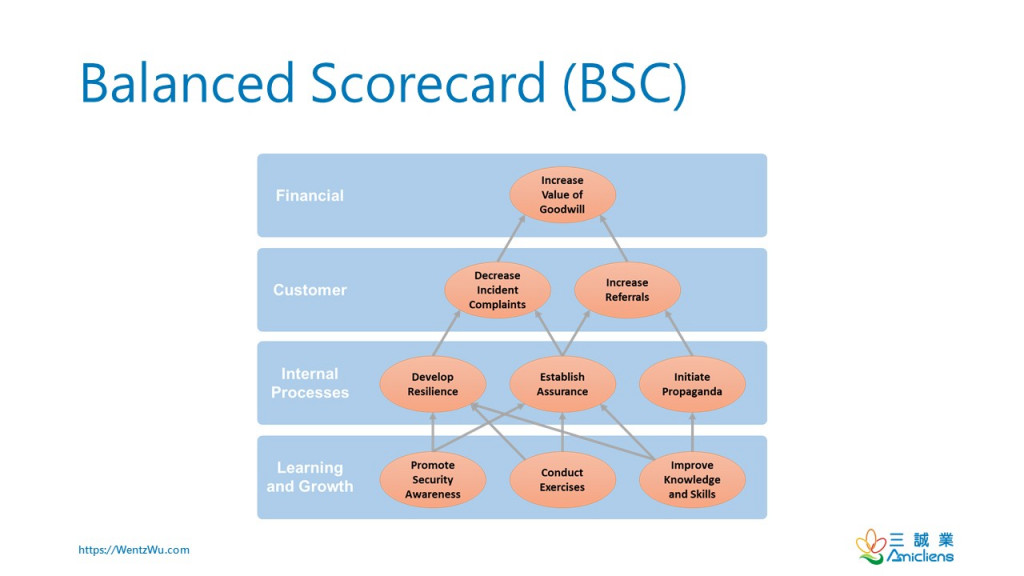

稽核(audit)又稱為審計,是一個能提供保證(assurance)的組織功能(function)或職能(WUSON的翻譯)。保證是透過有力的證據(grounds)讓我們對某個東西(產品、服務或流程等)能消除疑慮、提升信心的過程。以財務稽核為例,會計師受託查核簽證財務報表,投資人對於組織財報編列是否允當才會有一定的信心。另外,ISO 9001的品質管理系統(QMS)或ISO 27001的資安管理系統(ISMS)等管理系統的驗證稽核(certification audit)也是保證制度的一環。

為什麼稽核可以帶來消除疑慮、提升信心的保證效果?除了稽核單位的獨立性(independence)外,稽核的過程講求客觀的(objective)證據(evidence)、明確的稽核準則(audit criteria)、協議的程序(agreed upon procedures)及文件化(documented)的過程也是主要的信心來源。稽核單位可分為第一方(first-party)、第二方(second-party)與第三方(third-party)。第一方是組織內部的稽核單位,而第二方(如客戶)與第三方(如ISO的驗證單位)則是組織外部的稽核單位。由於第二方稽核也是外部稽核(外稽),實務上常把外稽等同於第三方稽核是不正確的說法。值得一提的是,依據法令授權而進行稽核的主管機關或稽核單位可視為第三方。

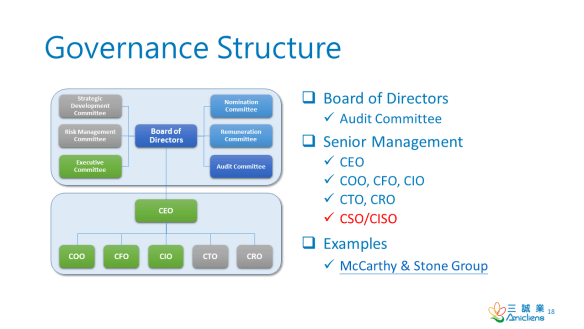

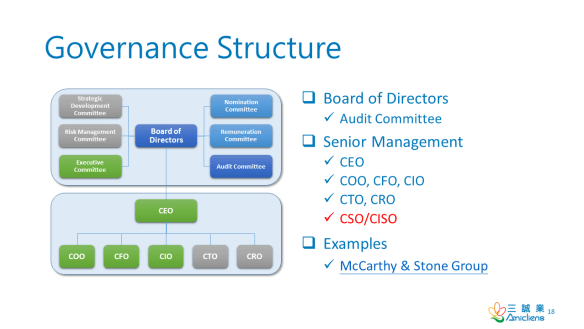

內部稽核通常是組織內部的稽核單位所進行。但為什麼組織內部的稽核單位能具備獨立性呢?這主要來自於治理(governance)與管理(management)分離的概念。管理是指達成目標(objectives)的系統化方法(如PDCA),組織內的每一個人都需要重視管理。然而,從狹義的觀點來看,組織最高階層的管理作為才能稱為治理。

以公司為例,公司的最高階層是董事會(board of directors),董事會的管理才稱為治理。董事會以外的東西則屬於管理的範疇,通常會交給董事會聘請來的CEO、總經理及其它高階主管所組成的高階管理團隊(senior/executive management)來進行。然而在WUSON的課程,我們的治理採廣義的說法,把董事會及高階管理團隊都視為治理階層,並統稱為”經營高層”。

稽核單位或部門的報告路線(reporting line)通常是對董事會下的稽核委員會(audit committee)報告;因此,稽核主管的選任通常也都是由稽核委員會所決定。換句話說,稽核可以視為代表董事會來確保組織能依法規及制度運作的單位,所以稽核主管對於CEO或總經理不是稽核業務的隸屬關係,其報告路線也只是行政上的報告(例如預算或場地需求等),而不是稽核業務的實質報告。

稽核單位每年會進行一次或多次的稽核。每一次的稽核都是一個專案(project),一個以上的稽核專案(audit project)就可進一步規劃成稽核專案集(audit program)。因此,如何作好稽核專案集管理(audit program management)是稽核單位的重頭戲。當然,小的組織一年可能只有進行一項、一次的稽核專案,它的audit program就等於audit project。每一次的稽核專案都必須作好應該有的稽核計畫(audit plan),詳列該次稽核的目標、範圍、準則、地點、方法、角色與職掌、所需的資源,以及是否需要先了解受稽方場地、設施與流程等議題。另外,在稽核計畫中亦可載明稽核報告除了符合及不符合事項外,亦需提供建議。

此外,重大的專案亦可以成立專案指導委員會(project steering committee)來指導專案的進行,以提供方向、決策及監督。稽核專案的指導委員會則稱為稽核指導委員會(audit steering committee)。有別於董事會常設之稽核委員會,稽核指導委員會是專案層級、視需要成立的非常設性委員會。以下為二個稽核指導委員會的例子:

實際稽核的進行通常是稽核團隊(audit team)從眾多的資訊來源(sources of information)進行抽樣(sampling)以取得稽核所需的證據(audit evidence),將其與稽核準則(audit criteria)進行比對後產出符合(conformity)或不符合(nonconformity)的稽核發現(audit finding),最後再根據稽核發現與考量稽核目標(audit objectives)後作出稽核結論(audit conclusion)與產出稽核報告。

WUSON課程談的稽核主要是安全控制措施的稽核,簡稱安全稽核;我們把安全稽核視為一種安全評鑑(security assessment),並把安全評鑑定義如下:

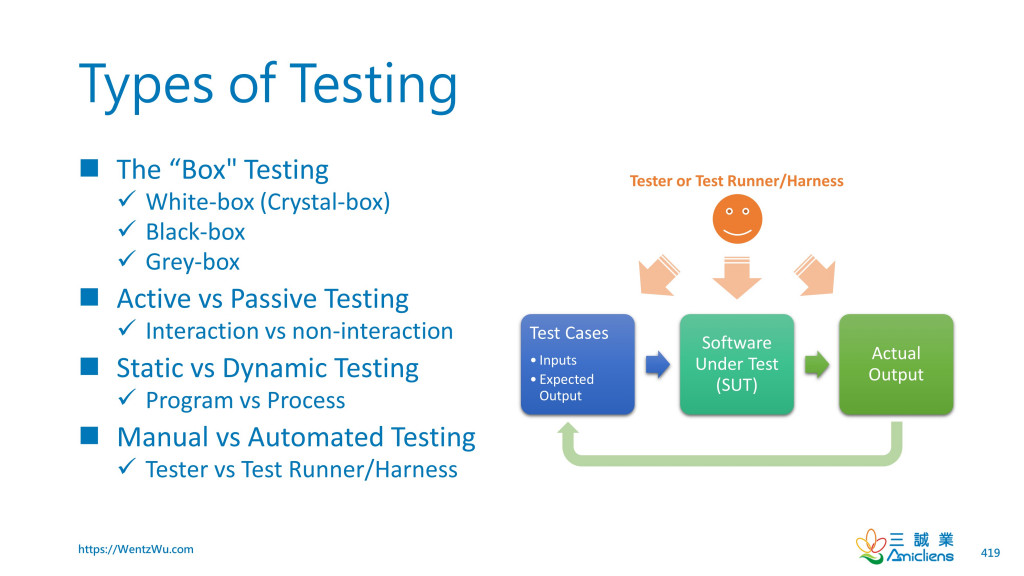

安全評鑑是一個透過查驗(examination)、訪談(interviewing)、測試(testing)等方法,來確保安全控制措施(security control)之符合性(compliance)與有效性(effectiveness),並且產出報告以作為改善(kaizen)依據的過程。

最後,附上ISO 29011:2018, Guidelines for auditing management systems, 的定義供大家參考:

資料來源:https://medium.com/the-effective-cissp/%E7%A8%BD%E6%A0%B8-audit-%E5%9F%BA%E6%9C%AC%E6%A6%82%E5%BF%B5-315c937c0824

PS:此文章經由作者同意轉載。

自2024/04/15正式推出的新版CISSPC中文CAT考試,將中文CISSP考試的門檻推到了另一個高點!主要原因如下:

改成題目更少的CAT考試,也就是由原先的250題減至125~175題(到五月時會再進一步降到100~150題)。這代表每一題都必須放入更多的知識點,形成必須融會貫通的情境題。這樣的考法對觀念通的同學是大利多,但對於未能掌握觀念架構、讀書方法,以及單打獨鬥的同學會是重大挑戰。

中文版限定只能每季的最後一個月考,這其實是在限制中文考生的上場考試頻率及進行人數的總量管制。從我個人的角度來看,這樣的舉措某種程度代表著ISC2對於中文考生的不信任,也覺得這樣作的目的主要是打擊考試的作弊行為(如討論題目及考古題等)。透過縮減上場考試的人數與限制3個月才能考一次,這樣就能減少題目外洩的數量。而且3個月後題庫翻新之後,再搭配CAT考試來對付硬背考題的作弊者,才能維持住CISSP考試的完整性及公平性。在此同時也要呼籲大家務必要發揮資安專業人員應有的風範、遵守考試規定,光榮考試、光榮摘金!

從上述中文版CISSP考試的變革,大家就可以看出中文版CISSP的門檻提升了多少!(我直覺認為至少比以前高出50%以上)因此,如果沒有足夠的決心及實際的行動及付出,以及不管是抱團取暖也好、互助共好也好,只靠單打獨鬥要通過考試的機會是愈來愈小!對於WUSON的同學來說,在這麼多教練的無私付出及大力協助下,若大家還無法拿出決心好好拼一番,說實在的,要考過CISSP真的是會有N倍的挑戰!

最後,對我而言,CISSP不只是一個考試,而是一個磨錬心智的過程。學習想望美好的未來(visioning),學習如何領導、溝通、協作及有效執行;學習看見資安的時代意義,以及時代賦予我們的使命,從個人去發揮正面的影響力,讓我們的社群、產業與國家社會可以更好!

以上心得跟大家分享!希望大家能把準備CISSP當成是一個資安陸戰隊員的特訓過程(資安天堂路),在經歷層層痛苦的考驗後光榮摘金,得到最大的快樂與成就感!

台灣需要1500位CISSP!

讓我們一起努力!一起成功喔!

資料來源:https://wentzwu.medium.com/cissp%E6%96%B0%E7%89%88%E4%B8%AD%E6%96%87%E7%89%88cat%E8%80%83%E8%A9%A6-62a89f2eceb9

PS:經作者同意轉載

組織(organization)由人(person)組成。它跟自然人(natural person)一樣也可以成為法律實體(legal entity)或所謂的法人,具有法律身份(identity)、享有法律上的權力與義務。組織內的人被賦予責任(responsibilities)與權力(authorities),透過彼此的協作讓組織運作(operations),來達成組織的目標。能代表組織作出決策的人在ISO的標準中稱為高階管理層(top management),在WUSON的課程中則稱為治理(governance)階層或經營高層。

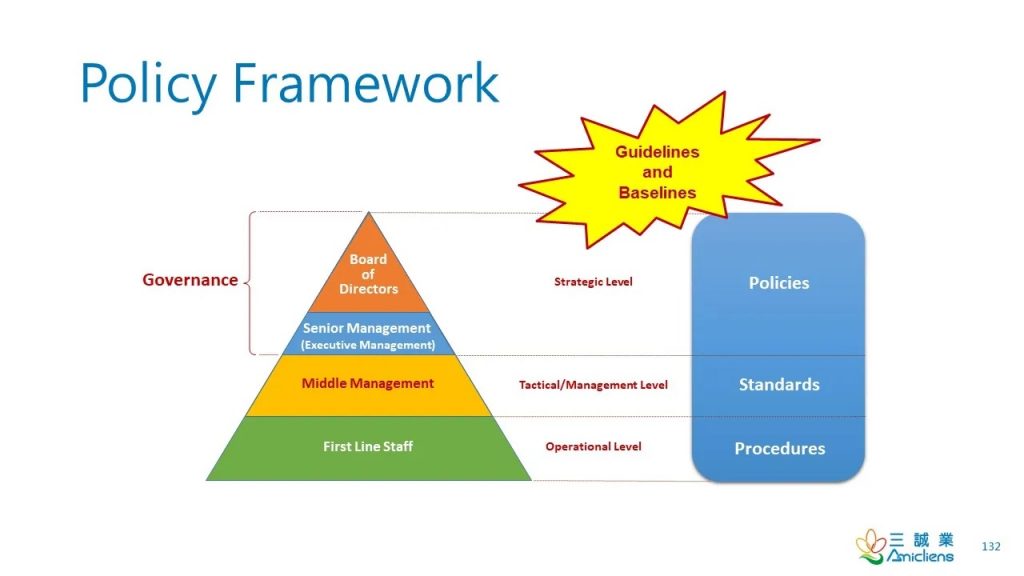

經營高層對組織行為及發展方向的期待稱為管理意圖(management intent)。文件化的管理意圖就代表組織的政策(policy)。政策除了展現經營高層的管理意圖,通常會對組織人員提出要求(requirement) — 一種可衡量、文件化、強制性的需要(need)或期待(expectation)。這些強制性的政策要求或指示,通常會配套的發展出相關的標準(standard)、規則(rule)、作業程序(procedure)、參考指引(guideline),或提供指導正確行為或有效決策的原則(principle)等。政策、標準與程序這些文件在ISO 標準中常被稱為三階文件,若再加上記錄與表單則稱為四階文件。

資訊安全政策必須被充分揭露及有效溝通,讓組織的人員都能了解經營高層對於資訊安全的要求與期待。透過標準及程序的制定,讓人員都能依照制度的規範來進行決策與行動。無法白紙黑字或三言二語寫清楚的規範,可以透過指引來提供給更多的資訊、參考資料,或行事與決策原則,以賦能(empower)員工與催生當責(accountability)文化。

資料來源:https://wentzwu.medium.com/%E7%B5%84%E7%B9%94%E6%94%BF%E7%AD%96%E8%88%87%E5%8E%9F%E5%89%87-82fb4cc1c296

PS:經作者同意轉載

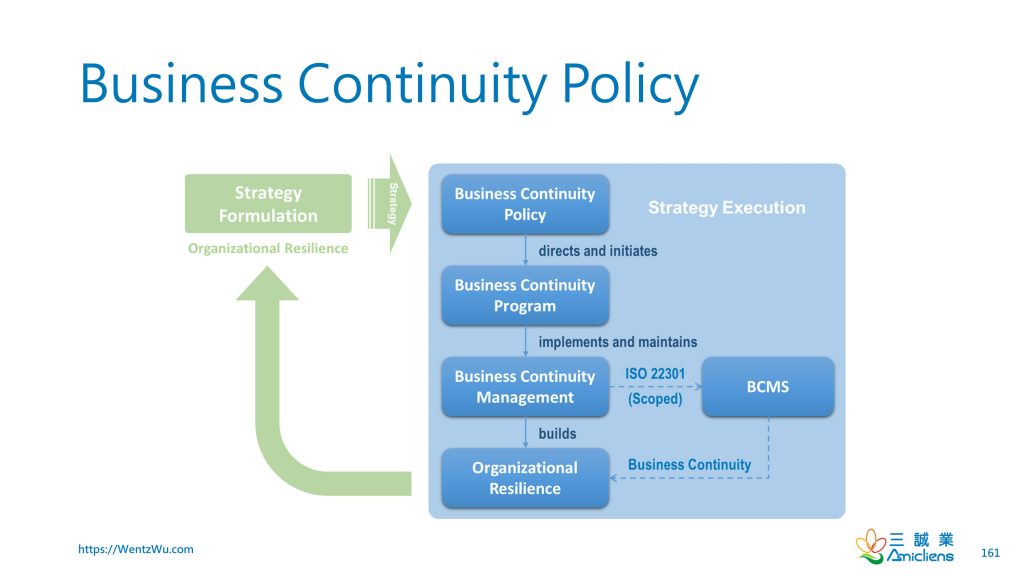

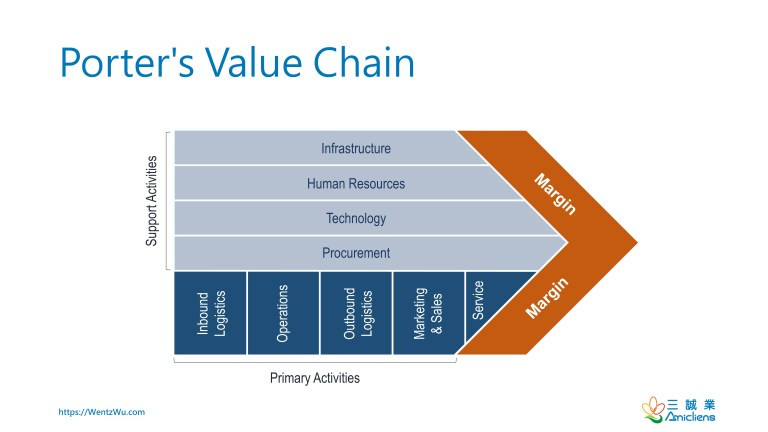

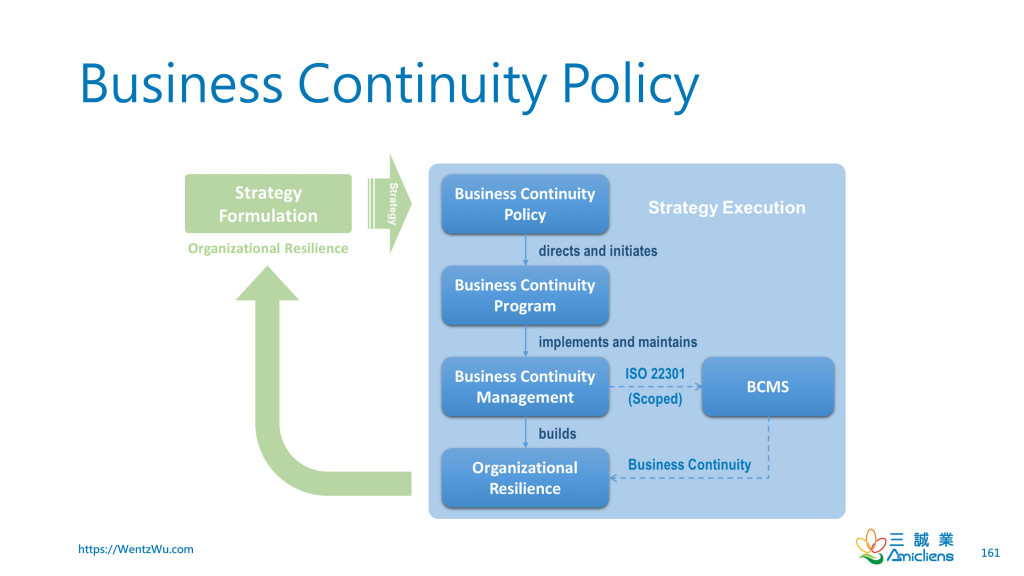

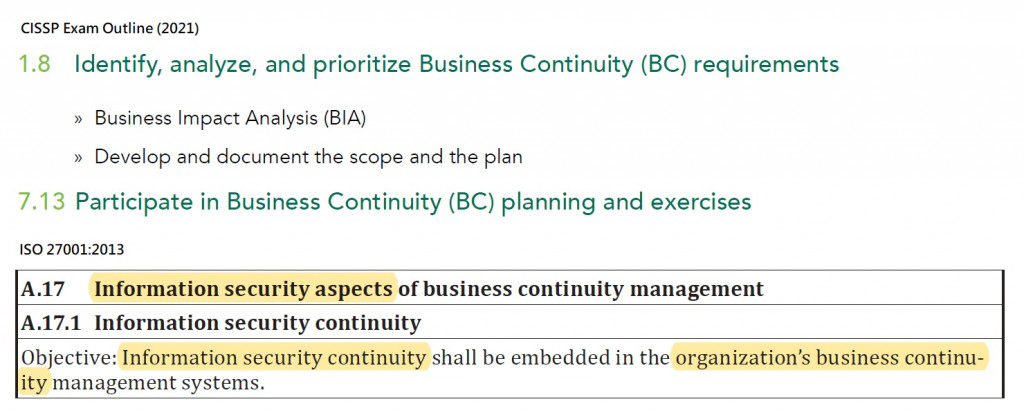

企業開展業務是為了提供價值,或者說業務就是為了提供價值。影響價值交付的常見因素有人員、流程、技術等。提供價值的流程通常稱為業務流程。業務連續性概念背後的基本想法是在發生破壞性事件或災難時,在有限的企業資源範圍內恢復關鍵業務流程。

根據上述陳述,我們可以總結出一些要點:

資訊科技 (IT) 是業務連續性最關鍵的因素之一。

業務連續性規劃的範圍包括關鍵業務流程和底層資訊系統。

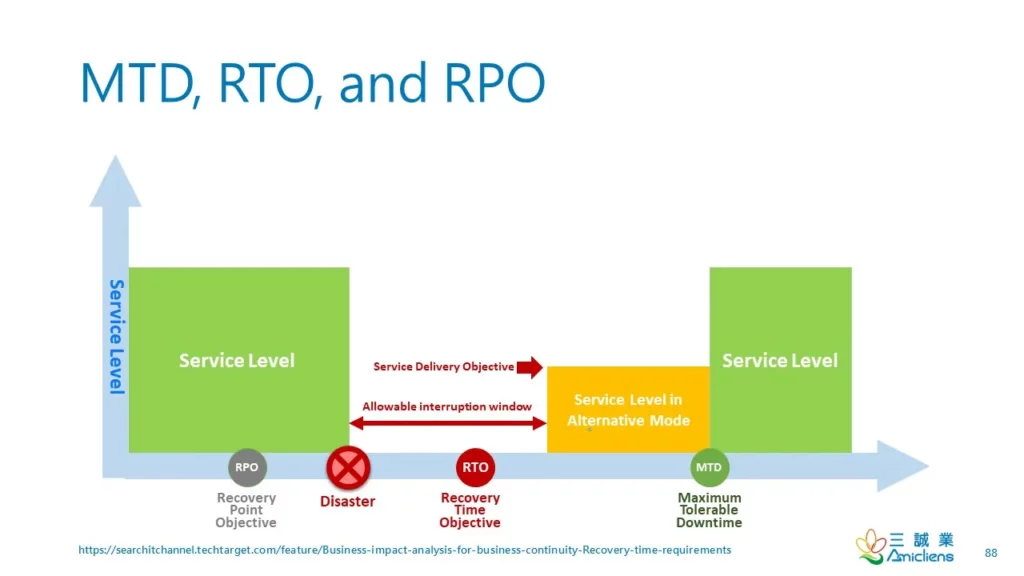

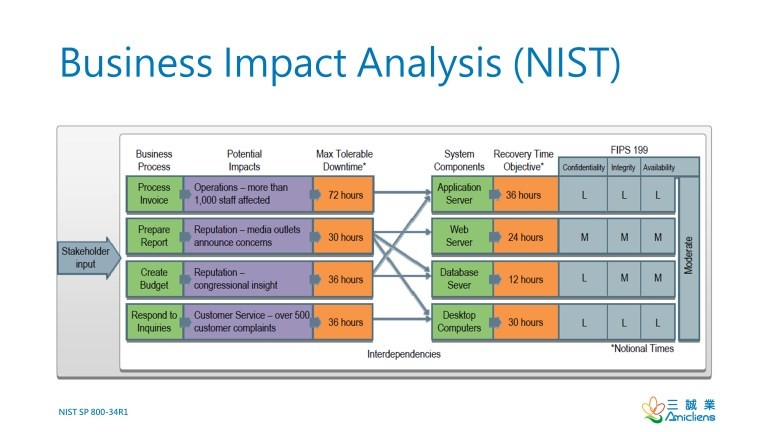

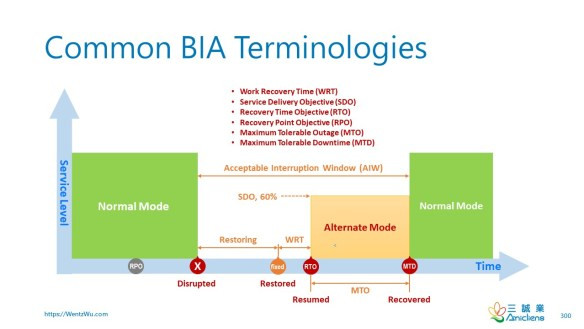

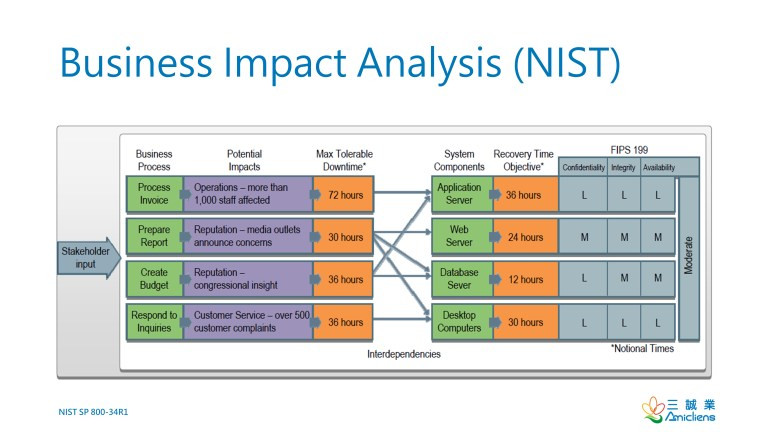

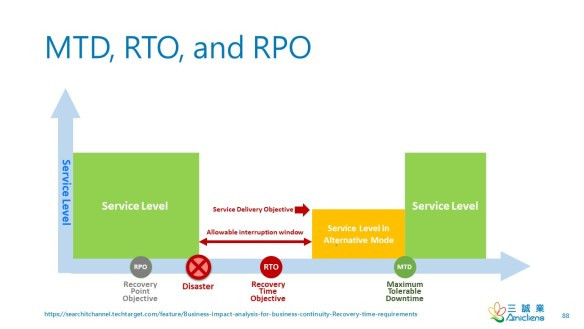

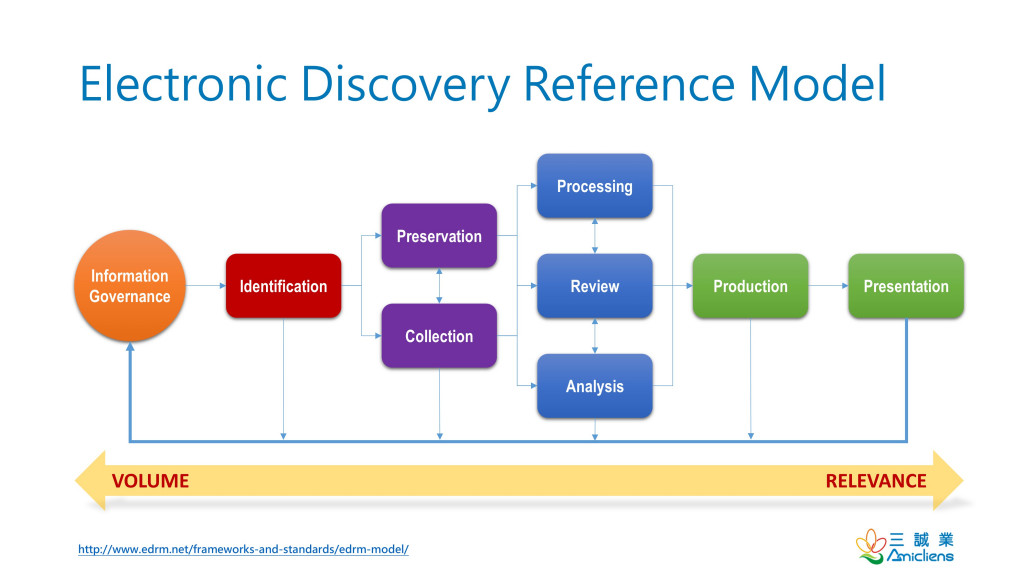

業務人員首先識別或確定關鍵業務流程,然後由 IT 人員識別或確定底層資訊系統。業務流程的關鍵性是透過最大可容忍停機時間(MTD)來評估;2 小時 MTD 的流程顯然比 2 天 MTD 的流程重要得多。

資訊系統應由IT人員依業務人員指定的業務需求並與IT人員協商進行復原;具體來說,復原時間目標 (RTO) 和復原點目標 (RPO)。

業務人員和 IT 人員共同努力實現業務連續性的目標。作為主計劃的業務連續性計劃 (BCP) 是業務連續性計劃的輸出,通常包括由 IT 人員準備的作為子計劃的災難復原計劃 (DRP)。

在確定關鍵業務流程之前,IT 人員進行任何災難復原規劃都是無效的,更不用說在替代站點(例如鏡像站點、熱站點、熱站點或程式碼站點)上做出決策。

業務影響分析 (BIA) 的本質是識別關鍵業務流程以及災難時的影響。業務流程的 MTD 是 BIA 最重要的產出。RTO和RPO是指導DRP的目標;它們都源自 MTD,並由業務人員和 IT 人員協商確定。換句話說,RTO和RPO是IT對業務滿足MTD要求的承諾。

那麼,業務連續性規劃流程和 CISO 的角色又如何呢?它們因企業而異。CISO 作為協調員或推動者來推動 BIA 流程的情況並不少見。這再次強調了 CISO R&R 的重要性。

資料來源: Wentz Wu QOTD-20211104

PS:經過作者(Wemtz Wu)同意翻譯刊登

常見商業術語

發表於 2024 年 1 月 4 日

來源:THEIIO

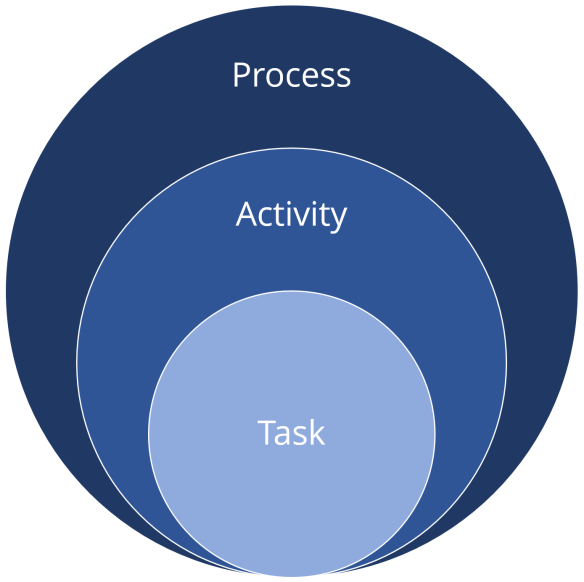

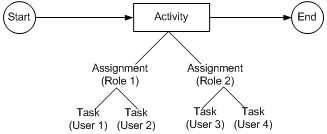

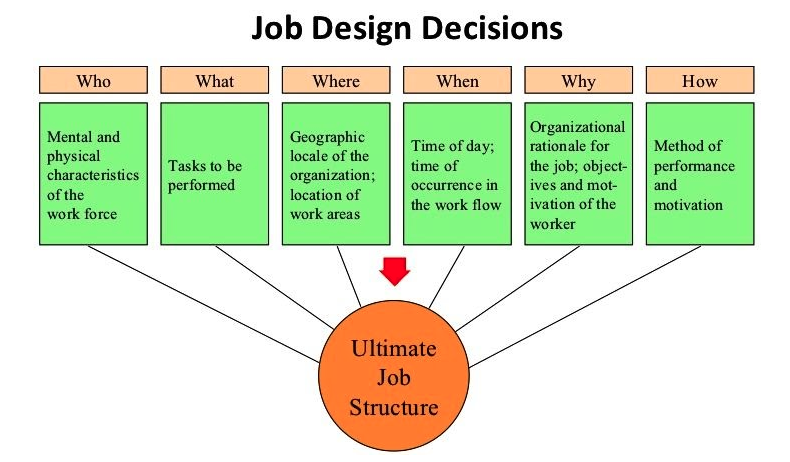

企業是一個能夠執行各種功能的實體,這些功能透過將傳入的事物轉換為傳出的結果來交付產品和服務來增加價值。 業務功能由一個或多個流程組成,這些流程可以分解為較小的活動和任務。 活動可以指派給角色級別,任務可以指派給個人級別。

來源:PTC

個人依照標準作業程序 (SOP) 逐步採取行動來完成任務。 營運一詞意味著企業運用其執行業務功能組合的能力,以持續提供產品和服務。

參考

.什麼是任務、活動、流程?

.將活動作為任務分配給用戶

.業務能力

.業務能力定義和範例

.能力與業務功能:相同的差別嗎?

.您如何區分業務功能和能力?

.業務職能與業務能力

.業務功能、服務與能力:簡短指南

.什麼是業務功能? | 業務功能的範例和定義

資料來源:https://wentzwu.com/2024/01/04/common-business-terminologies/

ps:經作者同意翻譯張貼此文章

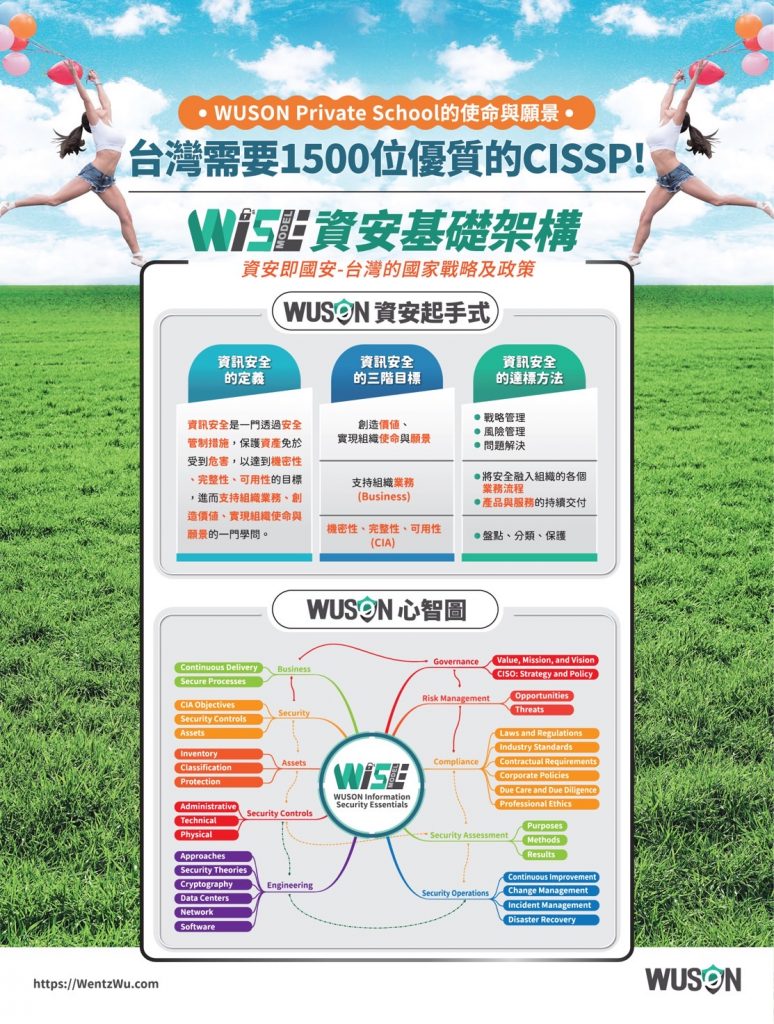

WUSON是一個CISSP課程的品牌,也是一個註冊商標,但很少人知道WUSON。即使聽過WUSON,對它的印象也多半僅止於Google搜尋常出現、是一個教CISSP的補習班,或者是一個摘金率很高的補習班。但其實WUSON不是補習班,而是一個私塾班。我們自詡不只是在教考試,而是志在發展與建立一套能讓國際採用的資安觀念架構(WISE Model)、分享學習方法與知識、傳播良善的價值觀、建立專家網絡與互助共好的平台,並為發展台灣所需的資安種子人員/安全冠軍(Security Champions)而努力!期待能為我們的產業、社會、國家,乃至國際社會作出貢獻!

CISSP也不只是一個考試,而是一個資安的專家資格及榮譽的象徵!ISC2是目前維持證照制度最用心的單位,是一隻真的會咬人的老虎!過去中國、韓國及台灣等亞洲地區的考生,普遍都有收集考古題或洩題的陋習,這完全違背美國(其實是普世)對於誠實正直(integrity)及榮譽(honor)的價值觀!昨天ISC2暫時取消簡體中文的考試,如果不是系統失誤,就是簡體中文的考區出現了異常,因此採取了斷然的措施。這就是ISC2的鐵腕風格,這樣的斷然措施不是第一次,我相信也不會是最後一次。

WUSON的CISSP課程每班【最多】只有九位同學!為了達到最佳的學習效果,建議即將開課的同學:

課前預習:第一天上課前先把資安定義背起來(最好是整個資安起手式都記起來)。 每次上課前都先把WUSON的講義先翻閱過(看看有那些主題、圖片或不懂的英文單字即可。

課中學習:把重點放在課程的"觀念架構"及聽懂上課的主要觀念及掌握讀書方法即可,不用急著抄筆記。

課後複習:準時完成課後評鑑及適度的複習。

跟上腳步:開課後週一至週五每天晚上會進行daily scrum及sprint review,請大家保持【持續而穩定】的學習節奏。

互助共好:與同學及教練盡可能保持良好互動,讓在WUSON學習資安及準備考試的過程,也能成為一個創造機會與延續友誼的善緣!

光榮考試:資安即國安!資安人員在未來是連結國家安全的重要力量之一,誠實正直(integrity)格外重要! 因此,請大家務必要遵循ISC2的道德守則,尤其是與考生最相關的考試規定,千萬不要收集考古題、討論上場考試所遇到的真實題目。

台灣需要1500位CISSP!想要改變環境,需要從我們自己作起!

讓我們一起從WUSON啟程!一起努力!一起成功喔!

資料來源:https://wentzwu.medium.com/wuson%E7%9A%84cissp%E8%AA%B2%E7%A8%8B%E8%88%87%E5%83%B9%E5%80%BC%E8%A7%80-f5904fb7ce0a

PS:經作者同意轉載

保證(assurance): 消除疑慮、提升信心的過程. 常用的方法有: 自我宣告、見證、能力驗證或產品檢驗。

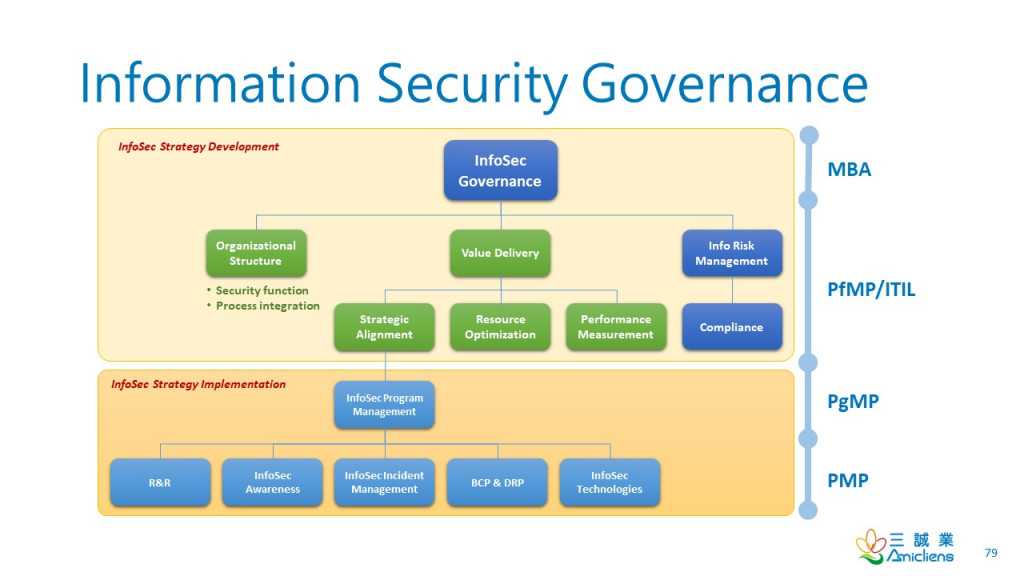

安全職能:組織處理安全事務的能力,通常與資安部門與人員在組織內的定位、角色與職責有關。因此會討論到資安專職及專責單位及人員的問題, 以及資安主管的位階問題.

PS:非商業使用 僅推廣CSM

我將網路安全概念以及以下定義組織到思維導圖中:

“資訊安全是一門通過安全控制保護資產免受威脅的學科,以實現機密性、完整性和可用性 (CIA)、支持業務、創造價值並實現組織使命和願景。”

定義和思維導圖統稱為WISE模型。希望它對您的 CISSP 之旅有所幫助!

附言。我交替使用“資訊安全”和“網絡錄安全”,儘管總統網路安全政策、CISM 和許多其他來源可能會以不同的方式對待它們。我所說的“資訊安全”是廣義的資產安全。

資料來源:https://wentzwu.com/2023/08/14/wise-model-mind-map-v2-7-2/

PS:經過作者同意轉意此文章

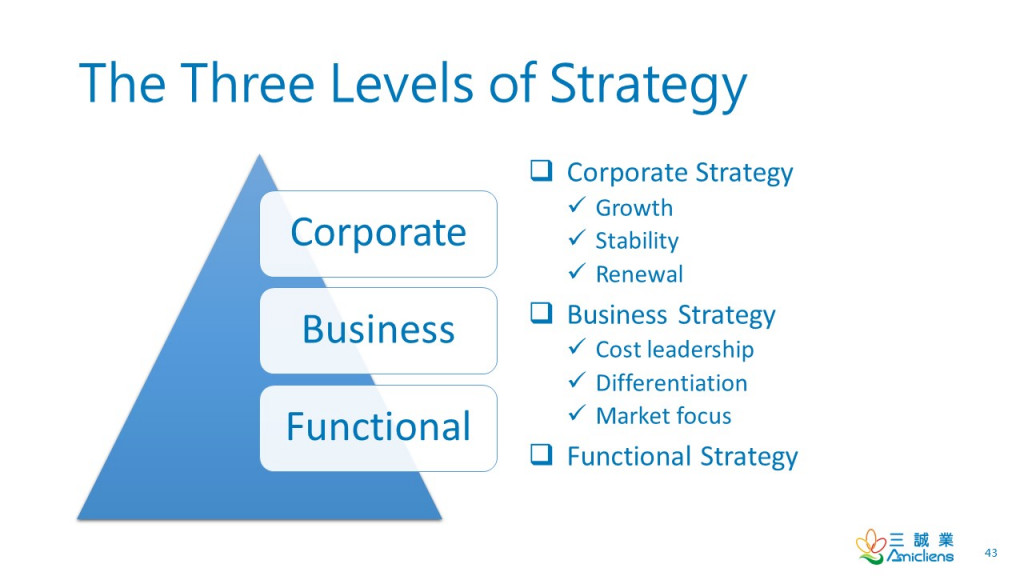

安全功能不是業務功能的孤島。正如CISSP 考試大綱所述,如上所示,資訊安全策略應與其他業務職能部門協作,並與業務和組織的使命、目標和戰略保持一致。

資訊安全計劃策略指導資訊安全策略的實施或執行。制定標準、程序和指南是為了支持政策。基線是遵守標準的手段。

資料來源: Wentz Wu QOTD-20220101

My Blog: https://choson.lifenet.com.tw/

PS:此文章經作者同意翻譯轉載

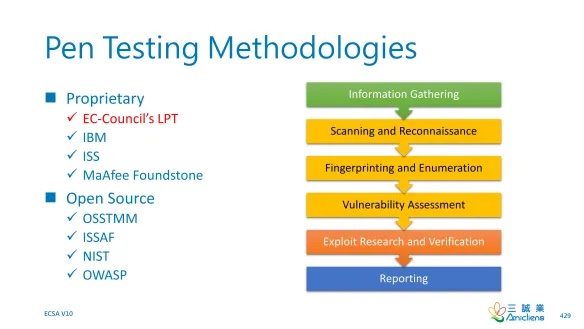

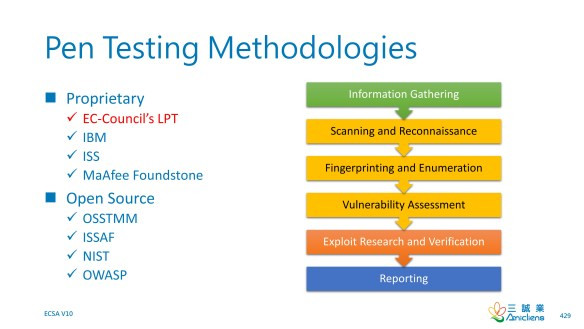

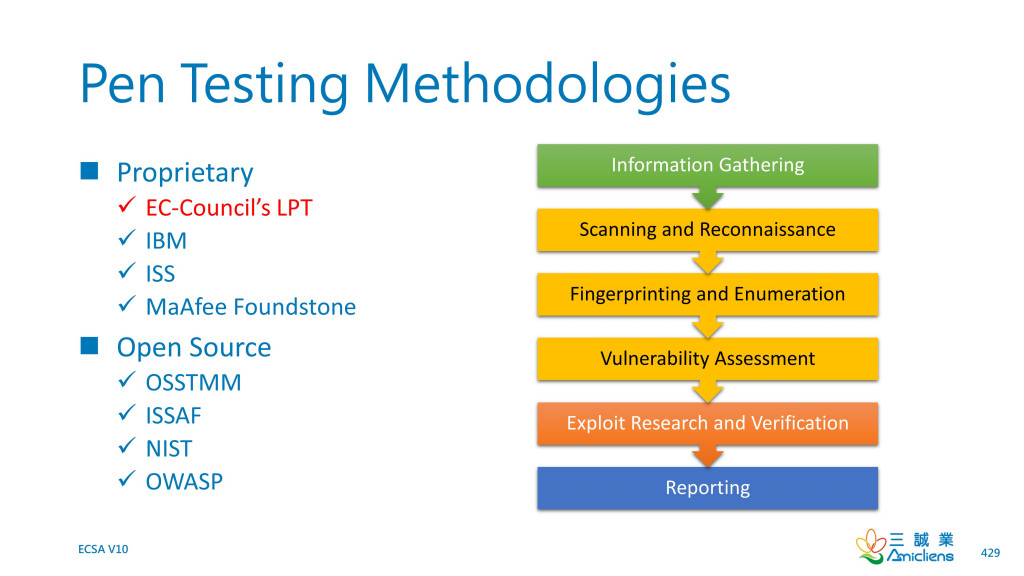

這個問題旨在指出滲透測試方法有多種,並且滲透測試人員使用的術語或行話可能不一致。然而,以下條款通常被接受:

. 指紋識別是一種識別主機或服務的技術。例如,生存時間 (TTL)、標頭或橫幅等信息可以確定操作系統、服務或守護程序名稱和版本以及其他信息。

. 端口掃描是一種確定哪些 TCP 或 UDP 端口打開或關閉的技術。

列舉

滲透測試人員通常在收集信息/情報、掃描 IP、確定設備和操作系統的類型、掃描端口並發現可用服務後,列舉主機上的服務提供的資源。

根據InfoSec Institute 的說法,枚舉用於收集以下內容:

. 用戶名、組名

. 主機名

. 網絡共享和服務

. IP表和路由表

. 服務設置和審核配置

. 應用程序和橫幅

. SNMP 和 DNS 詳細信息

偵察

然而,偵察(Reconnaissance),簡稱Recon,是一個常用但沒有一致定義的術語。大多數滲透測試人員可能會同意這種情況發生在滲透測試的早期階段。有些人可能將其等同於 OSINT,有些人可能將其視為一個階段,而不是一種技術,而另一些人可能將其視為方法的組合。

. 偵察情報。這是一種從開源收集信息或情報的更為被動的方法,稱為 OSINT(開源情報)。

. 偵察目標信息。有些人可能會採取更積極的方法通過與評估目標互動來收集信息來進行偵察。鑑於此,可以使用指紋識別技術。

參考

. 滲透測試階段的完整指南

. 什麼是枚舉?[2021 年更新]

. 第 2 階段 – 列舉:查找攻擊向量

. 安全測試——列舉

. 網路安全指紋技術和操作系統網路指紋工具

資料來源: Wentz Wu QOTD-20210201

My Blog: https://choson.lifenet.com.tw/

PS:此文章經過作者同意而翻譯

【安全】的概念要從【保護】的角度談起。因此,談安全的概念必須思考四個議題:

為什麼要保護?因為有風險。

人類有慾望、願景、目標,但卻有影響目標達成的不確定因素(風險)存在。

保護什麼東西?資產 。

資產是有價值且值得保護的東西。要實現目標必須投入資源,這些資源都是我們覺得重要、有意義或有用的東西(即有價值東西,也就是資產)。

如何保護?安全控制措施(security controls)。

從風險管理的角度,當們作了風險評鑑(識別、分析、評估)後,下個步驟就是進行風險處置。在資安,安全控制措施則是風險處置的具體手段。

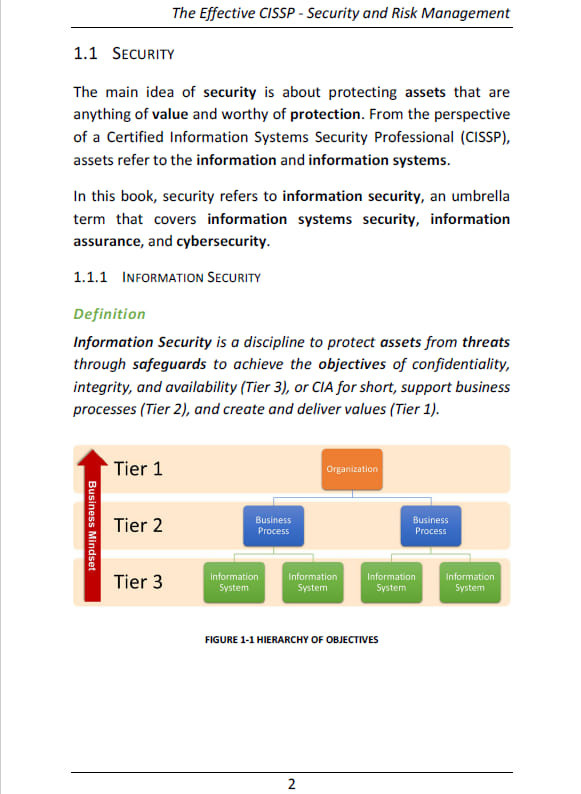

保護到什麼程度或達成什麼目標?資安有三階目標。

除了最基礎的CIA,還要能支持組織業務、創造價值,實現組織的使命與願景。

因此,【資訊安全】從字面意義來看,就是指【保護資訊】。同理,【國家安全】就是在談【保護國家】。但保護資訊若只談保護【資訊】本身將不夠全面,必須將處理資料/資訊的相關元素考慮進來,也就是從【資訊系統】的角度來思考資訊安全的議題;這也就是為什麼CISSP的全名是Certified 【Information Systems】 Security Professional. 然而,當代的安全議題,除了從資訊升級到資訊系統,更納入了OT, IoT, Infrastructure等資產,進而升級到【資產】安全;這也是為什麼CISSP的Domain 2的標題叫作Asset Security的原因。

也就是說,我們中文的【資安】一詞,全稱是【資訊安全】,若只從字面意義來看,其範圍就只有保護資訊本身;其它如網路安全、電腦安全…. 大概都可以用【保護】的概念去思考。若從CISSP的全名去看【資訊安全】,也就是從資訊系統(孔雀八根毛)的角度去看,它的範圍會更全面。但若我們從CISSP的Domain 2或實務的觀點去看資安,它探討的則是資產安全的議題。

結論:我們中文的【資訊安全】或【資安】一詞,其實是一個簡約的說法,它並不是真的只討論如何保護資料,而是將【範圍】擴大到資產,以及將【目標與定位】升級到業務及組織的層級,也就是由傳統的CIA目標,升級到三階目標:亦即支持組織業務、創造價值,實現組織的使命與願景。

資料來源:https://medium.com/the-effective-cissp/%E9%87%8D%E6%96%B0%E8%AA%8D%E8%AD%98%E8%B3%87%E8%A8%8A%E5%AE%89%E5%85%A8-33bdc11fcf6b

PS:經作者同意轉載此文章

UDDI是統一描述、發現和集成(Universal Description, Discovery, and Integration)的縮寫。它是一個基於XML的跨平台的描述規範,可以使世界範圍內的企業在網際網路上發布自己所提供的服務。

UDDI是OASIS發起的一個開放項目,它使企業在網際網路上可以互相發現並且定義業務之間的交互。UDDI業務註冊包括三個元件:

白頁:有關企業的基本信息,如地址、聯繫方式以及已知的標識;

黃頁:基於標準分類的目錄;

綠頁:與服務相關聯的綁定信息,及指向這些服務所實現的技術規範的引用。

UDDI是核心的Web服務標準之一。它通過簡單對象存取協議進行消息傳輸,用Web服務描述語言描述Web服務及其接口使用。

資料來源:https://zh.wikipedia.org/wiki/UDDI

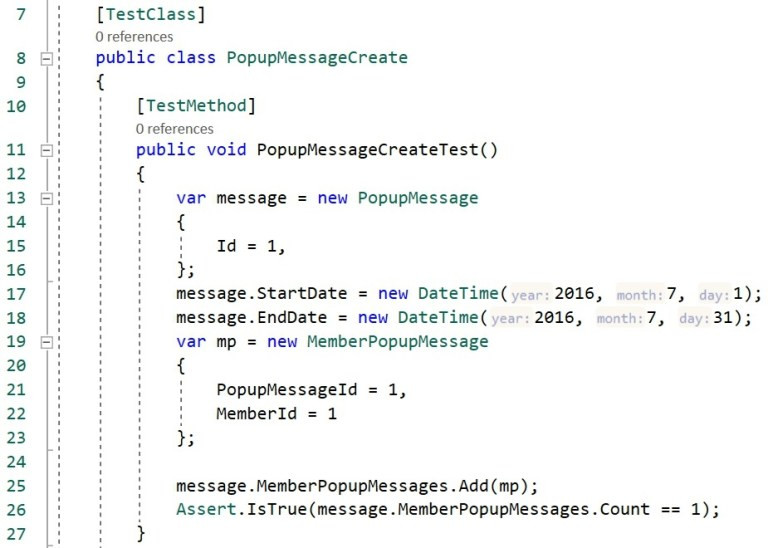

整合開發環境(Integrated Development Environment,簡稱IDE,也稱為Integration Design Environment、Integration Debugging Environment)是一種輔助程式開發人員開發軟體的應用軟體,在開發工具內部就可以輔助編寫原始碼文字、並編譯打包成為可用的程式,有些甚至可以設計圖形介面。

IDE通常包括程式語言編輯器、自動構建工具、通常還包括除錯器。有些IDE包含編譯器/直譯器,如微軟的Microsoft Visual Studio,有些則不包含,如Eclipse、SharpDevelop等,這些IDE是通過呼叫第三方編譯器來實現代碼的編譯工作的。有時IDE還會包含版本控制系統和一些可以設計圖形使用者介面的工具。許多支援物件導向的現代化IDE還包括了類別瀏覽器、物件檢視器、物件結構圖。雖然目前有一些IDE支援多種程式語言(例如Eclipse、NetBeans、Microsoft Visual Studio),但是一般而言,IDE主要還是針對特定的程式語言而量身打造(例如Visual Basic、Spyder)。

資料來源:https://zh.wikipedia.org/zh-tw/%E9%9B%86%E6%88%90%E5%BC%80%E5%8F%91%E7%8E%AF%E5%A2%83

PS:資料來源為WentzWu,經作者同意分享

CISSP是我考過最有光榮感,也最有儀式性的資安專業認證考試!不像其它認證機構以賺錢為出發點,對於考試的公平性及完整性採取睜一隻眼、閉一隻眼的態度,ISC2是我接觸過最嚴格執行各項考試規範及規則的機構。在ISC2所有會員及CISSP共同努力下,CISSP這個品牌與形象在全球業界受到極高的評價及認可!身為CISSP及WUSON的同學應該一起來維護這個得之不易的成果!

WUSON的考試策略很簡單,只有以下幾個重點:

知識只有行動才能產生力量!因此,既然在準備CISSP的過程中學習了ISC2的道德守則、知識產權及合約條款等符合性(compliance)要求,我們接下來就應該盡最大的力量去實踐。例如:

我們學習的背後都有一定的利益動機,如升官、加薪等。然而,我們的加薪與升官並不是因為學到了知識、拿到了證照,而是我們的行動創造了更多的價值(value)而加薪,以及因為承擔了更多的責任(accountability and responsibilities)而升官。

CISSP在這個資安的大時代將獲得前所未見的重視,成為CISSP將得到更多、更好的職涯機會、獲得更大的組織授權,以及承擔更多的責任。來WUSON上課,我們不只要光榮的通過CISSP考試與取得證照,還要發揮更大的影響力、產生更多的貢獻、促進好的、向上的改變,共創美好的未來!

在CISSP之路,請大家務必認真看待以下ISC2的道德守則,並盡最大的力量去實踐它們!

[WUSON] 商業道德與決策 — 以我的接案經驗為例

改變世界,從我們每一個人自己作起!

讓我們一起成為CISSP! 一起迎接這個人生第二次大學聯考的光榮時刻!

一起為我們國家的資安、美好的家園,以及共同的美好未來而努力!

資料來源:https://wentzwu.medium.com/cissp-%E6%88%91%E5%80%91%E7%9A%84%E5%85%89%E6%A6%AE%E6%99%82%E5%88%BB-b3db21ecc755

PS:此文章經過作者同意刊登

PS:此資料經由作者同意刊登

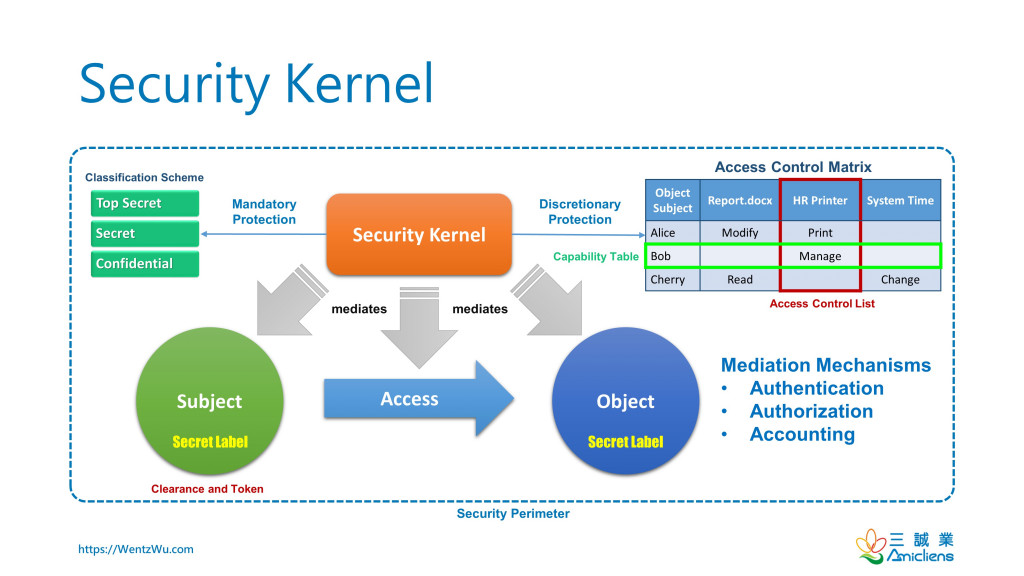

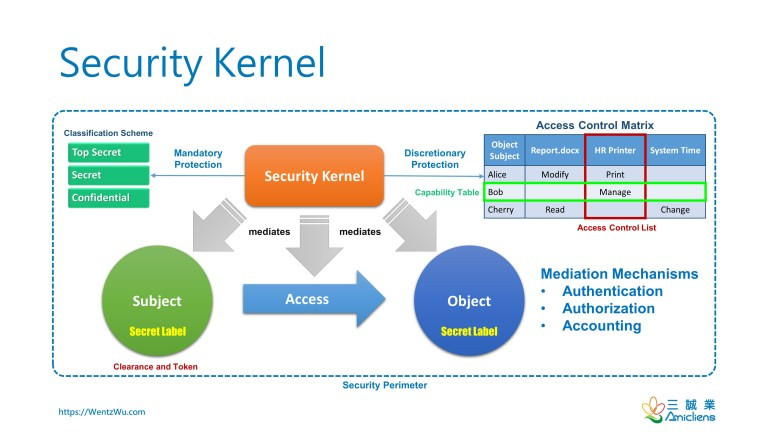

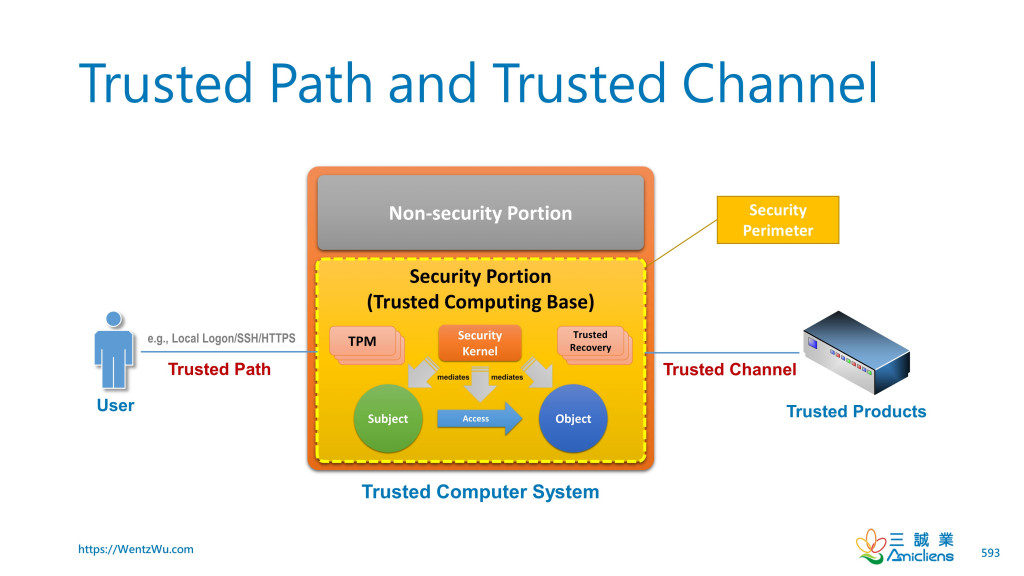

-安全核心

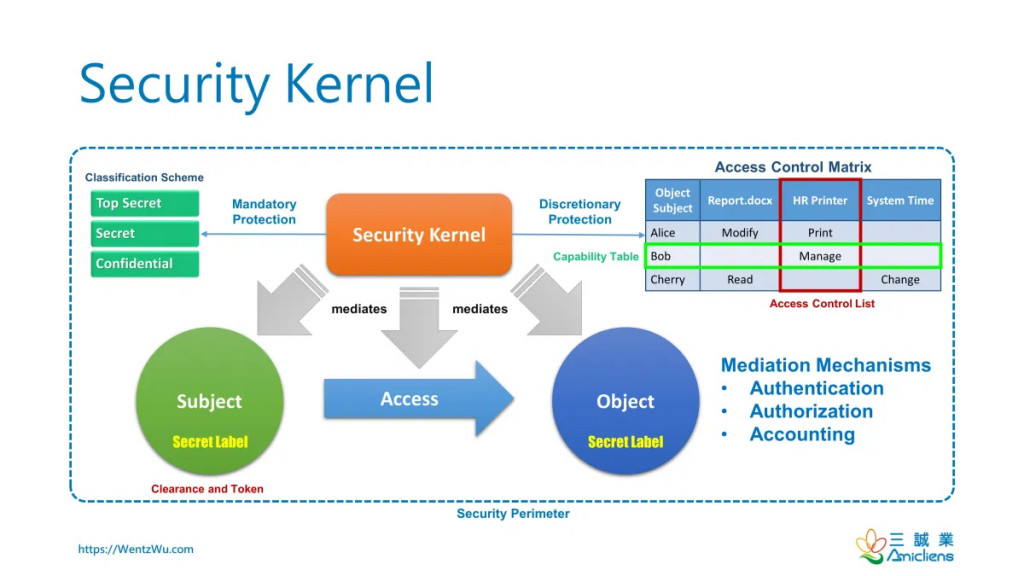

在自主訪問模型 (DAC) 中,數據所有者負責保護委託數據、對其進行分類,並根據需要知道和最小權限原則做出授權決策。

數據保管人負責執行數據所有者做出的授權決定。受信任的計算機系統將授權保存在稱為訪問控制矩陣 (ACM) 的數據結構中。Take-Grant保護模型是操縱ACM的理論之一。

可信計算機系統中的安全核心強制執行訪問控制(身份驗證、授權和記帳)。符合 TCSEC C 部門標準的可信計算機系統支持 DAC,而符合 B 部門標準的可信計算機系統支持 MAC。DAC 系統基於身份並依賴於 ACM。它不會引用對象的安全許可或對象的標籤。

資料來源: Wentz Wu QOTD-20211107

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

各位大學生好,優秀的各位未來都是要進入職場的精英,但是在職場上需有許多專業技能,

如果是想進入資訊產業或職位,建議先打好以下基礎:

此文章來至Wentzwu網站QOTD 20111106,文章如下:

-CIA 和 DAD(圖片來源:Thor Pedersen)

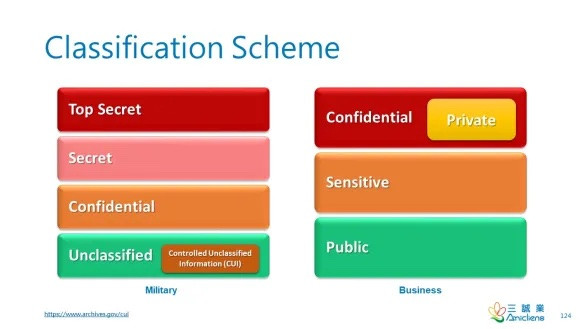

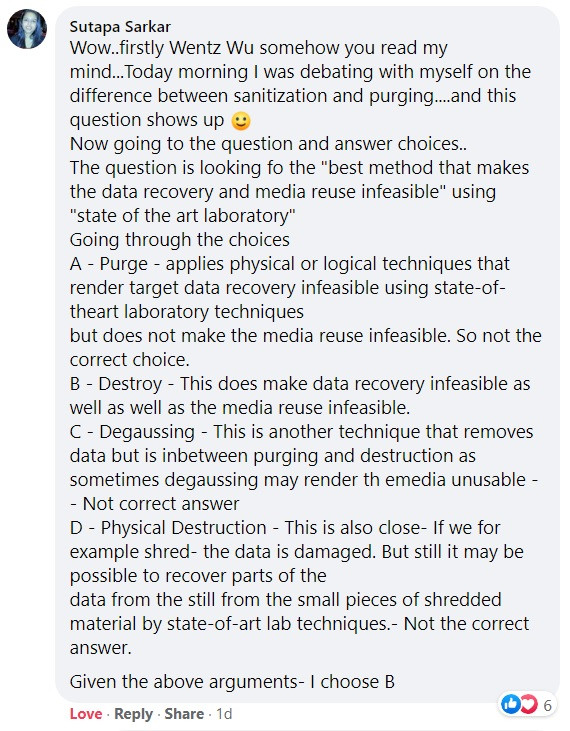

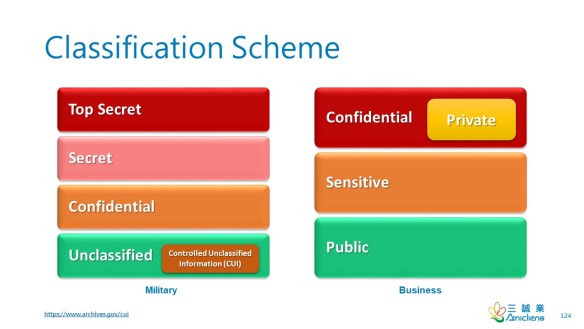

資產分類通常根據商業價值確定資產的重要性或優先級,可以從機密性、完整性、可用性、購買/歷史成本、收入損失、機會成本等方面進行評估。分類方案是關鍵工具對資產進行分類。在資產被正確分類後,安全控制的範圍和定制。

這個問題中提到的分類方案(機密性、私人性、敏感性和公共性)是以機密性為中心的,並且在私營部門中普遍使用。鑑於分類方案,洩露機密性的信息是主要關注點。

-分類方案

資料來源: Wentz Wu QOTD-20211106

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

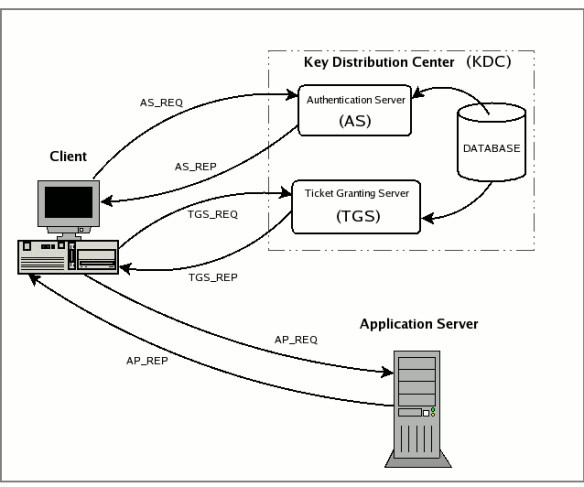

-Kerberos 操作(來源:Fulvio Ricciardi)

第一個 Kerberos 消息是 AS_REQ,如上圖所示。根據維基百科,“客戶端將用戶 ID 的明文消息發送到代表用戶請求服務的 AS(身份驗證服務器)。(注意:密鑰和密碼都不會發送到 AS。)”

Fulvio Ricciardi詳細解釋了 Kerberos 的工作原理。

參考

. Kerberos(協議)

. RFC 4120:Kerberos 網路身份驗證服務 (V5)

. Kerberos(Wireshark 捕獲文件)

. 加密類型

. Kerberos 版本 5 身份驗證協議的工作原理

資料來源: Wentz Wu QOTD-20211103

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

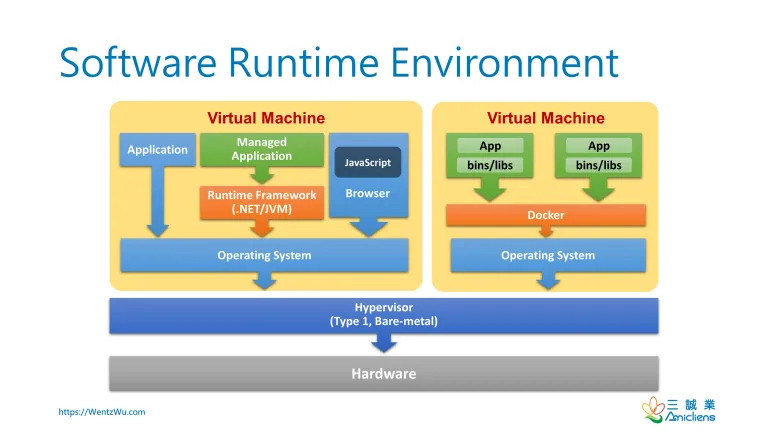

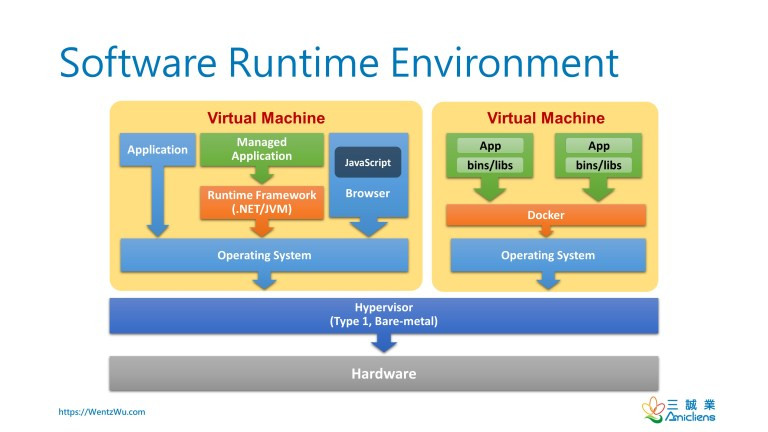

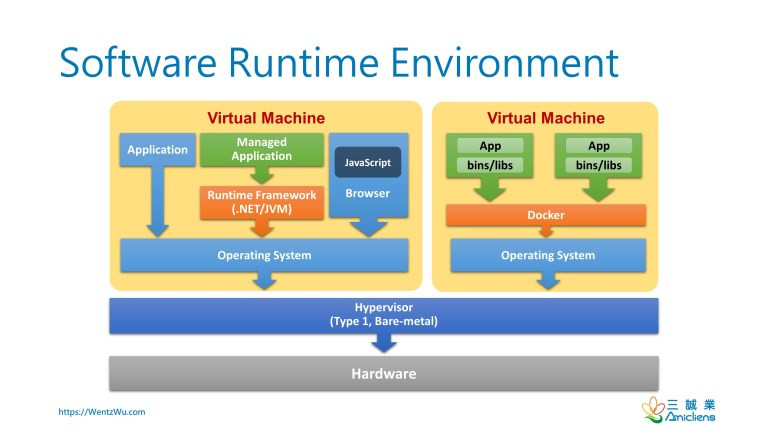

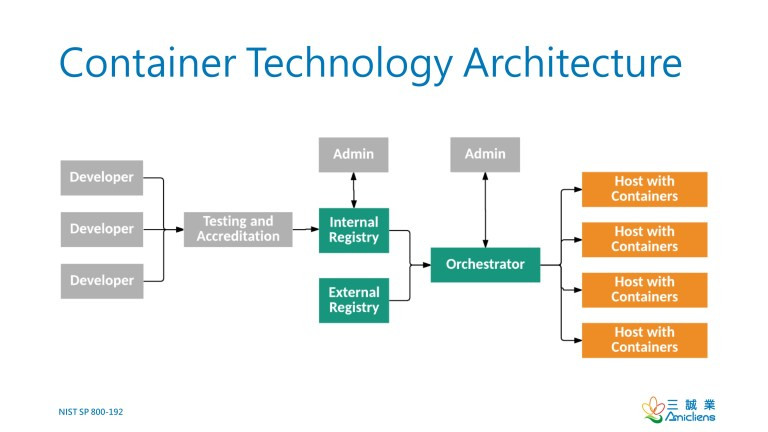

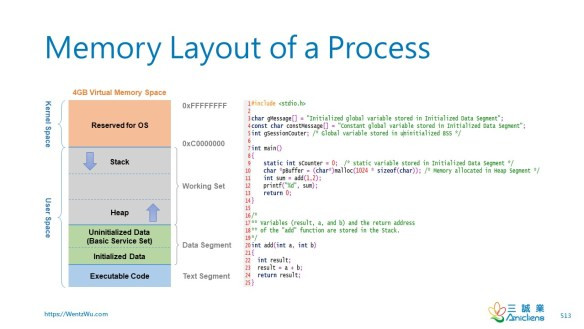

-軟體運行環境

與 JavaScript、C# 和 Java 不同,C 語言提供編程結構來直接控制硬體並調用操作系統提供的服務。例如,“指針(pointer)”用於操作靜態或動態分配的內存。

使用 JavaScript、C# 和 Java 開發的應用程序是託管應用程序,並在運行時環境或沙箱中執行。例如,基於 .NET 框架的 C# 應用程序(編譯為 MSIL)、Java 虛擬機 (JVM) 中的 Java 應用程序以及瀏覽器或 Node.js 運行時中的 JavaScript。

託管應用程序中可能會發生緩衝區溢出。但是,它們通常由運行時或沙箱很好地管理。C 應用程序自己管理內存;它們更容易受到緩衝區溢出攻擊。

資料來源: Wentz Wu QOTD-20211102

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

安全框架(framework)的目的之一是根據安全要求指導控制措施(control)的選擇,以保護資訊系統。 關於安全框架,以下哪項是正確的? (Wentz QOTD)

A. 框架設定了組織要遵循的標準

B. 框架應盡可能詳盡

C. 框架可能導致強制性實踐

D. 各種框架不應同時採用

One of the security framework’s purposes is to guide the selection of controls based on security requirements to secure information systems. Which of the following is correct about security frameworks? (Wentz QOTD)

A. A framework sets the standard for organizations to follow

B. A framework should be as exhaustive as possible

C. A framework may lead to mandatory practices

D. Various frameworks should not be adopted simultaneously

老師的回覆:

A. A framework sets the standard for organizations to follow => framework是範本/懶人包, 不是標準

B. A framework should be as exhaustive as possible => 應儘量簡單, 易用, 不要太繁索

C. A framework may lead to mandatory practices => framework可能最後會導致/發展出強制性的實務作法

D. Various frameworks should not be adopted simultaneously => 一個組織實際上反而都是導入多個框架, 解決不同需求.

資料來源: Wentz Wu QOTD-20210922

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

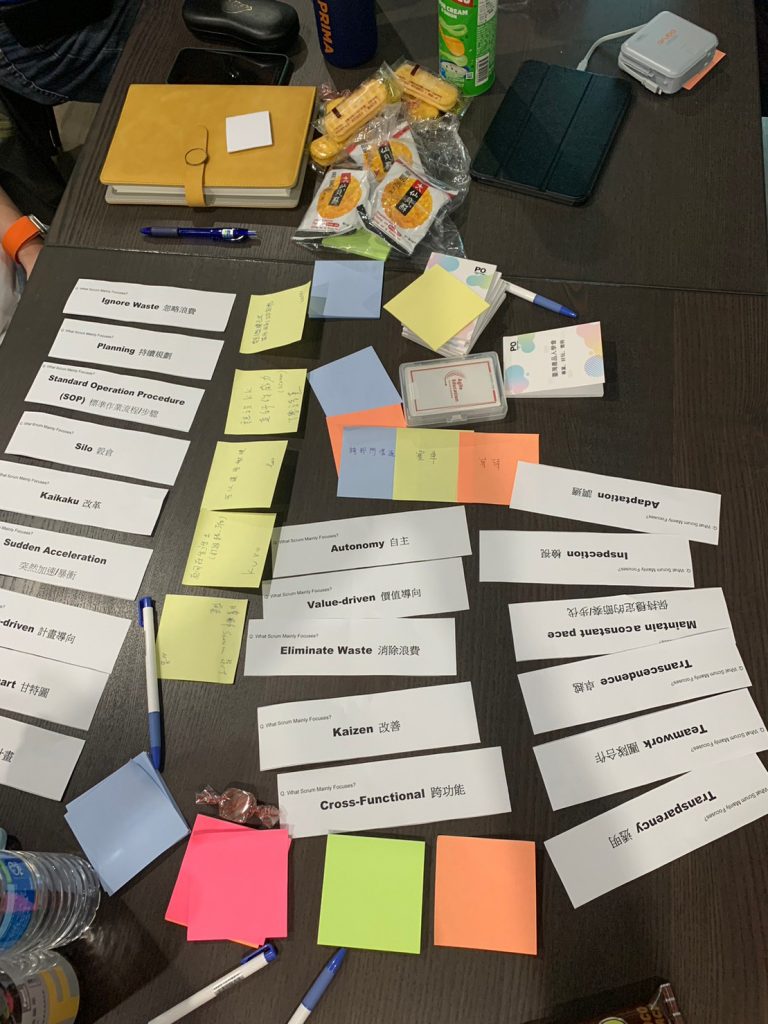

感謝EthanSoo老師的教導,資安恩師 Wentz Wu給予機會來學習Scrum,也謝謝 Kaitlyn Peng & Joy Liao &Ray Lin的協助與指導,才能讓我成為Scrum的小白。

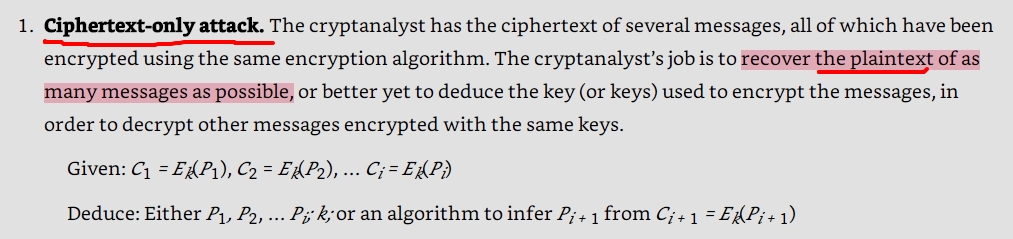

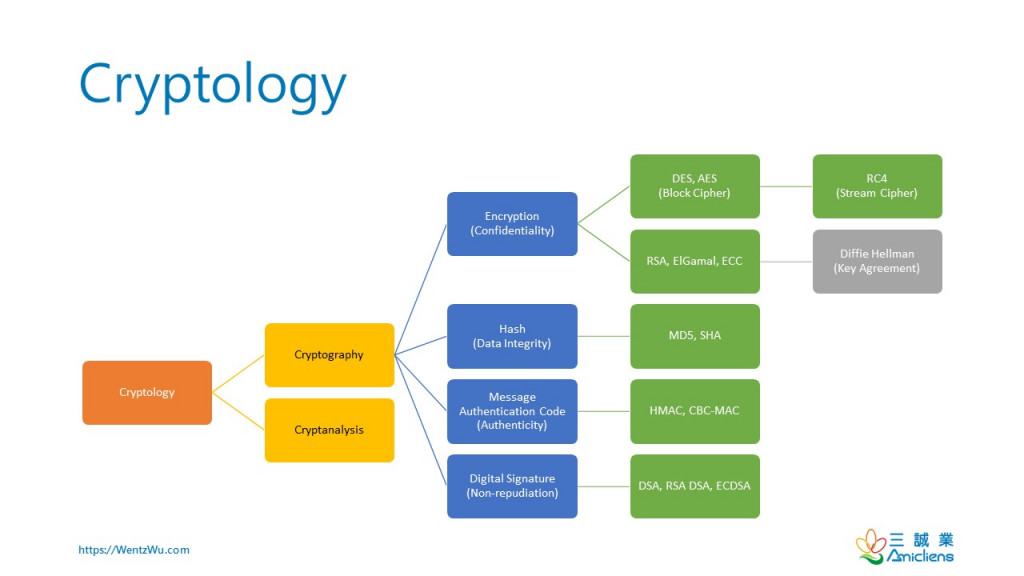

According to Bruce Schneier, there are four general types of cryptanalytic attacks, each of which assumes that the cryptanalyst has complete knowledge of the encryption algorithm. Which of the following emphasizes that the cryptanalyst’s job is to recover the plaintext of as many messages as possible, or better yet to deduce the key (or keys) used to encrypt the messages, in order to decrypt other messages encrypted with the same keys? (Wentz QOTD)

A. Ciphertext-only attack

B. Known-plaintext attack

C. Chosen-plaintext attack

D. Chosen-ciphertext attack

根據 Bruce Schneier 的說法,有四種一般類型的密碼分析攻擊,每一種都假設破密分析者完全了解加密算法。 以下哪項強調破碼分析員的工作是盡可能多地恢復消息的明文,或者更好地推斷用於加密消息的密鑰(或多個密鑰),以便解密使用相同密鑰加密的其他消息? (Wentz QOTD)

A. 只有密文攻擊

B. 已知明文攻擊

C. 選擇明文攻擊

D. 選擇密文攻擊

建議答案為A

根據密碼學大學Bruce Schneier的說法, 只有密文攻擊, 已知明文攻擊, 選擇明文攻擊, 及選擇密文攻擊等都可以用來破解Key(即deduce the key), 但有二個是比較特別的:

資料來源:https://wentzwu.com/2022/03/21/cissp-practice-questions-20220321/

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

以下哪個是可路由協議? (Wentz QOTD)

A. SPX

B. NetBEUI

C. IPv4

D. BGP

我建議的答案是C. IPv4。

Routing跟routed,前者是主動,後者是被動。rip, ospf是routing protocol, 而ip是routed protocol.

資料來源:https://wentzwu.com/2021/09/26/cissp-practice-questions-20210926/

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

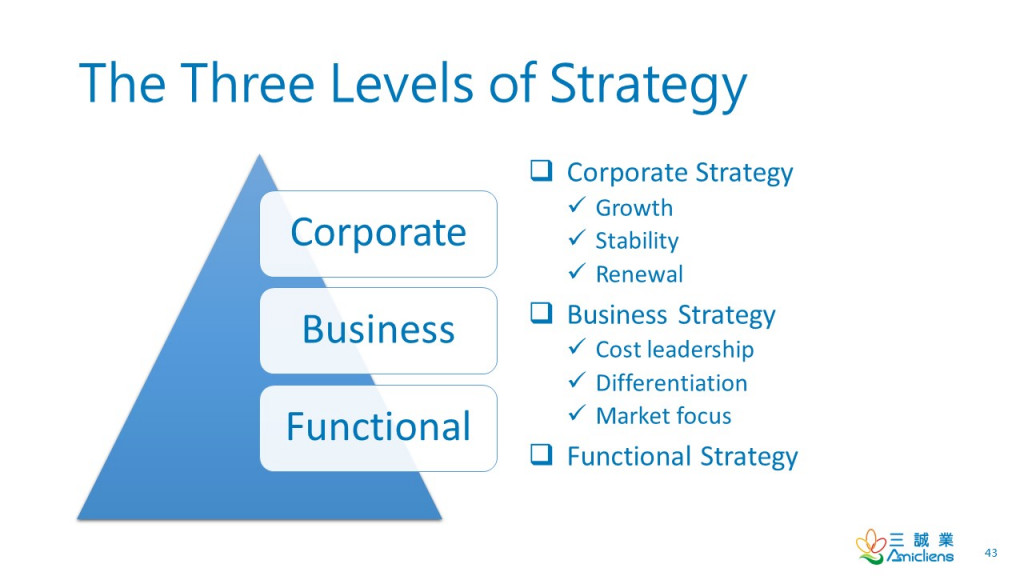

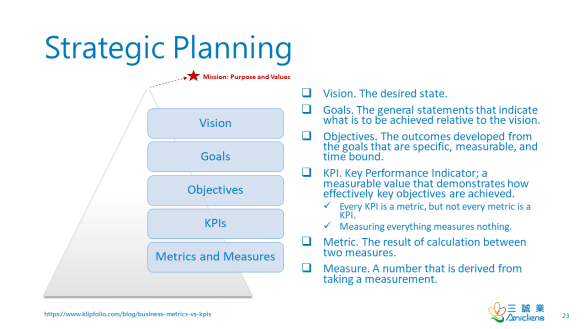

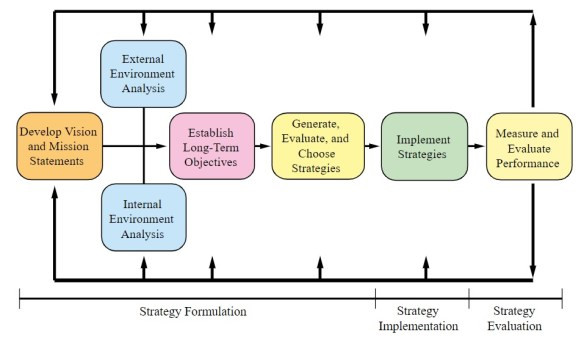

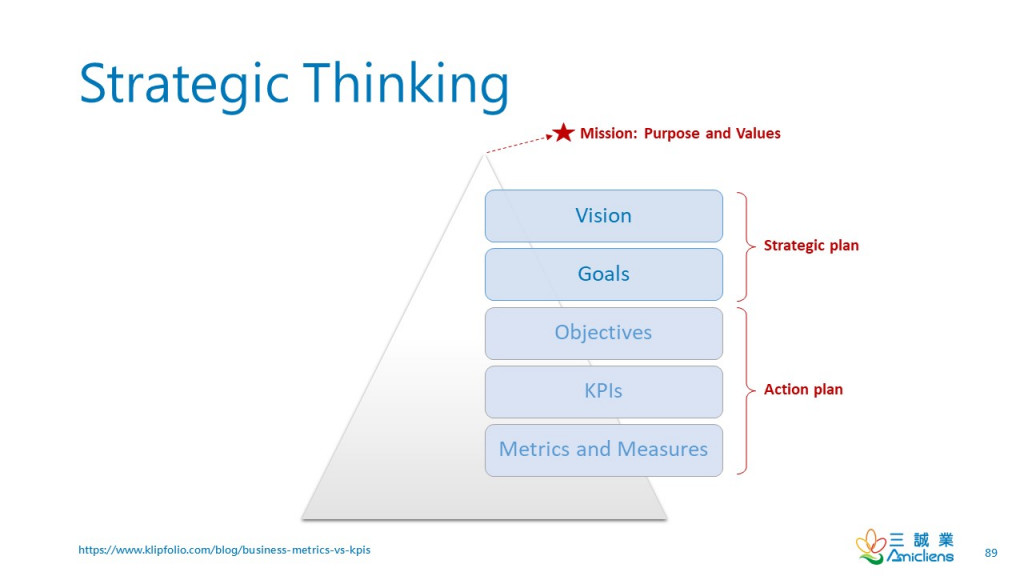

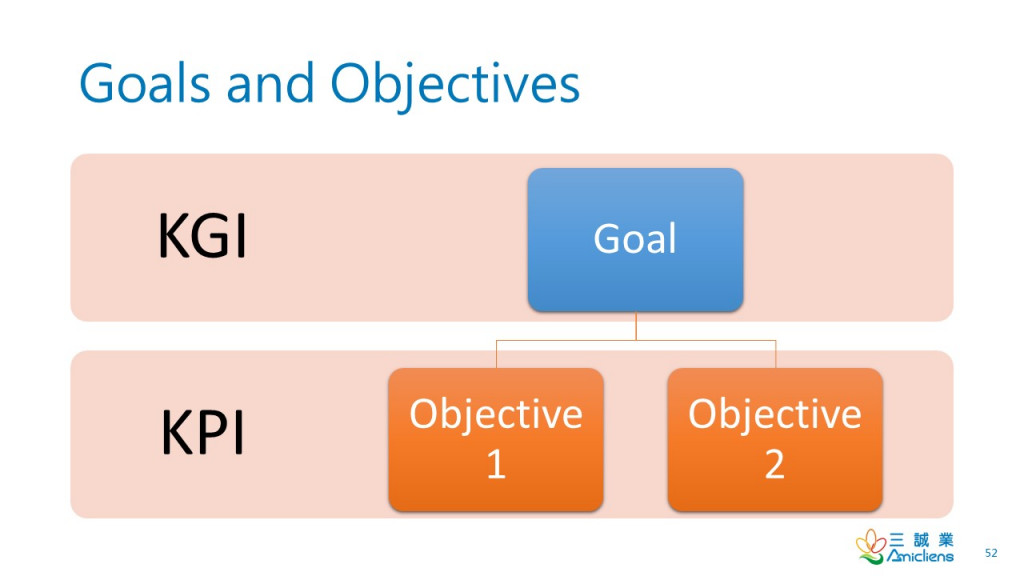

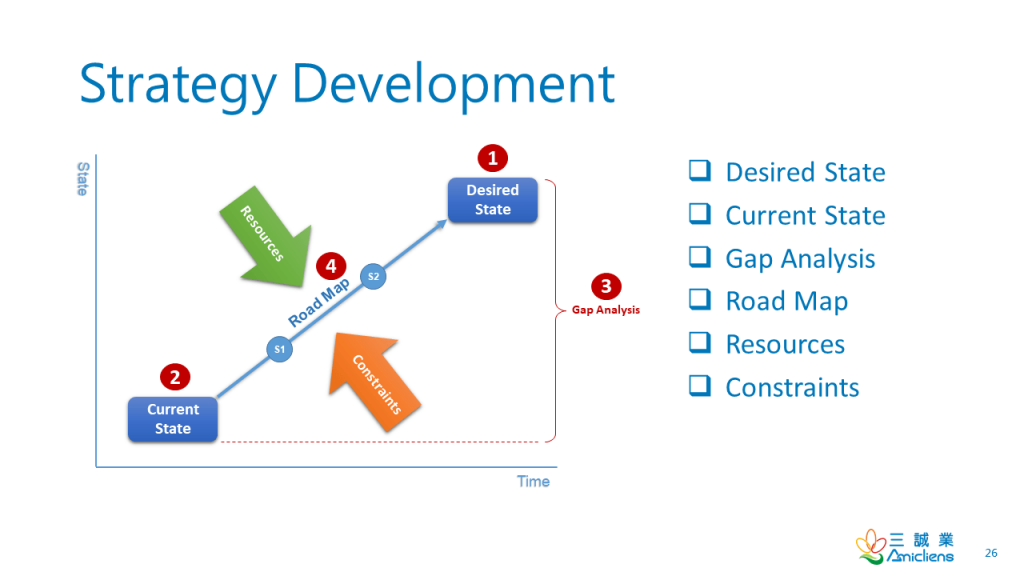

目標始於渴望(desire)以及對末來的想像(vision),是對於想要的成果(desired outcome)的具體描述(statement)。目標可以拆解成具有上、下位關係的大目標(goal)與小目標(objective);換句話說,目標是有階層的。大目標是上位目標,通常範圍較大、時間較長;小目標是下位目標,範圍較小,時間也愈短。目標的設定必須符合SMART原則,也就是很具體(specific)、可衡量(measurable)、作得到(achievable)、玩真的(realistic),而且有時間限制(time-bound);其中頭尾最重要,也就是具體與時間。具體的目標就容易衡量,綁定時間的目標才不會拖延(procrastination),才會採取行動(執行)往目標前進。執行的階段產出稱為績效(performance);換句話說,執行的績效就是可衡量的結果。

管理(management)是達成目標的一套有系統的方法;業界最常用的方法是PDCA (Plan-Do-Check-Act),即規劃、執行、查核與行動(改善)。有效的(effective)管理必須能達成目標,規劃(planning)的首要工作就是確定目標(goal setting),規劃的結果就是產出計畫書(plan),以指導活動的執行。計畫書由高階概念開始發展,再逐步發展配套的細部計畫。高階的計畫書又常稱為戰略計畫(strategic plan)或簡稱戰略(strategy);細部的計畫也常被稱為行動計畫(action plan或paln of action)或戰術(tactical plan或tactic)。空有計畫不足以達標,因為有許多影響目標達成的不確定因素存在;這些影響目標達成的不確定因素我們稱之為風險(risk)。

目標管理是運用系統化方法來達成目標的學問,至少包含了三個議題:戰略管理(strategy management)、風險管理(risk management)及問題解決(problem-solving)。

事件(event)的發生有一定的條件與前提,以及因果關係(cause and effect)。好的事情發生,我們會探討成功因素(success factors);面對壞的事情,我們會追究根本原因(root cause)。然而,實務世界很難找到一組成功因素(充分, sufficient)可獲致必然成功的結果。也就是說,分析成功的個案、探究關鍵成功因素(CSF, critical success factor),並且仿效成功個案可以增加成功的機會,但並不一定能獲得同樣的成功。相反的,有些事情則是可預期的必然結果。例如,取得CISSP資格的一定要(必要, necessary)通過CISSP考試;換句話說,沒有CISSP資格的人,我們可以確信他一定沒有通過CISSP考試。

根據Google字典,實體(entity)是實際存在且可以維一識別的獨立個體 (a thing with distinct and independent existence)。一個實體的特質(quality)、特性(property)、特徵(characteristic)或特色(feature)等的描述稱為屬性(attribute)。用來唯一識別一個實體的屬性則稱為身份(Identity)。台灣是一個政治實體(在政治上實際存在的個體),但我們有許多不同的身份,例如:國名叫中華民國、參加奧運會則是叫中華台北、在WTO則叫作臺澎金馬個別關稅領域。台灣的正名運動,就是讓我們有一個一致、明確、可唯一識別的國家身份。在資訊或資安領域,所有軟硬體相關的東西(其至是使用者),都可以抽象地稱之為實體;UEBA (User and Entity Behavior Analysis)就是針對使用者與使用者以外的所有實體(東西)來進行分析,以察覺及偵測異常並強化安全性。帳號(account)則是為了方便管理實體的技術手段。

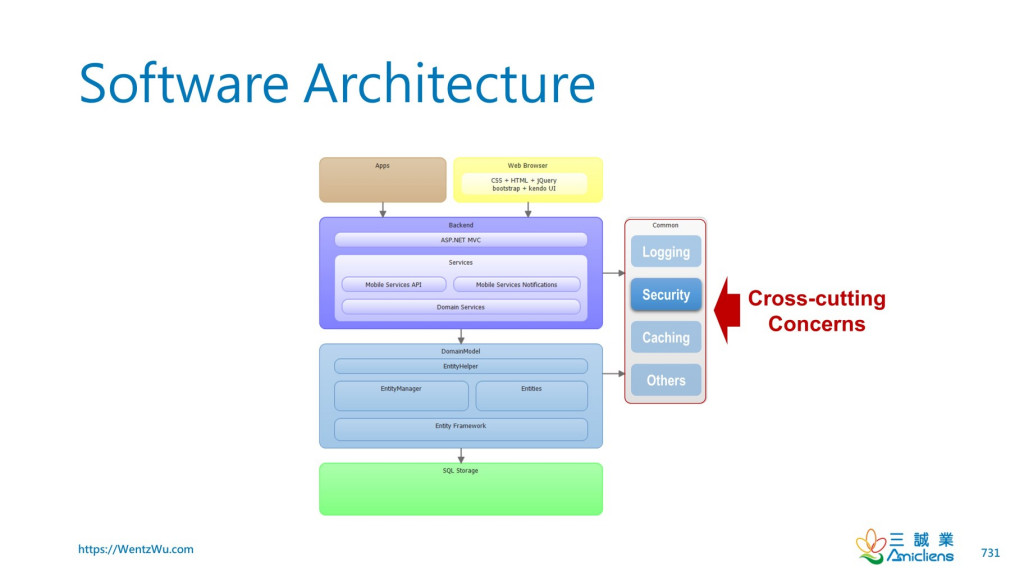

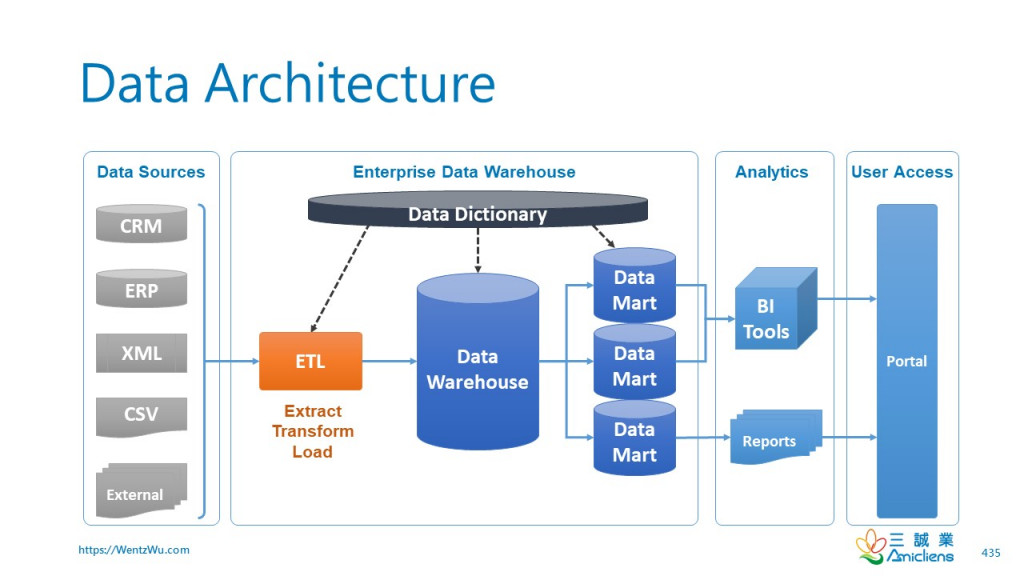

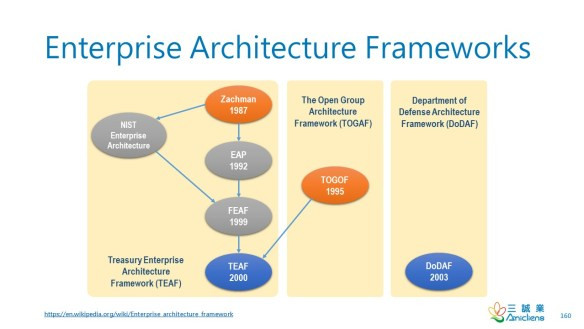

系統(system)是指為了達成特定目的而一起協同運作的一群元素的統稱。相對於系統強調整體,組成該系統的元素則是個體。不論是整體的系統或是個體的元素,它們都可稱為實體,都有唯一識別的身份。一個系統的組要元素及其關係我們稱之為架構(architecture);例如:企業架構、系統架構、網路架構、軟體架構、資料架構或觀念架構等。資訊系統是指將資料(data)進行處理,並轉換為有用的資訊(information)的系統;其常見的組成元素有資料、電腦系統、作業系統、應用軟體、網路、資料中心、人,以及業務流程等。

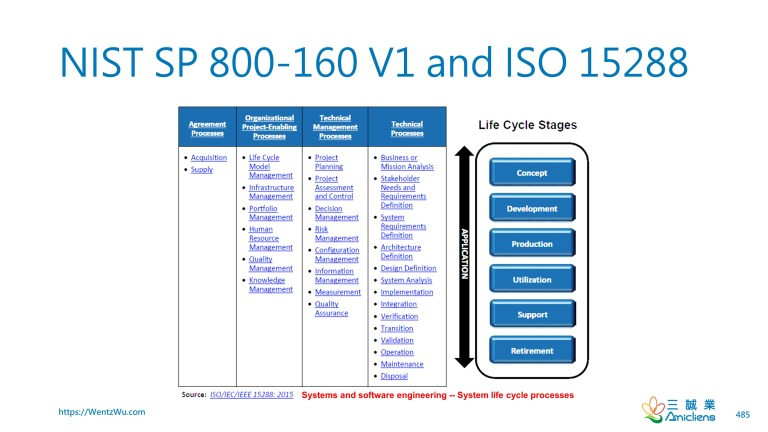

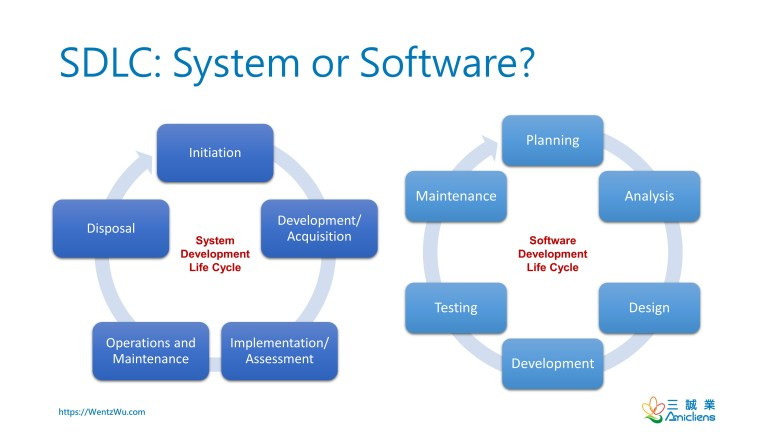

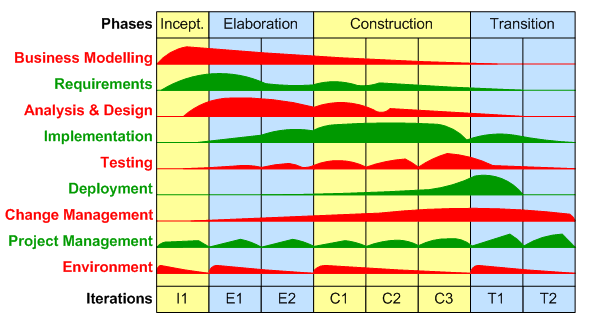

工程(engineering)的本質是作東西(acquire and develop),當作解決方案(solution)來解決利害關係人(stakeholder)的問題(problem)及滿足他們的需求(expectations, needs, and requirements);也就是運用專業知識把一個東西從無到有作出來,讓它上線、使用它、維運它,一直到它除役的整個生命週期都必須考慮到利害關係人的需求。系統安全工程特別強調發展一套系統必須在整個系統發展生命週期(SDLC, system development life cycle)的每一個階段的每一個活動,都必須考慮到利害關係人的安全需求(安全性)。一個系統的發展不可能一開始就鉅細靡遺,而是從主要的元素及其關係(架構)開始設計。所謂的設計(design)是指書面的解決方案。因此,一個安全的系統必須從生命週期(life cycle)及架構(architecture)的角度來思考安全性,也就是時間都安全、處處都安全的概念。

所有的工程案都是專案(project)。也就是透過一次性的專案投資(investment),來創造持續性(persistent)的價值(value)。所謂的專案都有開始、有結束、有產出,而且產出必須在範圍內(scope)、時間內(schedule)、成本內(cost),且兼顧品質(quality)。一個組織要作工程除了必須具備良好的專案管理能力外(又稱為技術管理能力),還必須具備卓越的技術能力;此外,面對眾多的工程案,一個組織必須具備的跨專案的資源管理能力(也稱為組織的專案致能能力),以及合約(取得及供應)管理能力(也稱為協議能力)。

資料來源:https://coaches.wuson.org/wuson_glossary/

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

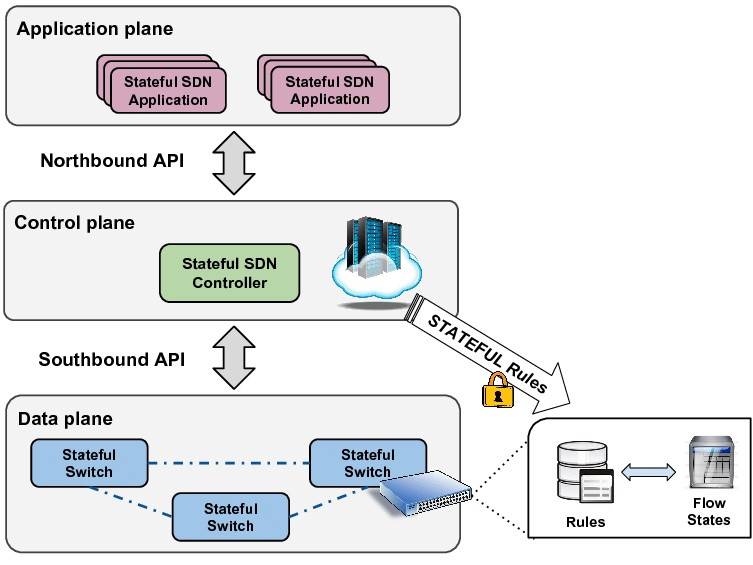

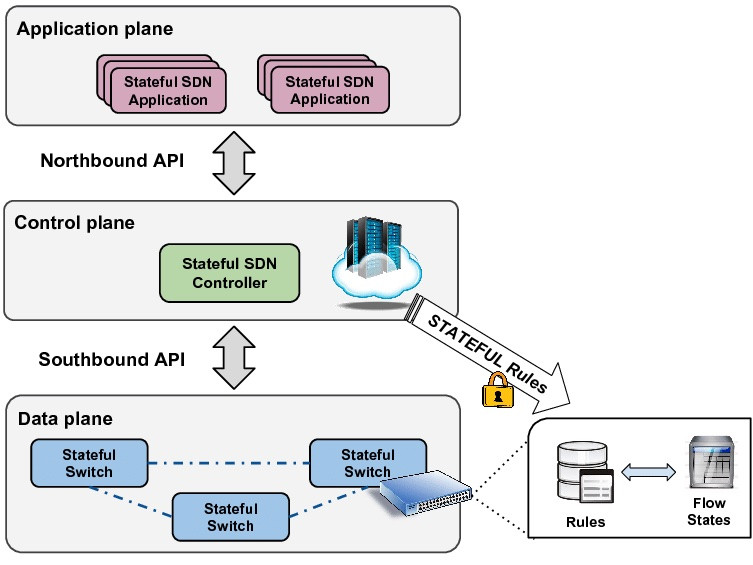

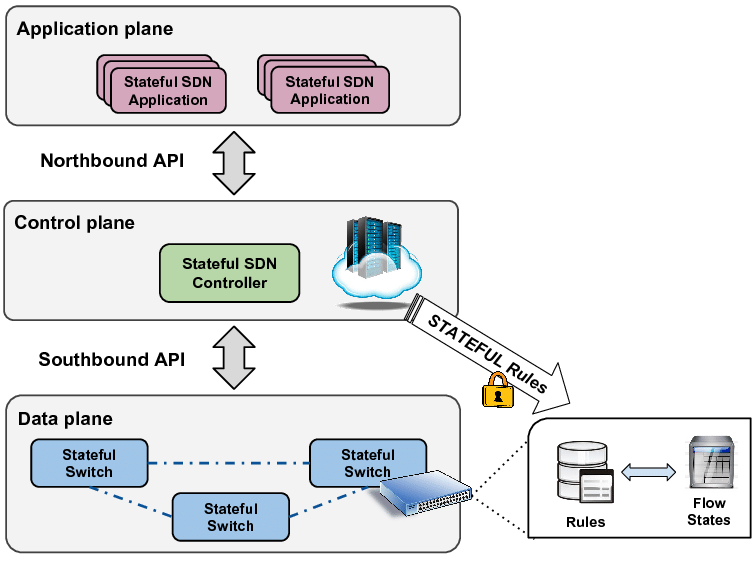

-SDN 架構(來源:Dargahi、Tooska 等人)

網路功能虛擬化 (NFV) 是一個補充 SDN 的概念。它涉及在商用現貨 (COTS) 硬件平台上虛擬化網路功能,例如路由或交換。NFV 可能與軟體定義網路 (SDN) 混淆,後者將數據平面與控制平面分開。

SDN 控制器可以直接對交換機進行編程以丟棄、泛洪或轉發數據包,或者在現有底層網路之上構建虛擬覆蓋網路。

參考

. 軟體定義網路

. 我們為什麼要走向SDN?

. SDN控制器(軟體定義網路控制器)

. 有狀態SDN數據平面安全性調查

資料來源: Wentz Wu QOTD-20211101

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

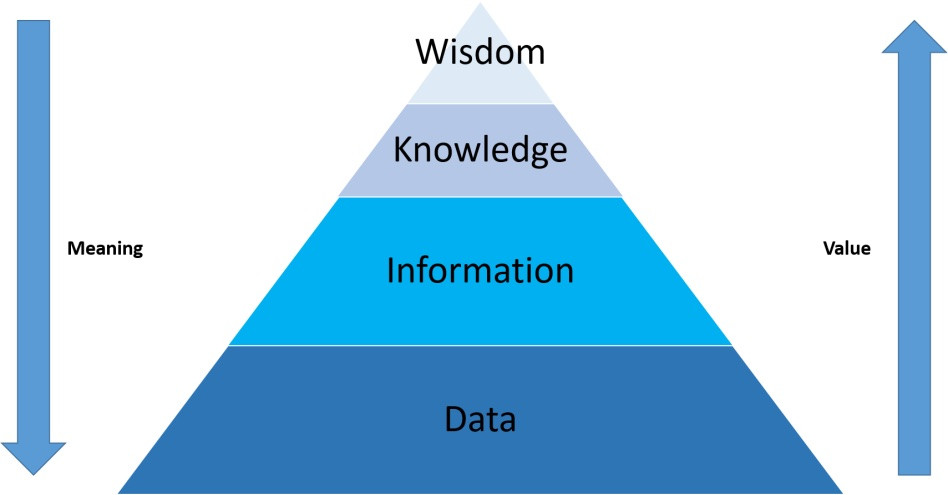

DIKW Hierarchy (Credit: Drill)

何謂資料?

資料(data)是事實(facts)的記錄;主要以客體(object)方式存在,沒有相對的主體(subject),因此不具備情境(context)、沒有生成意義(meaning),也不產生價值(value),所以也常被為原始資料(raw data)。描述資料的資料則稱為中繼資料(metadata)。資料經過處理,在特定情境就會對主體(人)產生意義,我們稱之為資訊(information)。如何運用資料及資訊來解決問題與創造價值的資訊稱為知識(knowledge)。反覆運用資料、資訊及知識以追求美好未來所累積的經驗總合,稱為智慧(wisdom)。

資料即事實,必須有明確的表示方式(expression)及編碼(encoding)才能被有效的儲存、處理及運用。資料流程圖可有效地呈現資料被儲存、處理及運用的過程。不同的資料型態有不同的表示法及編碼;常見的資料型態有量化及質化資料。例如:數值(9.9)為連續型(continuous)量化資料、計次(1,2,3)為不連續型(discrete)量化資料;類別(男/女)是名目(nominal)的質化資料、大綱符號(A,B,C)是順位(ordinal)的質化資料。將資料以系統化的方式組織起來即形成資料結構(data structure),以有效的儲存、處理及運用資料;常見的資料結構有陣列、鍵結串列、佇列、堆壘、樹及網路等。為解決特定問題,針對特定資料結構的處理邏輯稱為演算法(algorithm);例如:排序(sorting)及遍尋(traversal)等。

何謂科學?

Science is a systematic enterprise that builds and organizes knowledge in the form of testable explanations and predictions about the universe.

Source: Wikipedia

科學是一門有系統地探究萬物,以建立知識體系的過程及學問;這些知識通常是建立在可被驗證的解釋或預測的基礎上。大學(中國經典四書之一)所謂之【格物、致知】即為科學之道。

何謂資料科學?

資料科學是一門科學的新研究領域,主要目的是從巨量且複雜的資料集中,萃取出更高階的知識及智慧。資料科學通常涉及資料的管理及治理議題(從資料的表示、編碼、儲存、處理、運用到治理),因此通常會涵蓋資料庫、統計學、軟體工程、商業分析等知識領域。

參考(References)

.Science

.What Is Science?

.DIKW Hierarchy – Understanding the Concept of Wisdom

資料來源:https://coaches.wuson.org/%E8%B3%87%E6%96%99%E7%A7%91%E5%AD%B8/

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

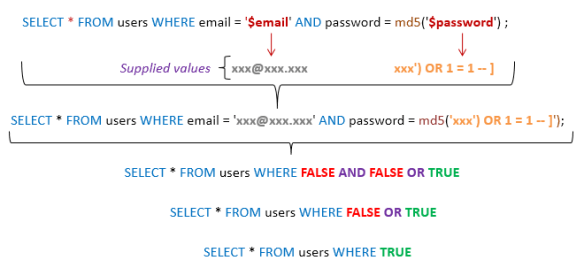

資料庫管理系統(英語:database management system,縮寫:DBMS) 是一種針對物件資料庫,為管理資料庫而設計的大型電腦軟體管理系統。具有代表性的資料管理系統有:Oracle、Microsoft SQL Server、Access、MySQL及PostgreSQL等。通常資料庫管理師會使用資料庫管理系統來建立資料庫系統。

現代DBMS使用不同的資料庫模型追蹤實體、屬性和關係。在個人電腦、大型電腦和主機上應用最廣泛的資料庫管理系統是關係型DBMS(relational DBMS)。在關係型資料庫中,用二維表格表示資料庫中的資料。這些表格稱為關係[1]。

描述

資料庫管理系統是一套電腦程式,以控制資料庫的分類及數據的存取。一套資料庫包括:

資料來源:https://zh.m.wikipedia.org/zh-tw/%E6%95%B0%E6%8D%AE%E5%BA%93%E7%AE%A1%E7%90%86%E7%B3%BB%E7%BB%9F

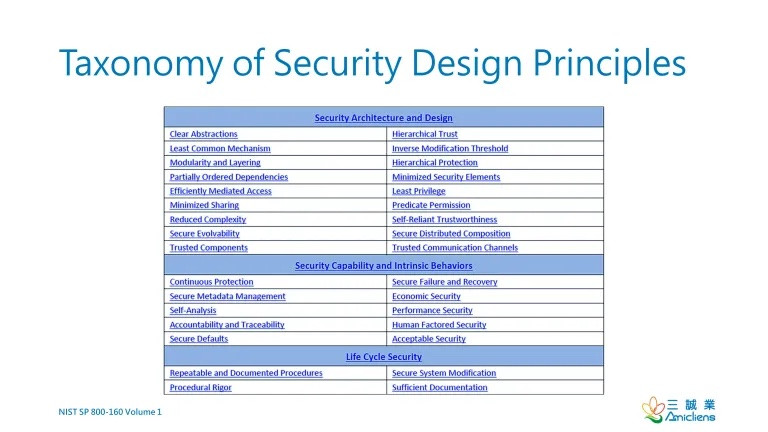

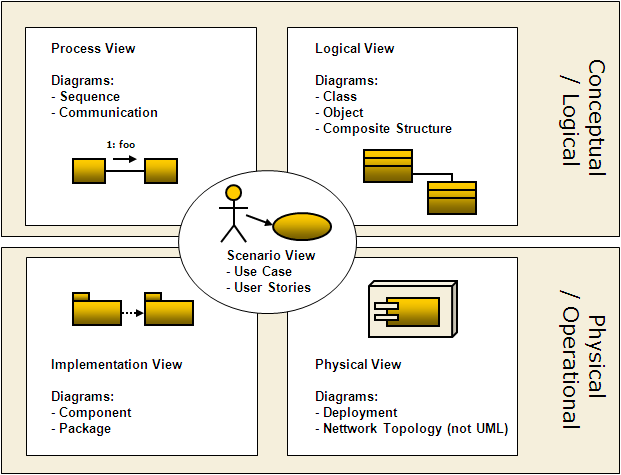

-安全設計原則分類

模組化和分層的原則是跨系統工程學科的基礎。源自功能分解(functional decomposition)的模組化和分層通過使理解系統的結構成為可能,在管理系統複雜性(complexity)方面是有效的。然而,良好的模組化分解或系統設計的細化是具有挑戰性的,並且抵制一般的原則陳述。

模組化(Modularity)用於將功能和相關數據結構隔離(isolate)為定義明確的邏輯單元( logical units)。分層(Layering)可以更好地理解這些單元的關係,從而使依賴關係清晰,避免不必要的複雜性。

模組化的安全設計原則將功能模組化( modularity)擴展到包括基於信任、可信度、特權和安全政策(security policy)的考慮。

基於安全的模組化分解包括以下內容:

– 將政策分配給網路中的系統;

– 向分層分配系統政策;

– 將系統應用程序分離為具有不同地址空間的進程;

– 基於硬體支持的特權域,將進程劃分為具有不同特權的主體。

模組化和分層的安全設計原則與縱深防禦(defense in depth)的概念不同,這在 F.4 節中進行了討論。

資料來源:NIST SP 800-160 第 1 卷

參考

. NIST SP 800-160 第 1 卷

. 模組化(網絡)

資料來源: Wentz Wu QOTD-20211029

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

軟體開發工具包 (SDK) 是一個可安裝包中的軟體開發工具集合。它們通過編譯器、調試器和軟體框架來促進應用程序的創建。它們通常特定於硬體平台和操作系統組合。創建具有高級功能的應用程序,例如廣告、推送通知等;大多數應用軟體開發人員使用特定的軟體開發工具包。

分佈式軟體系統的元素通常通過定義的應用程序編程接口 (Application programming interface:API) 進行通信。

SDK 是軟體開發工具的集合。它不是組成系統元素。

依屬進程(Dependent processes)是分佈式軟體系統的一部分。他們使用靜態庫還是動態庫都沒有關係。

接口描述語言 (Interface description language:IDL) 用於定義接口,然後將其翻譯成特定的編程語言。

資料來源: Wentz Wu QOTD-20211028

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

ACID,是指資料庫管理系統(DBMS)在寫入或更新資料的過程中,為保證事務(transaction)是正確可靠的,所必須具備的四個特性:原子性(atomicity,或稱不可分割性)、一致性(consistency)、隔離性(isolation,又稱獨立性)、持久性(durability)。

在資料庫系統中,一個事務是指:由一系列資料庫操作組成的一個完整的邏輯過程。例如銀行轉帳,從原帳戶扣除金額,以及向目標帳戶添加金額,這兩個資料庫操作的總和,構成一個完整的邏輯過程,不可拆分。這個過程被稱為一個事務,具有ACID特性。ACID的概念在ISO/IEC 10026-1:1992文件的第四段內有所說明。

資訊來源:https://zh.wikipedia.org/zh-tw/ACID

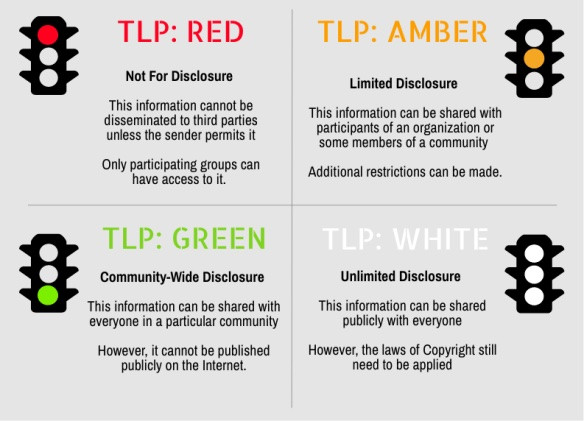

-圖片來源:socradar

紅綠燈協議 (TLP) 是一個用於對敏感資訊進行分類的系統,該系統由英國政府的國家基礎設施安全協調中心 (NISCC;現為國家基礎設施保護中心,CPNI) 創建,以鼓勵更多地共享敏感資訊。

基本概念是發起者表明他們希望他們的資訊在直接接收者之外傳播的範圍有多廣。它旨在以受控和受信任的方式改善個人、組織或社區之間的資訊流。處理帶有 TLP 標記的通信的每個人都必須理解並遵守協議的規則,這一點很重要。只有這樣,才能建立信任並實現資訊共享的好處。TLP 基於發起者標籤資訊的概念,使用四種顏色中的一種來指示接收者可以進行哪些進一步的傳播(如果有的話)。如果需要更廣泛的傳播,接收者必須諮詢發起者。

目前存在許多 TLP 規範。

– 來自 ISO/IEC,作為跨部門和組織間通信的資訊安全管理標準的一部分

– 來自旨在提供公開可用的簡單定義的 US-CERT

– 來自事件響應和安全團隊論壇(FIRST),它於 2016 年 8 月 31 日發布了其合併 TLP 文檔的 1.0 版。它來自一個特殊興趣小組,旨在確保對 TLP 的解釋是一致的,並且在用戶社區中存在明確的期望。

資料來源:維基百科

參考

. 網路安全和基礎設施安全局 (CISA) 的自動指標共享 (AIS)

. 駕馭威脅情報規範的海洋

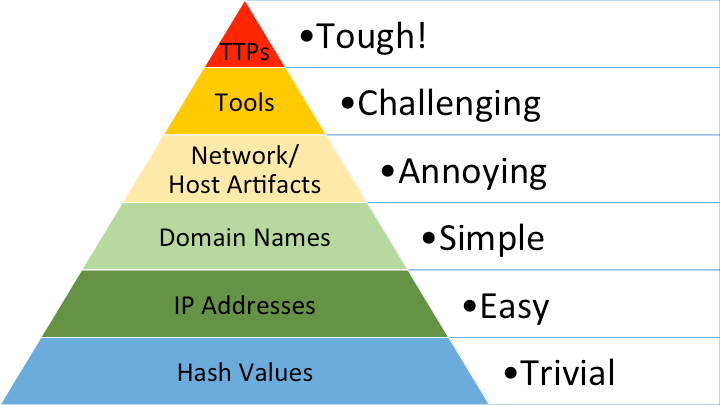

. 網路威脅搜尋框架第 1 部分:痛苦金字塔

. 痛苦金字塔 (DavidJBianco)

. 妥協指標(維基百科)

. 將 zveloCTI 威脅情報數據映射到妥協指標 (IOC) 的痛苦金字塔

. 紅綠燈協議

. 您需要了解的有關威脅情報中交通燈協議使用的知識

資料來源: Wentz Wu QOTD-20211027

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

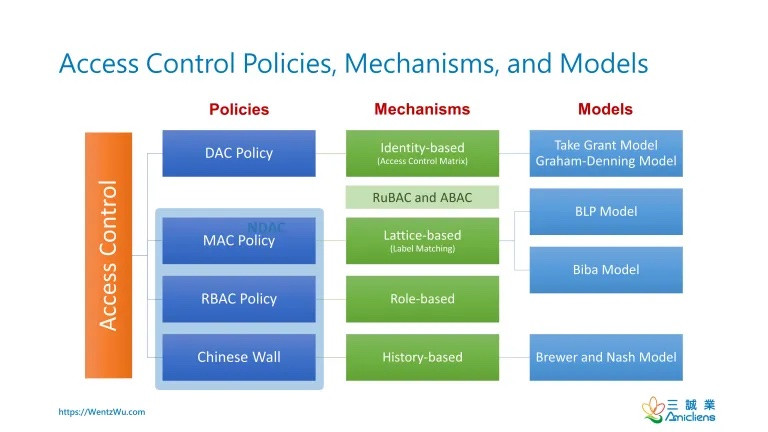

-存取控制策略、機制和模型

晶格(Lattice)是在序理論和抽象代數的數學分支學科中研究的抽象結構。它由一個偏序集合組成,其中每對元素都有一個唯一的上界(也稱為最小上限或連接)和一個唯一的下界(也稱為最大下限或滿足)。

資料來源:維基百科

自主存取控制 (DAC) 是一種授權機制,資料所有者根據需要知道和最小權限原則做出授權決定。安全管理員或資料保管人根據主體(能力表)和對象(存取控制列表)的身份對存儲在稱為存取控制矩陣的資料結構中的系統實施授權決策。但是,根據 DAC 策略授予的權限可能會傳播到其他主體。

強制存取控制(MAC)通過基於晶格理論匹配主客體標籤來控制信息流來彌補DAC的弱點。

-安全核心

資料來源: Wentz Wu QOTD-2021026

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

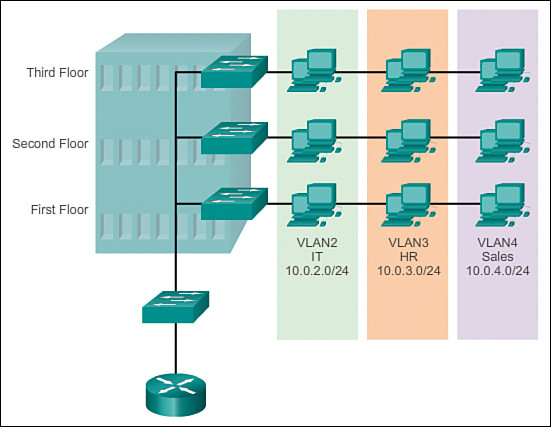

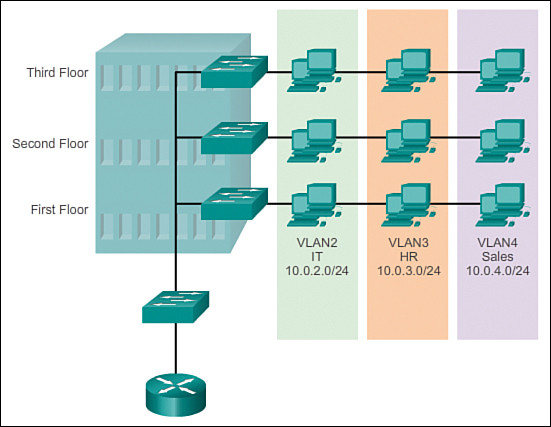

虛擬區域網路 (VLAN)

-VLAN 組(來源:Cisco Press)

虛擬 LAN (VLAN) 是在數據鏈路層(OSI 第 2 層)的計算機網絡中劃分和隔離的任何廣播域。

資料來源:維基百科

目前的VLAN數量有限,為4094,無法滿足數據中心或雲計算的需求,具有基於租戶隔離網絡的共同特點。例如,Azure 或 AWS 的客戶遠多於 4094。

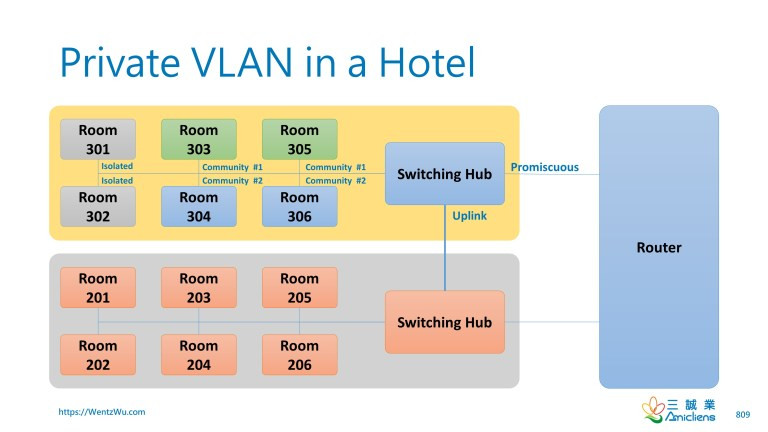

私有VLAN

-酒店專用 VLAN

專用 VLAN,也稱為端口隔離,是計算機網絡中的一種技術,其中 VLAN 包含受限制的交換機端口,因此它們只能與給定的上行鏈路進行通信。受限端口稱為專用端口。每個專用 VLAN 通常包含許多專用端口和一個上行鏈路。上行鏈路通常是連接到路由器、防火牆、服務器、提供商網絡或類似中央資源的端口(或鏈路聚合組)。

專用 VLAN 的典型應用是酒店或乙太網到家庭網絡,其中每個房間或公寓都有一個用於 Internet 訪問的端口。

資料來源:維基百科

VXLAN 問題陳述(VXLAN Problem Statement)

VXLAN (RFC 7348) 就是為了解決這個問題而設計的。VXLAN 問題陳述突出了以下問題:

VXLAN 作為覆蓋網絡(VXLAN as Overlay Network)

VXLAN 將傳統的 VLAN 幀封裝為 IP 負載或 MAC-over-IP,以支持主幹交換機和葉交換機之間的通信。所述葉脊架構採用葉片開關和主幹交換機組成的兩層的網絡拓撲。

覆蓋和底層網絡(Overlay and Underlay Networks)

底層網絡 或所謂的 物理網絡 ,傳統協議在其中發揮作用。底層網絡是物理基礎設施,在其上構建覆蓋網絡。它是負責跨網絡傳輸數據包的底層網絡。

底層協議:BGP、OSPF、IS-IS、EIGRP

一個 覆蓋網絡 是一個 虛擬的網絡 被路由在底層網絡基礎設施之上,路由決定將發生在軟件的幫助。

覆蓋協議:VXLAN、NVGRE、GRE、OTV、OMP、mVPN

覆蓋網絡是一種使用軟件創建網絡抽象層的方法,可用於在物理網絡之上運行多個獨立的、離散的虛擬化網絡層,通常提供新的應用程序或安全優勢。

來源:Underlay Network 和 Overlay Network

攻擊向量(Attack Vector)

VXLAN 是一個 MAC-over-IP 覆蓋網絡,它繼承了第 2 層和第 3 層攻擊向量,因此它擴展了第 2 層網絡的攻擊向量。

傳統上, 第 2 層網絡 只能被惡意端點從“內部”攻擊——要么:

. 通過不當訪問 LAN 和窺探流量,

. 通過注入欺騙性數據包來“接管”另一個 MAC 地址,或

. 通過氾濫並導致拒絕服務。

用於傳送第 2 層流量的 MAC-over-IP 機制顯著擴展了此攻擊面。 這可能是由於流氓將自己注入網絡而發生的:

. 通過 訂閱一個或多個 承載 VXLAN 網段廣播流量的多播組,以及

. 通過將 MAC-over-UDP 幀發送 到傳輸網絡以注入虛假流量,可能是為了劫持 MAC 地址。

本文檔不包含針對此類攻擊的具體措施,而是依賴於 IP 之上的其他傳統機制。相反,本節概述了 VXLAN 環境中一些可能的安全方法。

. 通過限制在 VXLAN 環境中部署和管理虛擬機/網關的人員的管理和管理範圍,可以減輕流氓端點的傳統第 2 層攻擊。此外,此類管理措施可能會通過 802.1X 之類的方案得到加強,以對單個端點進行准入控制。此外,使用基於 UDP 的 VXLAN 封裝可以在物理交換機中配置和使用基於 5 元組的 ACL(訪問控制列表)功能。

. 可以使用 IPsec 等傳統安全機制保護 IP 網絡上的隧道流量,這些機制對 VXLAN 流量進行身份驗證和可選加密。當然,這需要與授權端點的身份驗證基礎設施相結合,以獲取和分發憑據。

. VXLAN 覆蓋網絡是在現有 LAN 基礎設施上指定和運行的。為確保 VXLAN 端點及其 VTEP 在 LAN 上獲得授權,建議為 VXLAN 流量指定一個 VLAN,服務器/VTEP 通過此 VLAN 發送 VXLAN 流量以提供安全措施。

. 此外,VXLAN 需要在這些覆蓋網絡中正確映射 VNI 和 VM 成員資格。期望使用現有安全方法完成此映射並將其傳送到 VTEP 和網關上的管理實體。

來源:RFC 7348

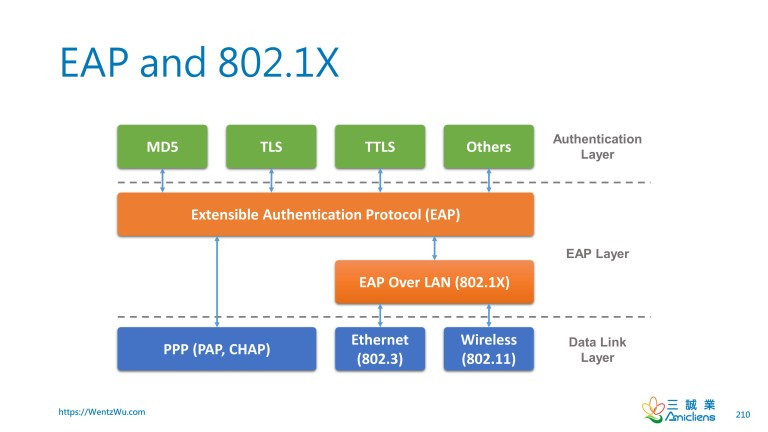

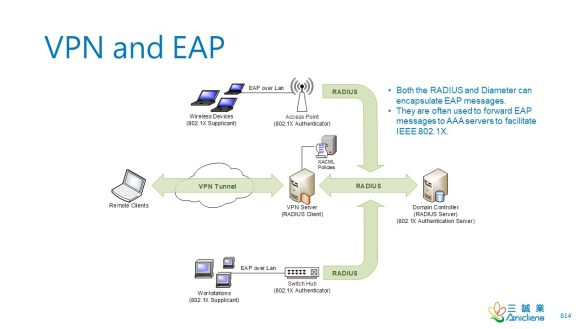

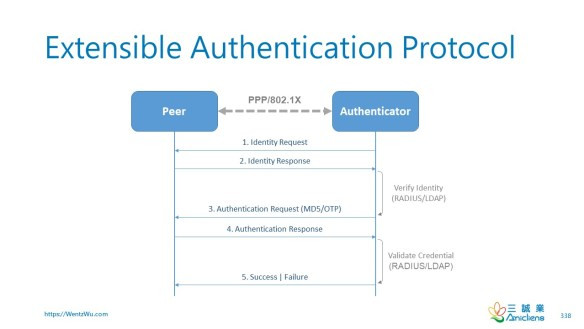

區域網路上的 EAP(EAP over LAN)

-EAP 和 802.1X

IEEE 802.1X 是基於端口的網絡訪問控制 (PNAC) 的 IEEE 標準。它是 IEEE 802.1 網絡協議組的一部分。它為希望連接到 LAN 或 WLAN 的設備提供身份驗證機制。

IEEE 802.1X 定義了基於 IEEE 802.11 的可擴展身份驗證協議 (EAP) 的封裝,稱為“EAP over LAN”或 EAPOL。EAPOL 最初是為 802.1X-2001 中的 IEEE 802.3 以太網設計的,但在 802.1X-2001 中被闡明以適合其他 IEEE 802 LAN 技術,例如 IEEE 802.11 無線和光纖分佈式數據接口(ANSI X3T9.5/X3T12 和 ISO 9314) . 在 802.1X-2010 中,EAPOL 也經過修改以與 IEEE 802.1AE(“MACsec”)和 IEEE 802.1AR(安全設備身份,DevID)一起使用,以支持內部 LAN 段上的服務識別和可選的點對點加密。

資料來源:維基百科

參考

. 虛擬可擴展區域網路 (VXLAN):在第 3 層網絡上覆蓋虛擬化第 2 層網絡的框架 (RFC 7348)

. 虛擬可擴展 LAN(維基百科)

. 什麼是 VXLAN?(Juniper)

. 底層網絡和覆蓋網絡

. 網絡工程師對虛擬可擴展區域網路 (VXLAN) 的看法

. TOR、EOR 和 MOR 是什麼意思?

. 數據中心架構中流行的 ToR 和 ToR 交換機

. 虛擬區域網路 | 第 1 部分 – VxLAN 的工作原理 (YouTube)

. VXLAN 介紹 (YouTube)

. SD-WAN 的基礎知識

. 私有VLAN

. 虛擬可擴展區域網路

. RFC 7348:虛擬可擴展區域網路 (VXLAN):在第 3 層網絡上覆蓋虛擬化第 2 層網絡的框架

資料來源: Wentz Wu QOTD-20210804

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

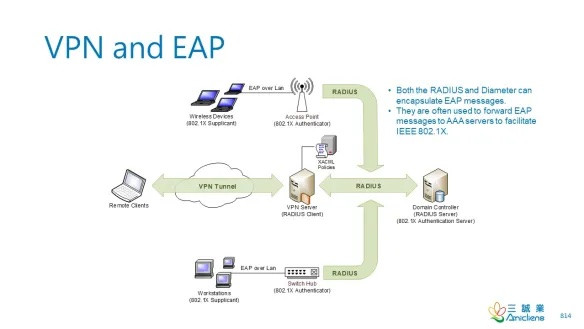

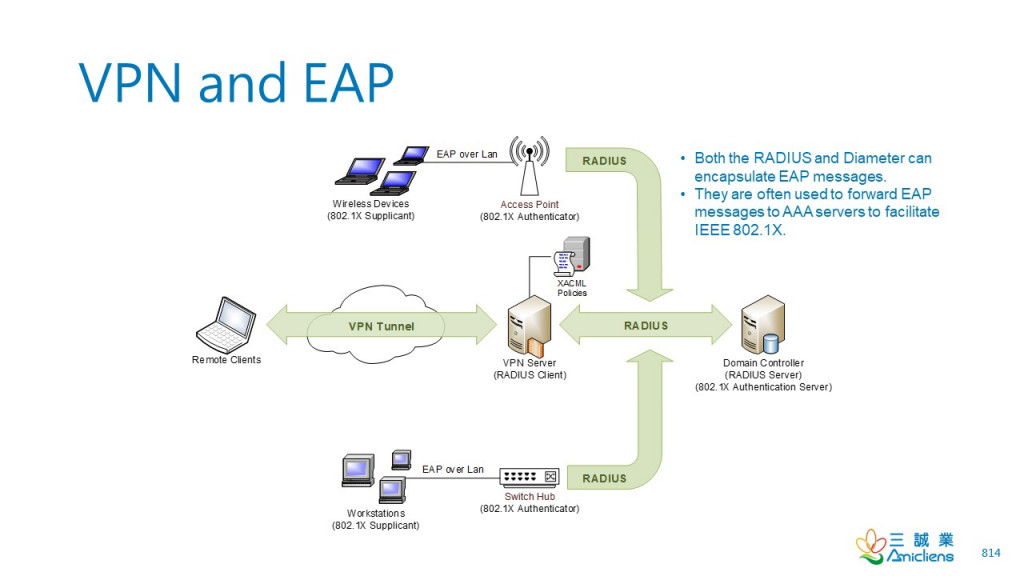

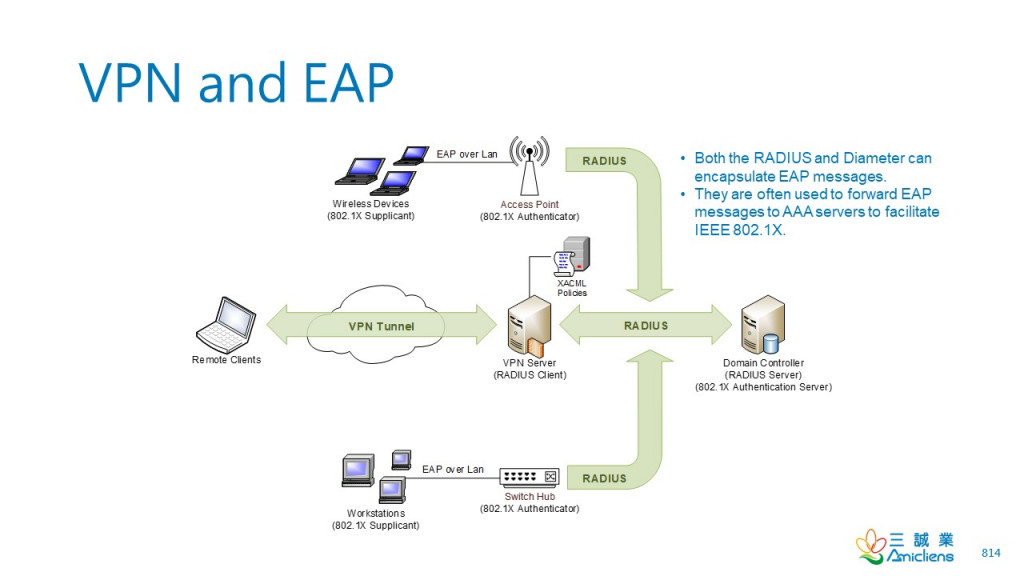

-VPN 和 EAP

VPN 服務器可以在沒有 RADIUS 服務器支持的情況下作為身份驗證服務器運行,RADIUS 服務器與 RADIUS 客戶端(VPN 服務器)而不是 VPN 客戶端進行通信。VPN 客戶端可以通過 PEAP 對 VPN 服務器進行身份驗證,“PEAP 是一種將 可擴展身份驗證協議 (EAP) 封裝在加密和經過身份驗證的 傳輸層安全 (TLS) 隧道中的協議”。(維基百科)

802.1X 也稱為 EAP over Lan (EAPoL),用於局域網訪問控制,特別是有線乙太網路或 WI-FI 網路。802.1X 不是為遠程訪問身份驗證或 VPN 設計的。

“可擴展身份驗證協議 ( EAP ) 是一種經常用於網路和 Internet 連接的身份驗證框架。” (維基百科)EAP 不是用於認證主體的認證協議,而是一種擴展認證協議的協議。

參考

. 誤用案例

. 集成測試

. 系統測試

資料來源: Wentz Wu QOTD-20211025

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

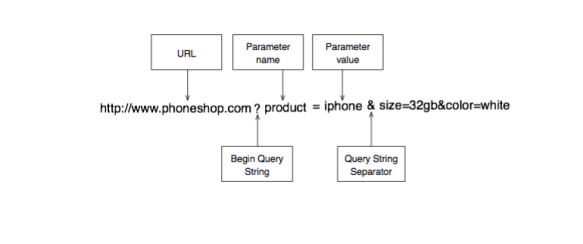

API,全名 Application Programming Interface (應用程式介面),簡單來說,是品牌開發出的一種接口,讓第三方可以額外開發、應用在自身的產品上的系統溝通介面。

來看個短短的、清楚直白的敘述影片:API 就是你的餐廳服務生💁

https://cdn.embedly.com/widgets/media.html?src=https%3A%2F%2Fwww.youtube.com%2Fembed%2FzvKadd9Cflc%3Ffeature%3Doembed&url=http%3A%2F%2Fwww.youtube.com%2Fwatch%3Fv%3DzvKadd9Cflc&image=https%3A%2F%2Fi.ytimg.com%2Fvi%2FzvKadd9Cflc%2Fhqdefault.jpg&key=a19fcc184b9711e1b4764040d3dc5c07&type=text%2Fhtml&schema=youtube

以實際應用的範例而言,Google Map API 就很好理解了,常常可以在各式不同的網站看見 Google Map 應用,很多都是接 Google Map API 的範例,營運考量上,有可能 API 會限制一定使用流量以內免費,超過即收費,Google map 也是如此。

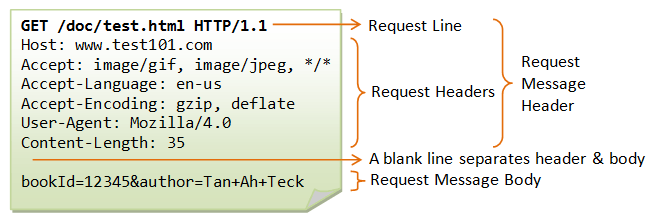

在 RESTful API 之前,要再理解一下 HTTP,HTTP 是一種協定,全名 Hypertext Transfer Protocol(超文本傳輸協定),網路世界其實就分為客戶端、伺服器端,舉例說,客戶端就是我,伺服器端就是 Yahoo,我要看 Yahoo 的首頁,我就是向 Yahoo 的伺服器端傳送了這個要求,Yahoo 再回應資源給我。為了讓要求和回應統一規範,就有了 HTTP。

舉例,假設我要吃滷味:

跟老闆點餐的方式,有一定的規範跟方式,像是我一定要用講的,不可以用比的,我要說中文,不可以說英文,這就是 HTTP 協定。

如果伺服器發現網址不存在(老闆發現百頁豆腐賣完了),就會回傳 HTTP status code 狀態碼 404:

狀態碼又會再分為下幾種:

2xx = Success(成功)

3xx = Redirect(重定向)

4xx = User error(客戶端錯誤)

5xx = Server error(伺服器端錯誤)

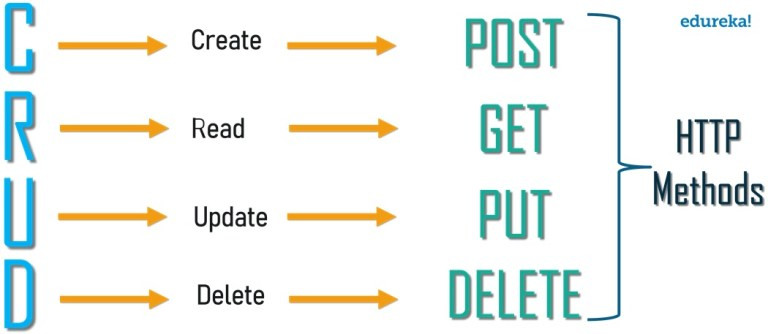

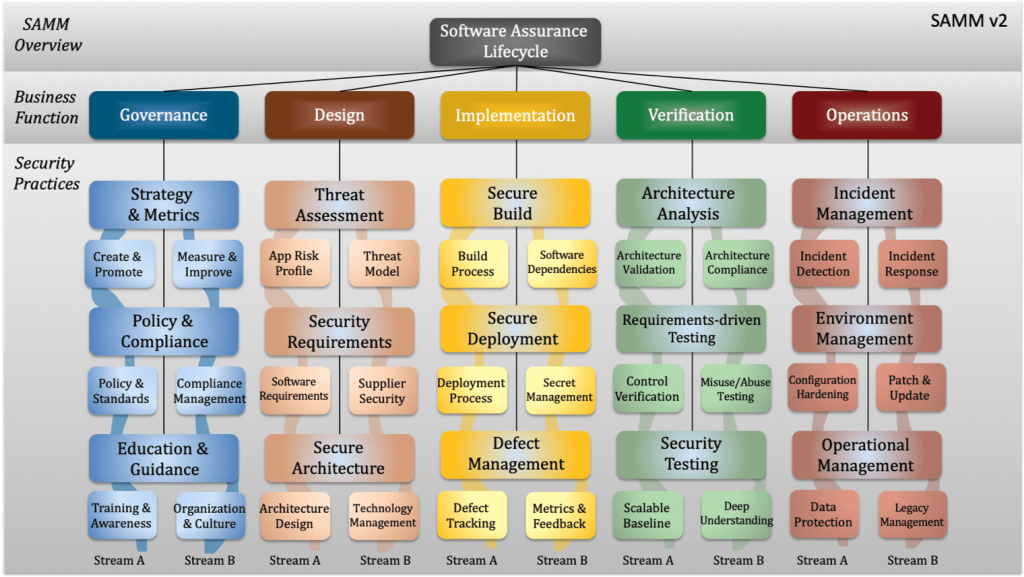

在 HTTP 中,會有很多種 method 做為請求的方法,常用的幾個動作分別為:GET / POST / PUT / DELETE,正好會對應到資料庫基本操作 CRUD 增刪查改。

CRUD 為 Create(新增)、Read(讀取)、Update(更新)與Delete(刪除)的縮寫

先來看是誰發明的↓

REST,全名 Representational State Transfer( 表現層狀態轉移),他是一種設計風格,RESTful 只是轉為形容詞,像是 peace 和平這名詞,轉成形容詞是 peaceful,RESTful 則形容以此規範設計的 API,稱為 RESTful API。

先用白話來說,以剛剛 API 影片中的餐廳服務生為例,如果使用一般的 API 點菜,我要加點、查看已點菜色、修改已點菜色、取消已點菜色,都需要不同的服務生替我服務,可能加點的服務生是 John、查看已點菜色是 Annie….等,RESTful API,就是讓這些動作,都可以由同一位服務生完成。

RESTful API 主要由三種元件組成:

一般的 API,可能會是這樣:

獲得資料GET /getData

新增資料POST /createData

刪除資料DELETE /deleteData/1

不同公司,不一樣的工程師,設計的名稱都會不一樣,沒有統一的命名方式,造成在引用各家 API 時,都需要詳讀 API 文件,理解所有設計命名規則後,才可使用。

若以 RESTful API 風格開發的話:

獲得資料GET /data

新增資料POST /data

刪除資料DELETE /data/1

就是用一個唯一的 URL 定位資源,將動作藏在 HTTP 的 method 裡面。

所以使用 RESTful 風格設計的 API,就有了以下幾種優點及限制:

1. 有唯一的URL表示資源位置,統一的 API 接口。(Uniform Interface)

2. 無狀態。(Stateless)

RESTful 的狀態,意即 HTTP 的請求狀態,一般 Web 服務中,Server 端和 Client 端交互的資訊,會存在 Server 端的 Session (例如:已登入狀態),在 Client 端再次發送請求的時候,Server 端透過保存在 Server 端的 Session,去執行 request。無狀態的意思,即 Client 端自行保存狀態,在請求 Server 的時候,一併附上給 Server 端,Server 端無保存 Client 端的狀態資訊。

舉例來說,可能在用戶登錄系統時,Server 產生 token 紀錄 user 已登錄系統,然後把 token 還給 Client,在 Client 再次發送請求的時候,把 token 一起發給 Server,這樣 Server 就知道這一個 Client 是已經處於登錄的狀態。

意即所有的資源都可以 URI 定位,而且這個定位與其他資源無關,也不會因為其他資源的變化而變化,資源相互的依賴性降低。

舉一個白話一點的例子:查詢員工工資:

第一步:登錄系統。

第二步:進入查詢工資的頁面。

第三步:搜索該員工。

第四步:點擊姓名查看工資。

這樣的操作流程就是有狀態的,查詢工資的每一個步驟都依賴於前一個步驟,只要前置操作不成功,後續操作就無法執行。如果輸入一個URL就可以直接得到指定員工的工資,這種情況就是無狀態的,因為獲取工資不依賴於其他資源或狀態,這種情況下,員工工資是一個資源,由一個 URL 與之對應可以通過 HTTP 中的 GET 方法得到資源,這就是典型的 RESTful 風格。

3. 可更高效利用快取來提高回應速度 (Cachable)

在 server-side,GET 過的資源,如果沒有被變更過,可以利用 cache 機制減少 request。

在 client-side,透過 client 端 cache 紀錄 cache 版本,若向 server 要求資源時發現 server 最新版與 cache 相同,則 client 端直接取用本地資源即可,不需要再做一次查詢

4. 分層系統架構 (Layered System)

5. 客戶端服務器分離 (Client-Server)

6. 充份利用 HTTP protocal(GET/POST/PUT/DELETE) (Manipulation of resources through representations)

7. 可執行程式碼的設計,像是 JavaScript(非必要實作項目) Code-On-Demand (optional)

參考文章:

https://zh.wikipedia.org/wiki/%E8%A1%A8%E7%8E%B0%E5%B1%82%E7%8A%B6%E6%80%81%E8%BD%AC%E6%8D%A2

https://tw.alphacamp.co/blog/2016-10-25-coding-basics-for-marketers-1

https://ithelp.ithome.com.tw/articles/10157431

https://www.itread01.com/content/1544242329.html

https://progressbar.tw/posts/53

https://blog.csdn.net/hjc1984117/article/details/77334616

https://www.zhihu.com/question/28557115

https://blog.csdn.net/hjc1984117/article/details/77334616

http://www.ruanyifeng.com/blog/2011/09/restful.html

https://blog.toright.com/posts/5523/restful-api-%E8%A8%AD%E8%A8%88%E6%BA%96%E5%89%87%E8%88%87%E5%AF%A6%E5%8B%99%E7%B6%93%E9%A9%97.html

https://blog.csdn.net/Jmilk/article/details/50461577

https://blog.csdn.net/matthew_zhang/article/details/63410421

資料來源:https://medium.com/itsems-frontend/api-%E6%98%AF%E4%BB%80%E9%BA%BC-restful-api-%E5%8F%88%E6%98%AF%E4%BB%80%E9%BA%BC-a001a85ab638

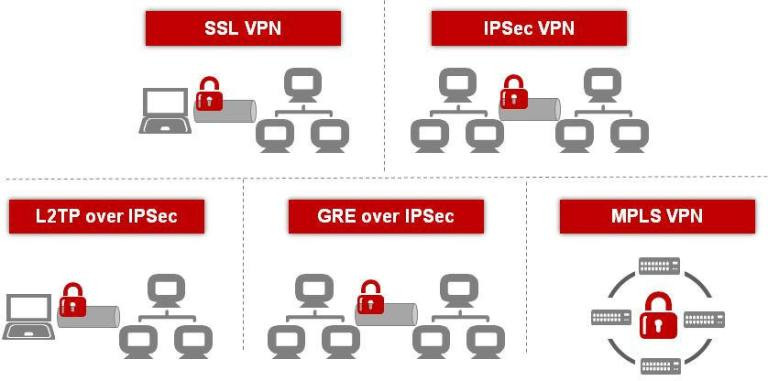

VPN就是透過tunneling技術, 把公眾/共用網路當作(模擬成)網路線來連接公司的電腦及網路. 由於使用公眾/共用網路, 因此必須搭配安全服務(如身份驗證, 金鑰交換, 加密, 完整性控制)才能安全地在tunnel上傳輸資料.

VPN = 建立私有通道(tunneling) + 提供安全服務(security services)

https://wentzwu.com/2022/05/18/vpn-tunneling-and-security-services/

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

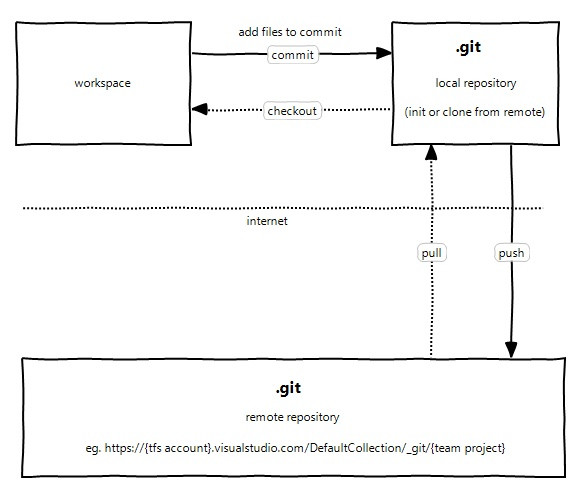

-代碼倉庫:git

顧名思義,整合測試結合了代碼單元、模組或子系統並對其進行測試。在託管代碼儲存庫的服務器上進行整合測試是很常見的,例如 git 服務器。

在持續整合設置中,當滿足構建標準(夜間構建或新代碼簽入)時,服務器開始構建代碼並運行簽入代碼存儲庫的所有單元測試。如果構建或任何測試失敗,則會向相關方發送通知以解決問題,直到一切正常;這種迭代過程稱為回歸測試。

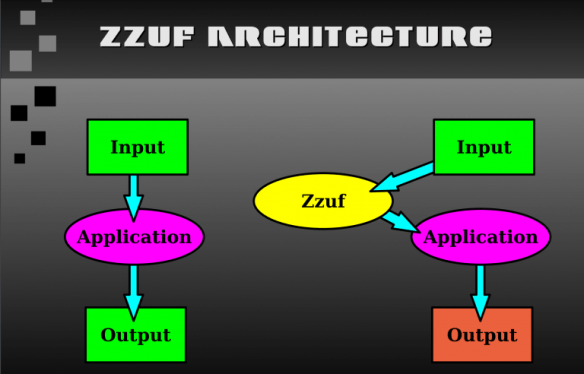

模組或子系統通常通過所謂的 API(應用程序編程接口)相互通信。API 測試沒有用戶界面,依賴於測試工具來提供數據作為輸入並接收結果作為輸出。Fuzzer 是Fuzz 測試中使用的工具,可幫助生成隨機測試數據以饋入接口測試。

系統測試在整合測試完成後開始,例如壓力測試、性能測試、安全測試等。大部分系統測試任務都可以自動化。一旦自動化任務完成,測試人員就會參與進來。他們根據包含一個或多個場景或用例的測試用例來測試系統。誤用案例基本上是採取攻擊者觀點的用例。

資料來源: Wentz Wu QOTD-20211024

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

領導與管理的心得:

領導力(leadership)就是影響力。管理是達成目標的一套有系統的方法,最常的方法是PDCA. 因此,目標及事情才需要被管理;人需要的是被影響、被感動,一起為美好的未來而努力!

領導人(leader)需要明白自己的價值觀及使命、能擘劃美好未來的願景,並具備說故事的能力,以及說到作到的執行力才能感動人,讓大家一起為了共同的目標與願景而努力。

影響力的來源有很多,可以是高貴的道德情操、人格特質、技術能力,或制度上的職稱或權力等。透過這些影響力讓大家願意一起前衝就是領導的本質與內涵。

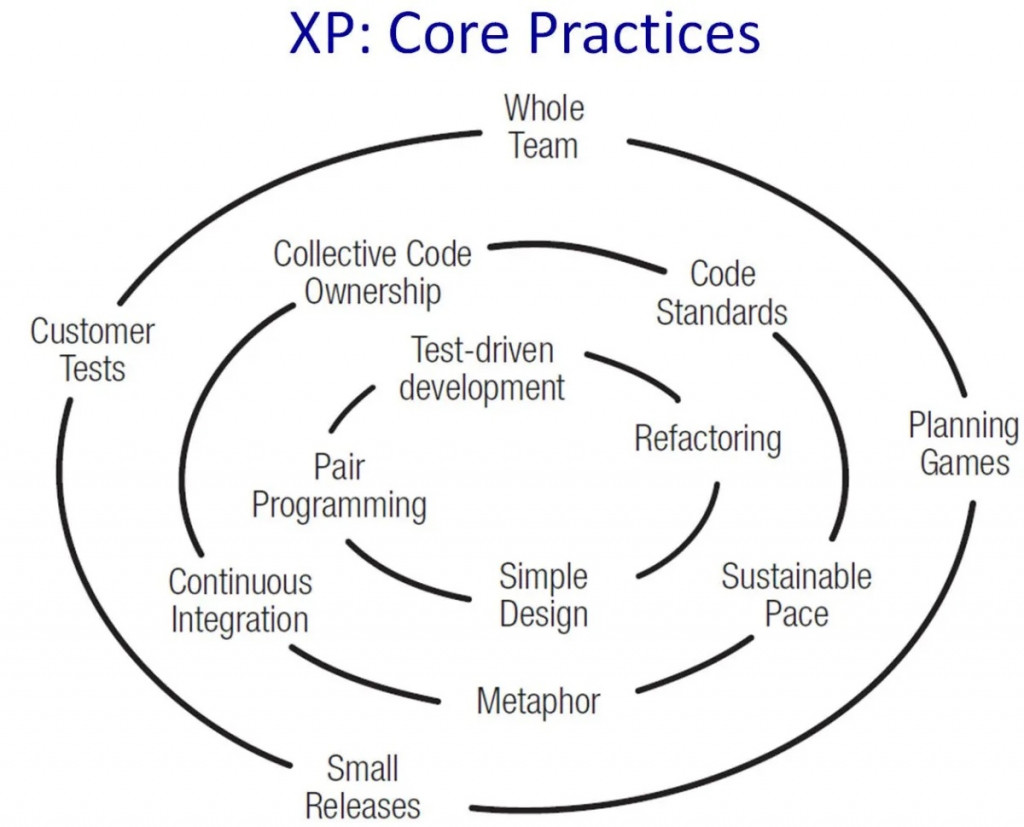

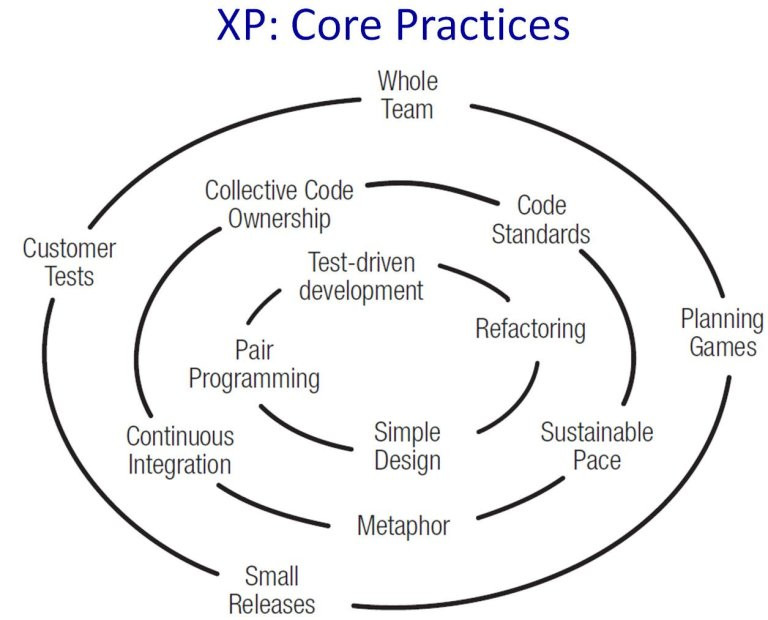

-XP 實踐(來源:https ://twitter.com/CharlotteBRF )

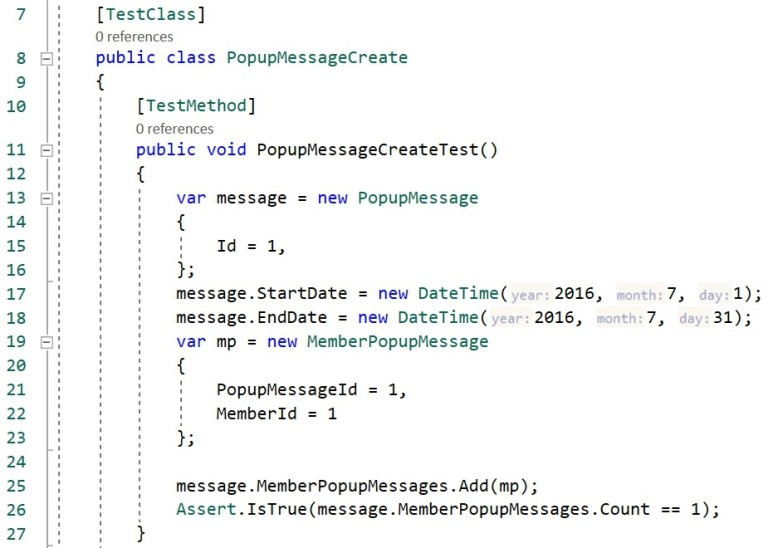

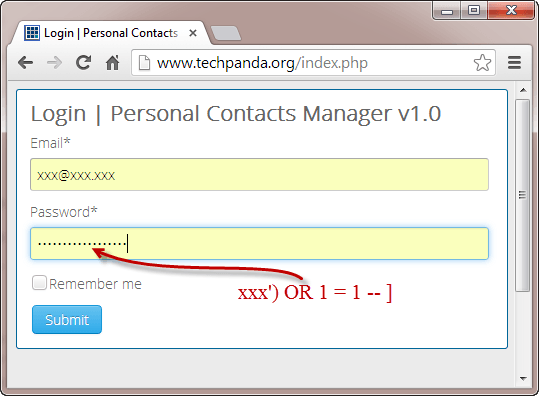

結對編程是眾所周知的極限編程 (XP) 實踐之一。這也是一種實時代碼審查的實踐;同行開發人員在其他開發人員編寫代碼時即時監控和審查。

命名約定(Naming convention)、SQL 注入(SQL injection)和邏輯炸彈(logic bomb)在源代碼級別很容易被發現。然而,像死鎖這樣的競爭條件通常會不時發生在運行時(動態測試),並且很難在設計時識別(靜態測試)。競爭條件是由多線程、並行編程或多用戶環境導致的並發問題。

參考

. 代碼審查清單——執行有效的代碼審查

. 任何開發人員都應該知道的 4 種代碼審查類型

. 五種審查

資料來源: Wentz Wu QOTD-20211023

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

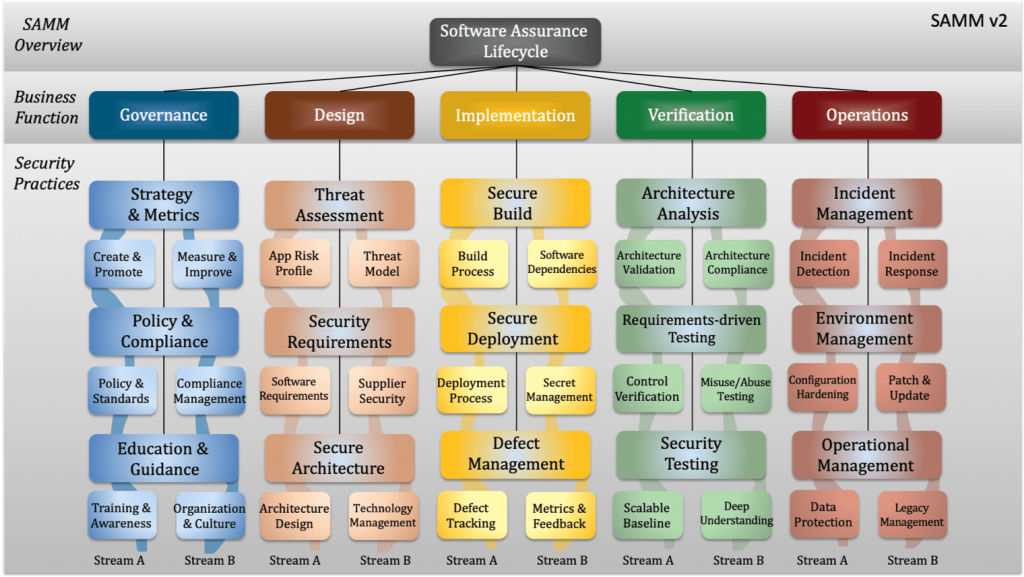

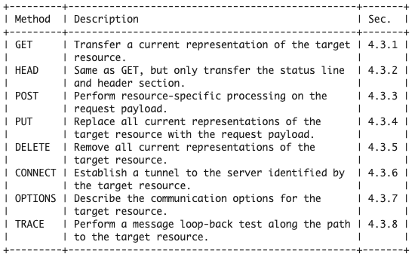

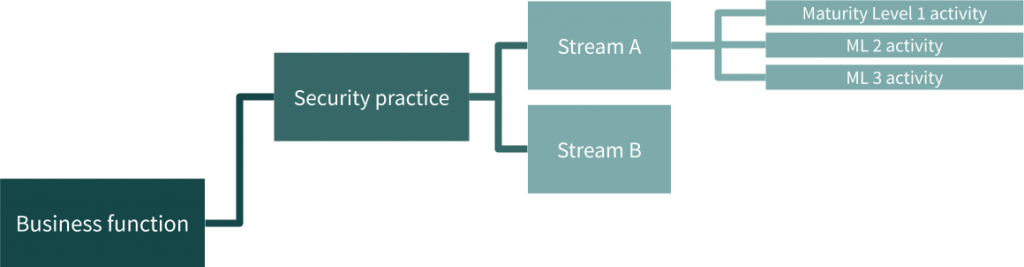

CMMI、CMMC、BSIMM 和 SAMM 是評估軟體開發能力的好模型。但是BSIMM 是衡量一個組織在安全性方面相對於其他組織執行情況的最佳方法。

成熟度模型中的安全構建 (BSIMM) 是對當前軟件安全計劃或程序的研究。它量化了跨行業、規模和地域的不同組織的應用程式安全 (appsec) 實踐,同時確定了使每個組織獨一無二的變化。

BSIMM 包括:

對組織當前的appsec 計劃 提供客觀、數據驅動的評估的評估

成為提供協作、最佳實踐和獨家內容的安全同行社區的成員

全球會議 ,包括來自安全領導者的主題演講、交流機會以及交流技術和實踐的論壇

一份年度報告 (目前為 BSIMM12),提供對現實世界軟件安全計劃、實踐和活動的數據驅動分析

資料來源:BSIMM

參考

. OWASP SAMM

. 網絡安全成熟度模型認證

. 負責採辦和維持的國防部副部長辦公室 (OUSD(A&S))

. 關於 BSIMM

. 能力成熟度模型集成 (CMMI)

資料來源: Wentz Wu QOTD-20211022

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

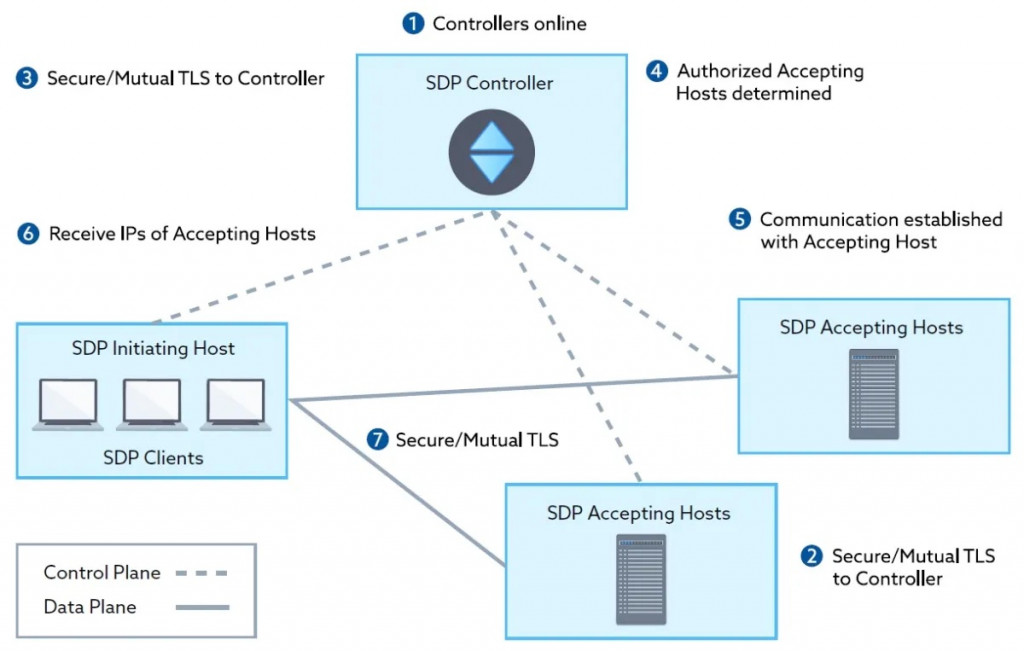

網路功能虛擬化 (NFV) 通常使用專有服務器來運行網路服務以提高性能。

根據Wikipedia的說法,“NFV 部署通常使用商品服務器來運行以前基於硬體的網路服務軟體版本。”

-SDN架構

-SDP架構

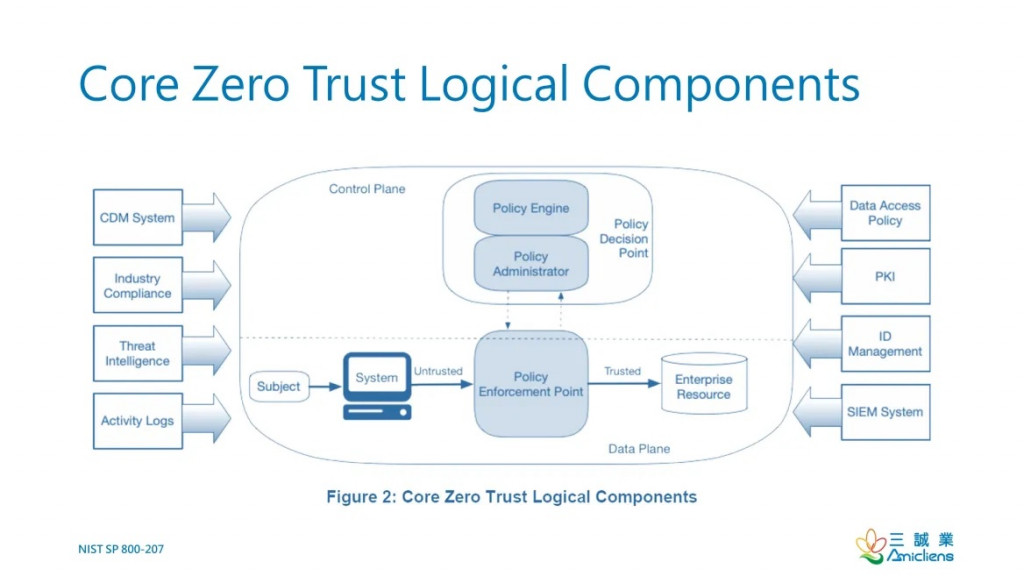

-核心零信任邏輯組件(來源:NIST SP 800-207)

參考

. 軟體定義網路

. 軟體定義的邊界:SDP 的架構視圖

. SDP 和零信任

. 軟體定義邊界 (SDP):創建新的網路邊界

. SDP(軟體定義定義)讓SDN更安全,你的對面不能是一條狗!

資料來源: Wentz Wu QOTD-20211018

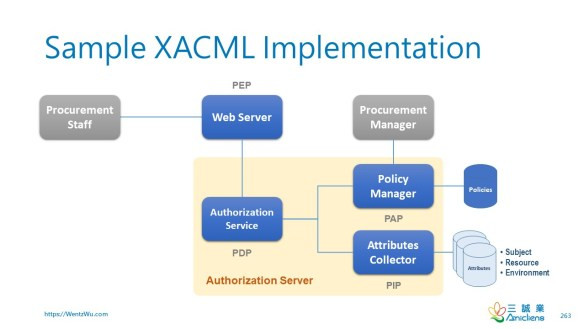

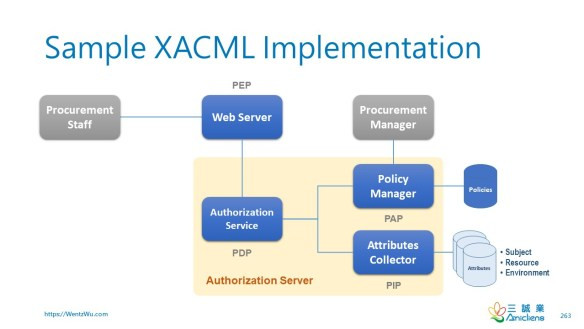

-示例 XACML 實現

XACML主要用於授權而不是身份驗證。可以實施 PKI 以支持相互身份驗證。802.1X,又名 EAP over LAN,是一種基於 EAP 的網路存取控制標準。HTTP Basic Authentication 是一種純文本的身份驗證方案;但是,它可以受到 TLS/SSL 的保護。

XACML 代表“可擴展存取控制標記語言”。該標准定義了一種聲明性的細粒度、基於屬性的存取控制策略語言、一種體系結構和一個處理模型,描述瞭如何根據策略中定義的規則來評估存取請求。

作為已發布的標準規範,XACML 的目標之一是促進多個供應商的存取控制實現之間的通用術語和互操作性。XACML 主要是基於屬性的存取控制系統 (ABAC),也稱為基於策略的存取控制 (PBAC) 系統,其中與用戶或操作或資源相關聯的屬性(數據位)被輸入到決定是否給定用戶可以以特定方式存取給定資源。基於角色的存取控制 (RBAC) 也可以在 XACML 中實現,作為 ABAC 的專門化。

XACML 模型支持並鼓勵將執行 (PEP) 與決策 (PDP) 與授權的管理/定義 (PAP) 分離。當訪問決策在應用程序中硬編碼(或基於本地機器用戶 ID 和存取控制列表 (ACL))時,當管理策略發生變化時很難更新決策標準,並且很難實現對應用程序的可見性或審計授權到位。當客戶端與存取決策分離時,授權策略可以即時更新並立即影響所有客戶端。

資料來源:維基百科

資料來源: Wentz Wu QOTD-20211010

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

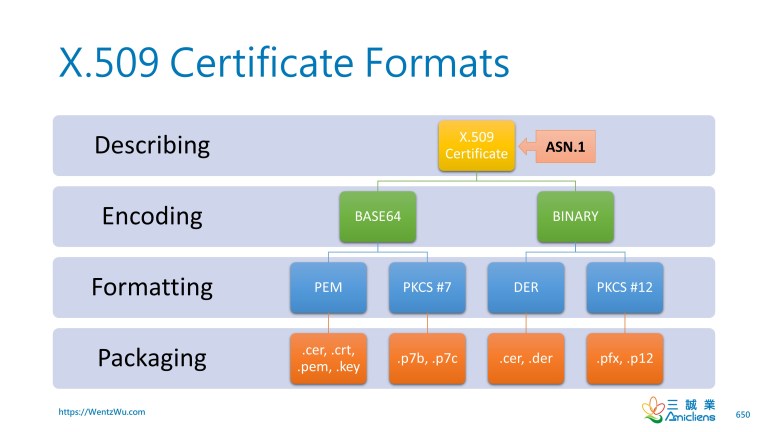

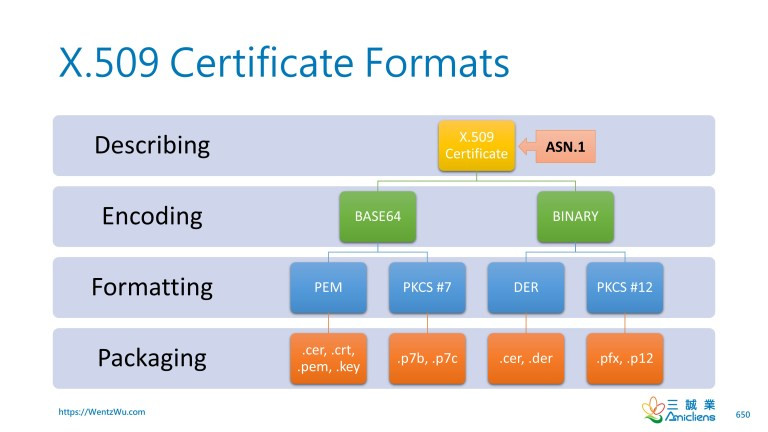

PKI 證書編碼(PKI Certificate Encoding)

X.509 標準中未定義的一個值得注意的元素是證書內容應如何編碼以存儲在文件中。但是,通常有兩種編碼模式用於將數字證書存儲在文件中:

可分辨編碼規則 (Distinguished Encoding Rules:DER) – 最常見,因為架構處理大多數數據對象。DER 編碼的證書是二進製文件,不能被文本編輯器讀取,但可以被 Web 瀏覽器和許多客戶端應用程序處理。

隱私增強郵件 (Privacy Enhanced Mail:PEM) – 一種加密的電子郵件編碼模式,可用於將 DER 編碼的證書轉換為文本文件。

資料來源:Sectigo

參考

. 什麼是 X.509 證書及其工作原理?

. SSL 證書文件擴展名說明:PEM、PKCS7、DER 和 PKCS#12

. 數字證書

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

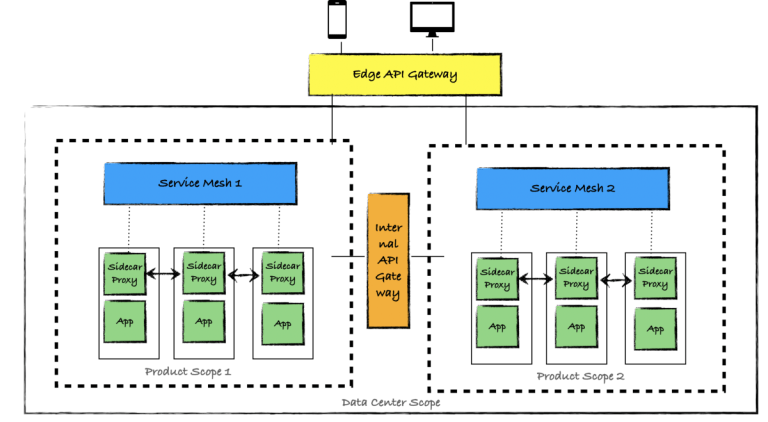

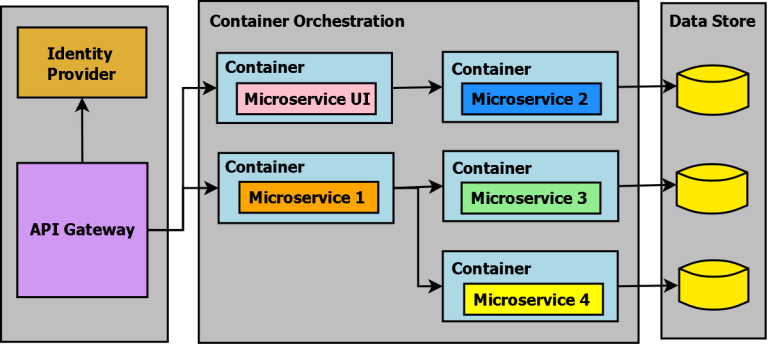

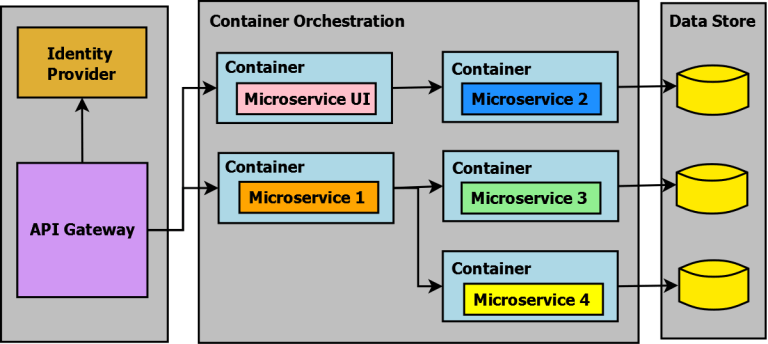

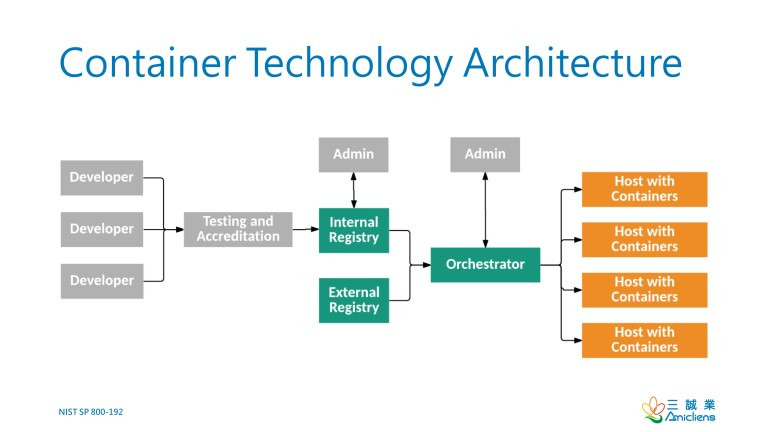

在部署基於容器的應用程序時,我們可以使用容器編排器來配置和管理容器。這意味著變更請求已獲批准和實施,集成和測試已完成,並且已授予操作授權 (ATO)。使用編排器有效地部署基於容器的應用程序依賴於良好的配置管理。

當您使用容器編排工具時,例如 Kubernetes 或 Docker Swarm(稍後會詳細介紹),您通常會在 YAML 或 JSON 文件中描述應用程序的配置,具體取決於編排工具。

這些配置文件(例如 docker-compose.yml)是您告訴編排工具在哪裡收集容器鏡像(例如,從 Docker Hub)、如何在容器之間建立網絡、如何掛載存儲卷以及在哪裡收集容器鏡像的地方。存儲該容器的日誌。

通常,團隊將對這些配置文件進行分支和版本控制,以便他們可以在不同的開發和測試環境中部署相同的應用程序,然後再將它們部署到生產集群。

資料來源:艾薩克·埃爾德里奇(Isaac Eldridge)

基礎設施即代碼 (Infrastructure as Code :IaC)

不可變的基礎設施是可編程的,可以實現自動化。基礎設施即代碼 (IaC) 是現代基礎設施的關鍵屬性之一,其中應用程序可以以編程方式提供、配置和利用基礎設施來運行自己。

資料來源:新堆棧(thenewstack)

參考

. 什麼是容器編排?

. 什麼是容器編排?(虛擬機)

. 什麼是容器編排?(IBM)

資料來源: Wentz Wu QOTD-20211008

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

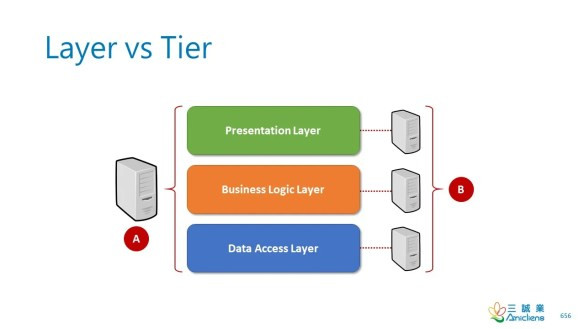

-層與層(Layer vs Tier)

前端輸入驗證和受限用戶界面是針對錶示層中的 SQL 注入的對策,這通常發生在客戶端。但是,攻擊者可能不會從表示層發起 SQL 注入,而是直接將帶有註入代碼的輸入提交到服務器端並繞過用戶界面。

輸入驗證應在客戶端和服務器端應用。參數化的 SQL 查詢可以在業務邏輯層或數據訪問層實現;這兩層都位於服務器端。

安全意識和培訓不是技術控制。

資料來源: Wentz Wu QOTD-20211006

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

在一個電信行業的技術詞彙,它是指為了向用戶提供(新)服務的準備和安裝一個網絡的處理過程。它也包括改變一個已存在的優先服務或功能的狀態。

「服務開通」常常出現在有關虛擬化、編配、效用計算、雲計算和開放式配置的概念和項目的上下文中。例如,結構化信息標準促進組織(Organization for the Advancement of Structured Information Standards,簡稱OASIS)開通服務技術委員會(Provisioning Services Technical Committee,簡稱PSTC),為交換用戶、資源和服務開通信息定義了一個基於可擴展標記語言(Extensible Markup Language,簡稱XML)的框架,例如,用於「在機構內部或之間管理身份信息和系統資源的服務開通和分配」的服務開通標記語言(Service Provisioning Markup Language,簡稱SPML):維基百科

參考

. 服務開通

資料來源: Wentz Wu QOTD-20210929

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

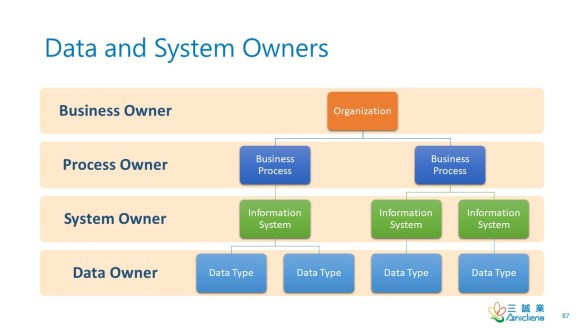

-資料和系統所有者

將“資料所有者“(data owner)和“資料控制者”(data controller)一視同仁的情況並不少見。然而,事實並非如此。資料控制者專門用於個人資料和隱私的上下文中,而資料所有者通常意味著組織擁有資料的所有權,並且資料所有者負責保護他所委託的資料。

這個問題都是關於個人資料資料資料的保護,引用了 GDPR 中的文字,所以“資料資料控制者”比“資料所有者”更合適。可以直接或間接識別的人意味著資料主體。

Art. 4 GDPR 定義“個人資料”是指與已識別或可識別的自然人(“數據主體”)相關的任何信息;可識別的自然人是可以直接或間接識別的自然人,特別是通過參考諸如姓名、識別號、位置資料、在線標識符或特定於身體、生理、該自然人的基因、精神、經濟、文化或社會身份;

Art. 24 GDPR 控制者的責任:考慮到處理的性質、範圍、背景和目的以及自然人權利和自由的不同可能性和嚴重程度的風險,控制者應實施適當的技術和組織措施,以確保並且能夠證明處理是按照本條例進行的。 這些措施應在必要時進行審查和更新。

資料來源:GDPR

參考

. Art. 4 GDPR 定義

資料來源: Wentz Wu QOTD-20210928

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

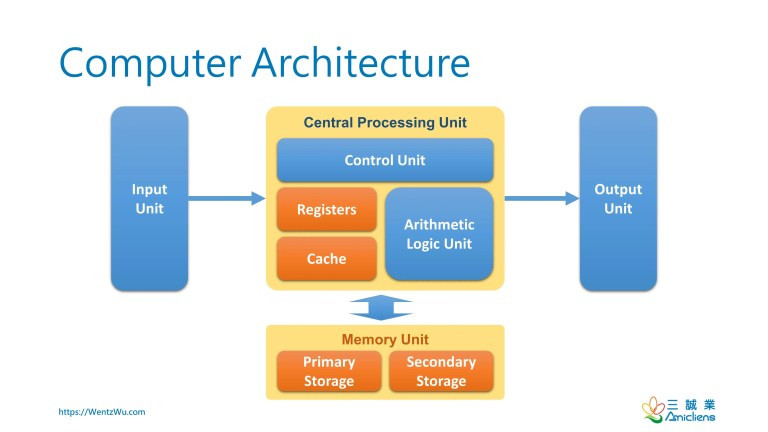

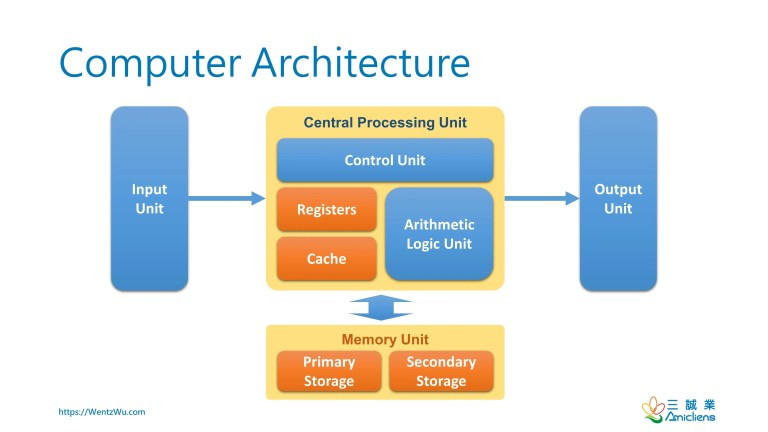

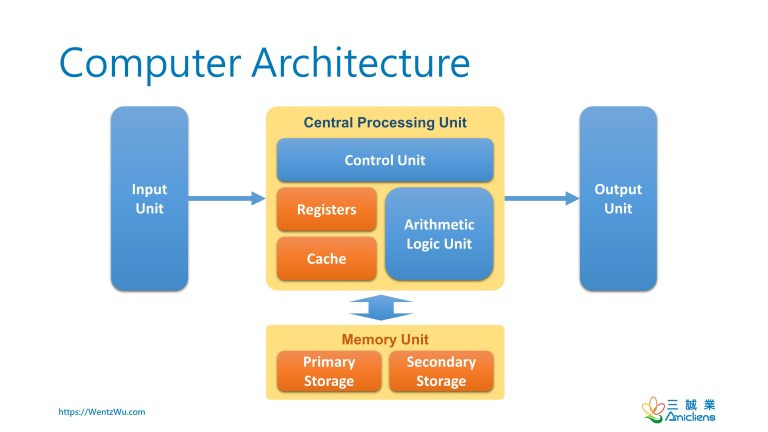

-計算機架構

CPU 指令將值加載到寄存器中進行計算是很常見的。CPU 的尋址模式意味著 CPU 如何定位感興趣的值。值可以在指令中立即給出(立即尋址)、從寄存器讀取(寄存器尋址)或從主存儲器加載(直接、間接、基址+偏移)。

一條指令可以通過以下方式指示 CPU 將值加載到寄存器中:

資料來源: Wentz Wu QOTD-20210920

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

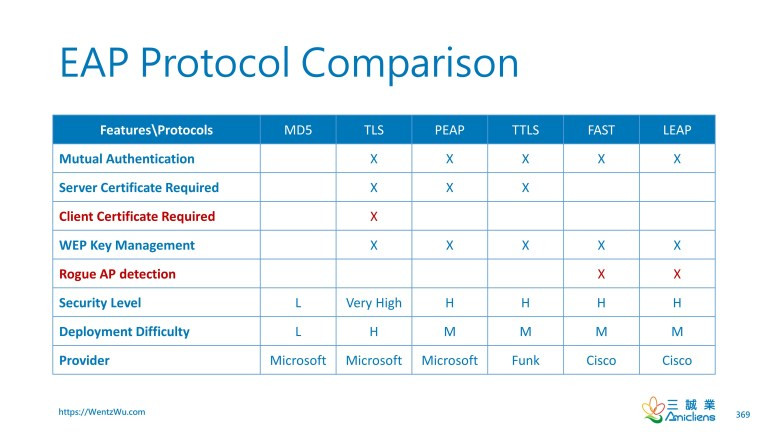

-VPN 和 EAP

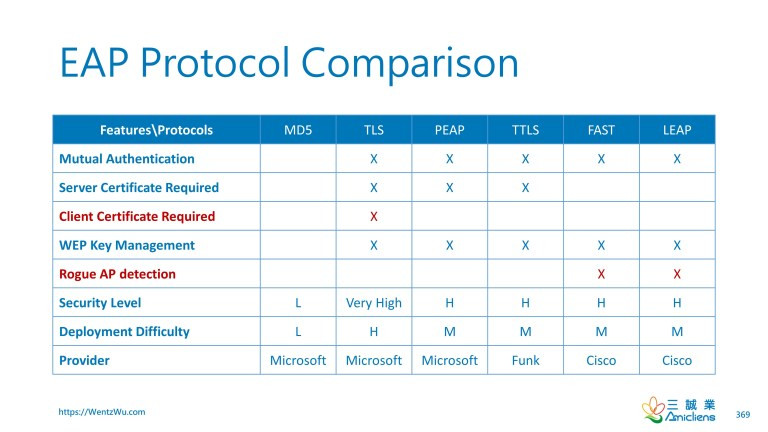

-EAP 協議比較

803.802.1X 使用基於 EAP 的身份驗證協議讓請求者向身份驗證器進行身份驗證,而 RAIDUS 是身份驗證器(RADIUS 客戶端)和身份驗證服務器(RADIUS 服務器)之間使用的協議。在 802.1X 的設置中不使用 Kerberos。

EAP-TLS 和 PEAP 都可以使用。但是,EAP-TLS 要求在客戶端和 AP 上都安裝證書以支持相互身份驗證。它提供了更高的安全性,但會增加證書管理的開銷。PEAP 重溫開銷;它只需要 AP 安裝證書。

資料來源: Wentz Wu QOTD-20210919

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

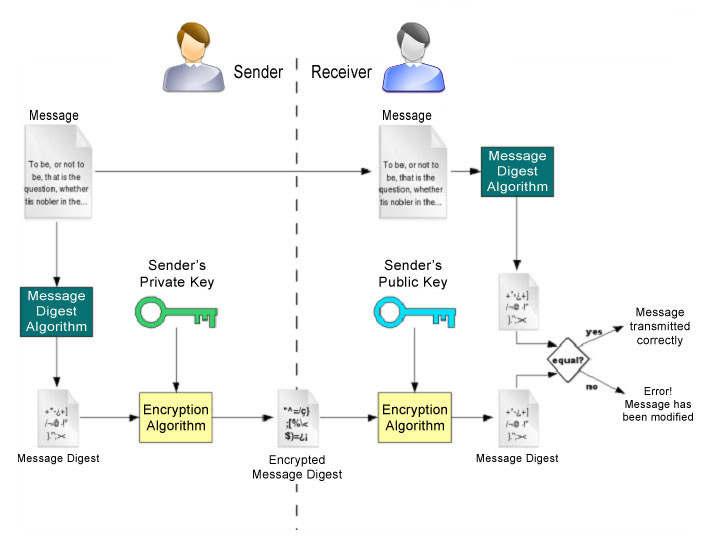

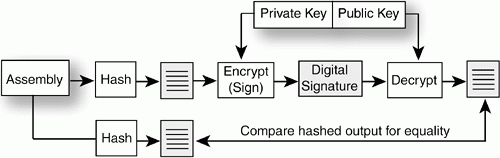

-數位簽章

使用您的私鑰加密代碼的指紋或對代碼進行散列並使用您的私鑰加密結果是生成數字簽名的 改寫 。

. 使用 SHA 生成合約的消息驗證碼,確保數據來源的真實性。

. Bob 的公鑰加密的合約摘要不是 Alice 的數字簽名。

. 使用 Diffie-Hellman 同意的密鑰生成合同摘要的密文是一種干擾。Diffie-Hellman 用於密鑰協商/交換而不是加密。

數位簽章可確保不可否認性、數據完整性和真實性。從技術上講,數位簽章只不過是由主體的私鑰簽章的對象的哈希值。

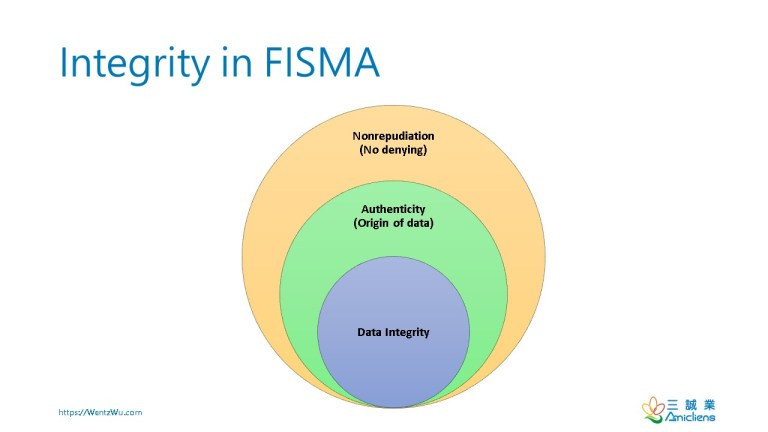

-FISMA的完整性

-FISMA CIA

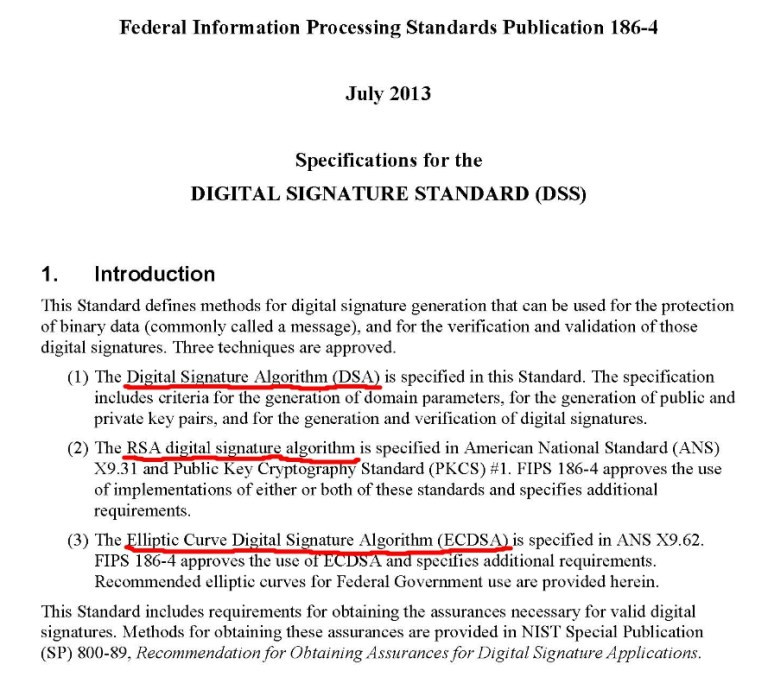

FIPS 186-4 批准了三種技術:DSA、RSA DSA 和 ECDSA,如下圖所示:

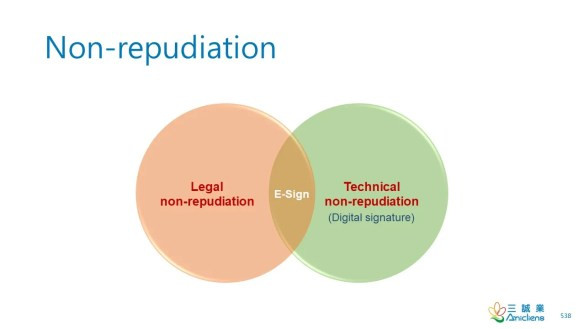

不可否認性(Non-repudiation)

. 不可否認性具有技術和法律意義。 技術不可否認 可以通過數位簽章實現,而 法律不可否認 是具有法律約束力的。

. 具有法律約束力的數位簽章是電子簽章的一種形式。但是,並非所有數位簽章都具有法律約束力。

參考

. 不可否認性

. CISSP 實踐問題 – 20210320

. CISSP 實踐問題 – 20210705

資料來源: Wentz Wu QOTD-20210917

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-治理結構

-波特的價值鏈

職能通過開展將輸入轉化為有用結果的活動來產生價值。一個組織通常由直線職能和員工組成,以支持運營和交付價值。

組織級別的安全功能可由任何級別的員工執行,具體取決於相關組織的規模、規模和安全意識。大公司可以設立由CISO或經理領導的專門部門負責資訊安全,而資源較少的小公司可以簡單地指派一名IT工程師或任何員工來處理資訊安全事務。

審計職能通常由董事會下屬的審計委員會指導。它是一個獨立的組織單位,可確保合規性並提供保障。審計功能不包括或管理安全功能以保持其獨立性和客觀性。

安全職能應確保資訊安全的有效性,遵守法律、法規、行業標準、合同、組織政策、道德規範等要求;它通常與審計職能分開。

參考

. 工作人員和線路

. 直線和員工組織

. 正式組織 – 直線組織

. 行組織:含義、類型、優點和缺點

. 內部審計職能

. 構建未來的內部審計職能

. AS 2605:考慮內部審計職能

. 審計部

. 什麼是安全功能

. 安全功能

. 資訊安全職能和職責

資料來源: Wentz Wu QOTD-20210911

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-滲透測試方法

使用 CVE 進行漏洞掃描通常遵循識別和枚舉端口、服務和資源的情況。進行滲透測試並不是一個絕對的順序,而是一種常見的做法。

參考

. CEH 黑客方法

資料來源: Wentz Wu QOTD-20210911

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-示例 XACML 實現

XACML 旨在支持授權,而不是身份驗證。

XACML 代表“可擴展訪問控制標記語言”。該標准定義了一種聲明性細粒度、基於屬性的訪問控制策略語言、架構和處理模型,描述瞭如何根據策略中定義的規則評估訪問請求。

-資料來源:維基百科

縮寫 學期 描述

PAP 政策管理點 管理訪問授權策略的點

PDP 政策決策點 在發布訪問決定之前根據授權策略評估訪問請求的點

PEP 政策執行點 攔截用戶對資源的訪問請求,向PDP發出決策請求以獲得訪問決策

(即對資源的訪問被批准或拒絕),並根據收到的決策採取行動的點

PIP 政策信息點 充當屬性值來源的系統實體(即資源、主題、環境)

PRP 策略檢索點 XACML 訪問授權策略的存儲點,通常是數據庫或文件系統。

-資料來源:維基百科

端口敲門和單包授權 (Port Knocking and Single Packet Authorization

:SPA)

802.1X是為認證而設計的,用於網絡訪問控制,而端口敲門是傳輸層的一種認證機制。連接嘗試的正確順序可以被視為身份驗證的秘密。只有當端口敲門序列正確時,防火牆才會動態地允許連接。

在 計算機聯網, 端口碰撞 是從外部打開方法 的端口 上的 防火牆 通過產生一組預先指定關閉的端口的連接嘗試。一旦接收到正確的連接嘗試序列,防火牆規則就會動態修改以允許發送連接嘗試的主機通過特定端口進行連接。存在一種稱為單包授權 (SPA) 的變體 ,其中只需要一次“敲門”,由加密 包組成 。

資料來源:維基百科

PKI 和 802.1X

公鑰基礎設施 (PKI) 和 802.1X 通常用於在 VPN、LAN 或無線網絡環境中進行身份驗證。

-VPN 和 EAP

參考

. 敲端口

資料來源: Wentz Wu QOTD-20210910

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

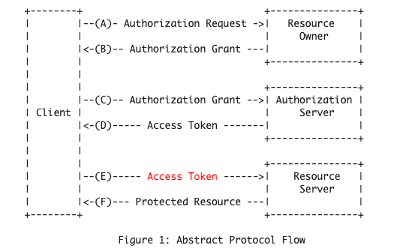

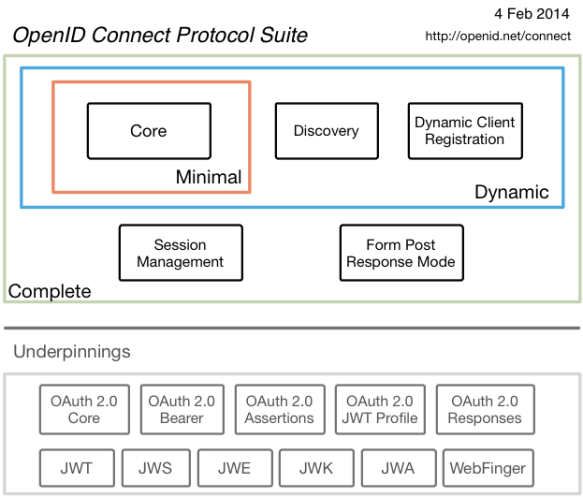

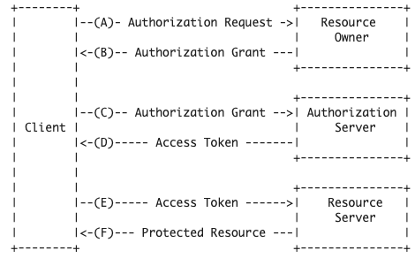

用戶或資源所有者向身份提供者而不是聯合系統中的資源或 API 服務器進行身份驗證。身份提供者向客戶端提供令牌,以便它可以訪問 API 服務器。

HTTPS 強制保密,但 POST 方法沒有。使用 POST 方法的 HTTP 請求以明文形式傳輸。

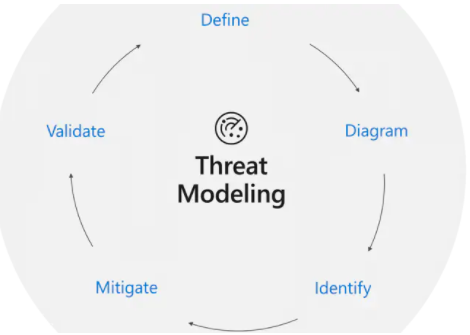

API 有一個漏洞,可以在設計階段通過威脅建模儘早識別。

RESTful API

RESTful API 通常可以通過基本 URI 訪問,使用標準 HTTP 方法並返回媒體類型。HTTP 請求 GET https://api.WentzWu.com/user/ {username}/{password} 看起來像一個 RESTful API 請求。但是,我們不知道 API 如何返回結果,也不能斷定它是 RESTful。

以下是維基百科關於 RESTful API 的總結:

表現層狀態轉換(REST) 是一種軟體架構風格,旨在指導萬維網架構的設計和開發。REST 已被整個軟件行業採用,並且是一套被廣泛接受的用於創建無狀態、可靠的 Web API 的指南。

遵守 REST 架構約束的 Web 服務 API 稱為 RESTful API。基於 HTTP 的 RESTful API 的定義有以下幾個方面:

–基本 URI,例如http://api.example.com/;

–標準 HTTP 方法(例如,GET、POST、PUT 和 DELETE);

–定義狀態轉換數據元素的媒體類型(例如,Atom、微格式、application/vnd.collection+json、[13]:91-99 等)。當前表示告訴客戶端如何編寫轉換到所有下一個可用應用程序狀態的請求。這可以像 URI 一樣簡單,也可以像 Java 小程序一樣複雜。

參考

. 表象狀態轉移

. 一個不好的例子:裸奔的帳密就在你我身邊

資料來源: Wentz Wu QOTD-20210909

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

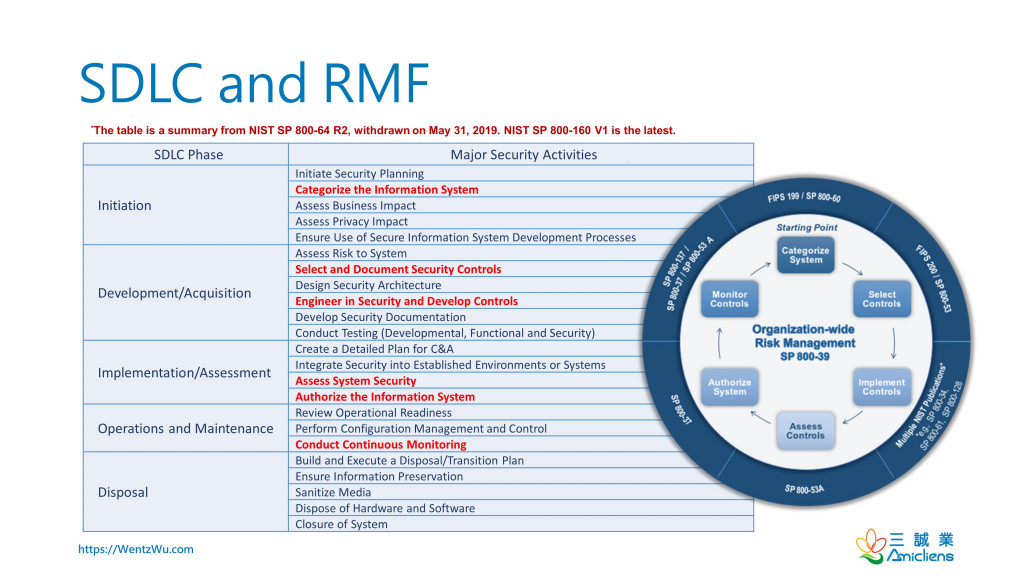

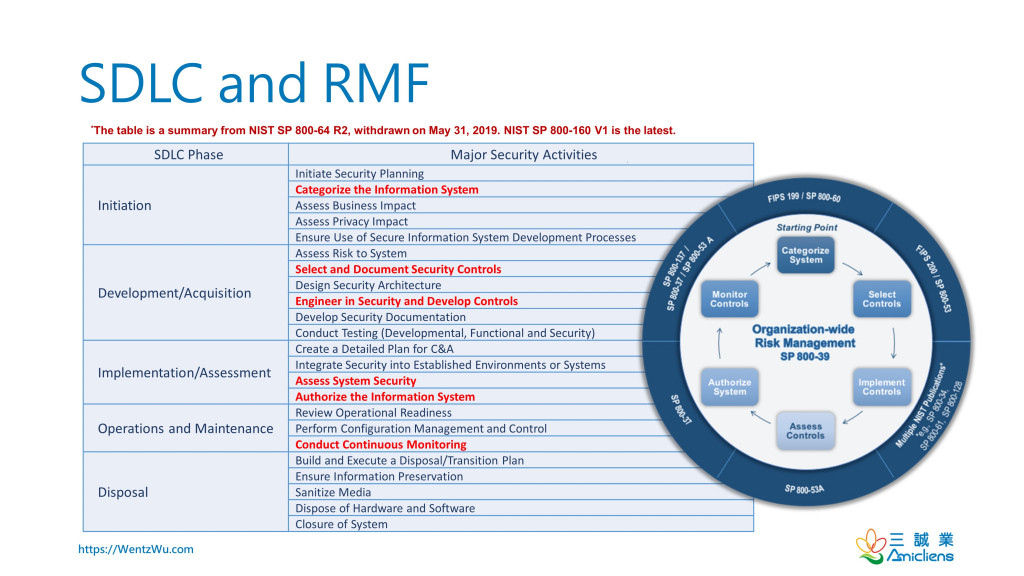

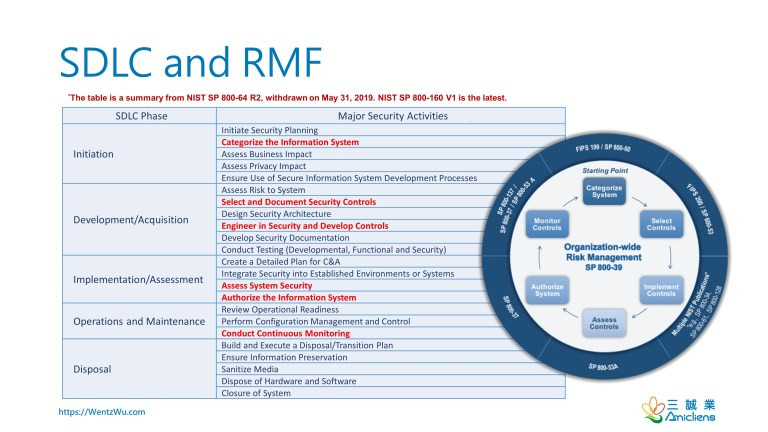

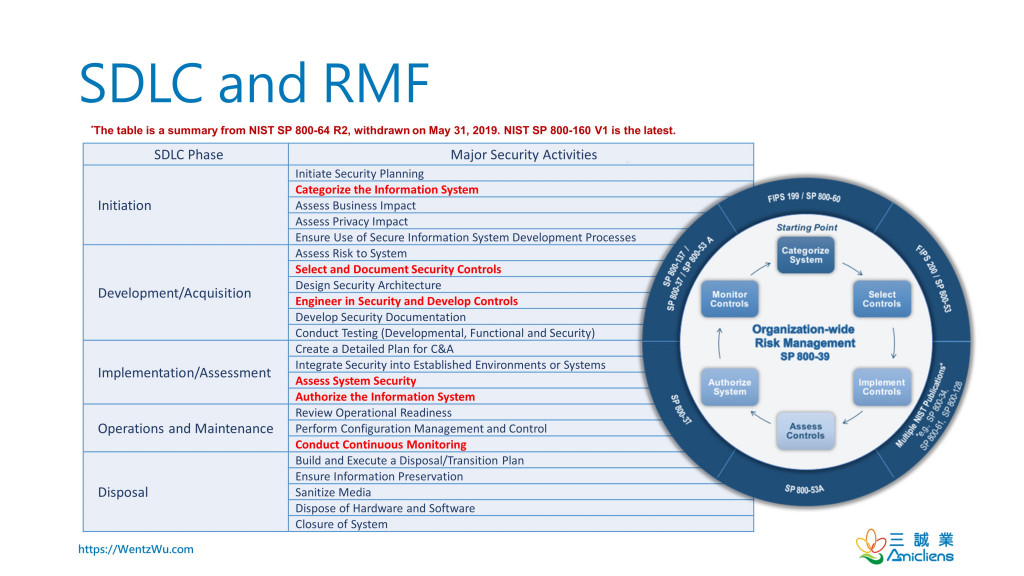

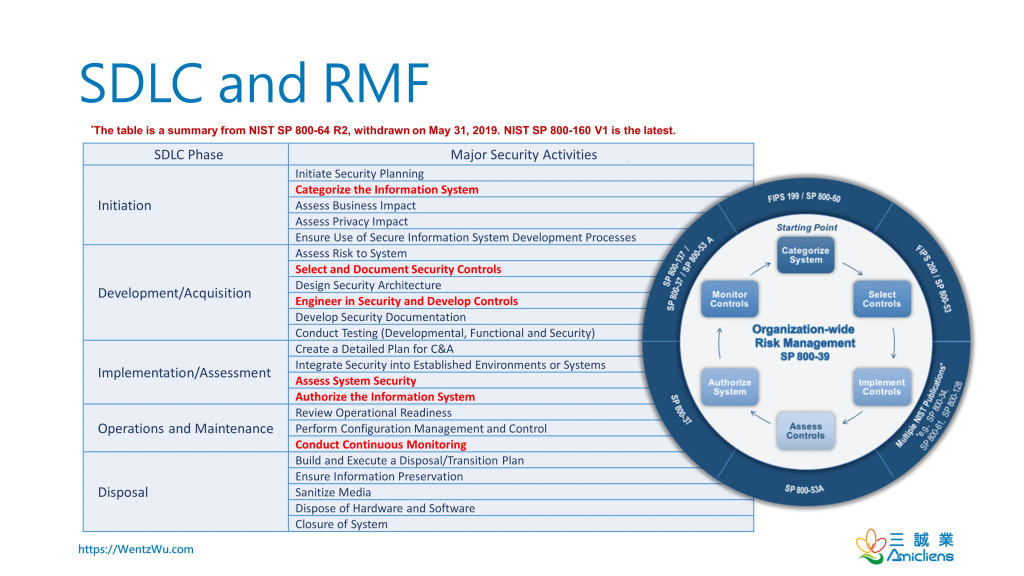

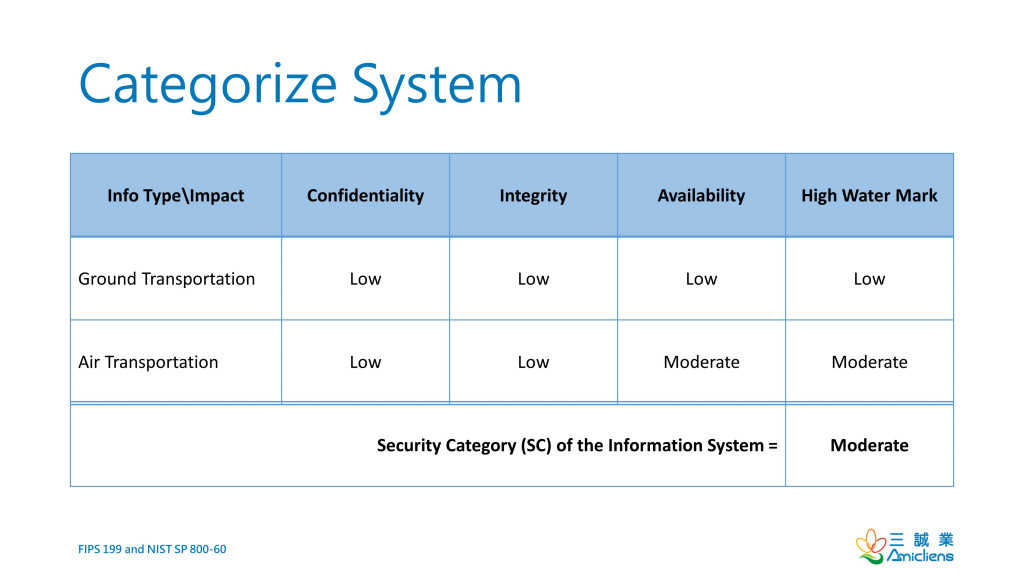

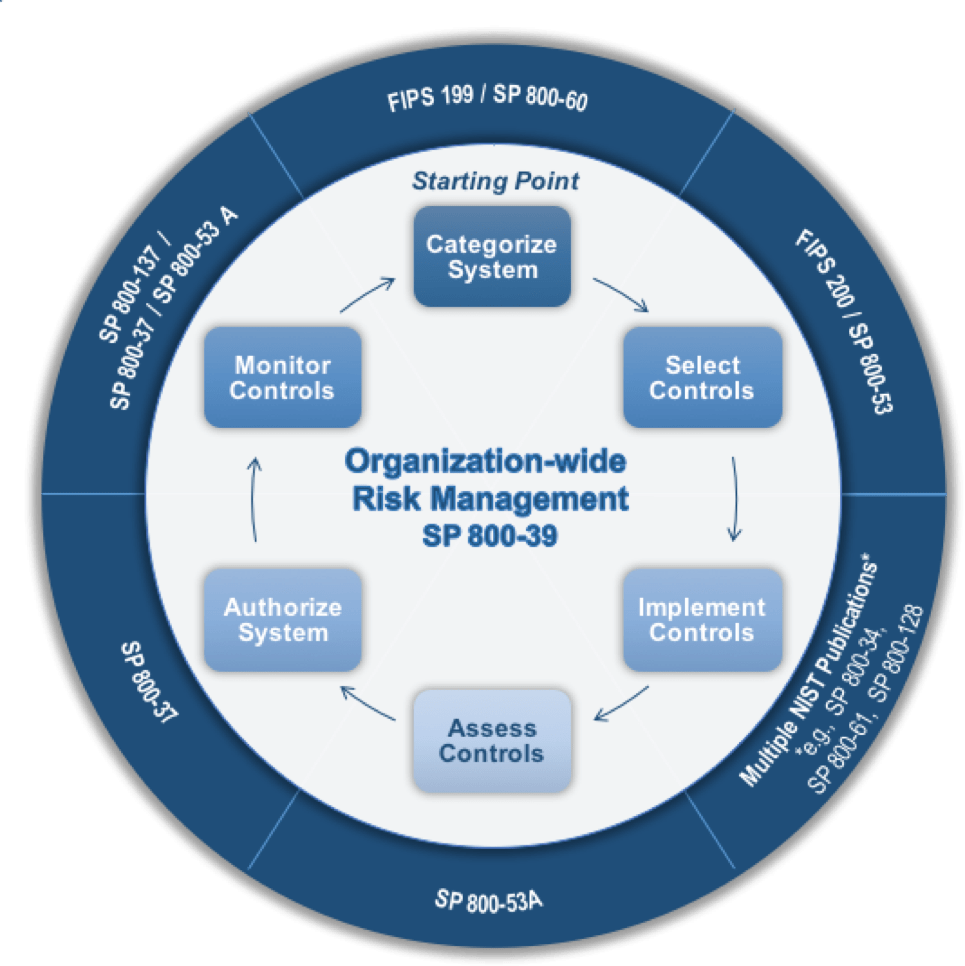

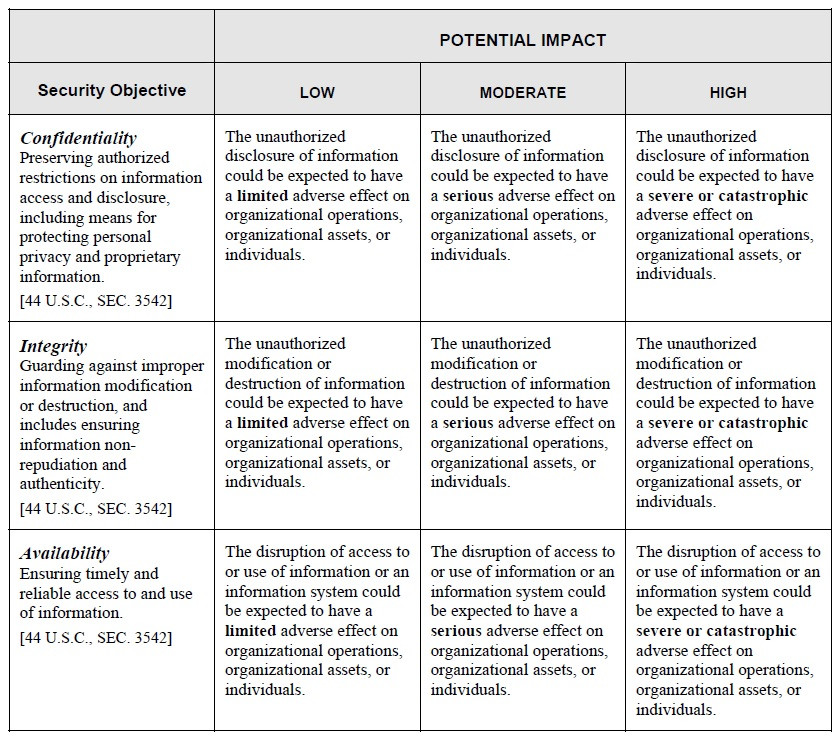

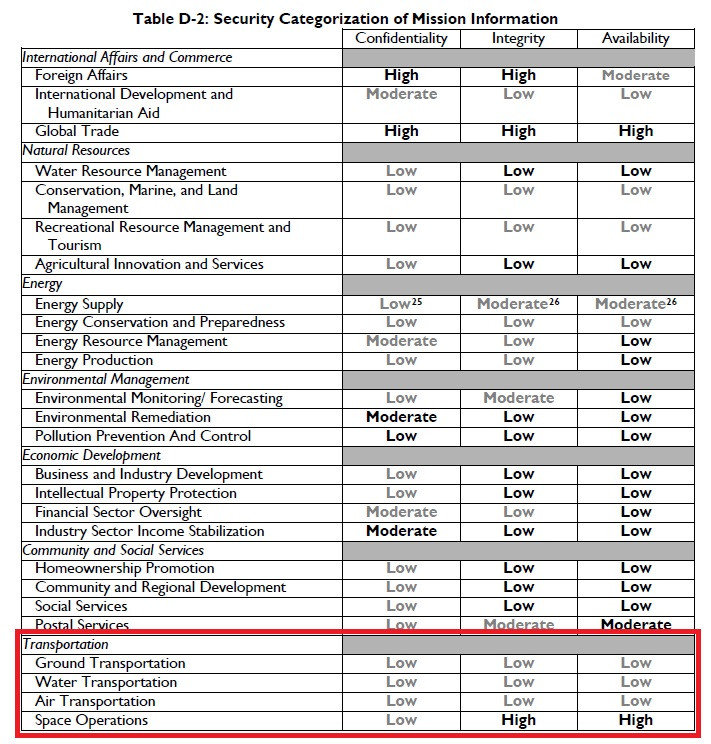

-NIST SDLC 和 RMF

NIST RMF 的第一步,Categorize System,通過評估系統處理的資訊類型的高水位來確定係統的影響級別,以便根據系統特定的要求選擇和定製或修改一組基線控制,作為風險評估的結果。

資訊安全政策是關鍵和高水平的。它沒有直接定制安全控制的詳細或特定要求。

資料來源: Wentz Wu QOTD-20210908

(ISC)² 道德準則僅適用於 (ISC)² 會員。垃圾郵件發送者的身份不明或匿名,這些垃圾郵件發送者不請自來,吹捧代理考生在 CISSP 考試中作弊。換句話說,他們不一定是 (ISC)² 成員。作為 CISSP,只有在您確定垃圾郵件發送者是 (ISC)² 成員的情況下,您才能向 (ISC)² 提交投訴,說明違反了道德規範的規範。

所有獲得 (ISC)² 認證的信息安全專業人員都承認,此類認證是一項必須獲得和維護的特權。為了支持這一原則,所有 (ISC)² 成員都必須承諾完全支持本道德準則(“準則”)。(ISC)² 成員故意或故意違反本準則的任何條款將受到同行評審小組的製裁,這可能會導致認證被撤銷。(ISC)² 會員有義務在發現 (ISC)² 會員違反本準則的任何行為後遵守道德投訴程序。不這樣做可能會被視為違反Canon IV 的準則。

資料來源: (ISC)²

參考

. (ISC)² 道德準則

. Hack-Back:邁向網絡自衛的法律框架

. 回擊利弊:反擊前您需要了解的內容

資料來源: Wentz Wu QOTD-20210907

-業務影響分析 (NIST)

支持產品或服務交付的業務流程通常取決於一個或多個資源。作為約束的業務流程的最大可容忍停機時間由業務人員決定,這推動了依賴資源恢復目標的設置。

-常見的 BIA 術語

資料來源: Wentz Wu QOTD-20210906

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

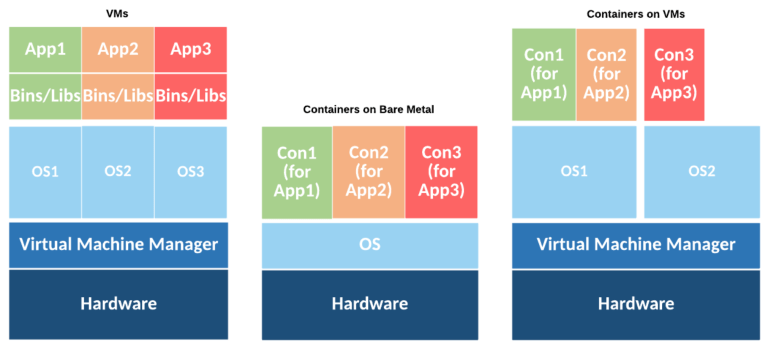

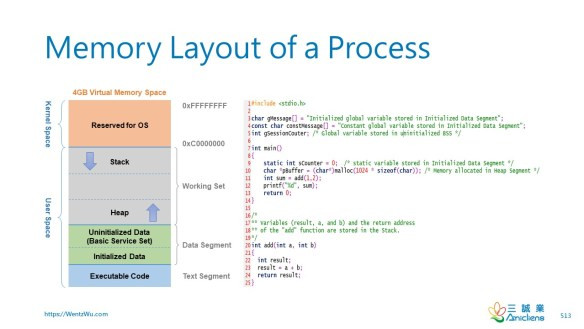

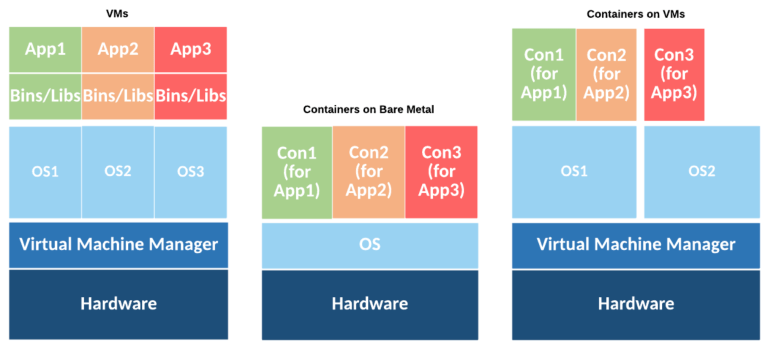

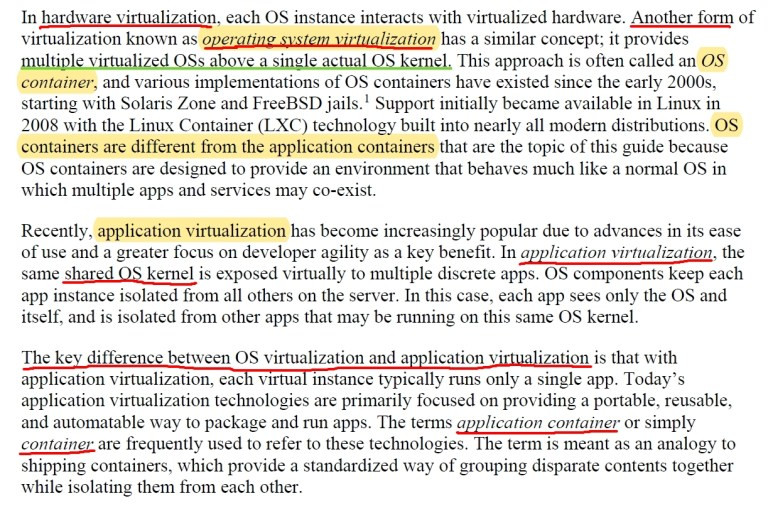

-虛擬機和容器部署(來源:NIST SP 800-190)

虛擬機器監視器(Hypervisor)是虛擬機管理器,如上圖所示。來賓 VM 託管一個單獨的操作系統實例,而容器與其他容器共享操作系統內核。

內存邊界(Memory bounds)是一種常見的操作系統內存管理機製或計算機語言結構,用於限制進程的內存訪問。

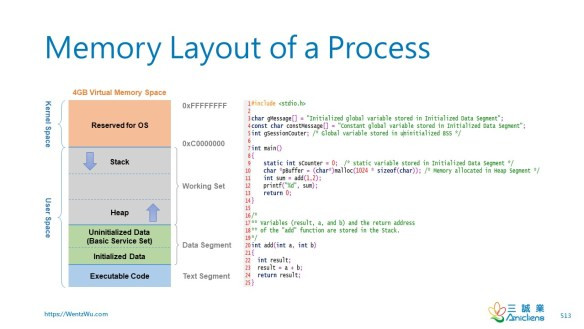

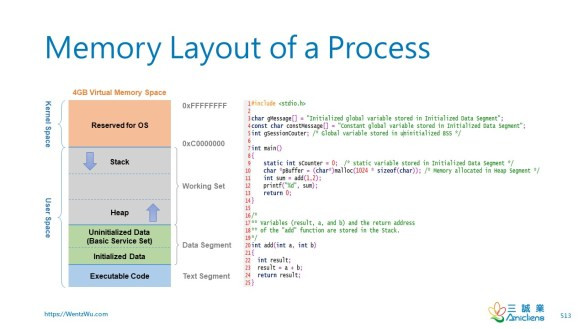

-進程的內存佈局(Memory Layout of a Process)

解釋器( interpreter)可以被視為限制腳本行為的沙箱(sandbox)。例如,瀏覽器(browser)是解釋器作為 JavaScript 沙箱的一個很好的例子。

-軟體運行環境

資料來源: Wentz Wu QOTD-20210903

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

以下是 NIST SP 800-82 R2 的摘要:

控制系統用於許多不同的工業部門和關鍵基礎設施,包括製造、分銷和運輸。

工業控制系統(ICS)是包含幾種類型的控制系統,包括一個通用術語,監督控制和數據採集(SCADA)系統,分佈式控制系統(DCS) ,和其他控制系統的配置,例如可編程邏輯控制器(PLC)常常在工業部門和關鍵基礎設施中發現。

ICS 用於控制地理上分散的資產,通常分散在數千平方公里的範圍內,包括分配系統,例如配水和廢水收集系統、農業灌溉系統、石油和天然氣管道、電網和鐵路運輸系統。

典型的 ICS 包含大量控制迴路、人機界面以及遠程診斷和維護工具,這些工具是使用分層網路架構上的一系列網絡協議構建的。

SCADA 系統用於控制分散的資產,其中集中式數據採集與控制同等重要。

DCS 用於控制同一地理位置內的生產系統。

參考

. NIST SP 800-82 R2

. ENISA ICS SCADA

. OT、ICS、SCADA 和 DCS 之間有什麼區別?

. ICS/SCADA 網絡安全

資料來源: Wentz Wu QOTD-20210901

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

概要

NanoCore 遠程訪問木馬 (RAT) 於 2013 年首次在地下論壇上出售時被發現。該惡意軟件具有多種功能,例如鍵盤記錄器、密碼竊取器,可以遠程將數據傳遞給惡意軟件操作員。它還能夠篡改和查看來自網絡攝像頭的鏡頭、屏幕鎖定、下載和盜竊文件等。

當前的 NanoCore RAT 正在通過利用社會工程的惡意垃圾郵件活動傳播,其中電子郵件包含虛假的銀行付款收據和報價請求。這些電子郵件還包含帶有 .img 或 .iso 擴展名的惡意附件。磁盤映像文件使用 .img 和 .iso 文件來存儲磁盤或光盤的原始轉儲。另一個版本的 NanoCore 也在利用特製 ZIP 文件的網絡釣魚活動中分發,該 ZIP 文件旨在繞過安全電子郵件網關。某些版本的 PowerArchiver、WinRar 和較舊的 7-Zip 可以提取惡意 ZIP 文件。被盜信息被發送到惡意軟件攻擊者的命令和控制 (C&C) 服務器。

此 RAT 收集以下數據並將其發送到其服務器:

樣本垃圾郵件 – 銀行付款收據附件垃圾郵件

MITRE ATT & CK 矩陣

資料來源:https://success.trendmicro.com/tw/solution/1122912-nanocore-malware-information

蠕蟲可以主動利用網路服務漏洞或被動使用群發郵件來傳播自身。但是,只有當用戶執行附加到電子郵件的惡意代碼時,它才會變為活動狀態。

. 病毒不會自我複制;它可以被操作系統(例如編譯病毒)或應用程序(例如巨集病毒)加載和執行。

. “惡意移動代碼是具有惡意意圖的軟體,從遠程主機傳輸到本地主機,然後在本地主機上執行,通常沒有用戶的明確指令。惡意移動代碼的流行語言包括 Java、ActiveX、JavaScript 和 VBScript。” (NIST SP 800-83 R1)

惡意移動代碼不涉及移動應用程序,並且在沒有用戶明確指示的情況下穿越移動設備。

. 特洛伊木馬不會自我複制。這是一個自成一體的程式,似乎是良性的,但實際上有一個隱藏的惡意目的。

參考

. NIST SP 800-83 R1

資料來源: Wentz Wu QOTD-20210831

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

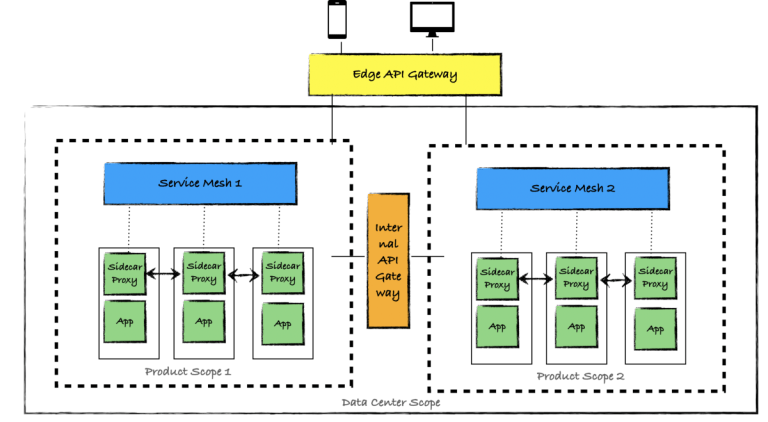

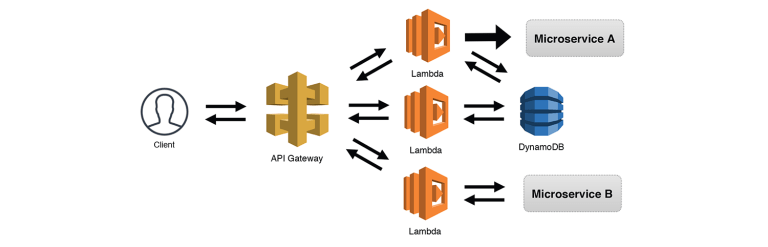

以下是 NIST SP 800-204B 的摘錄:

可以通過配置身份驗證和存取控制策略來實施對微服務的細粒度存取控制。這些策略在服務網格的控制平面中定義,映射到低級配置,並推送到構成服務網格數據平面的邊車代理(sidecar proxies)中。

授權策略,就像它們的身份驗證對應物一樣,可以在服務級別和最終用戶級別指定。此外,授權策略是基於存取控制模型的構造來表達的,並且可能會根據應用程序和企業級指令的性質而有所不同。此外,存取控制數據的位置可能因企業中的身份和存取管理基礎設施而異。這些變化導致以下變量:

● 兩個授權級別——服務級別和最終用戶級別

● 用於表達授權策略的存取控制模型

● 存取控制數據在集中或外部授權服務器中的位置或作為頭數據攜帶

服務網格中支持的存取控制使用抽象來分組一個或多個策略組件(在第 4.5.1 節中描述),用於指定服務級別或最終用戶級別的授權策略。由於基於微服務的應用程序被實現為 API(例如,表現層狀態轉換(REST)ful API),使用鍵/值對描述的授權策略組件將具有與 API 相關的屬性,包括相關的網絡協議。授權策略的類型有:

● 服務級授權策略

● 最終用戶級授權策略

● 基於模型的授權策略

參考

. NIST SP 800-204B

資料來源: Wentz Wu QOTD-20210830

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

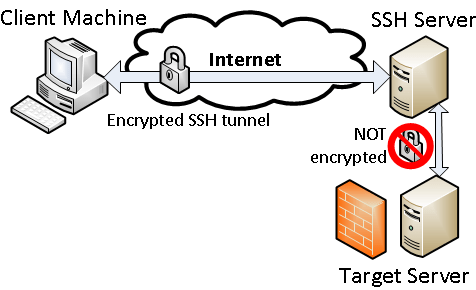

-VPN 訪問(來源:ActForNet)

VPN 是一種通過隧道連接節點的虛擬網路。L2F、PPTP 和 L2TP 是早期的隧道協議。通過 VPN 隧道傳輸的數據通常由安全協議加密,例如 SSL/TLS、IPsec、SSH、MPPE。

L2F 不提供加密。PPTP 使用 MPPE(Microsoft 點對點加密)加密數據。L2TP 本身建立隧道但不加密數據;它通常通過 IPsec 強制保密。

“Secure Shell (SSH)是一種加密網路協議,用於在不安全的網路上安全地運行網路服務。” (維基百科)它可用於建立 SSH VPN 或與其他隧道協議一起使用。

-SSH隧道

參考

. NIST SP 800-77 R1

. NIST SP 800-113

. 如何使用 SSH 配置端口轉發

. 如何找到SSH隧道

資料來源: Wentz Wu QOTD-20210827

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

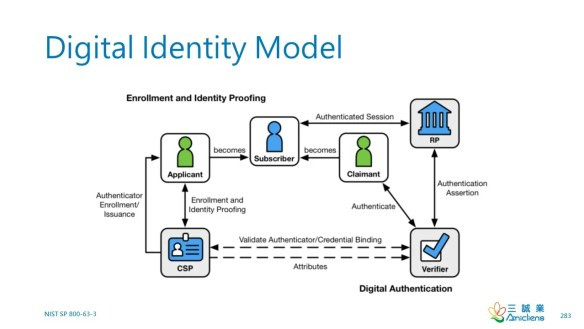

-數字身份模型(來源:NIST SP 800 63-3)

“秘密”是用於驗證主體身份的最關鍵元素。一個認證是秘密的載體,例如,密碼,在你的大腦記憶(你知道的),私有密鑰儲存在令牌設備(你有什麼),或生物識別嵌入在你的身體(你是)。

生物識別(您的身份)不足以構成秘密,因為它可能會暴露給公眾。例如,您的自拍可能會讓您容易受到黑客的攻擊。NIST SP 800-63 系列指南“僅允許在與物理身份驗證器強綁定時使用生物識別技術進行身份驗證。”

用於基於知識的身份驗證的認知密碼是您知道的一種形式,但它們也不是秘密。顧名思義,它們就是知識。

基於位置的身份驗證(您所在的某個地方)不是身份驗證因素。

以下是 NIST SP 800-63-3 的摘錄:

身份驗證系統的經典範例將三個因素確定為身份驗證的基石:

• 您知道的東西(例如,密碼)。

• 您擁有的東西(例如,ID 徽章或加密密鑰)。

• 您的身份(例如,指紋或其他生物特徵數據)。

MFA是指使用以上因素中的一種以上。

身份驗證系統的強度在很大程度上取決於系統所包含的因素的數量——採用的因素越多,身份驗證系統就越強大。就這些準則而言,使用兩個因素足以滿足最高的安全要求。

如第 5.1 節所述,RP 或驗證者可以使用其他類型的信息(例如位置數據或設備身份)來評估所聲明身份中的風險,但它們不被視為身份驗證因素。

在數字認證申請人擁有和控制的一個或多個鑑定人已註冊與CSP和用於證明申請人的身份。身份驗證器包含索賠人可以用來證明他或她是有效訂戶的秘密,索賠人通過證明他或她擁有和控制一個或多個身份驗證器來對網路上的系統或應用程序進行身份驗證。

在本卷中,身份驗證器始終包含一個秘密。一些經典的身份驗證因素並不直接適用於數字身份驗證。例如,物理駕駛執照是您擁有的東西,並且在向人類(例如保安人員)進行身份驗證時可能很有用,但它本身並不是數字身份驗證的身份驗證器。

歸類為您所知的身份驗證因素也不一定是秘密。 基於知識的身份驗證,其中提示申請人回答可能只有申請人知道的問題,也不構成數字身份驗證可接受的秘密。一個生物特徵也並不能構成一個秘密。因此,這些指南僅允許在與物理身份驗證器強綁定時使用生物識別技術進行身份驗證。

來源:NIST SP 800-63-3

參考

. NIST SP 800-63-3

. 你的自拍可能會讓你容易受到黑客攻擊

. 化妝和假手指——領先於網絡騙子

. 照片中隱藏的指紋

資料來源: Wentz Wu QOTD-20210825

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-API 網關和服務網格(來源:Liran Katz)

服務網格(service mesh)是便於一個專用基礎設施層服務對服務的通信通過服務發現,路由和內部負載均衡,流量的結構,加密,認證和授權,指標和監測。

它提供了在由於服務實例脫機和不斷重定位而導致網路拓撲變化的環境中通過策略聲明性地定義網路行為、節點身份和流量流的能力。

它可以被視為一種網路模型,它位於開放系統互連 (OSI) 模型(例如,傳輸控制協議/互聯網協議 (TCP/IP))的傳輸層之上的抽象層,並處理服務的會話層(OSI 模型的第 5 層)關注。然而,細粒度的授權可能仍然需要在微服務上執行,因為這是唯一完全了解業務邏輯的實體。

服務網格概念上有兩個模塊——數據平面和控制平面。在數據平面承載通過服務特定代理服務實例之間的應用請求的流量。所述控制平面配置數據平面,提供了一種用於遙測點聚集,以及用於通過各種特徵,諸如負載平衡,斷路,或速率限制修改網路的行為提供API。

來源:NIST SP 800-204

參考

. NIST SP 800-204

. 邊車模式(Sidecar pattern)

資料來源: Wentz Wu QOTD-20210824

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-API 閘道器和服務網格(來源:Liran Katz)

實施 API 閘道器以促進跨境通信;他們控制著南北和東西向的交通。外部或邊緣 API 閘道器將來自客戶端的入站請求路由到適當的服務;內部 API 閘道器促進了各種服務網格範圍之間的通信。服務網格促進特定範圍內的服務到服務通信。

API 閘道器架構可以是整體式的,也可以是分佈式的。

在整體式API 閘道器架構中,通常只有一個 API 閘道器部署在企業網路的邊緣(例如,非軍事區 (DMZ)),並在企業級為 API 提供所有服務。

在分佈式API閘道器架構中,有多個微閘道器實例,部署在更靠近微服務API的地方。微閘道器通常是低的覆蓋區,其可以被用來定義和執行自定義策略,因此適合用於基於微服務的應用程序,必須通過特定的服務的安全策略來保護可腳本API閘道器。

微閘道器通常作為使用 Node.js 等開發平台的獨立容器實現。它不同於服務網格架構的 sidecar 代理,後者是在 API 端點本身實現的。

來源:來源:NIST SP 800-204

服務網格(Service Mesh)

服務網格是一個專用的基礎設施層,它通過服務發現、路由和內部負載平衡、流量配置、加密、身份驗證和授權、指標和監控來促進服務到服務的通信。

服務網格為微服務應用程序中的每個服務創建一個小型代理服務器實例。這種專門的代理汽車有時在服務網格術語中被稱為“ sidecar 代理”。Sidecar 代理形成了數據平面,而執行安全性(訪問控制、通信相關)所需的運行時操作是通過從控制平面向 sidecar 代理注入策略(例如訪問控制策略)來啟用的。這也提供了在不修改微服務代碼的情況下動態更改策略的靈活性。

來源:NIST SP 800-204

API閘道器(API Gateway)

API 閘道器的主要功能是始終將入站請求路由到正確的下游服務,可選擇執行協議轉換 (即 Web 協議之間的轉換,例如 HTTP 和 WebSocket,以及內部使用的 Web 不友好協議,例如作為 AMQP 和 Thrift 二進制 RPC)並且有時組合 requests。在極少數情況下,它們被用作前端后端 (BFF) 的一部分,從而支持具有不同外形因素(例如,瀏覽器、移動設備)的客戶端。

來自客戶端的所有請求首先通過 API 閘道器,然後將請求路由到適當的微服務。API 閘道器通常會通過調用多個微服務並聚合結果來處理請求。

由於API閘道器是微服務的入口點,所以它應該配備必要的基礎服務(除了其主要的請求整形服務),如服務發現、認證和存取控制、負載平衡、緩存、提供自定義API對於每種類型的客戶端,應用感知健康檢查、服務監控、攻擊檢測、攻擊響應、安全日誌記錄和監控以及斷路器。

來源:NIST SP 800-204

參考

. NIST SP 800-204

. 網路層複習

. 服務網格與 API 閘道器:有什麼區別?

. API 閘道器和服務網格的區別

. API 閘道器與服務網格

. API 閘道器和服務網格:打開應用現代化的大門

資料來源: Wentz Wu QOTD-20210823

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

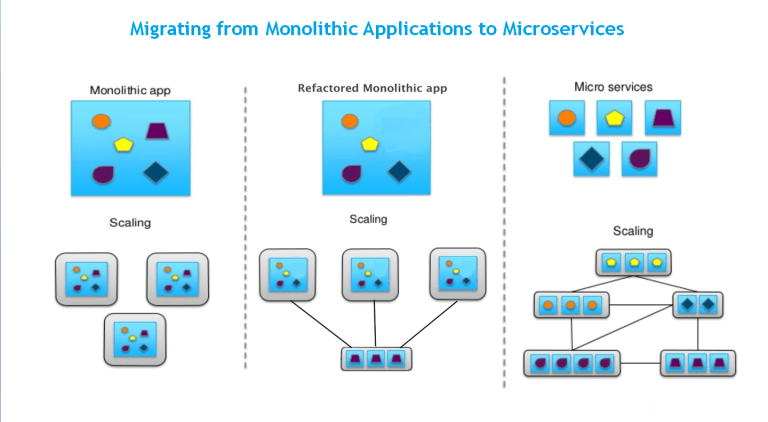

-微服務架構

微服務是一種分佈式架構風格。它具有多種優點,例如:

. 可以提高可擴展性。

. 開發團隊可以獨立工作並變得更加敏捷。

. 服務的獨立性提高了代碼的可重用性。

. 系統的整體架構可以與組織結構保持一致。

但是,由於分佈式架構的性質,微服務的可用性、可管理性和監控可能需要更多的開銷。可擴展性和可用性的概念經常被混淆。可伸縮性是關於服務可以服務多少客戶端,而可用性是客戶端可以可靠和及時地訪問服務的程度。

服務或系統可以採用不同的可擴展性策略,例如,縱向擴展或橫向擴展。擴展策略可能不會提高可用性。橫向擴展策略在不同程度上有助於提高可用性,例如,沒有心跳檢查的基於 DNS 的循環負載均衡器呈現的可用性程度低於檢查服務健康狀態的基於集群的負載均衡器。

以下是 NIST SP 800-204 的摘錄:

微服務的優勢

. 對於大型應用程序,將應用程序拆分為鬆散耦合的組件可以實現分配給每個組件的開發團隊之間的獨立性。然後,每個團隊都可以通過選擇自己的開發平台、工具、語言、中間件和硬件來優化,基於它們對正在開發的組件的適用性。

. 每個組件都可以獨立縮放。資源的有針對性的分配導致資源的最大利用。

. 如果組件具有 HTTP RESTful 接口,只要接口保持不變,就可以在不中斷應用程序整體功能的情況下更改實現。

. 每個組件中涉及的代碼庫相對較小,使開發團隊能夠更快地生成更新,並為應用程序提供響應業務流程或市場條件變化的敏捷性。

. 組件之間的鬆散耦合能夠抑制微服務的中斷,從而將影響限制在該服務上,而不會對其他組件或應用程序的其他部分產生多米諾骨牌效應。

. 當組件使用異步事件處理機制鏈接在一起時,組件中斷的影響是暫時的,因為所需的功能將在組件再次開始運行時自動執行,從而保持業務流程的整體完整性。

. 通過將服務定義與業務能力對齊(或通過基於業務流程或能力的整體應用程序功能的分解邏輯),基於微服務的系統的整體架構與組織結構保持一致。當與組織單位相關的業務流程發生變化並因此需要修改和部署相關服務時,這促進了敏捷響應。

. 微服務的獨立功能特性促進了跨應用程序的代碼更好的可重用性。

. 必須監控多個組件(微服務)而不是單個應用程序。需要一個中央控制台來獲取每個組件的狀態和應用程序的整體狀態。因此,必須創建具有分佈式監控和集中查看功能的基礎設施。

. 多個組件的存在會造成可用性問題,因為任何組件都可能隨時停止運行。

. 一個組件可能必須為某些客戶端調用另一個組件的最新版本,並為另一組客戶端調用同一組件的先前版本(即版本管理)。

. 運行集成測試更加困難,因為需要一個測試環境,其中所有組件都必須工作並相互通信。

. 當基於微服務的應用程序內的交互設計為 API 調用時,必須實現安全 API 管理所需的所有必要流程。

. 微服務架構可以分解縱深防禦的做法。許多架構都有一個運行在 DMZ 中的 Web 服務器,預計會受到威脅,然後是 Web 服務器與之通信的後端服務,最後是後端服務與之通信的數據庫。後端服務可以充當暴露的 Web 服務器和數據庫中的敏感數據之間更堅固的層。微服務架構往往會破壞這一點,現在 Web 服務器和後端服務被分解為微服務,可能比以前的模型暴露得更多。這會導致調用者和敏感數據之間的保護層更少。因此,安全地設計和實現微服務本身以及服務網格或API 網關部署模型。

參考

. NIST SP 800-204

資料來源: Wentz Wu QOTD-20210822

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

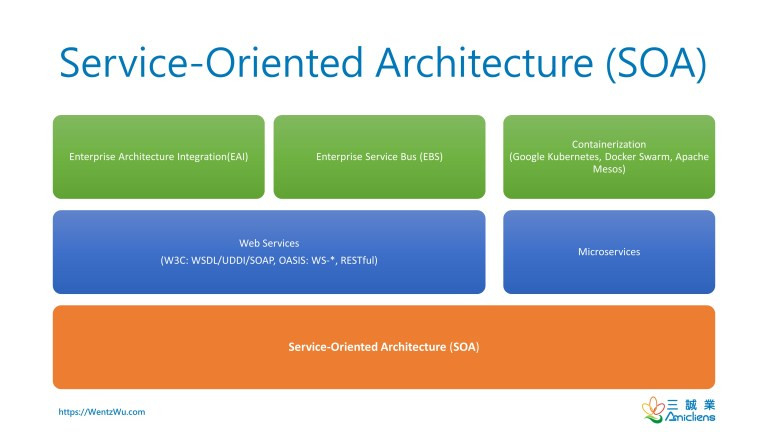

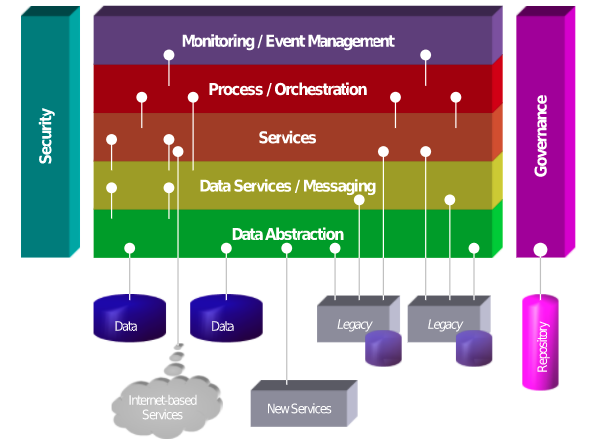

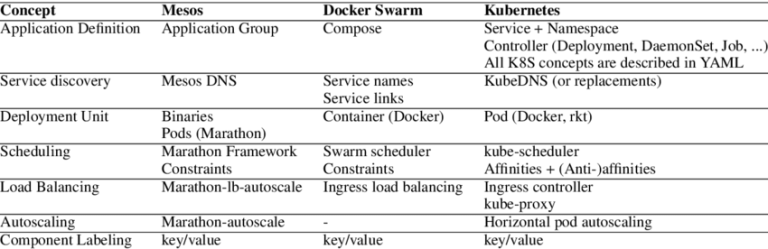

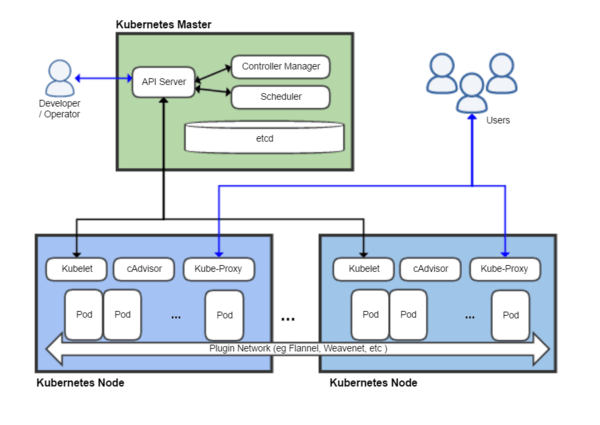

-面向服務的架構 (SOA)

面向服務的架構 (SOA) 可以通過 Web 服務或微服務來實現。Web 服務方法導致 SOA,而微服務架構是 SOA 的擴展。基於 SOA 的企業應用程序集成 (EAI) 通常為企業應用程序實現共享的企業服務總線 (ESB) 以交換消息。微服務託管在一個或多個容器中,這些容器在 Google Kubernetes (K8S)、Docker Swarm 或 Apache Mesos 的編排下協作。

面向服務的架構 (SOA)

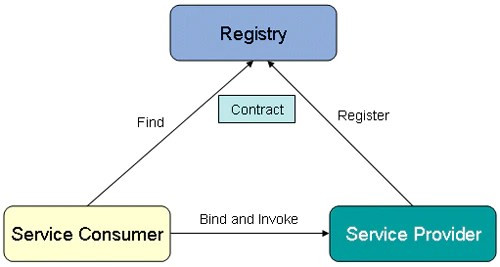

服務是一個自包含的松耦合邏輯。在 SOA 中,傳統的單體應用程序被劃分為協作以實現共同目標的服務。服務提供商向私人或公共服務註冊機構註冊服務;服務消費者根據註冊中心查找或發現感興趣的服務以消費(綁定和調用)這些服務。

-SOA 的查找-綁定-執行範式(來源:Qusay H. Mahmoud)

“幾年前,IBM、微軟和 SAP 曾經託管公共 UDDI 服務器,但現在已經停產了。”

~ user159088 on stackoverflow

-SOA 元模型,The Linthicum Group,2007

微服務

微服務:微服務是一個基本元素,它源於將應用程序的組件架構分解為鬆散耦合的模式,這些模式由自包含的服務組成,這些服務使用標准通信協議和一組定義良好的 API 相互通信,獨立於任何供應商、產品或技術。

微服務是圍繞能力構建的,而不是服務,構建在 SOA 之上,並使用敏捷技術實現。微服務通常部署在應用程序容器內。

資料來源:NIST SP 800-180(草案)

容器編排

-Mesos、Swarm 和 Kubernetes(來源:Nane Kratzke)

-Kubernetes 架構(來源:Dorothy Norris)

參考

. SOA宣言

. 面向服務的架構

. 是否有任何公共 UDDI 註冊中心可用?

. UDDI 註冊中心:可由啟用總線的 Web 服務引用的 Web 服務目錄

. 模式:微服務架構

. 2019年容器編排

. 使用 Kubernetes、Docker Swarm 和 Mesos 進行 Neo4j 容器編排

. Kubernetes vs. Mesos——架構師的視角

. Apache Mesos PNG 4

. SOA 與微服務:有什麼區別?

. 企業服務總線

. 企業應用集成

. 面向服務的架構 (SOA) 和 Web 服務:企業應用程序集成 (EAI) 之路

. 面向服務架構的 Web 服務方法

資料來源: Wentz Wu網站

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

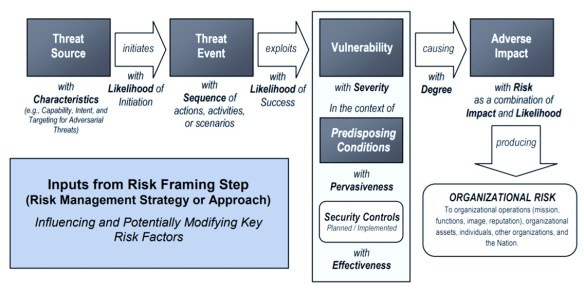

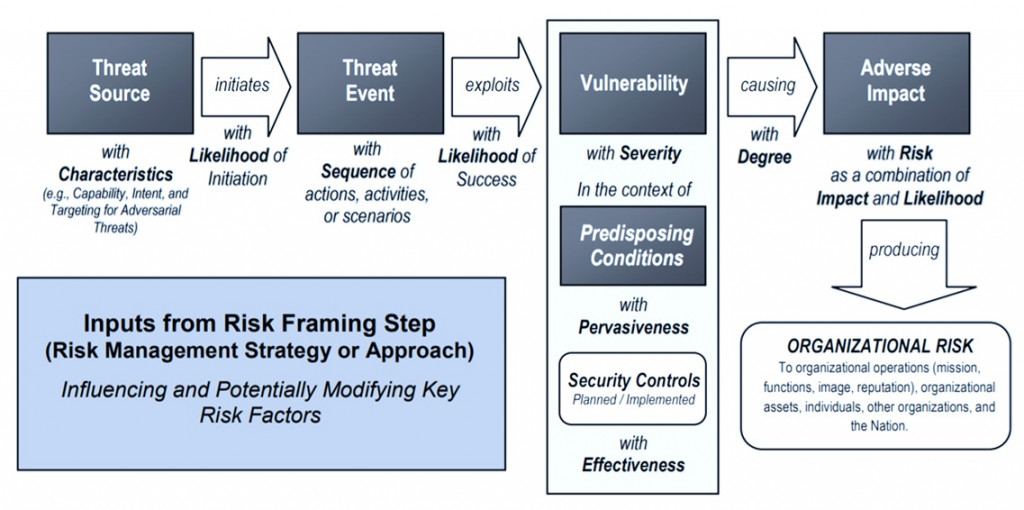

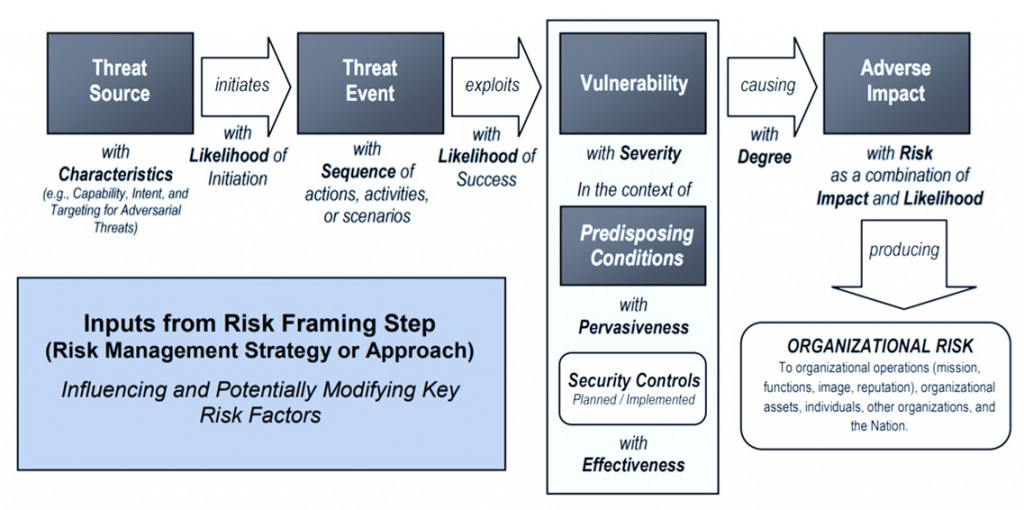

-NIST 通用風險模型 (NIST SP 800-30 R1)

NIST 通用風險模型描述了威脅源如何發起利用漏洞導致不利影響的威脅事件(例如,TTP、策略、技術和程序)。垃圾郵件發送者、恐怖分子和機器人網絡運營商是威脅來源,而網絡釣魚則是威脅事件。

風險與威脅

-什麼是風險?

資料來源: Wentz Wu QOTD-20210818

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

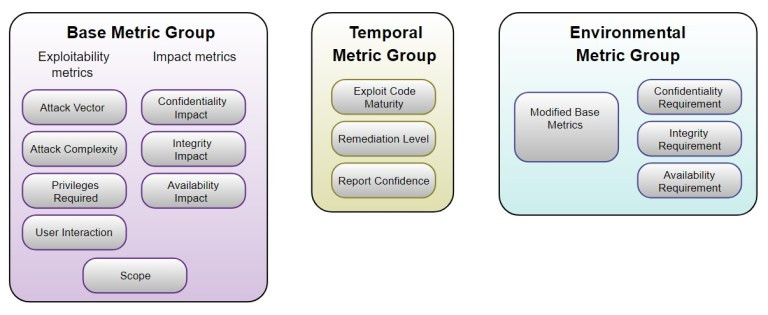

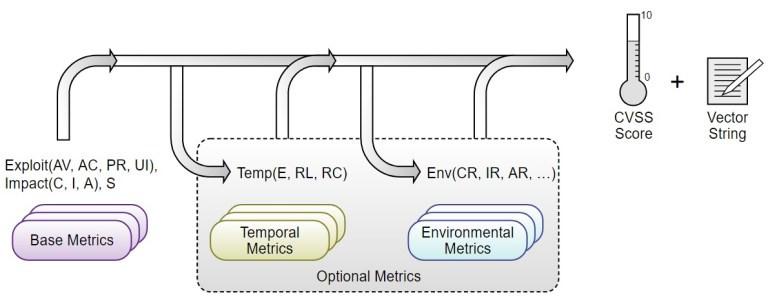

-CVSS 指標組(來源:FIRST)

通用漏洞評分系統 (CVSS) 標准定義了三個指標組:基本、時間和環境指標組。基本指標組是強制性的,而時間和環境指標組是可選的。

基本指標組有兩個指標集,可利用性指標和影響指標,用於評估風險。風險包括兩個關鍵因素:不確定性(可能性或可能性)和影響(影響)。針對風險可能性或可能性的漏洞可利用性標準。如果一個風險的可能性很大,但對安全目標(機密性、完整性和可用性)沒有影響,那麼它就無關緊要或不是風險。

-CVSS 度量和方程(來源:FIRST)

參考

. 通用漏洞評分系統 v3.1:規範文檔

. 常見漏洞評分系統計算器

資料來源: Wentz Wu QOTD-20210817

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

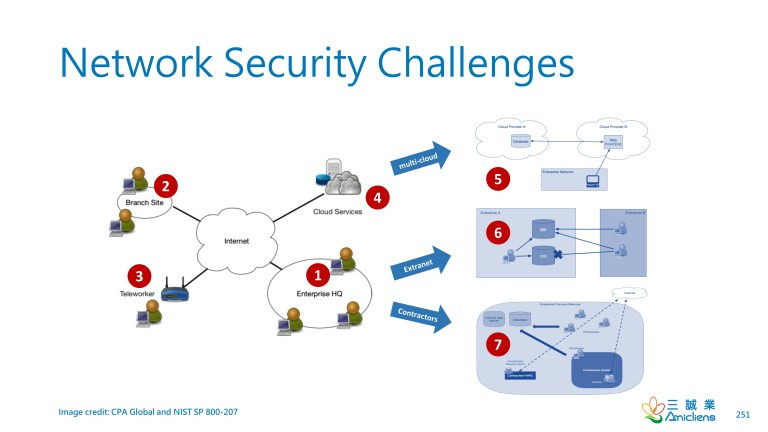

-網路安全挑戰

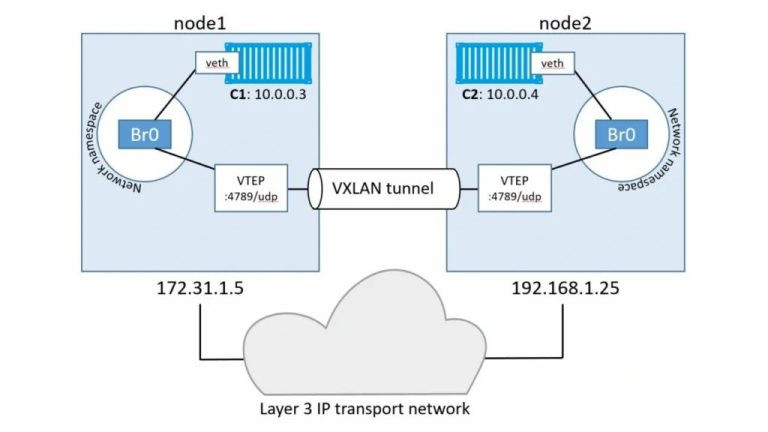

虛擬可擴展局域網 (Virtual eXtensible Local Area Network :VXLAN)

虛擬可擴展 LAN (VXLAN) 是一種網路虛擬化技術,旨在解決與大型雲計算部署相關的可擴展性問題。VXLAN 規範最初由 VMware、Arista Networks 和 Cisco 創建。(維基百科)

它是一個軟體定義的覆蓋網路,它使用類似 VLAN 的封裝技術將 OSI 第 2 層以太網幀封裝在第 4 層 UDP 數據報中,使用 4789 作為 IANA 分配的默認目標 UDP 端口號。最常見的應用之一是連接docker 容器的覆蓋網路。

-Docker 覆蓋網路(來源:nigelpoulton)

軟體定義網路 (Software Defined Networks:SDN)

軟體定義網路 (SDN) 技術是一種網路管理方法,它支持動態的、以編程方式高效的網路配置,以提高網路性能和監控,使其更像雲計算,而不是傳統的網路管理。SDN 試圖通過將網路數據包的轉發過程(數據平面)與路由過程(控制平面)分離,將網路智能集中在一個網路組件中。控制平面由一個或多個控制器組成,這些控制器被認為是整合了整個智能的 SDN 網路的大腦。

資料來源:維基百科

-SDN架構

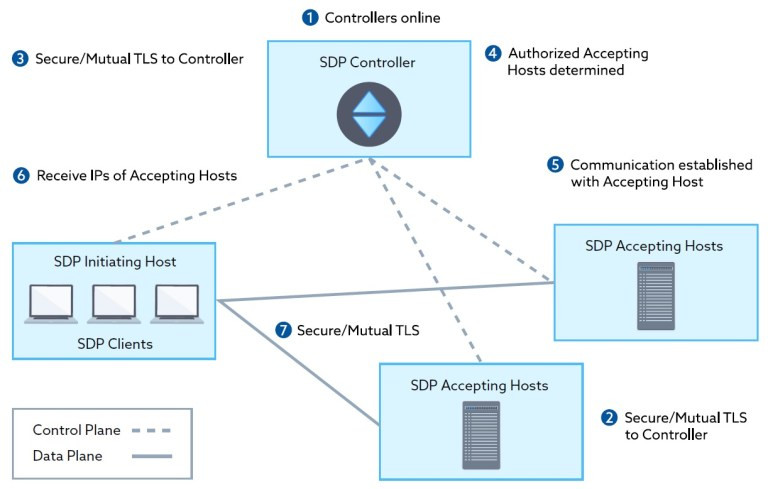

軟體定義的邊界 (Software Defined Perimeter:SDP)

軟體定義邊界 (SDP),也稱為“黑雲”,是一種計算機安全方法,它從 2007 年左右在全球信息網格 (GIG) 黑色核心網路計劃下國防信息系統局 (DISA) 所做的工作演變而來.

軟體定義邊界 (SDP) 框架由雲安全聯盟 (CSA) 開發,用於根據身份控制對資源的訪問。軟體定義邊界中的連接基於需要知道的模型,在該模型中,在授予對應用程序基礎設施的訪問權限之前驗證設備狀態和身份。

軟體定義的邊界通過使應用程序所有者能夠部署邊界來解決這些問題,這些邊界保留了傳統模型對外部不可見和不可訪問的價值,但可以部署在任何地方——在互聯網上、在雲中、在託管中心、在私人公司網路,或跨越部分或所有這些位置。

資料來源:維基百科

-SDP架構

參考

. 微分段

. 什麼是微分段?

. 微分段與網路分段的區別

. 微分段:網路安全的下一次演變

. 2021 年最佳零信任安全解決方案

. 什麼是微分段?(帕洛阿爾托)

. 什麼是微分段?(VMware)

. 什麼是 VMware 虛擬化環境中的工作負載管理

. 軟體定義邊界中的微分段

. SD-WAN、SDP、ZTNA……它們真的有那麼不同嗎?

. 安全智庫:SDN、容器、加密和SDP的安全作用

. 軟體定義的邊界:SDP 的架構視圖

. 利用微分段構建全面的數據中心安全架構

. 使用 NSX-T 3.0 為 VLAN 微分段準備集群

資料來源: Wentz Wu QOTD-20210815

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-計算機架構

作為解決方案最重要的工件,架構是一個對象(解決方案)從各種觀點或角度的概念、邏輯和物理表示,它確定了它的構建塊、關係、交互、邊界、接口、環境和上下文以及指導解決方案在其整個生命週期中的演變。

~ 吳文智

定義

. 系統或解決方案的一組相關的物理和邏輯表示(即視圖)。該體系結構在不同抽象級別和不同範圍內傳達有關係統/解決方案元素、互連、關係和行為的信息。(來源:NIST SP 800-160 第 1 卷)

. 與描述對象相關的一組設計人工製品或描述性表示,以便它可以按要求(質量)生產並在其使用壽命(變更)期間保持不變(來源:Zachman:1996,ISO/TR 20514:2005)

. 體現在其組件中的系統的基本組織、它們之間的關係以及與環境的關係,以及指導其設計和演變的原則(來源:ISO/IEC 15288:2008)

. 一套系統的概念和規則,描述了整個系統中實體之間的相互關係,獨立於硬體和軟體環境

注 1:架構是通過一系列可能處於不同級別的通用性的觀點來描述的/ specificity、abstraction/concept、totality/component等等。另請參見下文中的“通信視點”、“功能視點”、“組織視點”和“物理視點”定義。(來源:ISO/TR 26999:2012)

. 系統在其環境中的基本概念或屬性,體現在其元素、關係以及其設計和演變的原則中 (ISO/IEC/IEEE 42010:2011)

. 項目或元素的結構表示,允許識別構建塊、它們的邊界和接口,並包括對這些構建塊的需求分配(來源:ISO 26262-1:2018)

. 系統的概念結構

注 1:一個系統可能由幾個相互作用的子系統組成,每個子系統都有自己的體系結構。(來源:ISO/IEC TR 29108:2013)

. 邏輯結構和與組織和業務環境的相互關係所依據的一組原則

注 1:軟體架構是軟體設計活動的結果。(來源:ISO/TR18307:2001)

. 系統中硬體和軟體元素的特定配置(來源:IEC 61508-4)

資料來源: Wentz Wu網站

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

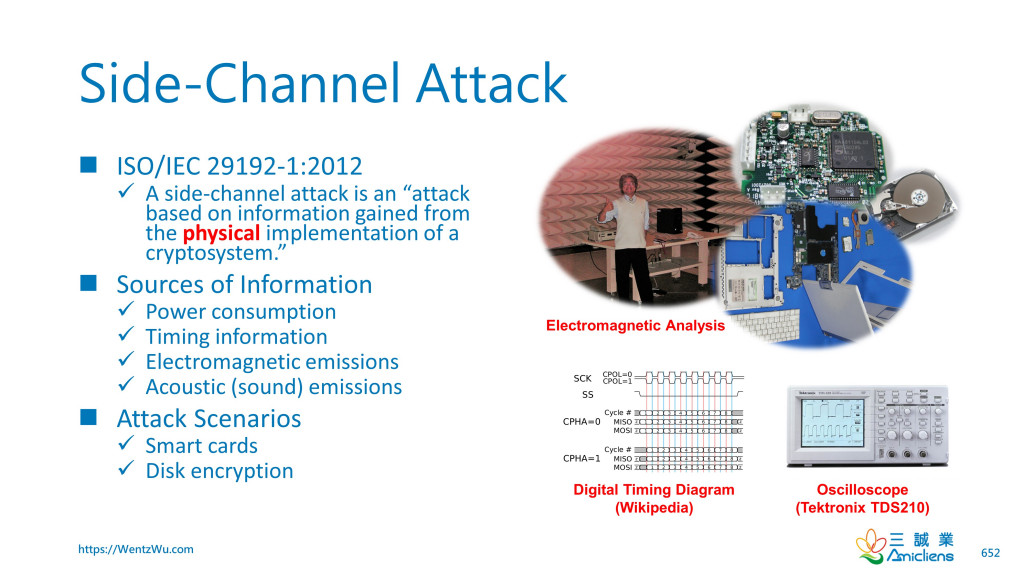

-側信道攻擊

側信道攻擊(Side-channel attack)

只需在設備或系統附近放置天線、磁探頭或其他傳感器,即可利用側信道。這允許攻擊者測量功耗、電壓波動或其他側信道,例如溫度或聲音。側信道攻擊可用於從智能卡等設備中提取密鑰。在現實世界中,這允許攻擊者加載或重置餘額並提取或重置設備 PIN。(半工程)

通過從物理密碼系統洩漏信息而啟用的攻擊。可以在側信道攻擊中利用的特徵包括時間、功耗以及電磁和聲發射。

來源:NIST 術語表

在 計算機安全中, 旁道攻擊 是基於從 計算機系統的實施中獲得的信息的任何攻擊 ,而不是實施算法本身的弱點(例如 密碼分析 和 軟體錯誤)。時間信息、功耗、 電磁 洩漏甚至 聲音 都可以提供額外的信息來源,可以加以利用。

資料來源:維基百科

內容可尋址內存 (CAM) 表溢出攻擊(Content addressable memory (CAM) table overflow attack)

當 CAM 表溢出時,交換集線器可能會降級為集線器以通過向所有端口發送幀來保持可用性。這會導致中間人惡意嗅探。

CAM 表溢出攻擊是針對網絡交換機執行的惡意行為,其中大量虛假 MAC 地址被發送到交換機。這種數據洪流導致交換機轉儲其 CAM 數據庫表中的有效地址,以試圖為虛假信息騰出空間。在這之後,交換機的默認行為是向所有端口廣播正常的私有消息。

資料來源:CbtNuggets

竊聽攻擊(Wiretapping Attack)

竊聽是對電話、電報、蜂窩、 傳真 或基於互聯網的通信進行的秘密電子監控 。

竊聽是通過在有問題的線路上放置一個非正式地稱為錯誤的監視設備或通過其他通信技術中的內置機制來實現的。

執法官員可以利用現場監控或錄音。數據包嗅探器——用於捕獲在網絡上傳輸的數據的程序——是一種常用的現代竊聽工具。各種其他工具,例如竊聽木馬,用於不同的應用程序。

資料來源:TechTarget

背負式攻擊(Piggyback attack)

一個 背馱式攻擊 是一種活化形式 竊聽 當攻擊者獲得通過活動的間隔訪問系統中的其他用戶的合法連接。它也被稱為“線間攻擊”或“背負式進入竊聽”。

在安全方面,捎帶指的是當某人與另一個被授權進入限制區域的人一起標記時,該術語 在此上下文中適用於 計算機網路。

資料來源:維基百科

參考

. 了解側信道攻擊

. ARP 和 CAM 表

. 背負式攻擊

. 保護圖片存檔和通信系統 (PACS):醫療保健行業的網絡安全

資料來源: Wentz Wu QOTD-20210811

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

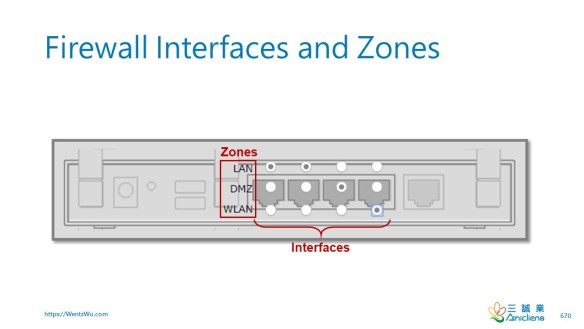

-防火牆接口和區域

防火牆通常以兩種方式調解網絡流量:基於上下文和基於區域。傳統的基於上下文的方法也稱為基於上下文的訪問控制 (CBAC)。

基於區域的防火牆(Zone-based Firewalls)

防火牆包含幾個網絡接口,可以配置或分配給區域。安全區域或簡稱區域是共享相同安全要求的防火牆接口的集合。區域之間的流量由防火牆策略控制。有關更多信息,請參閱防火牆接口、區域和層。

區域對(Zone Pairs)

區域對可以定義為一個方向上兩個區域的配對。然後將防火牆流量策略應用於區域對。防火牆流量策略在區域之間單向應用。雙向流量需要兩個區域對。但是,如果使用狀態檢查,則不需要第二個區域對,因為由於檢查而允許回复流量。

資料來源:OmniSecu

基於上下文的防火牆(Context-based Firewalls)

所述的ACL提供流量過濾和保護,直到傳輸層,同時在另一方面,CBAC提供高達應用層相同的功能。在 CBAC 配置的幫助下,路由器可以充當防火牆。

資料來源:GeeksForGeeks

基於上下文的訪問控制 (CBAC) 根據應用層協議會話信息智能過濾 TCP 和 UDP 數據包,可用於 Intranet、Extranet 和 Internet。

資料來源:黑羊網絡(BlackSheepNetworks)

Cisco IOS® 防火牆功能集的基於上下文的訪問控制 (CBAC) 功能會主動檢查防火牆後面的活動。CBAC 通過使用訪問列表(與 Cisco IOS 使用訪問列表的方式相同)指定需要允許進入的流量以及需要釋放的流量。但是,CBAC 訪問列表包括 ip inspect 語句,允許檢查協議以確保在協議進入防火牆後面的系統之前它沒有被篡改。

資料來源:思科

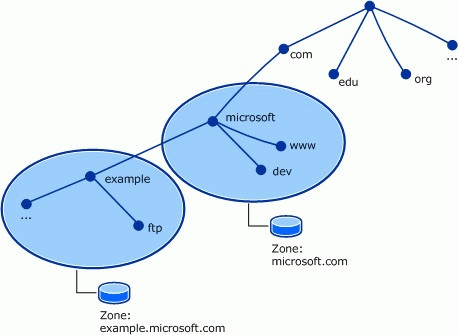

DNS 區域(DNS Zones)

DNS 命名空間是按層次結構或樹組織的 DNS 域名的邏輯結構。DNS 區域是 DNS 命名空間的一部分的管理結構。DNS 區域文件是區域的存儲庫。

主 DNS 服務器託管一個可寫區域,該區域可以傳輸到一個或多個輔助 DNS 服務器。輔助 DNS 服務器上的副本或副本通常是只讀的。但是,副本可以是可寫的,例如 Microsoft AD 集成的 DNS;這取決於供應商的實施。

主 DNS 服務器和輔助 DNS 服務器之間的區域傳輸使用 TCP 端口 53。它可以定期或基於通知進行。為了安全起見,主 DNS 服務器可能會維護一個輔助 DNS 服務器的白名單。

DNS 客戶端也稱為 DNS 解析器,它使用 UDP 端口 53 向 DNS 服務器發送遞歸 DNS 查詢。然後 DNS 服務器發出多個非遞歸或迭代查詢來解決來自 DNS 客戶端的查詢。

-DNS 命名空間和區域

參考

. 域名系統(維基百科)

. DNS區域傳輸

. DNSSEC – 它是什麼以及為什麼重要?

. 基於區域的防火牆基礎知識

. 網絡安全區

. 使用區域(紅帽)

. 區域對

. 基於上下文的訪問控制

. 基於上下文的訪問控制 (CBAC)

. Cisco IOS 防火牆功能集和基於上下文的訪問控制

. 基於上下文的訪問控制 (LDAPWiki)

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

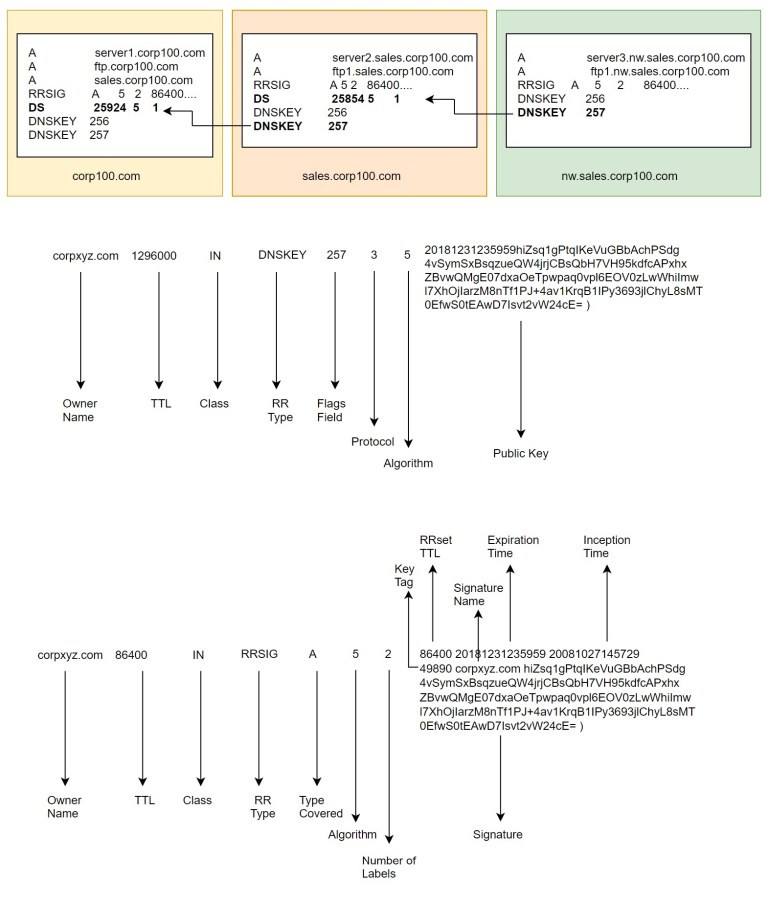

-DNSSEC 資源記錄(來源:InfoBlox)

DNSSEC使用數字簽名確保DNS 數據的完整性,而 DNS over HTTPS (DoH) 或 DNS over TLS (DoT) 保護機密性。

以下是一些最重要的 DNSSEC 資源記錄 (RR):

. DS(委託簽名者)

. DNSKEY(DNS 公鑰)

. RRSIG(資源記錄簽名)

DS(委託簽名者)

DS RR 包含子區域 KSK 的哈希值,可用作某些具有安全意識的解析器中的信任錨,並為 DNS 服務器中的簽名子區域創建安全委派點。如圖 22.1 所示,父區域 corpxyz.com 中的 DS RR 包含子區域 sales.corpxyz.com 的 KSK 的哈希值,而子區域 sales.corpxyz.com 的 DS 記錄又包含其子區域的 KSK 的哈希值, nw.sales.corpxyz.com。

-資料來源:InfoBlox

DNSKEY(DNS 公鑰)

當權威名稱服務器對區域進行數字簽名時,它通常會生成兩個密鑰對,一個區域簽名密鑰 (ZSK) 對和一個密鑰簽名密鑰 (KSK) 對。

名稱服務器使用ZSK 對的私鑰對區域中的每個 RRset 進行簽名。(RRset 是一組具有相同所有者、類別和類型的資源記錄。)它將 ZSK 對的公鑰存儲在 DNSKEY 記錄中。

然後名稱服務器使用KSK 對的私鑰對所有 DNSKEY 記錄進行簽名,包括它自己的記錄,並將相應的公鑰存儲在另一個 DNSKEY 記錄中。

因此,一個區域通常有兩個 DNSKEY 記錄;保存 ZSK 對公鑰的 DNSKEY 記錄,以及 KSK 對公鑰的另一個 DNSKEY 記錄。

資料來源:InfoBlox

R RSIG(資源記錄簽名)

一個簽名區域有多個 RRset,每個記錄類型和所有者名稱一個。(所有者是RRset 的域名。)當權威名稱服務器使用ZSK 對的私鑰對區域中的每個RRset 進行簽名時,每個RRset 上的數字簽名都存儲在RRSIG 記錄中。因此,簽名區域包含每個 RRset 的 RRSIG 記錄。

資料來源:InfoBlox

參考

. DNSSEC – 回顧

. DNSSEC – 它是什麼以及為什麼重要?

. 域名系統安全擴展

. DNSSEC 的工作原理

. DNSSEC:它的工作原理和主要考慮因素

. RFC 4033:DNS 安全介紹和要求

. RFC 4034:DNS 安全擴展的資源記錄

. RFC 4035:DNS 安全擴展的協議修改

. 基於 HTTPS 的 DNS

. 如何配置 DoT/DoH

. DNSKEY 資源記錄

資料來源: Wentz Wu QOTD-20210809

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

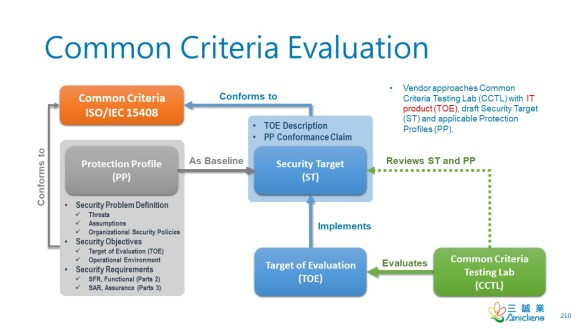

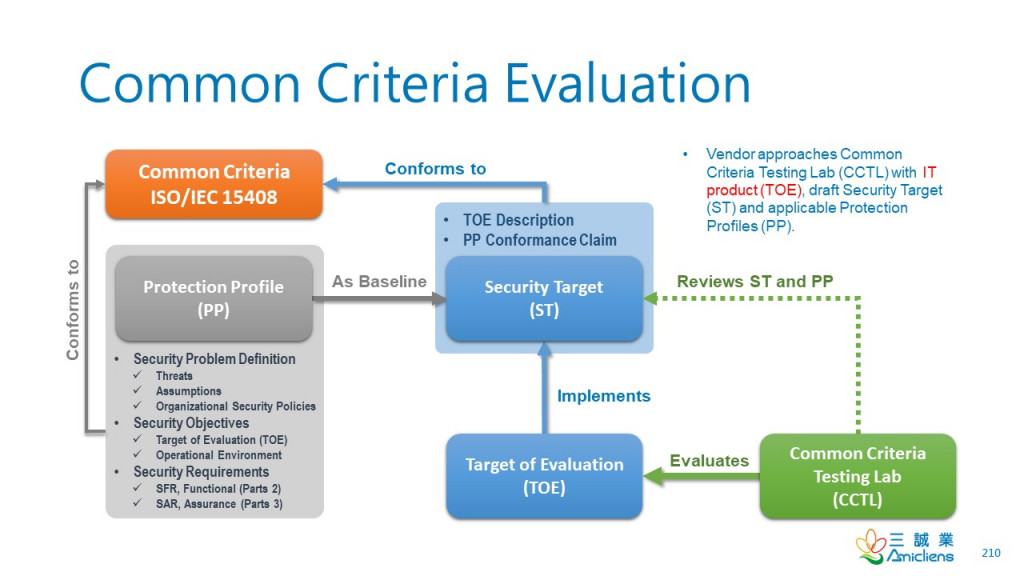

-通用標準評估

TCSEC 在 DoD 中用於評估受信任的計算機系統。它適用於整個計算機系統,而不適用於特定的軟體組件。此外,它已經過時了。

可信計算機系統評估標準 ( TCSEC ) 是 美國政府國防部 (DoD) 標準,它為評估 內置於計算機系統中的計算機安全控制 的有效性設定了基本要求 。TCSEC 用於評估、分類和選擇被考慮用於處理、存儲和檢索敏感或機密資訊的計算機系統 。(維基百科)

CMMI 是一種基於過程的模型,用於評估組織在軟體開發、採購或服務交付方面的能力成熟度。它不適用於軟體本身。

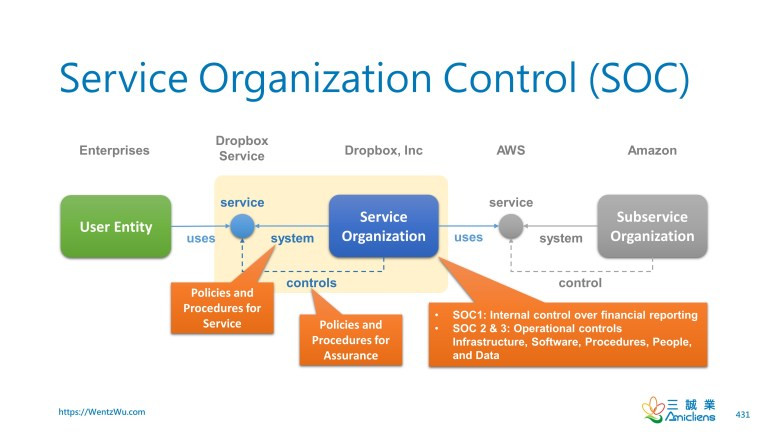

SOC 2 Type II 是關於服務組織中與安全性、可用性、處理完整性、機密性或隱私相關的控制的報告。這些報告旨在滿足廣大用戶的需求,這些用戶需要有關服務組織用於處理用戶數據和服務的系統的安全性、可用性和處理完整性相關的控制的詳細信息和保證。這些系統處理的信息的機密性和隱私性。(AICPA)

參考

. 批准的保護配置文件

. 認證產品

. Windows 10:內部版本 10.0.15063(也稱為版本 1703)

資料來源: Wentz Wu QOTD-20210808

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

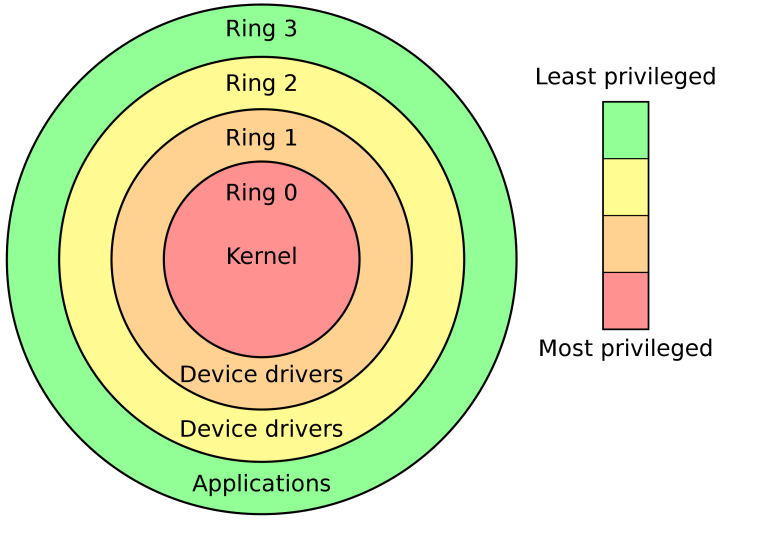

-軟體運行環境

與共享資源隔離(Isolation from Sharing Resources)

隔離是“將多個軟體實例分開的能力,以便每個實例只能看到並影響自己。”

資料來源:NIST SP 800-190

進程使用各種資源,例如 CPU、記憶體、儲存、網路、操作系統服務等。為了隔離進程,使其不會影響其他進程,需要控制對記憶體和其他資源的存取。

-計算機架構

界限(Bounds)

這裡的界限意味著強加給進程的記憶體界限,不能存取屬於其他人的記憶體段。它提供了基本的隔離級別。共享儲存、CPU、網絡和其他資源的進程可能仍會導致競爭資源競爭。

-進程的記憶體佈局

容器化(Containerization)

容器化是應用程序虛擬化,其中容器中的進程與大多數資源隔離,但仍共享相同的操作系統內核。

-虛擬機和容器部署(來源:NIST SP 800-190)

-操作系統和應用程序虛擬化(來源:NIST SP 800-190)

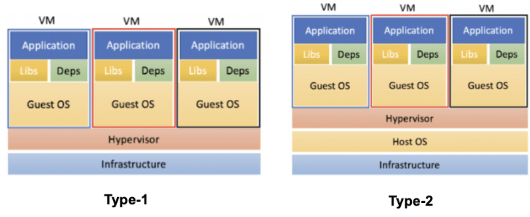

第二類虛擬機器監視器(Type II hypervisor)

一個第二類虛擬機器監視器基於主機操作系統上管理虛擬機(VM)上運行的客戶操作系統。在具有來賓操作系統的 VM 上運行的進程是高度隔離的。部署在兩個 VM 上的兩個進程具有比容器更高的隔離級別。

-虛擬機器監視器(來源:TechPlayOn)

搶占式多任務處理(Preemptive Multitasking)

搶占式多任務處理不是一種隔離機制。但是,它通常需要上下文切換來保留線程的 CPU 狀態。從這個角度來看,它可以在某種程度上被視為線程級隔離。

-上下文切換(來源:hcldoc)

參考

. 什麼是雲中的管理程序?

. 上下文切換

資料來源: Wentz Wu QOTD-20210803

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

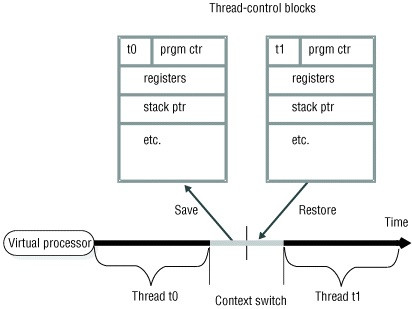

-保護環(來源:維基百科)

保護環:指令特權級別和操作系統模式(Protection Rings: Instruction Privilege Levels and OS modes)

大多數現代操作系統以兩種模式運行程序:內核模式和用戶模式。內核模式通常運行在特權級別 0,而用戶模式運行在特權級別 3。保護環傳達了操作系統如何利用指令集的 CPU 特權級別的想法。

x86指令集中的特權級別控制當前在處理器上運行的程序對內存區域、I/O 端口和特殊指令等資源的訪問。有 4 個特權級別,從 0 是最高特權,到 3 是最低特權。大多數現代操作系統對內核/執行程序使用級別 0,對應用程序使用級別 3。任何可用於級別 n 的資源也可用於級別 0 到 n,因此權限級別是環。當較低特權的進程嘗試訪問較高特權的進程時,會向操作系統報告一般保護錯誤異常。

資料來源:維基百科

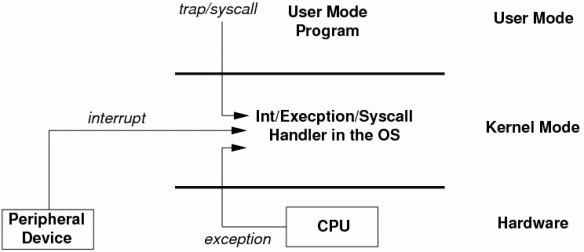

異常處理(Exception Handling)

-異常處理(來源:https : //minnie.tuhs.org/)

操作系統 (OS) 內核通常處理來自進程的系統調用、來自 CPU 的異常以及來自外圍設備的中斷。在用戶模式下運行的應用程序或進程可能會遇到錯誤或故障,導致在內核模式下運行的操作系統內核捕獲到 CPU 級別的異常。如果發生故障,操作系統內核將拋出異常或向應用程序發送信號。以下屏幕截圖是演示應用程序正確處理異常的代碼片段。但是,如果應用程序不處理異常,操作系統將終止它。

-除以零

參考

. 保護環

. 操作系統中的特權和非特權指令

. CIS 3207 – 操作系統:CPU 模式

. 編寫 Hello World Windows 驅動程序 (KMDF)

. 如何使用 C++ 以 SYSTEM 身份運行程序?

. 除以零預防:陷阱、異常和可移植性

. 用戶和內核模式、系統調用、I/O、異常

資料來源: Wentz Wu QOTD-20210802

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

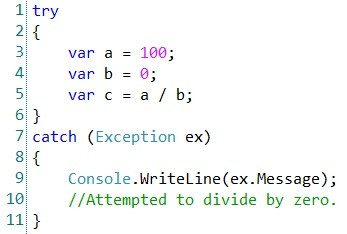

-虛擬機和容器部署(來源:NIST SP 800-190)

虛擬機器監視器(Hypervisor)

容器不需要管理程序來支持應用程序虛擬化。容器可以部署到裸機,無需虛擬機管理程序管理的虛擬機。虛擬機器監視器又名虛擬機監視器/管理器 (VMM),是“管理主機上的來賓操作系統並控制來賓操作系統和物理硬件之間的指令流的虛擬化組件。” ( NIST SP 800-125 )

隔離(Isolation)

虛擬機提供比容器更高級別的隔離。應用程序部署在共享相同主機操作系統內核的容器中,而部署在虛擬機上的應用程序被高度隔離,因此它們必須通過網絡進行通信。但是,容器中的應用程序比虛擬機中的應用程序具有更好的性能。

-操作系統和應用程序虛擬化(來源:NIST SP 800-190)

操作系統系列特定(OS-family Specific)

使用容器,多個應用程序共享同一個操作系統內核實例,但彼此隔離。操作系統內核是所謂的主機操作系統的一部分。主機操作系統位於容器下方,並為它們提供操作系統功能。容器是特定於操作系統系列的;Linux 主機只能運行為 Linux 構建的容器,Windows 主機只能運行 Windows 容器。此外,為一個操作系統系列構建的容器應該在該系列的任何最新操作系統上運行。

來源:NIST SP 800-190(應用程序容器安全指南)

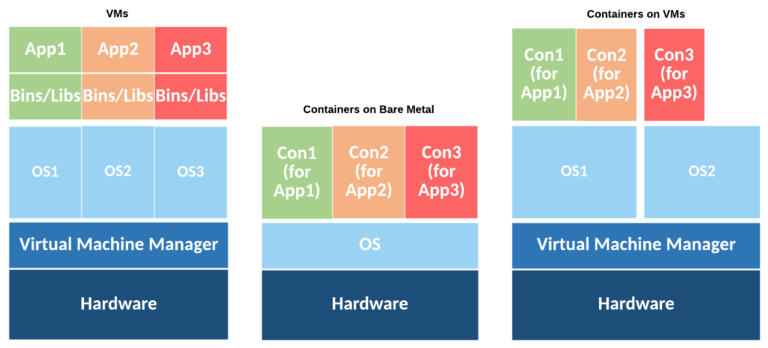

軟體開發方法(Software Development Methodologies)

-容器技術架構(來源:NIST SP 800-190)

容器技術的引入可能會破壞組織內現有的文化和軟體開發方法。傳統的開發實踐、修補技術和系統升級過程可能無法直接應用於容器化環境,員工願意適應新模式很重要。應鼓勵員工採用本指南中介紹的在容器內安全構建和運行應用程序的推薦做法,並且組織應願意重新考慮現有程序以利用容器。應向參與軟體開發生命週期的任何人提供涵蓋技術和操作方法的教育和培訓。

-來源:NIST SP 800-190(應用程序容器安全指南)

參考

. Windows Containers 可以託管在 linux 上嗎?

資料來源: Wentz Wu QOTD-20210717

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

工程 是一種方法,它涉及應用知識和技能來理解和管理利益相關者的需求、提出和實施解決這些需求的解決方案,以及利用和支持該解決方案以持續創造價值直到其退休為止的一系列過程。

~ 吳文智

跨學科的方法,管理將一組利益相關者的需求、期望和限制轉化為解決方案並在其整個生命週期中支持該解決方案所需的全部技術和管理工作。

來源:ISO/IEC/IEEE 15288:2015 系統和軟件工程——系統生命週期過程

將系統的、規範的、可量化的方法應用於軟件的開發、操作和維護;也就是說,工程在軟件中的應用。

來源:ISO/IEC/IEEE 12207:2017 系統和軟件工程——軟件生命週期過程

資料來源:

工程 是一種方法,它涉及應用知識和技能來理解和管理利益相關者的需求、提出和實施解決這些需求的解決方案,以及利用和支持該解決方案以持續創造價值直到其退休為止的一系列過程。

~ 吳文茲

跨學科的方法,管理將一組利益相關者的需求、期望和限制轉化為解決方案並在其整個生命週期中支持該解決方案所需的全部技術和管理工作。

來源:ISO/IEC/IEEE 15288:2015 系統和軟件工程——系統生命週期過程

將系統的、規範的、可量化的方法應用於軟件的開發、操作和維護;也就是說,工程在軟件中的應用。

來源:ISO/IEC/IEEE 12207:2017 系統和軟件工程——軟件生命週期過程

資料來源:https://wentzwu.com/2020/12/30/what-is-engineering/

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

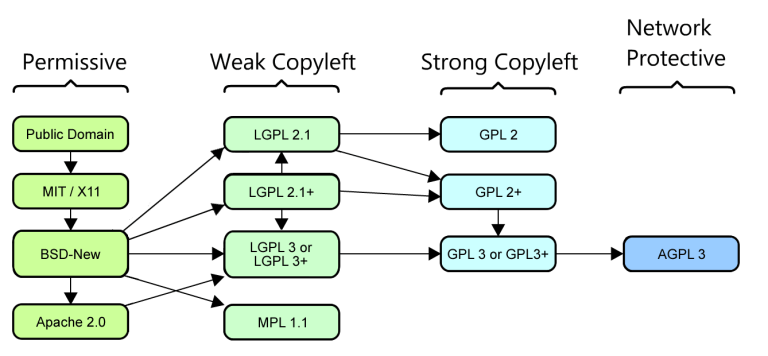

-流行的 F/LOSS 許可證之間的兼容性關係(來源:Carlo Daffara)

在評估開源組件時,通常會忽略測試覆蓋率。相反,下載量或口碑起著至關重要的作用。儘管開源項目通常帶有單元測試,但測試覆蓋率指標並不是標準。

知識產權(Intellectual property)

開源軟體不屬於公共領域。它仍然由版權所有者許可。

開源軟體 (Open-source software : OSS ) 是 根據許可發布的計算機軟體,在該許可下 , 版權所有 者授予用戶使用、研究、更改和 分發軟體 及其 源代碼的權利, 以用於任何目的。

資料來源:維基百科

費用(Costs)

它也不是免費軟體,儘管大多數開源軟體都可以免費獲得。一些供應商許可軟體並開放源代碼並允許客戶修改它們。有些人將此稱為可用源或共享源,可以將其廣泛視為開源的一部分。

後門(Back Doors)

開源軟體通常被認為比專有軟體更安全,但它並非沒有風險。例如,中國黑客以帶有 RedXOR 後門的 Linux 系統為目標,或者華為(中國製造商)嘗試向 Linux 插入後門/漏洞。

公共領域(The Public Domain)

“公共領域”一詞是指不受版權、商標或專利法等知識產權法保護的創意材料。公眾擁有這些作品,而不是個人作者或藝術家。任何人都可以在未經許可的情況下使用公共領域的作品,但沒有人可以擁有它。

資料來源:斯坦福

參考

. 歡迎來到公共領域

. 與商業模式相關的開源許可證選擇

資料來源: Wentz Wu QOTD-20210731

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

及時生產 (JIT) 一詞出現在豐田生產系統中。JIT 是一種庫存管理策略,可根據需要或按需訂購庫存。在安全方面,許多活動可以及時進行——例如,身份提供、證書註冊、授權、權限提升等。

促進身份驗證以便用戶可以登錄一次並跨系統訪問資源是單點登錄 (SSO) 的描述。它與及時生產的概念無關。

參考

. AWS 即時預置

. AWS 即時註冊

. 什麼是即時 (JIT) 供應?

. SAML SSO 與即時 (JIT) 供應之間的區別

. 什麼是即時 (JIT) 特權訪問?

. 什麼是即時特權訪問?

. 及時生產 – 豐田生產系統指南

. 及時生產 (JIT) 庫存管理

資料來源: Wentz Wu QOTD-20210728

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

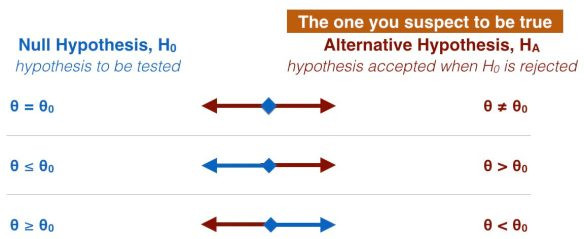

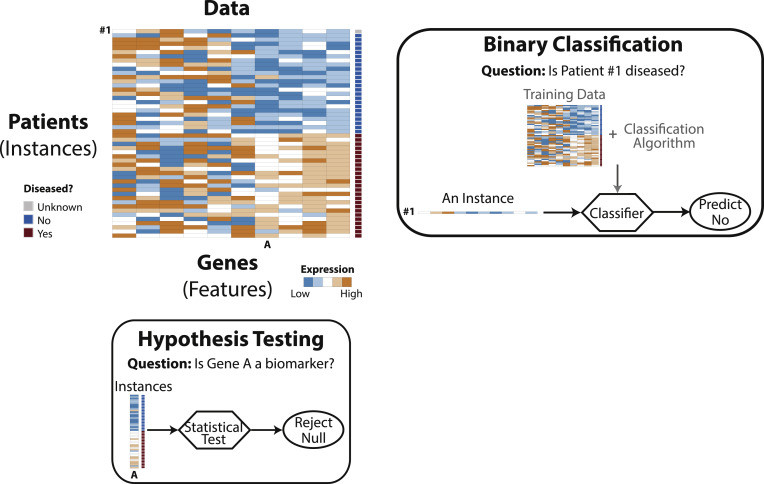

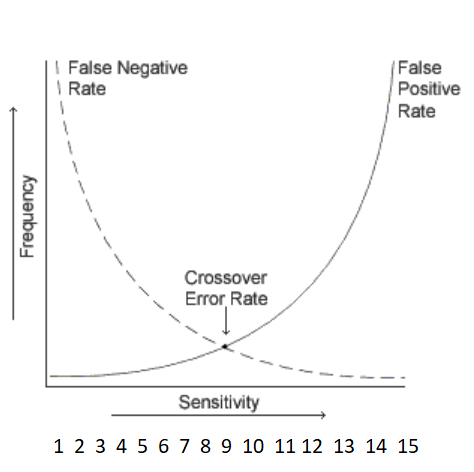

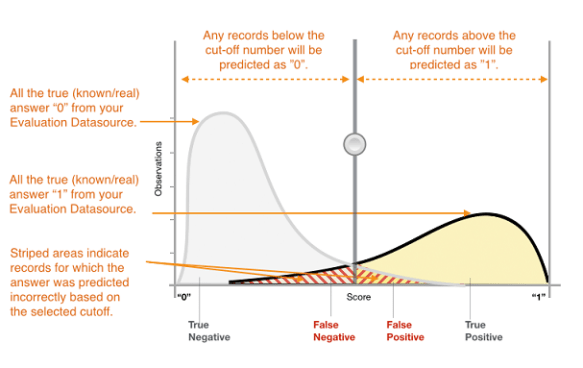

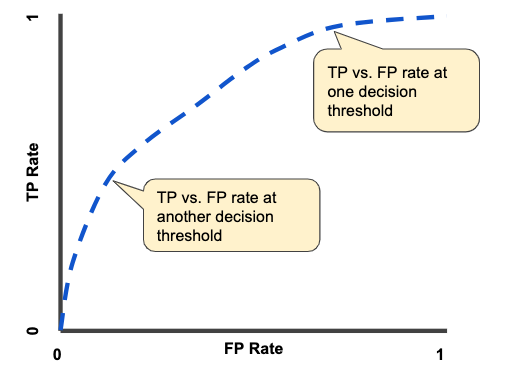

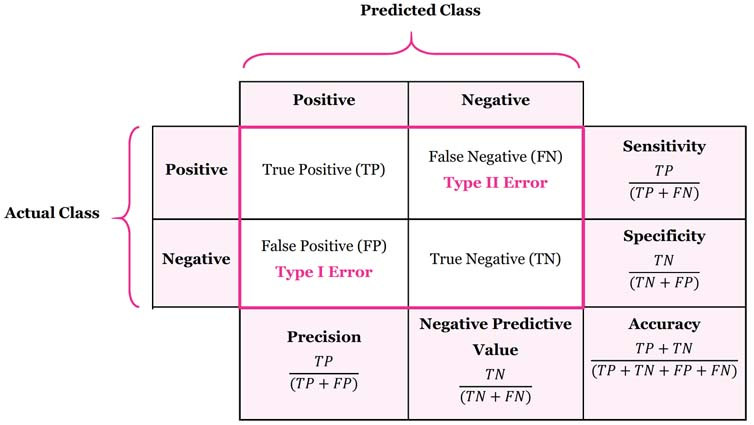

-零假設和替代假設(來源:PrepNuggets)

原假設和替代假設(Null and Alternative Hypotheses)

零假設是假設與正常狀態為零或沒有偏差。由於證明假設很困難,我們通常會找到反對原假設的證據並接受替代假設,而不是直接證明替代假設為真。因此,原假設和備擇假設可以寫成如下:

. 替代假設:樣本指紋與模型庫中的模板不匹配

. 零假設:樣本指紋與模型庫中的模板匹配

錯誤接受率 (FAR) 和錯誤拒絕率 (FRR) 等與生物識別相關的術語是常用的,並且對於通信非常有效。人們或書籍將 FAR/FRR 與型一和 型二錯誤(用於統計假設)或假陽性/陰性(用於二元分類)相關聯的情況並不少見。我寫這個問題是為了強調當我們談論 I/II 類錯誤時零假設的重要性。

型一和 型二錯誤(Type I and Type II Errors)

在統計學中,我們通常不會只提出一個需要足夠證據來證明的假設。相反,我們接受備擇假設,因為我們拒絕了基於具有預定義顯著性水平(例如,5%)的反對原假設的證據。

統計假設檢驗的決定是是否拒絕零假設。但是,有些決定可能是錯誤的,可分為以下幾類:

. 第一類錯誤:我們拒絕原假設,這是真的。(拒絕正常情況)

. 第二類錯誤:我們未能拒絕原假設,這是錯誤的。(接受異常情況)

假陽性和假陰性(False Positive and False Negative)

當談到機器學習中的二元分類時,模型被訓練為基於一小部分樣本數據的二元分類器,通過標籤對實例/案例進行分類(例如,0/1、垃圾郵件/非垃圾郵件、武器/無武器) .

在實現基於異常檢測的系統中,它可以使用 Imposter/No Imposter 進行分類,如下所示:

. “冒名頂替者”是正面類的標籤。

. “無冒名頂替者”是負類的標籤。

誤報意味著識別/檢測到冒名頂替者,但決定是錯誤的。假陰性意味著沒有識別/檢測到冒名頂替者,而且該決定是錯誤的。人們通常會將假陽性與 I 類錯誤聯繫起來,將假陰性與 II 類錯誤聯繫起來,即使它們在使用不同技術的上下文中使用。Li 的論文很好地將統計假設檢驗與機器學習二元分類進行了比較。

-假設檢驗和二元分類(來源:ScienceDirect)

參考

. 統計假設檢驗與機器學習二元分類:區別和指南

. 統計學中的假設檢驗簡介 – 假設檢驗統計問題和示例

. 假設檢驗簡介

. 機器學習中的 4 種分類任務

. 分類:真與假和正與負

資料來源: Wentz Wu QOTD-20210727

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

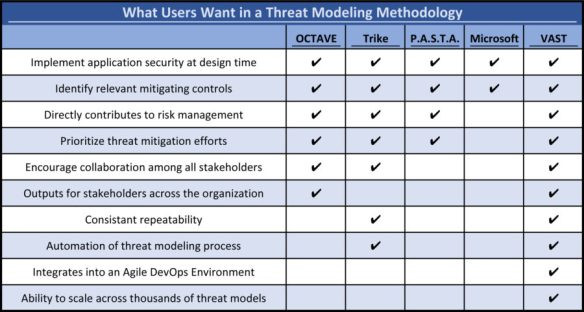

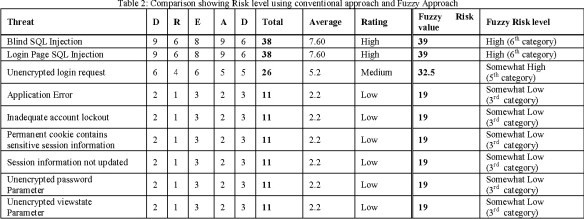

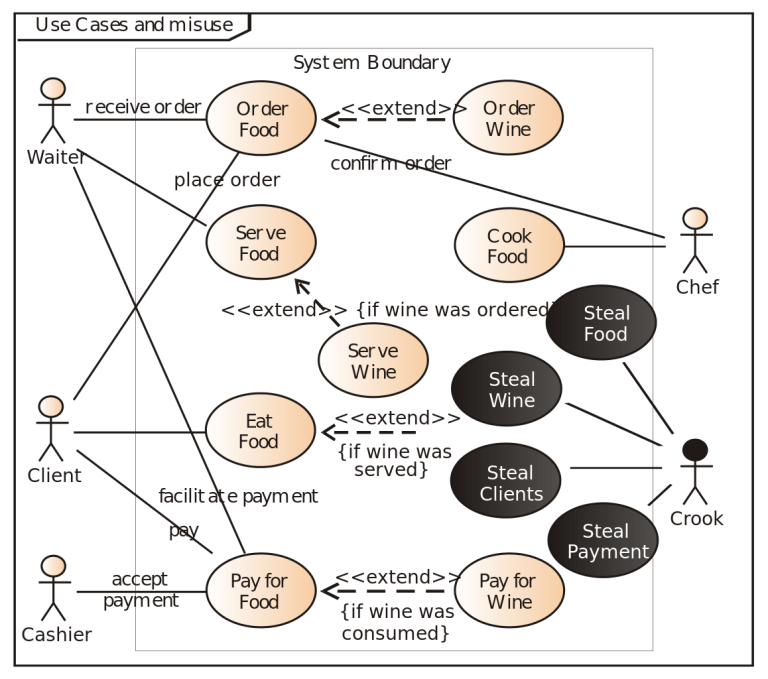

-Stride、VAST、Trike 等:哪種威脅建模方法適合您的組織?

風險敞口是根據可能性、後果和其他風險因素用貨幣價值、分數或尺度值評估的潛在損失的量度。風險暴露通常被簡化為後果的概率和幅度的乘積;即預期價值或預期暴露。例如,假設有 50% 的風險可能導致 1,000,000 美元的財務損失,則風險敞口為 500,000 美元。

DREAD 是損害、可再現性、可利用性、受影響用戶和可發現性的首字母縮寫詞。首字母縮略詞的每個字母代表可能性或影響。它們被一起考慮以評估風險敞口。

STRIDE 是一種風險分類工具,具有預定義的類別:欺騙、篡改、否認、信息披露、拒絕服務特權提升。它不分析威脅的可能性或影響。

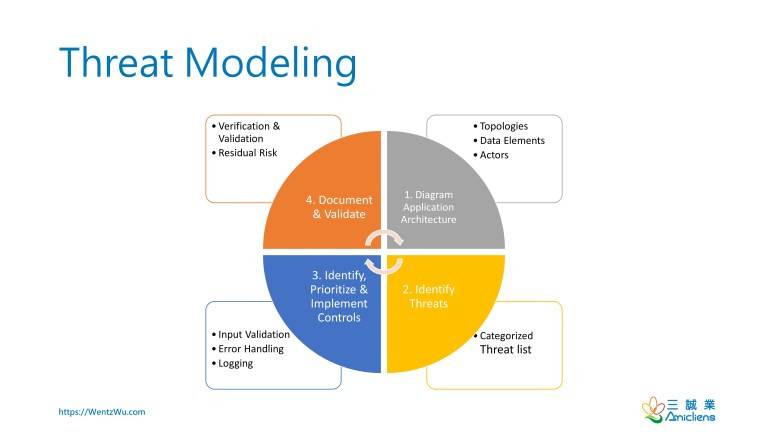

-威脅建模(來源:CSSLP CBK)

參考

. Stride、VAST、Trike 等:哪種威脅建模方法適合您的組織?

資料來源: Wentz Wu QOTD-20210726

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

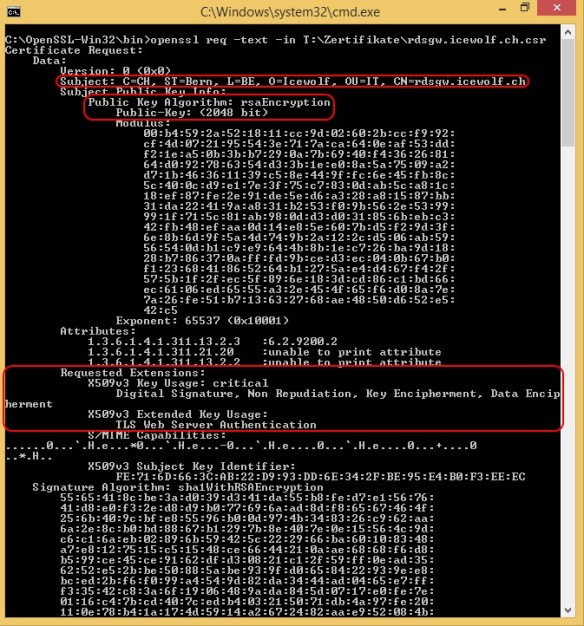

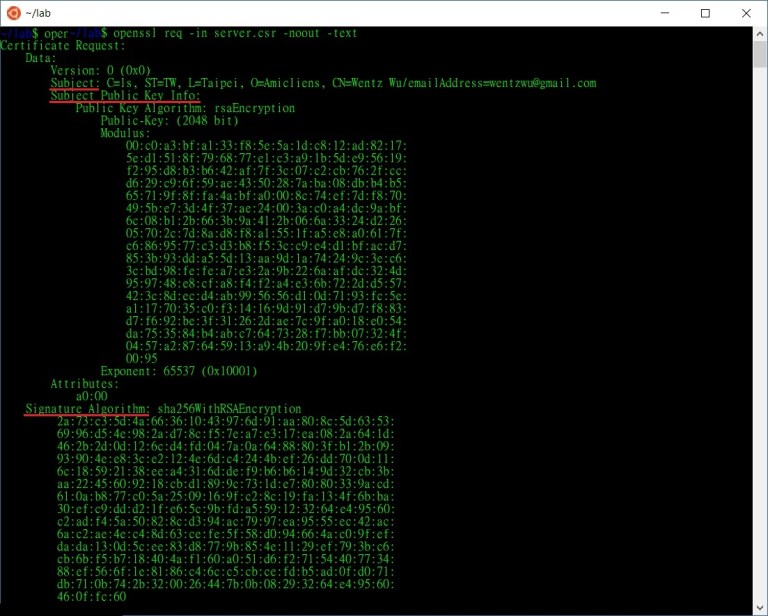

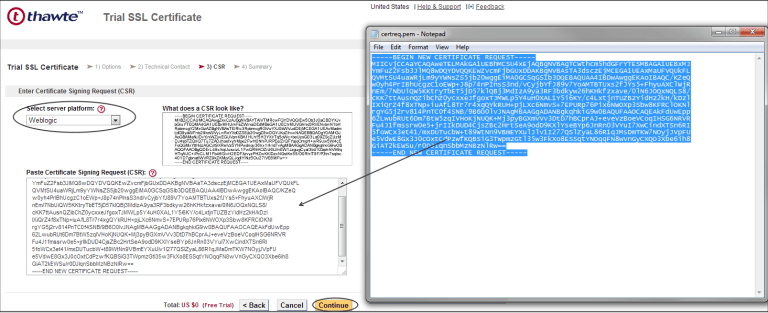

您應該生成公鑰和私鑰的密鑰對,並將私鑰保密。CSR 包含有關主題的信息、公鑰、由私鑰簽名以避免欺騙 CSR 的簽名以及其他信息。“CSR 最常見的格式是 PKCS #10 規範;另一個是由某些 Web 瀏覽器生成的簽名公鑰和質詢 SPKAC 格式。” (維基百科)

證書籤名請求 (CSR) 完全由您自己創建並提交給註冊機構 (RA)。RA 不可能在您的 CSR 上添加時間戳。

-openssl req -text -in file.csr(來源:Hallo zusammen)

參考

. 證書籤名請求

. 如何查看和解碼 CSR

. 證書籤名請求 (CSR) 示例

資料來源: Wentz Wu QOTD-20210725

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

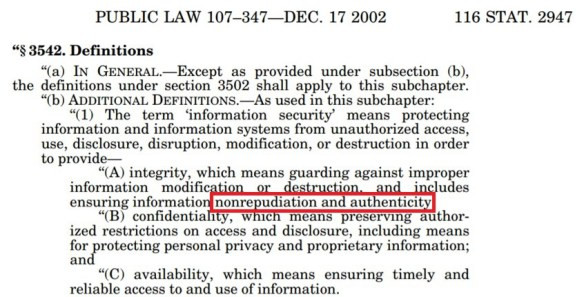

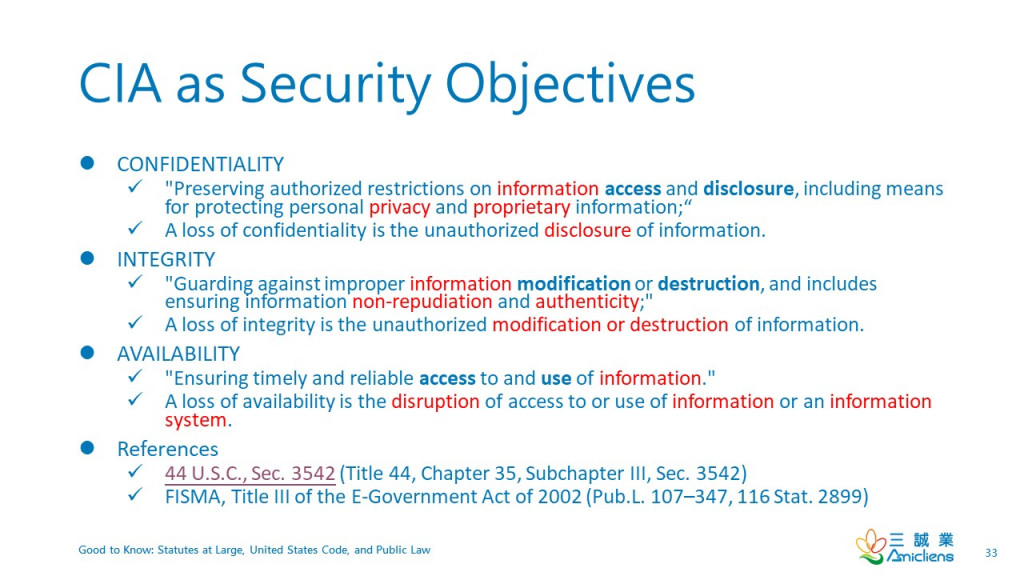

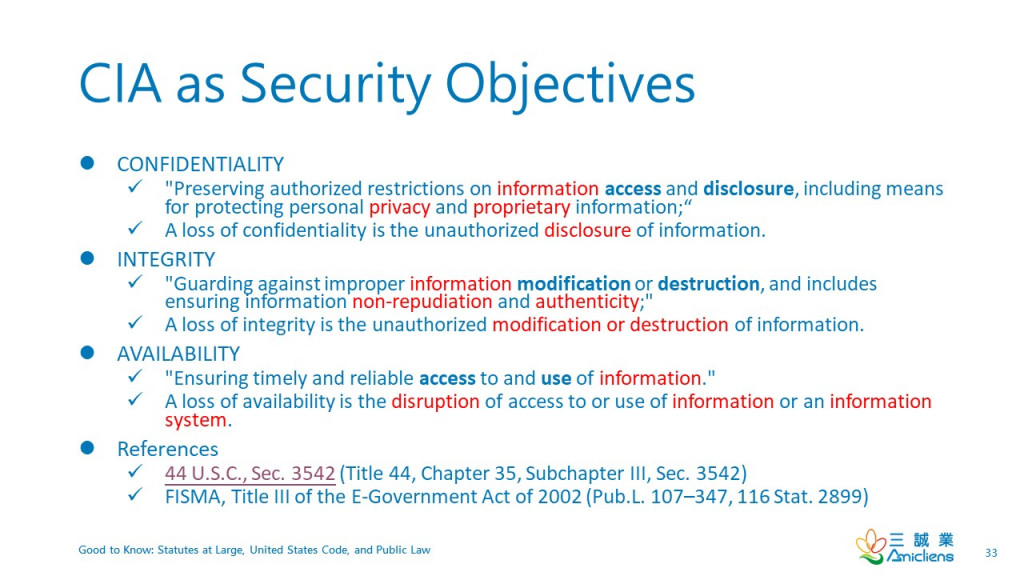

曾就「資訊本身的破壞」和「資訊或資訊系統獲取或使用中斷」進行了辯論。然而,FISMA和FIPS 199明確而準確地區分了兩者。

以下投影片是 FIPS 199 中有關安全目標的摘錄,該摘錄與 FISMA 一致:

-CIA作為安全目標

完整性(Integrity)

以下是 FISMA 中有關完整性的摘錄:

‘防止不當的資訊修改或銷毀,包括確保資訊不被否定和真實性。。。。。。'[44 U.S.C., Sec. 3542]]

可用性(Availability)

可用性是關於’確保及時性和可靠地存取和使用資訊。。。'[44 U.S.C., SEC. 3542

FIPS 199寫道:可用性損失是資訊或資訊系統存取或使用中斷。

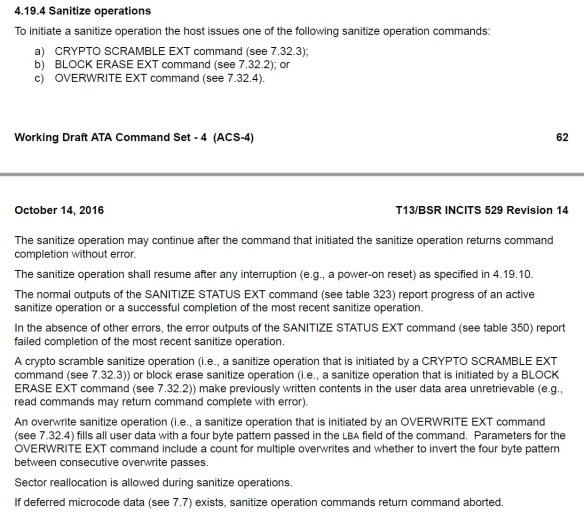

數據消毒方法(Data Sanitization Methods)

‘銷毀’是 NIST SP 800-88 R1 中引入的數據消毒方法,而’破壞’是一種可以’破壞’介質的技術(例如破壞性技術)。然而,破壞性技術通常可以’摧毀’媒體,但他們不能保證媒體可以完全摧毀。

破壞(Destroy)、破壞(destruction)和破壞( disruption )可能具有類似的含義,但它們可能在各種上下文中提及不同的東西。

資料來源: Wentz Wu QOTD-20210302

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

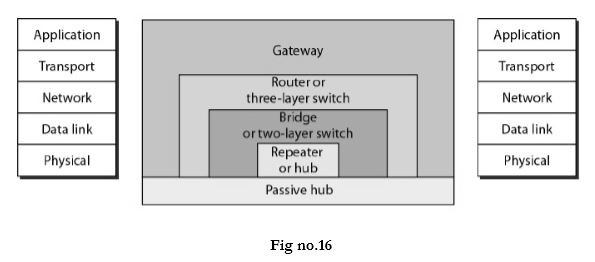

一個網路通過傳輸介質連接兩個或多個節點,共享資源;它有兩種架構視圖:物理視圖和邏輯視圖。網路的邏輯部分在物理層之上工作。邏輯網路由網路層協議表示,例如IP。使用 32 位 IP 地址和子網路遮罩的 IP 協議編號(地址)節點和網路。執行相同協議的所有網路都是同構的。IP 網路和 IPX 網路的混合是異構的。路由器通常連接均相邏輯網路。閘道器在該上下文中是指連接同構網路的設備,其典型地需要協議轉換。一個防火牆旨在過濾數據包或篩選消息。下一代防火牆強調的只是它處理越來越多的新興需求並提供更多解決方案的想法。

閘道器(Gateway)

在 ISO OSI 參考模型的經典教科書中,閘道器通常是指應用協議轉換的第 7 層閘道器或應用程序閘道器。然而,現在人們傾向於從字面上使用術語閘道器。例如,默認閘道器可能是指 NAT 設備、路由器或防火牆;電路級閘道器是指工作在會話層的防火牆。

信號和中繼器(Signal and Repeater)

物理網路是邏輯網路的底層基礎設施。主要的物理元素是傳輸介質和承載數據的信號。信號在媒體上傳播的時間長短各不相同;無論使用哪種媒體,信號總是會衰減。模擬信號由放大器放大,而數字信號由中繼器重複,以便它們在減弱之前可以傳播得更遠。

拓撲和橋接器(Topology and Bridge)

節點通過傳輸介質(有線或無線)連接,並形成形狀或拓撲。線性總線、圓環、分層樹和網狀網路是常見的拓撲結構。橋接器連接不同的形狀或拓撲的兩個或多個網路。

數據鏈路層:MAC 和 LLC(Data Link Layer: MAC and LLC)

網路上任何形狀/拓撲的節點都可以相互通信,就像它們中的任何一對通過電纜直接連接一樣。事實上,這些節點共享相同的媒體。換句話說,它們在邏輯上而不是在物理上是相連的。我們將網路上任意一對節點之間的通信稱為邏輯鏈路。由共享媒體連接的節點的規則稱為媒體存取控制(MAC);網路上任意一對節點之間的錯誤和流量控制稱為邏輯鏈路控制 (LLC)。MAC 和 LLC 被共同視為 ISO OSI 參考模型中數據鏈路層的主要關注點。

參考

.中繼器、橋接器、路由器和閘道器:比較研究

.詳細講解中繼器、集線器、橋接器、路由器、閘道器、交換機。

.下一代防火牆

資料來源: Wentz Wu QOTD-20210720

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

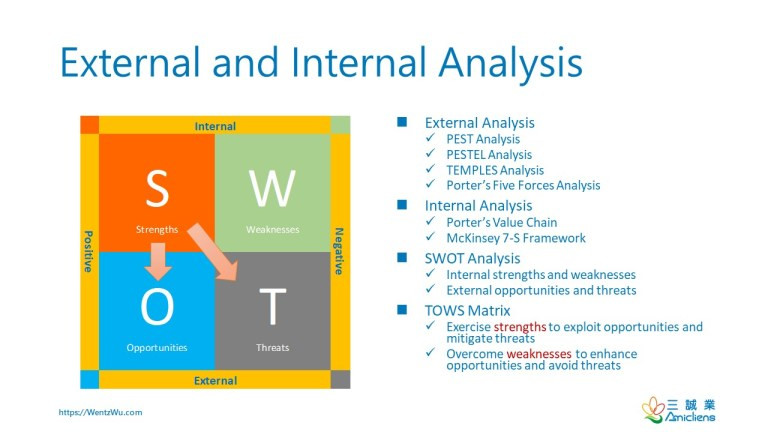

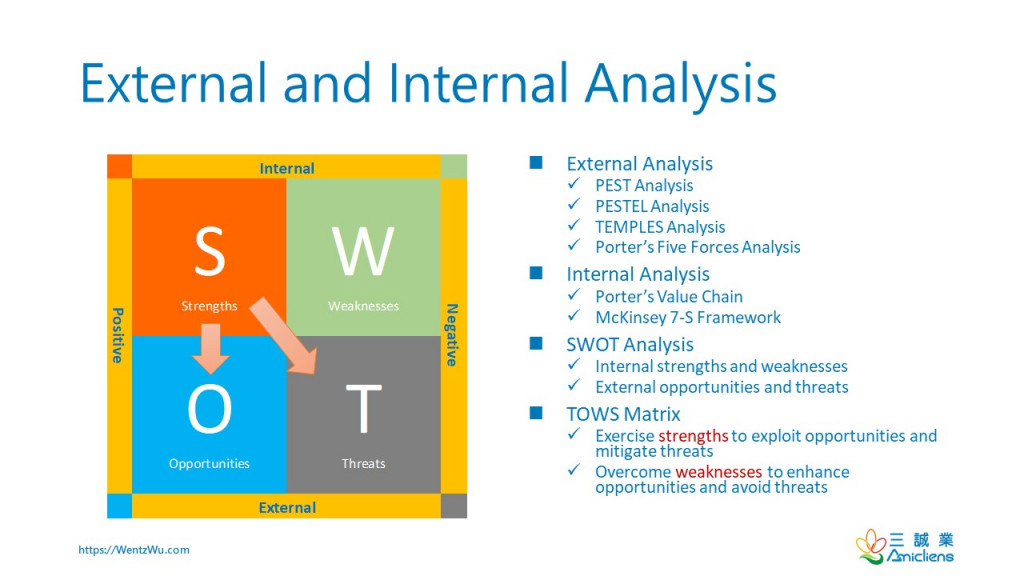

-外部和內部分析

存在為客戶服務的組織;他們的需要和要求很重要。組織在開始戰略計劃之前進行外部和內部分析或背景和組織分析。同時識別和分析利益相關者或利益相關方。

建立一個部門來負責安全功能是一種組織變革。法律和法規要求或客戶的需求和要求這種情況並不少見。安全功能的位置、角色和職責可能與 IT 功能重疊。例如,防火牆、端點安全、安全運營中心和服務台可能會使用共享資源,模糊了安全運營和 IT 運營的界限。

安全和隱私安全控制的選擇很重要,但它不像上面提到的其他因素那麼重要,因為可以在安全部門成立後考慮控制。此外,控制可以應用於各種級別,例如資訊系統級別、設施級別、業務流程級別或組織級別。控制是風險緩解策略的一部分。它們在風險評估後實施。因此,它更像是一個風險管理問題,而不是建立安全部門時的問題。

資料來源: Wentz Wu QOTD-20210719

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

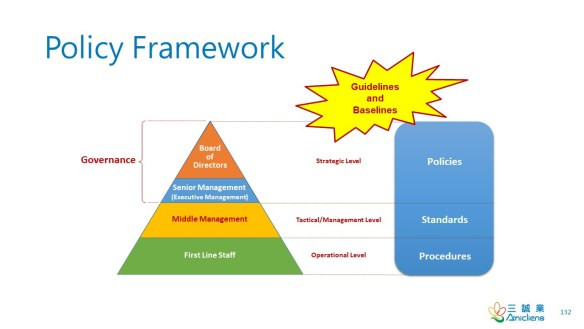

-政策框架

最高管理層要求加強資訊安全並通過政策表達他們的保護要求。有效的資訊安全涉及人員、流程和技術(PPT)等綜合考慮。處理數字數據的資訊系統只是資訊安全的基本要素。

資訊系統可能需要支持基於訪問控制矩陣的自由訪問控制 (DAC) 和基於格、狀態機和資訊流等形式模型的強制訪問控制 (MAC)。然而,這樣的技術解決方案是不夠的或無效的。

管理體係是“組織的一組相互關聯或相互作用的要素,用於製定政策和目標以及實現這些目標的過程”。(ISO 22886:2020) 制定相關政策、標準、程序或指南,並與相關最高管理層的政策保持一致。管理體系提供了一個整體視圖,集成了人員、流程和技術(PPT),並為資訊安全的實施提供了框架。

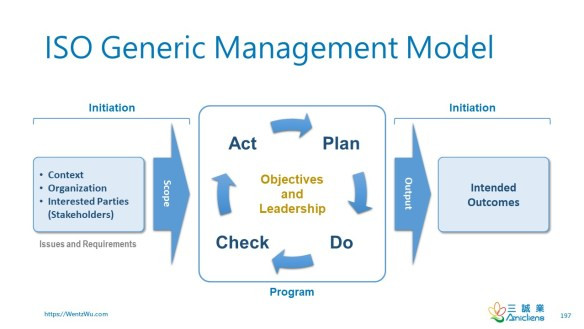

-ISO通用管理模型

資料來源: Wentz Wu QOTD-20210718

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

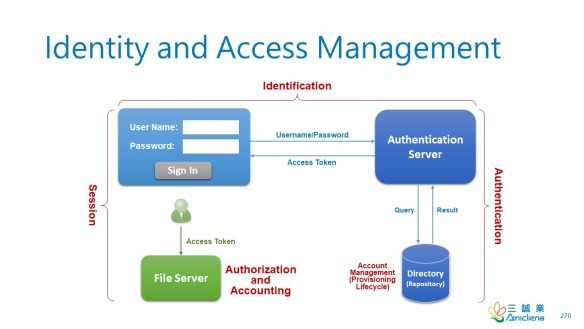

-身份和存取管理

典型的身份驗證過程包括三個步驟:

基於聲明(或基於斷言)的身份驗證意味著您的網站接受來自外部身份提供商 (IdP) 的令牌,而不是根據服務器上的目錄對用戶名和密碼進行身份驗證。聲明或斷言通常打包在由發行人 IdP 簽名的令牌中。您作為客戶的網站依賴於 IdP 發布的聲明。

基於明文的身份驗證很常見。用戶名和密碼可以以 HTML 形式或通過 HTTP 基本身份驗證方案提交。儘管密碼本身未加密,但它通常受 TLS/SSL 會話保護。

一些 JavaScript 庫可以將密碼加密為密文並將其發佈到後端服務器,即使我們在使用 TLS/SSL 時不必這樣做。

HTTP Digest 方案實現了質詢和響應。“有效的響應包含用戶名、密碼、給定的

nonce 值、HTTP 方法和請求的 URI的校驗和(默認為 MD5 校驗和)。” (RFC 2617)

資料來源: Wentz Wu QOTD-20210717

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

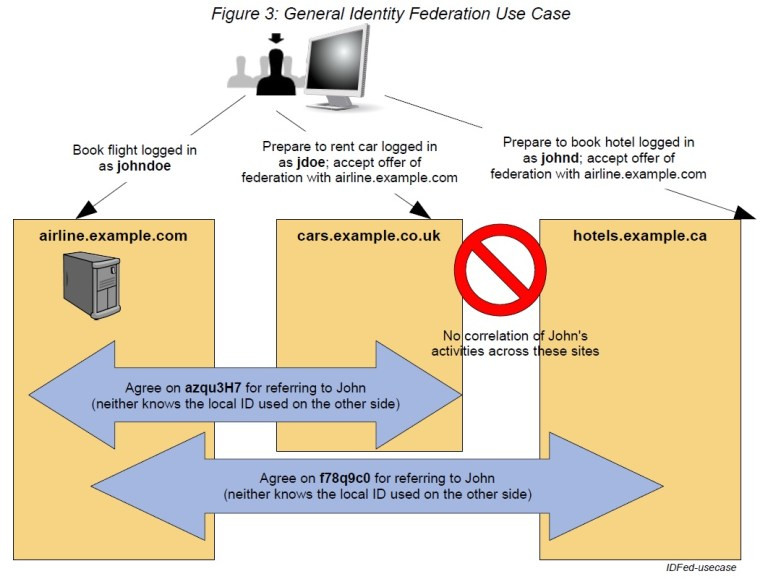

來源:安全斷言標記語言 (SAML) V2.0 技術概述

如上圖所示:

. 一個用戶可以在每個域中擁有一個身份,也可以在多個域之間擁有多個身份。例如,John Doe 在三個系統中註冊了三個帳戶,如下所示:

. 在airline.example.com 中的JohnDoe

. JDOE在cars.example.co.uk

. 約翰在hotels.example.ca

. 聯合身份是域之間共享的假名,用於隱藏用戶的身份。例如,化名azqu3H7和f78q9c0 均 指用戶 John Doe。

. azqu3H7是airline.example.com 和cars.example.co.uk 之間約定的化名。

. f78q9c0 是airline.example.com 和hotels.example.ca 之間約定的化名。

. 依賴方根據 SAML 中表達的斷言授權訪問請求。

. SAML 提供了一種標準方法來呈現跨系統和安全域工作的斷言。

. SAML 斷言是供依賴方或服務提供商做出授權決定的輸入。授權可以基於 XACML。

. SSO 依賴於服務提供商 (SP) 對身份提供商 (IdP) 的信任。

OASIS 安全斷言標記語言 (SAML) 標准定義了一個基於 XML 的框架,用於在在線業務合作夥伴之間描述和交換安全信息。此安全信息以可移植SAML 斷言的形式表示,跨安全網域邊界工作的應用程序可以信任這些斷言。OASIS SAML 標准定義了用於請求、創建、通信和使用這些 SAML 斷言的精確語法和規則。

聯合身份(Federated identity)

. 用戶通常在與其交互的每個合作夥伴的安全域內擁有單獨的本地用戶身份。

. 身份聯合為這些合作夥伴服務提供了一種方式來商定並建立一個通用的共享名稱標識符來引用用戶,以便跨組織邊界共享有關用戶的信息。

. 當合作夥伴就如何引用用戶建立了這樣的協議時,就稱該用戶具有聯合身份。

單點登錄(Single Sign-On)

SAML 通過提供獨立於供應商的標準語法和協議來解決多域 SSO (MDSSO) 問題,用於將用戶信息從一個 Web 服務器傳輸到另一個獨立於服務器 DNS 域的服務器。

來源:安全斷言標記語言 (SAML) V2.0 技術概述

資料來源: Wentz Wu QOTD-20200806

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

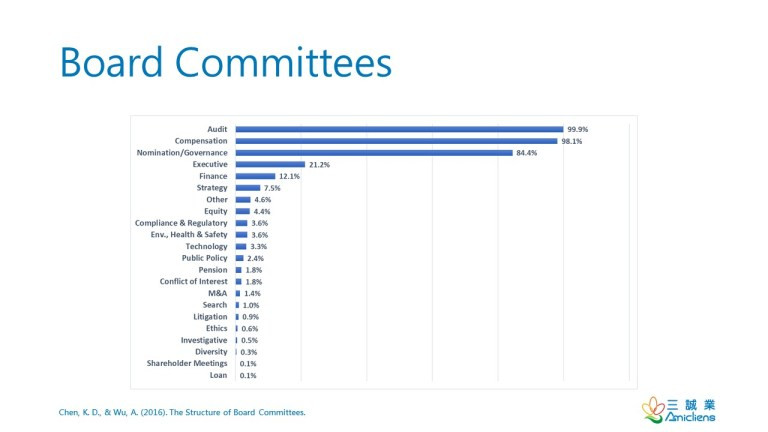

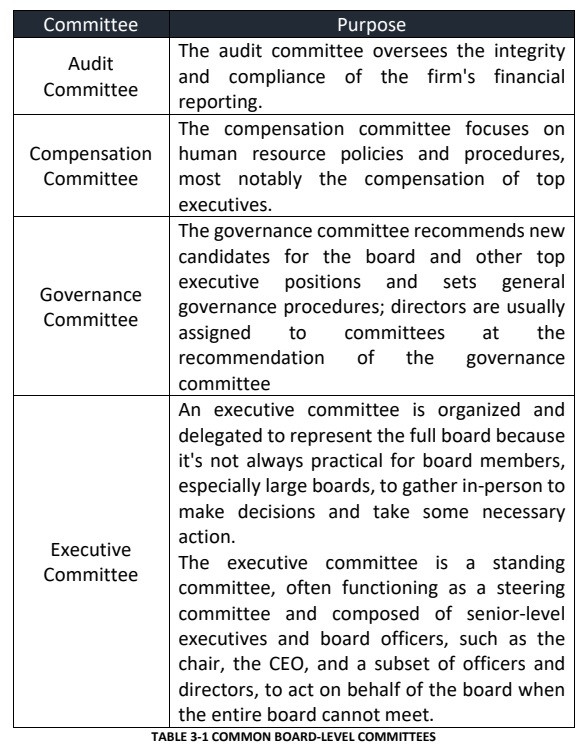

-董事委員會

董事會認為必要時可設立任何委員會。有些委員會通常是法律或法規所要求的,例如審計委員會。但是,大多數董事會級別的委員會都是自願的,並基於業務需要。

審計委員會、薪酬委員會(又名薪酬委員會)和提名委員會(治理委員會)是常見的董事會級委員會,而業務連續性委員會則不是。根據董事會委員會的結構研究,幾乎沒有業務連續性委員會出現在董事會層面。此鏈接顯示了 Microsoft 的董事會委員會。

-共同的董事會級委員會

參考

. 微軟董事會委員會

資料來源: Wentz Wu QOTD-20210716

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-安全內核

一張圖片勝過千言萬語。訪問控制矩陣可以被視為授權數據(權利和許可)的邏輯“存儲庫”,由對象視角的訪問控制列表和主體視角的能力表組成。它反映了所有者在授權時的自由裁量權。然而,並非每個系統都實現了訪問控制矩陣的完整構造。例如,Microsoft 的打印機、共享文件夾和 NTFS 權限都是基於 ACL 的。

相反,強制訪問控制機制通常依賴於匹配的“標籤”,也就是基於格的。在被分類之後,資源或對像被標記以供識別並標記以在受信任的計算機系統中進行訪問控制。在正式的背景調查或調查之後,用戶或主體被授予安全許可。將安全許可轉化為可信計算系統中的標籤,以便匹配主體和客體的標籤進行授權。

安全調查(Security Clearance)

安全許可或許可是“由授權裁決辦公室作出的正式安全決定,即個人有權在需要知道的基礎上訪問特定級別的機密信息(絕密、機密或機密)。” (NIST 術語表)

資料來源: Wentz Wu QOTD-20210713

-什麼是風險?

ISO/IEC/IEEE 24765:2017 系統和軟件工程 — 詞彙

風險曝險是風險的度量。它考慮了風險的不確定性和影響部分。風險是指不確定性對目標的影響。不確定性和影響可以定量和定性測量。風險曝險也是如此。風險分析是確定風險暴露以優先考慮風險並為風險評估決策和風險處理提供信息的過程。

風險評估/分析(Risk Assessment/Analysis)

在 NIST 指南、CISSP 考試大綱和 CISSP 學習指南中,風險評鑑和風險分析通常被視為同義詞。但是,在 ISO 31000 和 ISO 27005 等 ISO 標準中並非如此;風險分析是風險評估的一部分。

維護成本等風險會增加,系統可用性可能會受到影響,漏洞仍然存在且未修補的情況可能會發生。但是,我們需要進一步分析它們的可能性或可能性和影響,以確定風險曝險。因此,風險曝險是一個更普遍和更全面的概念,它提醒我們從更高的角度考慮風險的不確定性和影響部分。

NIST術語表(NIST Glossary)

暴露:風險的可能性和影響水平的組合。

固有風險:在管理層沒有採取任何直接或重點行動來改變其嚴重性的情況下,實體面臨的風險。

殘餘風險:採取安全措施後剩餘的風險部分。

參考

. NIST術語表

資料來源: Wentz Wu QOTD-20210712

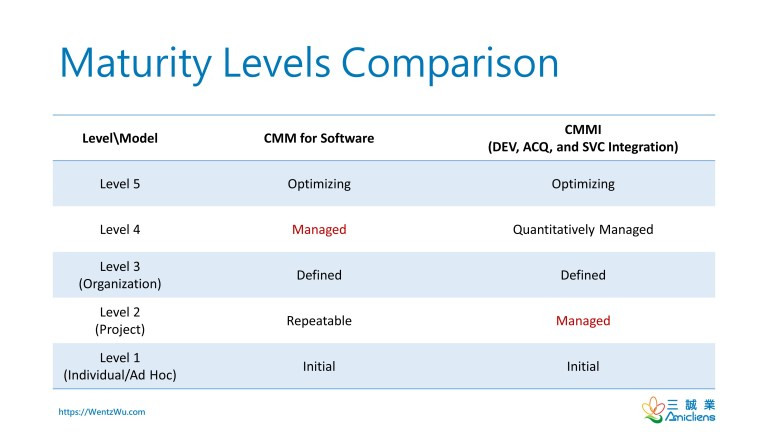

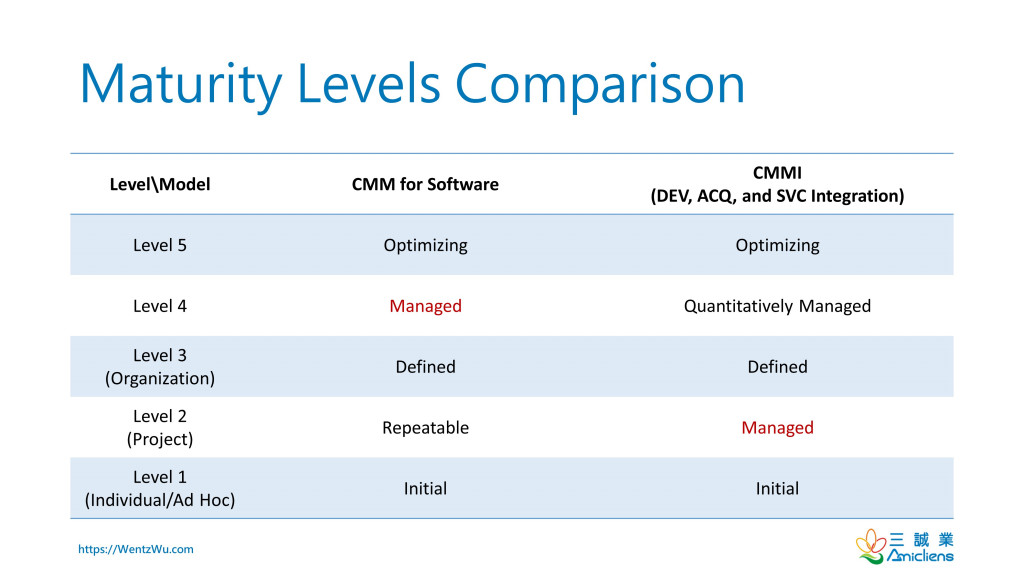

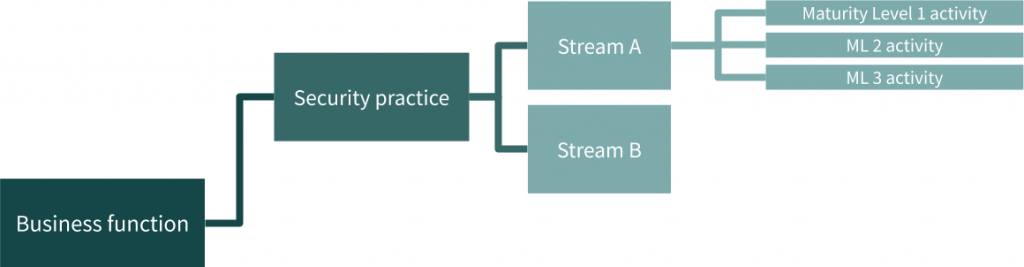

-CMM 和 CMMI 成熟度水平比較

成熟度模型“可以”(而不是應該或必須)定義五個成熟度級別,因為普遍接受的傳統能力成熟度模型集成 (CMMI) 模型定義了五個級別。然而,能力成熟度模型並非總是如此。

例如,OWASP SAMM 僅定義了四個級別:

0 隱含的起點代表未實現的實踐活動

1 安全實踐的初步理解和臨時提供

2 提高安全實踐的效率和/或有效性

3 大規模全面掌握安全實踐

風險成熟度模型 (RMM) 目前仍在開發中。一些 RMM 可能定義了五個級別,但這不是必需的。

關鍵詞(Key Words)

本文檔中的關鍵詞“必須”、“不得”、“要求”、“應該”、“不應”、“應該”、“不應該”、“推薦”、“可以”和“可選”是按照RFC 2119 中的描述進行解釋。

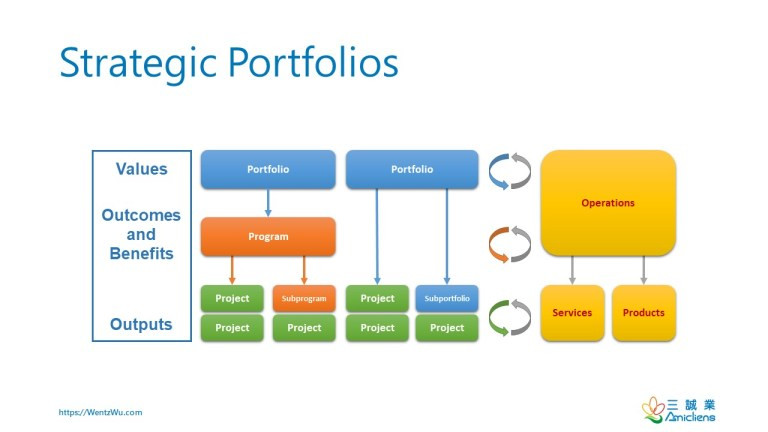

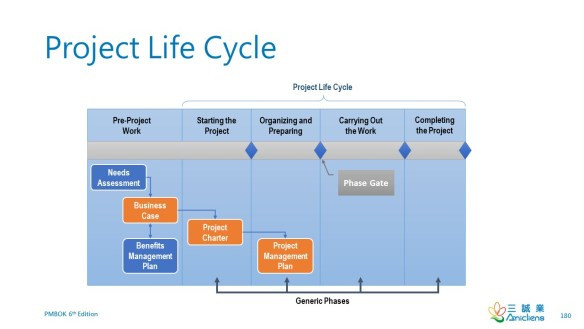

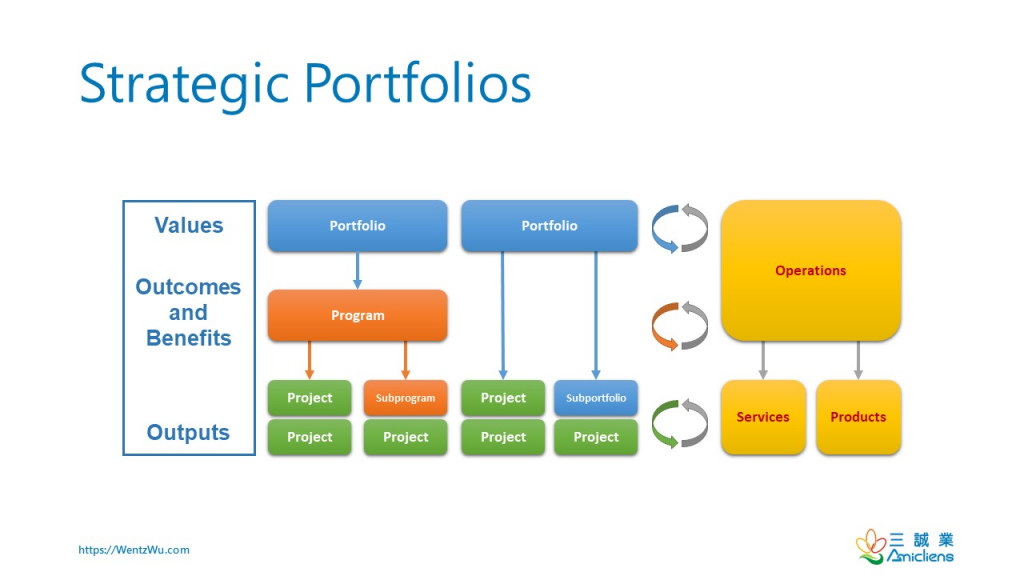

專案/計劃管理(Project/Program Management)

-戰略投資組合

專案和計劃是暫時的努力;他們的產出被轉移到運營中,以持續創造和交付價值。一旦專案和計劃關閉,專案和計劃風險管理就可以停止。

風險管理有上下文。它可以發生在組織中的各種上下文或級別,例如資訊系統級別、業務流程級別、企業級別或專案/計畫級別。在大多數情況下,風險管理是持續不斷的努力。但是,在某些情況下,例如專案/計劃級別的風險管理,它可能是臨時的努力。

-專案生命週期(來源:PMBOK)

附件 A 中的ISO 27001要求 A.6.1.5 規定了專案管理中的資訊安全,要求控制“無論專案類型如何,都應在專案管理中解決資訊安全問題”。專案是“為創造獨特的產品、服務或成果而進行的臨時努力。另請參閱投資組合和計劃。” (PMI) 一旦專案結束,專案級別的風險管理活動就會消失。

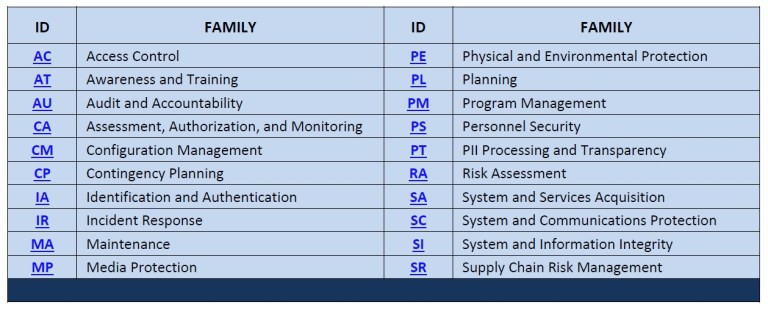

NIST SP 800-53 R5是一個安全控制框架,其中計畫管理 (PM) 是控制系列之一。計畫包括“以協調方式管理的相關專案、子專案群和計畫活動,以獲得單獨管理無法獲得的收益”。(PMI)

-安全和隱私控制系列(來源:NIST SP 800-53 R5)

參考

. 在 RFC 中用於表示需求級別的關鍵詞

. SAMM——軟體保障成熟度模型——OWASP

. PMI 專案管理術語詞典

資料來源: Wentz Wu QOTD-20210711

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

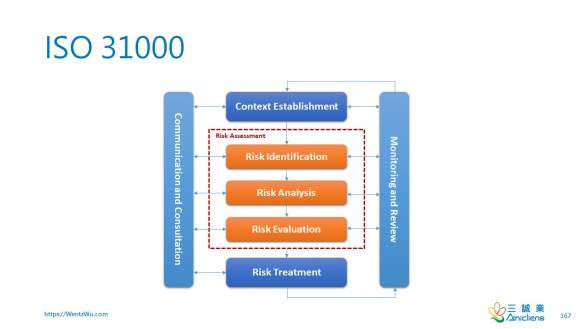

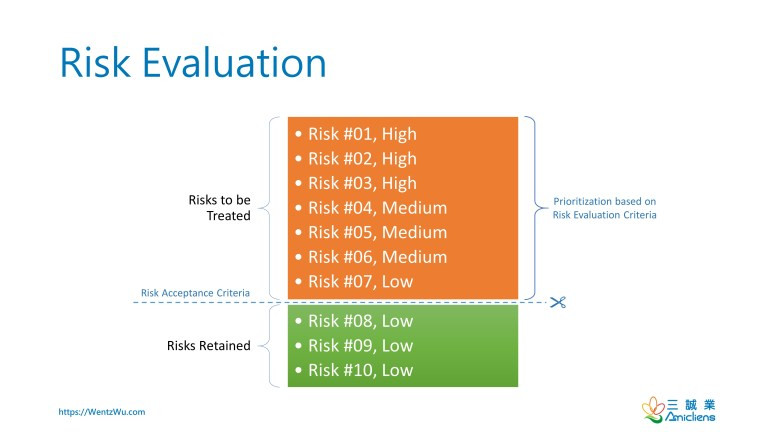

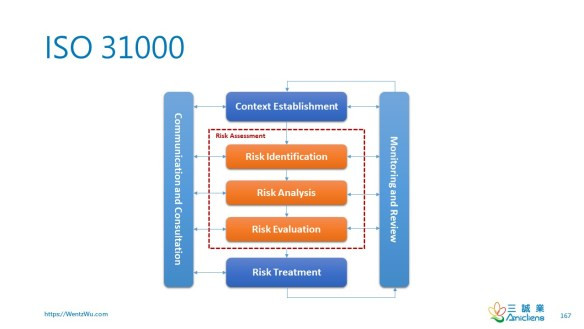

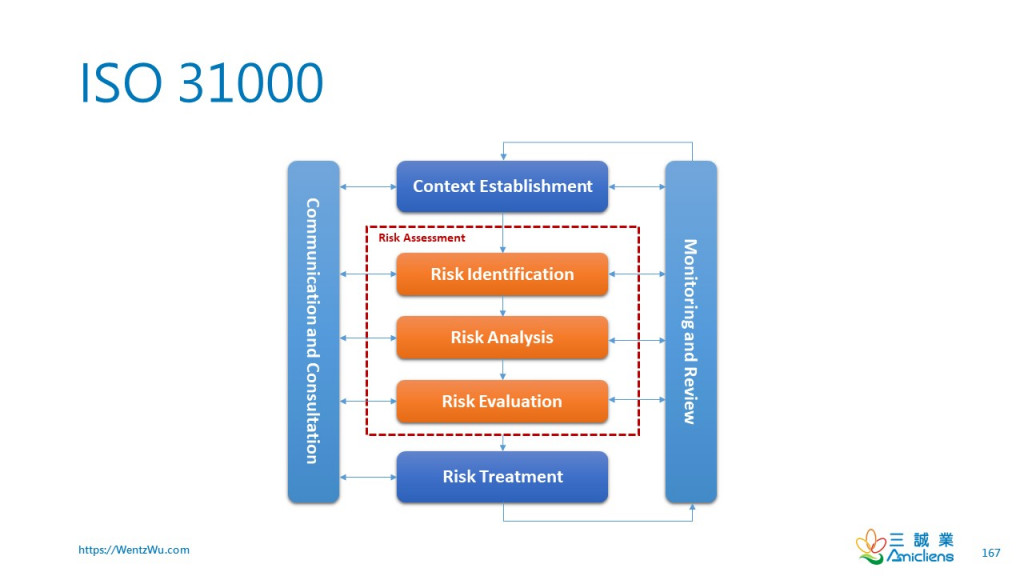

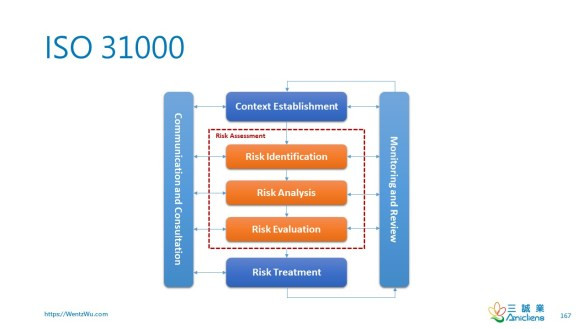

-ISO 31000

本問題旨在推廣 ISO 31000 風險評估的概念。年化預期損失 (ALE) 是一種定量風險分析技術,用於確定風險暴露作為風險評估過程的輸入。

風險優先排序是風險評估的核心任務之一。在此之前,應用風險接受標準來確定要處理哪些風險。一旦確定了要處理的風險,就會應用風險評估標準來確定這些風險的優先級。因此,風險評估是比定量風險分析和風險優先級更好的選擇,因為它更全面。

-風險評估

資料來源: Wentz Wu QOTD-20210710

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-ISO 31000

“風險評估/分析”是什麼意思?

請注意,在 CISSP 考試大綱、OSG 和 NIST 中,風險評估和風險分析被視為同義詞,通常表示為“風險評估/分析”。

識別、分析和評估H風險意味著使用 ISO 標准進行風險管理,例如 ISO 31000 或 ISO 27005,並且您正在進行風險評估。風險熱圖是表達風險評估結果的常用工具。

. 在估計影響時,可以在風險分析過程中使用資產估值,例如,單一損失預期(SLE)=資產價值(AV)x風險因子(EF)。

. 成本和收益分析通常在風險處理(而不是風險評估)過程中進行,以證明風險處理選項(ISO 術語)或風險應對策略(PMI 術語)的合理性。

. 風險暴露的確定是風險分析的結論。風險敞口是可能性、影響和其他因素的函數。

風險熱度地圖(Risk Heat Map)

-來源:巴比克斯

風險熱度地圖(或風險熱圖)是網路風險數據的圖形表示,其中包含在矩陣中的各個值表示為表示含義的顏色。風險熱圖用於以易於理解、視覺吸引力和簡潔的格式呈現網路風險評估結果。

來源:巴比克斯

參考

. 風險熱度地圖——強大的可視化工具

資料來源:https://wentzwu.com/2021/07/09/cissp-practice-questions-20210709/

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

-ISO 31000

在 ISO 31000 中,風險評鑑包括三個步驟:風險識別、風險分析和風險評鑑;威脅是一種帶來負面影響的風險。在 NIST 的世界中,風險評鑑和風險分析是同義詞。但是,它們具有相同的性質,即風險處理和響應遵循風險評鑑。安全控制是特定的風險處理或緩解風險的響應。

脆弱性是威脅的一個因素。NIST 的通用風險模型具體定義了威脅因素:

-NIST 通用風險模型 (NIST SP 800-30 R1)

安全評鑑(Security Assessment)

安全評鑑可以指安全控制評鑑(SCA)或資訊安全評鑑(ISA)。然而,它們有細微的差別。SCA 是 ISA 的一個子集。本題中的安全評鑑是指安全控制評鑑。

. 安全控制評鑑(SCA)的意思是“測試或評鑑的安全控制,以確定該控制是否正確執行,按預期方式操作的程度,並產生相對於所期望的結果滿足用於資訊系統或組織的安全性要求。” (NIST SP 800-53 R4)

. 一種資訊安全評鑑(ISA)是“確定實體被如何有效評鑑的過程中(例如,主機,系統,網絡,程序,人知的作為評鑑對象)滿足特定安全目標。” (NIST SP 800-115)

參考

. 安全評鑑

資料來源: Wentz Wu QOTD-20210708

PS:此文章經過作者同意刊登 並且授權可以翻譯成中文

縱深防禦是一種“整合人員、技術和運營能力的資訊安全戰略,以在組織的多個層次和維度之間建立可變的屏障”。(NIST 術語表)

. 人:提升安全意識

. 運營:幫助人力資源人員審查招聘流程

. 技術:實施入侵檢測系統以回應安全事件和基於生物識別的存取控制

基於風險的存取控制(Risk-based Access Control)

存取控制是指“授予或拒絕特定請求的過程:

1)獲取和使用資訊及相關資訊處理服務;和

2) 進入特定的物理設施(例如,聯邦建築物、軍事機構、邊境口岸)。(NIST 術語表)

有兩類存取控制方法:傳統的和動態的。傳統的存取控制方法利用嚴格且預先確定的策略來確定存取決策。或者,動態存取控制方法不僅採用靜態策略,還採用動態和實時特性來做出存取決策。這些動態特徵可能涉及上下文、信任、歷史事件、位置、時間和安全風險。基於風險的存取控制模型是利用與每個存取請求相關的安全風險值作為判斷存取決策的標準的動態方法之一。

資料來源:MDPI

完全調解(Complete Mediation)